美国联邦调查局本周向私营企业发出警告,呼吁业界关注一个经常被忽视、但在关键基础设施领域长期存在的问题:一些暴露在互联网上的建筑管理系统设备,存在一个与建筑控制系统进行通信的默认端口。然而这些设备并没有打补丁,从而导致这个端口可能被黑客利用。

FBI在从CyberScoop获得的行业咨询中表示,主流大学、州政府、电信公司等机构都有可能暴露其建筑系统数据。这个问题端口号就是1911,恰是它在互联网上提供可能被黑客利用的建筑网络数据。

FBI警告说:“这个默认端口在不需要进行身份验证的情况下就提供系统信息,从而使攻击者快速识别出没有打补丁的设备或是系统。成功利用该端口可能导致数据泄露,甚至提升权限”。

FBI发言人告诉CyberScoop,该局“定期向私营企业提供监控到的网络威胁信息”。“这些数据是为了帮助系统管理员防范持续的网络犯罪”,该发言人补充道。

虽然该公告引起了大家对无处不在的联网建筑的担忧,但它兵没有指出一个黑客利用这种访问的案例。业内专家告诉CyberScoop,他们最近还没有发现任何折衷的方案。

令人担心的是,攻击者可以在建筑物网络上收集数据,并最终渗透进建筑控制系统内部。然而,据工业网络安全公司Dragos的分析师Reid Wightman称,加热和冷却系统中漏洞的潜在影响不是很大。他说,如果黑客能够操纵建筑物中的温度设置,那么访问可能很快就会被切断。

FBI提到的默认端口设置不是一个新问题,而是一个老生常谈的问题:早在2012年,研究人员就提出了对于连接到该端口的Fox协议的担忧。但是,今天仍会有成千上万的设备在使用基于该端口的不安全连接。

FBI表示,截至11月,美国网络上的700多个工业控制系统(ICS)通过该端口接受来自随机IP地址的连接。 然而,跟踪Fox协议多年的安全研究员Billy Rios告诉CyberScoop,暴露系统的数量可能远高于700。

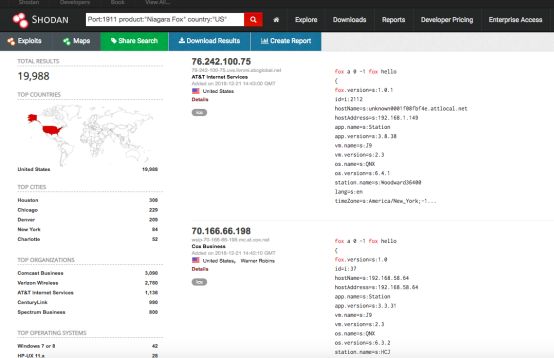

Rios是嵌入式设备安全公司WhiteScope的创始人,它维护着一个连网建筑的数据库。 该数据库中有超过50,000个建筑物使用支持Fox协议的Niagara Framework软件。通过搜索引擎Shodan的查询,仅在美国就发现了近20,000个基于该默认端口的Fox协议连接。

来自Shodan的屏幕截图显示了1911端口和Niagra Fox的数量 (Shodan.io)

考虑不同的威胁模型

Fox协议由总部位于弗吉尼亚州Richmond的Tridium公司开发,该公司制作了Niagara Framework软件,该软件被世界各地的公司和政府组织用于管理建筑物中的控制系统。多年来,Tridium一直在努力应对与Niagara框架相关的安全挑战。

2012年,Rios和另一位研究员Terry McCorkle披露了Fox协议中的一个漏洞,该漏洞可允许黑客从Niagara 框架下载用户名和密码。据该公司的网站称,正是那一年,这款软件安装量超过30万次,从而使其成为最广泛使用的物联网平台之一。

Tridium发布了由Rios和McCorkle发现的Fox协议漏洞的补丁,并继续更新其产品。

但根据Rios的说法,FBI本周提出的身份验证问题是默认功能而不是漏洞,所以没有补丁。当连接到该端口时,协议就会出现诸如主机操作系统和安装的Niagara框架版本之类的内容,这些信息对攻击者很有用。

Dragos分析师Wightman表示,Fox协议的设计考虑了“不同的威胁模型”,并补充说:“他们可能并没有想象有一天这些系统会连接到互联网上。”

Wightman说,建筑管理者可以通过屏蔽互联网,或者深入运营网络,或者采用防火墙以及虚拟专用网络来保护Niagara框架。

另外,Rios说,建筑系统管理者可以关闭协议并使用其他协议,以避免在线广播这么多信息。

Tridium在一份声明中表示,联邦调查局的通报称“旧漏洞在首次发现时已得到响应,并通过安全更新和补丁得到解决。”该公司建议客户更新所有软件的到最新的版本,并在其网站上给出了安全指南。

“Cybersecurity is a priority we share with our customers,” Tridium added. “We will continue to assess and test the effectiveness of our products and solutions.”

“网络安全是我们服务客户优先属性,”Tridium补充道。“我们将继续评估和测试我们的产品和解决方案的有效性。”

建筑系统安全观念滞后

专家表示,建筑自动化领域在网络防御方面落后于其他领域。能源安全公司PAS Global的创始人Eddie Habibi表示,虽然近年来安全从业人员更加关注ICS领域,但楼宇自动化的方面的网络安全问题却被忽视了。

Habibi告诉CyberScoop,建筑物不被认为是ICS相关基础设施中最关键的领域,这使得业界在解决建筑协议漏洞充满了“自满感”。

“负责这些系统的维护人员可能无法跟上那里所面临的的网络安全威胁,”他说。

另一个问题是,与其他ICS领域相比,建筑控制系统没有太大的市场,Dragos创始人Robert M. Lee说。

“有限的资源限制了对安全性的关注,大多数客户并没有认识到其高风险性,因而没有购买安全产品或者其他办法以解决其安全风险,”Lee补充道。

作者:Sean Lyngaas

译者:何跃鹰,孙中豪文章来源:CYBERSCOOP声明:本文来自工业互联网安全应急响应中心,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。