Einstein计划解析

目录

一. 计划背景

二. 组织机构

三. 部署进程

四. 关键技术

五. 部署方式

一. 计划背景

Einstein计划是一个庞大的入侵检测、防御系统,它通过部署在联邦政府网络出口和某些与联邦政府网络相连的运营商网络出口,达成监控联邦政府网络出入站流量,及时发现恶意行为并应急响应的目标。该系统由US-CERT(DHS下属4级部门)开发,并交由NCCIC(National Cybersecurity and Communications Integration Center,国家网络空间安全和通信集成中心,DHS下属的3级部门)做7*24小时整体安全运营,依托Einstein系统开战威胁分析、应急响应等工作。

1. 政治背景

DHS(美国土安全部)成立于2002年11月25日,是由于2011年9.11产生的新型恐怖主义袭击而产生的部级单位,是美国自1947年成立国防部以来最大规模的一次政府机构调整。该部门主要是用来应对:针对美国本土的,恐怖主义袭击和网络空间的非军事攻击行为,进行充分的防御和应急响应。9.11事件对美国的安全观影响很大,在事件发生仅仅一个月后,就迅速通过了《爱国者法案》,授予情报和执法部门在跟踪和拦截通信方面享有更大的自主权;2002年7月,美众议院通过《强化网络空间安全法》(Cyber Security Enhancement Act),强调在国家安全遭受威胁时候,可以未授权获取电话号码、IP地址、电子邮件标题等信息;2008年,美国会又通过了《外国情报监督法》(FISA)修正案,授权私营公司与政府合作,扩大监视范围。2013年6月斯诺登泄露的大部分监控项目(作者的专题《数据驱动的网络空间作战平台的建设思考》一文对美监控项目做了详细描述)都与这一时期的美国政策调整直接相关。

Einstein计划的确立,也是为了防止网络空间的9.11事件不要再次发生,它是依据2002年的《国土安全法》、《联邦信息安全管理法》以及2003年12月17日发布的7号国土安全总统令(Homeland Security Presidential Directive-7,HSPD-7)《关键基础设施的识别、优先顺序和保护》(Critical Infrastructure Identification,Prioritization and Protectioin)启动的。

2013年3月,在Einstein计划的加强版本ECS计划(Enhaced Cyber-security Services)完成的同时,美国国家情报总监(DNI)James Clapper签发报告称,来自网络空间的威胁已经超越恐怖主义,成为美国面临的主要威胁。这是自9.11以来,美国首次官方评估恐怖主义不再是美国的头号威胁。

2.技术背景

Einstein系统的主要任务就是保障联邦政府网络安全,作为网络空间安全的两大杀手:病毒和漏洞,则是Einstein系统的主要防御对象。由于两种威胁分别出现在上世纪的80年代末期和90年代末期的美国(尼姆达病毒和IIS RDS安全漏洞(CVE-1999-1011)),相应防御技术则主要掌握在了一批当时诞生的杀毒软件厂商和防火墙厂商。

在杀毒厂商领域,主要是80年代末期开始诞生的Symantec、McAfee和TrendMicro。这三家厂商依靠美国互联网发展的先发优势而导致的庞大国内市场需求、资本市场的平澎湃活力而带来的良好融资能力、以及全球市场的布局辐射, 使它们一路发展成为杀毒领域的局务部企业,并积累了大量病毒查杀的先进技术和研究思想。

在防火墙领域,主要是90年代末期开始诞生的Netscreen、Fortinet、Paloalto Network以及FireEye。它们不但是该领域的巨无霸企业,更分别代表了不同时期的先进技术方向。如:Netscreen诞生于1997年,主要依靠ASIC专用芯片解决了信息高速公路带来的大流量并发处理的问题;Fortinet诞生于2000年,主要依靠流还原检测技术,解决了邮件病毒等应用层恶意行为检测问题;Paloalto Network诞生于2005年,主要依靠App-IDTM、User-ID和Content-ID技术解决了SNS等小众协议恶意行为检测问题;FireEye诞生于2004年,主要依靠沙箱前置、行为分析等技术,解决了未知威胁发现问题。

而另一方面,随着TIC计划的推进和Einstein系统的发展,Einstein系统已经不能仅仅满足于对于病毒、漏洞的局部性阻断,需要将大量安全设备(如防火墙、IDS、IPS等)的安全日志收集起来,并进行串联分析,输出宏观安全分析。这就需要ArcSight公司和Splunk公司的SIEM能力。

基于美国在上世纪80年代末期开始到2000初,一系列相关企业积累下来的对病毒查杀、恶意行为检测、串联分析等技术,保证了Einstein计划中应用的Netflow、DFI、DPI等检测分析技术的可靠落地。

二. 组织机构

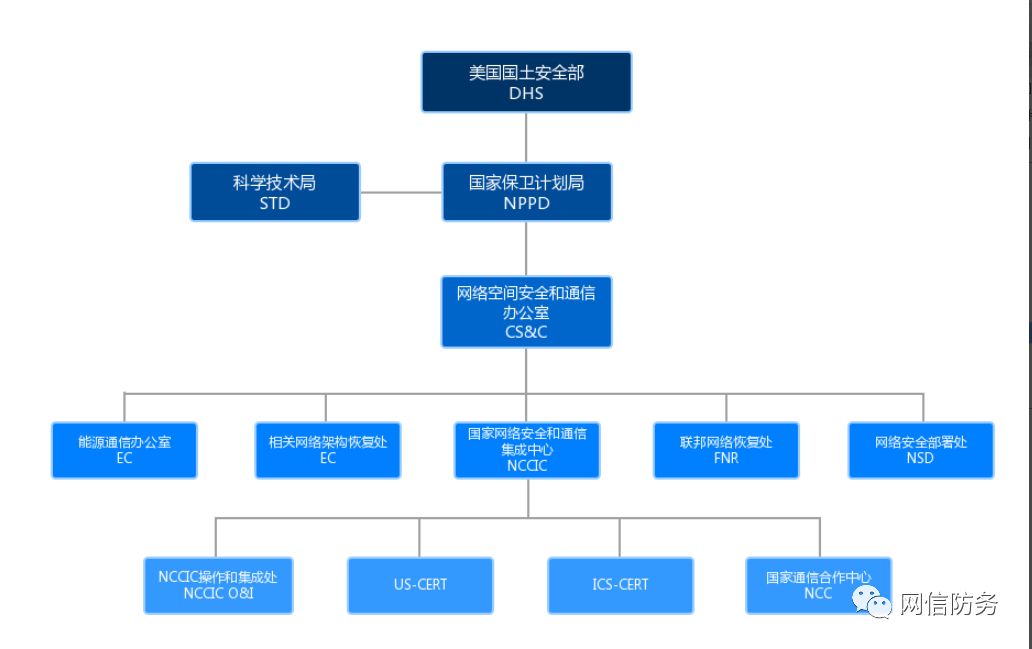

1. 美国土安全部(DHS)参与Einstein计划相关组织架构

Einstein计划是由DHS负责,国防部(DOD)和国家安全局(NSA)配合参与来推进的一项大型联邦政府网络入侵检测、防御系统。DHS下属的26个部门中得2个(STD和NPPD)具体承担了该项目的建设及运维。其中科学技术局(STD)偏重中长期的研究,NPPD则注重当前和短期的工程化项目执行。在Einstein项目中两者的分工是:STD归纳和定义主要的安全按问题(如安全需求定义、安全区域划分等);NPPD则以解决这些问题为目标,依靠其下属的网络安全部署处(NSD)对安全功能进行设计开发,由国家网络安全和通信集成中心(NCCIC)对交付的系统进行整体安全运营。具体参与建设单位组织结构如下图所示:

2. NSA为Einstein计划提供的能力支撑

在斯诺登泄露的一篇名为《NSA training course material on computer network operations》的绝密文档显示,为了保卫美军的全球信息栅格(GIG),并辅助网络空间作战任务执行,美国将网络防御任务下发给了3家单位,包括:网络战司令部(USCYBERCOM)、海军网络作战司令部(NCDOC)以及国土安全部(DHS)。三家单位依靠各自的系统联动,共同保障网络空间安全。

在三家应用的保障系统方面,网络战司令部依靠XKS、PRISM、MARINA、UNCLEON、TREASUREMAP、QUANTUM、AURORAGOLD、CAMBERDATA、FORNSAT等计划所截获的海量数据(具体可参加作者的相关文章《数据驱动的网络空间作战平台建设思考》);NCDOC则依靠HAWKEYE平台;DHS则是依靠Einstein计划所建立的检测、防御系统。

根据相关资料分析,Einstein-3阶段的核心IPS技术是由NSA主导开发,并已经应用于GIG网络的防护中(代号Tutelage,下右图的红色圆点),两者的技术结合点在于NSA提供了一套识别特定攻击的特征库(Signature)。可以大胆推测,Einstein-3开始,其系统已经融入到了军方的网络战、情报战体系当中,实现了威胁情报的实时共享。

三. 部署进程

Einstein计划的部署和实施主要分为三个阶段:

第一阶段:Einstein-1

介绍:本阶段主要是针对联邦政府网络广泛部署IDS、IPS,并实施基于流量的分析技术(DFI)

目标:异常行为检测和局部趋势分析

收益:

· 蠕虫检测,尤其是可以形成一副跨部门的区域性蠕虫感染趋势图

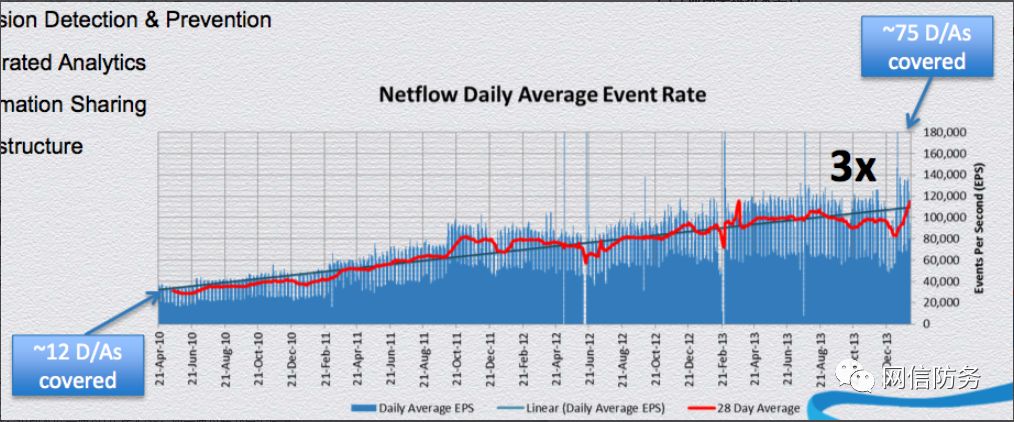

· 异常行为检测,这里的异常行为检测主要基于*Flow技术(E1核心功能)

· 配置管理建议,US-CERT可根据安全分析,对相关部门提供配置管理建议

· 趋势分析,可帮助联邦政府形成局部趋势图

第二阶段:Einstein-2

介绍:本阶段主要是进行TIC计划,并增加恶意行为分析能力

目标:恶意行为检测和总体趋势分析

收益:

· 联邦网络集中接入,将网络出口从4500+缩减到50个左右;

· 恶意行为检测,主要基于DPI技术

· 趋势分析,可帮助联邦政府形成总体趋势图

第三阶段:Einstein-3

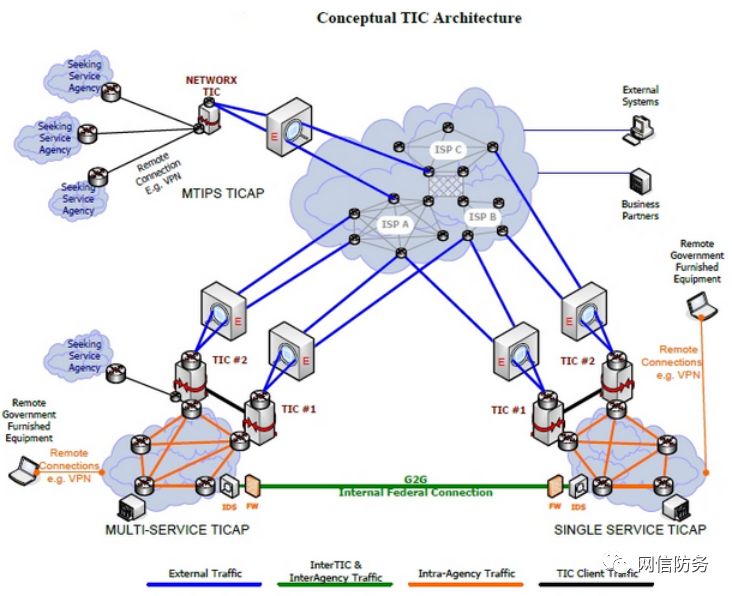

介绍:本阶段主要是建立NCCIC(国家安全运营中心),尽心Sensor前置到一些ISP(如Verisign,AT&T)并增加入侵防御技术

目标:恶意行为检测和总体趋势分析

收益:

- 流量更大规模截获,通过TICAP的概念,将Sensor前置到ISP,可以监听政府网络相关或关心的流量;

- 专业的安全运营,通过NCCIC的建立,将技术、流程和人(PPT)紧密结合起来

- 入侵实时防御,通过NSA开发的IPS技术,可直接地域恶意攻击行为

具体流程如下表所示:

| 目标网络 | 计划名称 | 起始时间 | 结束时间 | 描述 |

| 联邦政府公务网络 | E1 | 2003 | 2005 | (Block 1.0)包括集中数据存储的网络流量信息(“NetFlow”)。 |

| E2 | 2005 | 2008 | (Block 2.0)入侵检测系统,访问网络流量,检测恶意活动;(Block 2.1)安全事故与事件管理(SIEM),实现数据合成、关联与视觉化;(Block 2.2)扩大威胁信息视觉化规模,提供信息共享与协作机制 | |

| E3 | 2010 | 2012 | (Block 3.0)入侵防范系统 | |

| 私有网络 | ECS | 2011 | 2013 | ECS最初被DoD作为DIB选择加入试点项目引入,2012年作为网络空间安全试点项目(JCSP)交付DHS,并发展为网络安全空间服务项目(JSCP)、DIB网络空间增强服务(DECS)与最近的网络空间安全增强服务(ECS)。ECS具有爱因斯坦计划的3种类似能力。 |

四. 关键技术

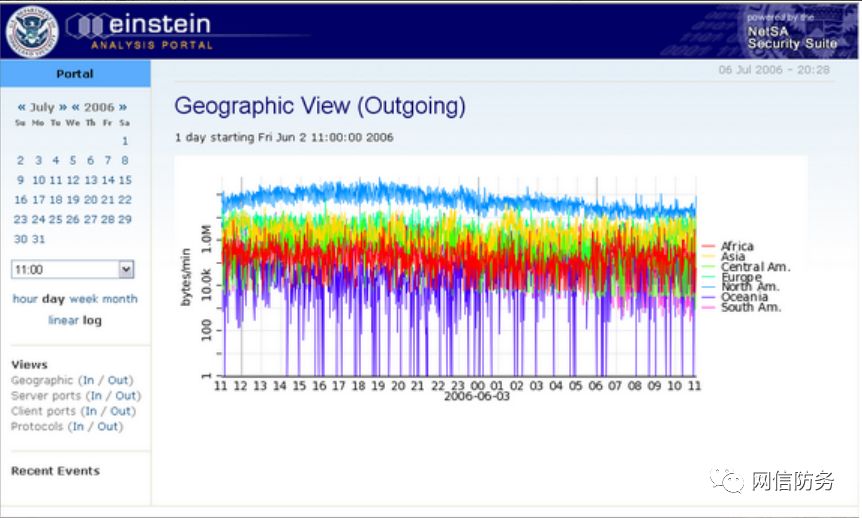

1. E1阶段关键技术要点

本阶段的本质是基于流量的分析技术(DFI)来进行异常行为分析检测和总体趋势分析,具体来说就是基于*Flow数据的DFI技术。这里的*Flow最典型的一种就是NetFlow,此外还有sFlow,jFlow,IPFIX等等。

DFI技术特点分析:

- 处理速度快,不进行解包操作,志旭与流量模型比较;

- 维护成本较低,因流量模型变化不大,无需考虑新应用的产生;

- 识别率较高但较粗糙,因只对流量模型进行识别,所以识别率很高,不过也比较粗。

NetFlow格式说明:

61.*.*.68|61.*.*.195|64917|Others|9|13|4528|

源地址|目的地址|源自治域|目的自治域|流入接口号|流出接口号|源端口|目的端口|协议类型|包数量|字节数|流数量

NetFlow可检测到得异常流量:

DoS、DDoS、网络蠕虫病毒流量以及其他恶意流量(如扫描工具产生的大量TCP连接请求)

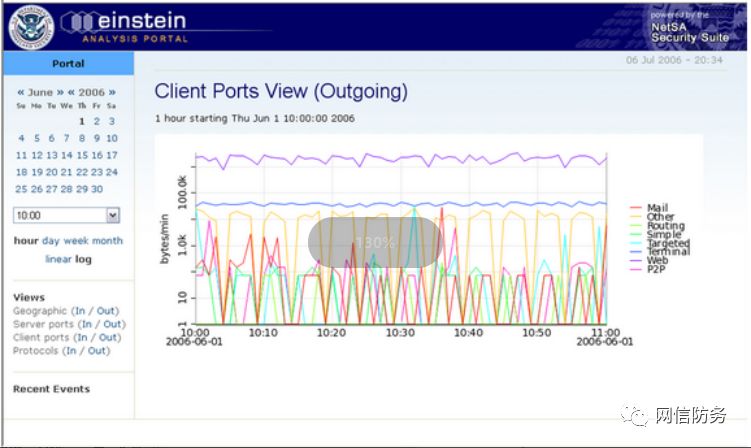

2. E2阶段关键技术要点

本阶段的本质是基于深度包解析(DPI)技术的恶意行为分析,即“对流量的源IP、目的IP、源端口、目的端口、协议类型、包数量、字节数、连接开始时间、连接持续时间、连接结束时间、传感器编号、数据流方向、初始标志位”等13类信息进行深度分析。

具体工作流程为:

· 部署在各个TICAP出口的传感器在本地进行DPI分析,通过特征检测技术(Signature)和异常检测技术(Behavior)发现恶意行为,并产生告警;

· 告警信息(Alert),以及相关数据包(Flow-Records),以及相关数据报文都被送到US-CERT,工安全分析师进行深入分析;

· US-CERT负责统一对传感器的特征库进行审计维护;

· 所有US-CERT收集到的信息保存3年。

DI技术特点分析:

· 处理速度较慢,由于要逐包进行拆包操作,并与后台特征库进行匹配;

· 维护成本较高,新应用的产生,必须要相应更新后台特征库;

· 识别率较低但较细致,因为一定会有新的应用不识别,然而识别的应用则会分析的很细致。

3. E3阶段关键技术要点

本阶段的本质是基于强两个阶段的异常流量检测技术(基于*Flow的DFI技术)和恶意行为检测技术(基于DPI技术),结合NSA多年网络攻防经验积累下来的特殊攻击特征(Signature),部署到前置的Sensor中,实现对恶意攻击行为的检测并阻断。

由于本阶段在2010年启动开始,NSA(国家安全局)和DoD(国防部)都明确加入其中,所以这个阶段的资料比较少。从斯诺登泄露资料可以了解到,这个阶段的输出物(代号为Tutelage)已经部署到军方的GIG网络的边界。

4. 总体技术分析

Einstein系统十分庞大,不过总体上可以划分为2个部分:

· 前端部分,也即不论是通过TIC接入ISP,还是通过联邦总务局的Networx合同托管的IP服务,与互联网接口的Sensor部分;

· 后端部分,NCCIC负责运营的安全运营中心。

在前端主要应用基于*Flow的DFI技术和DPI技术,后端则可以应用SIEM技术。整个分布式的前端和集中化的后端整合在一起就构成了一个态势感知体系。而依然在逐步完善的Einstein系统可以说是真正大规模使用的态势感知系统。事实上,Einstein计划就是一个由政府主导的,商业厂商参与的很好的一个结合工程。

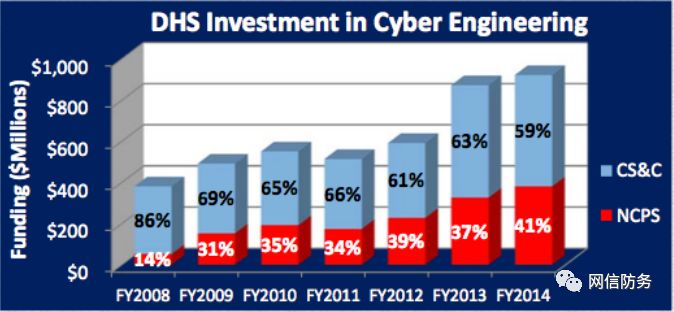

五. 部署方式

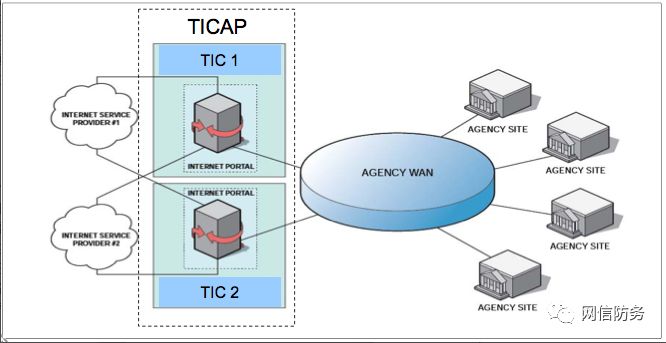

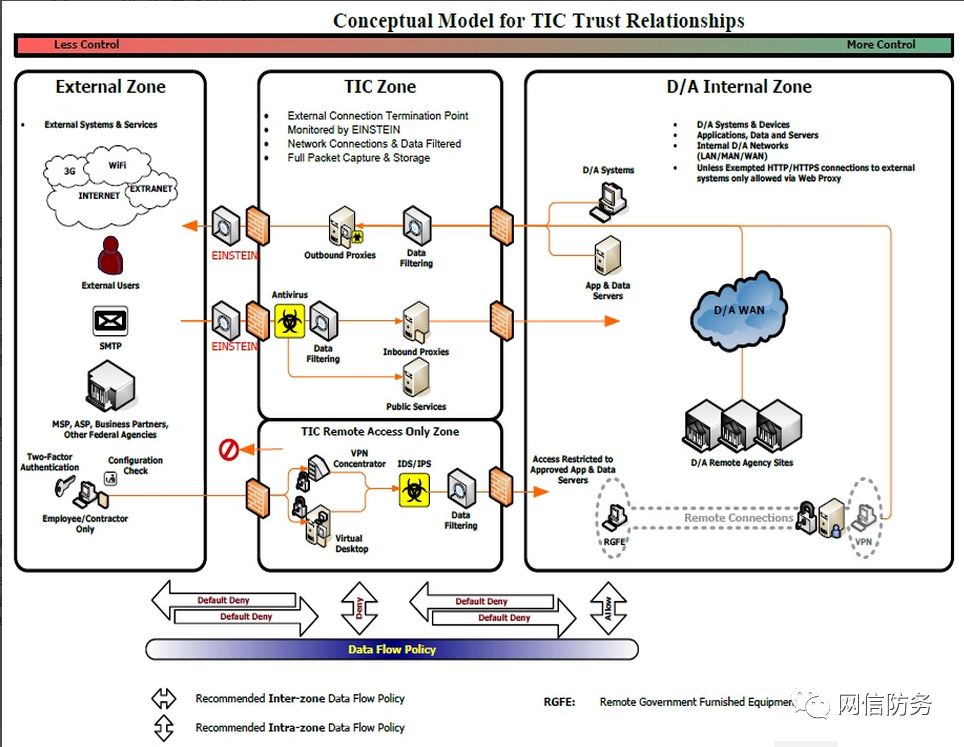

分析Einstein计划,不仅要分析它采用的技术,还应该看的部署方式如何落地,部署十分重要,一旦部署不好,整个系统可能就无法获得必要的信息,而分析就成了无源之水。而说到Einstein系统的部署,就必须说到DHS 2008年(与E2同期)开展的TIC(可信互联网接入)计划,也是这一年正式开始实施CNCI计划,专注于联邦网络的互联网接入整合。从E2开始Sensor的部署痛TIC息息相关,而TIC计划又牵扯到了整个美国电子政务网络升级改造(以前很多都是通过联邦总务局的Networx合同进行托管服务,而非商业行为,通过TIC计划,实现了联邦政务网络的接入商业化)。

上图展示了TIC的概念模型。整个TIC包括模型包括三块:外部区域,TIC区域和内部区域。而爱因斯坦传感器或者IPS就部署在TIC区域和外部区域之间。注意,公共服务都部署在TIC区域,我们可以把TIC类比为一个DMZ区,但更加复杂。

上图展示了TIC的概念部署架构,这里根据颜色不同,将流量分为4种,也即将网络区域根据安全级别划分为多个级别:

· 接入Agency

· TICAP(接入供应商)

· 互联网

由于TIC计划推行的集中接入,造成了不同政府部门(D/A)可能会接入同一个TICAP,所以流量可以分为:

· 橘色:不同部门,统一TICAP之间的流量

· 蓝色:经过Sensor的流量

· 绿色:同一部门,不同TICAP之间的流量

· 黑色:TICAP之间的流量

文/DustinW

声明:本文来自网信防务,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。