黑客(或黑客组织)使用对Electrum比特币钱包基础设施的巧妙攻击,掠夺了超过200枚比特币(约相当于当日交易所750,000美元)。这次攻击导致合法的Electrum钱包应用程序在用户的计算机上显示一条消息,敦促他们从未经授权的GitHub存储库下载恶意钱包更新。

攻击于12月21日开始,并且在GitHub管理员关闭了黑客的GitHub存储库之后,似乎暂时停止了攻击。Electrum钱包的管理员预计很快就会有新的攻击,可能会与一个新的GitHub资源或到另一个下载位置的链接相关。这是因为虽然Electrum钱包管理员采取措施降低了攻击的影响,但攻击核心的漏洞仍然没有修复。具体攻击过程如下:

- 攻击者向Electrum钱包网络添加了数十台恶意服务器。

- 合法Electrum钱包的用户启动比特币交易。

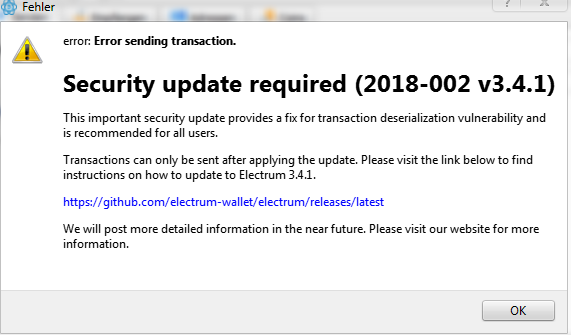

- 如果交易到达其中一个恶意服务器,这些服务器将回复一条错误消息,该消息促使用户从恶意网站(GitHub repo)下载钱包应用更新。

- 用户单击该链接并下载恶意更新。

- 当用户打开恶意Electrum钱包时,应用程序会要求用户提供双因素身份验证(2FA)代码。这是一个危险信号,因为这些2FA代码仅在发送资金之前请求,而不是在钱包启动时请求。

- 恶意的Electrum钱包使用2FA代码窃取用户的资金并将其转移到攻击者的比特币地址。

这里的问题是允许Electrum服务器在用户钱包内触发带有自定义文本的弹出窗口。

最初的攻击比后来的更有效,似乎欺骗了更多的用户。这是因为Electrum钱包将这些服务器消息呈现为格式丰富的文本,使弹出窗口看起来更真实,并为用户提供可用且可点击的链接。

在收到攻击消息后,Electrum团队通过更新Electrum钱包应用程序做出回应,因此这些消息不再呈现为丰富的HTML文本。

“直到现在我们才公开披露这种攻击,在3.3.2发布时攻击就停止了,” Electrum钱包团队开发人员SomberNight 表示。“但他们现在又开始了这种袭击。”

并非所有收到提示的用户都发现神秘弹出窗口的文本错误。有些用户手动将弹出窗口中显示的文本链接复制粘贴到其浏览器中,然后下载并安装受污染的Electrum钱包更新。GitHub管理员删除了包含恶意钱包版本的存储库时,攻击停止了。

但如前所述,预计新攻击将开始,可能还有新的下载链接。但这里的问题仍然是攻击者的恶意服务器。

声明:本文来自黑客视界,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。