本期导读

漏洞态势

根据国家信息安全漏洞库(CNNVD)统计,2018年12月份采集安全漏洞共1275个。

本月接报漏洞共计3629个,其中信息技术产品漏洞(通用型漏洞)76个,网络信息系统漏洞(事件型漏洞)3553个。

重大漏洞预警

微软多个安全漏洞,包括Microsoft Internet Explorer 安全漏洞(CNNVD-201812-458、CVE-2018-8619)、Microsoft Excel安全漏洞(CNNVD-201812-466、CVE-2018-8597)等多个漏洞。成功利用上述漏洞可以在目标系统上执行任意代码。微软多个产品和系统受漏洞影响。目前,微软官方已经发布漏洞修复补丁,建议用户及时确认是否受到漏洞影响,采取修补措施。

漏洞态势

一、公开漏洞情况

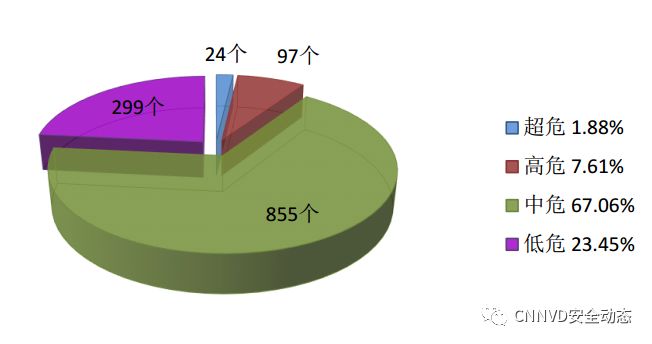

根据国家信息安全漏洞库(CNNVD)统计,2018年12月份新增安全漏洞共1275个,从厂商分布来看,谷歌公司产品的漏洞数量最多,共发布97个;从漏洞类型来看,缓冲区错误类的漏洞占比最大,达到15.37%。本月新增漏洞中,超危漏洞24个、高危漏洞97个、中危漏洞855个、低危漏洞299个,相应修复率分别为87.50%、84.54%、75.32%以及69.57%。合计955个漏洞已有修复补丁发布,本月整体修复率74.90%。

截至2018年12月31日,CNNVD采集漏洞总量已达119892个。

1.1 漏洞增长概况

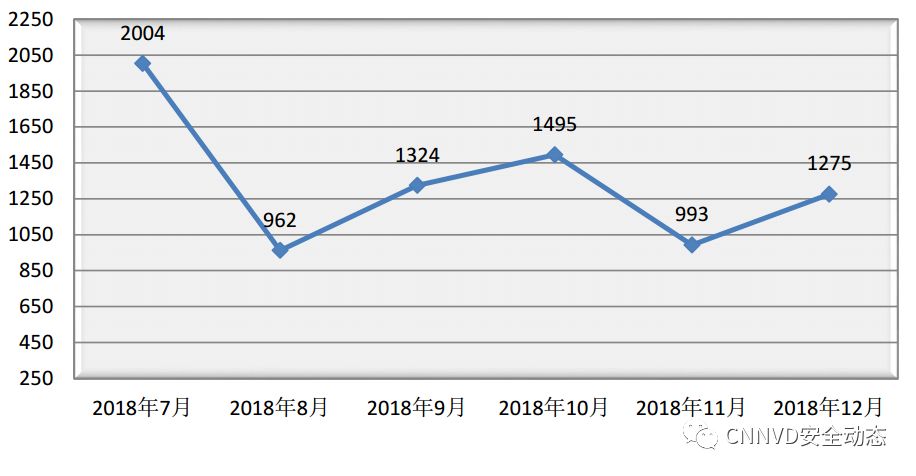

2018年12月新增安全漏洞1275个,与上月(993个)相比增加了28.40%。根据近6个月来漏洞新增数量统计图,平均每月漏洞数量达到1342个。

图1 2018年7月至2018年12月漏洞新增数量统计图

1.2 漏洞分布情况

1.2.1漏洞厂商分布

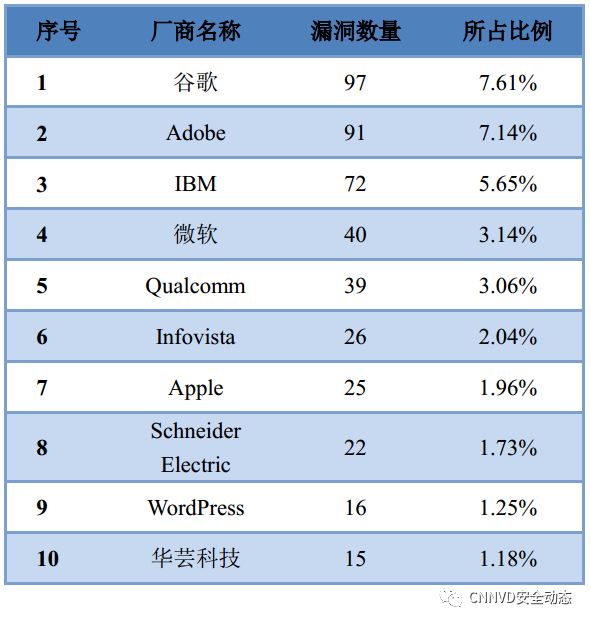

12月厂商漏洞数量分布情况如表1所示,谷歌公司达到97个,占本月漏洞总量的7.61%。本月Adobe、谷歌、IBM等公司的漏洞数量均有所上升,微软的漏洞数量出现下降。

表1 2018年12月排名前十厂商新增安全漏洞统计表

1.2.2漏洞产品分布

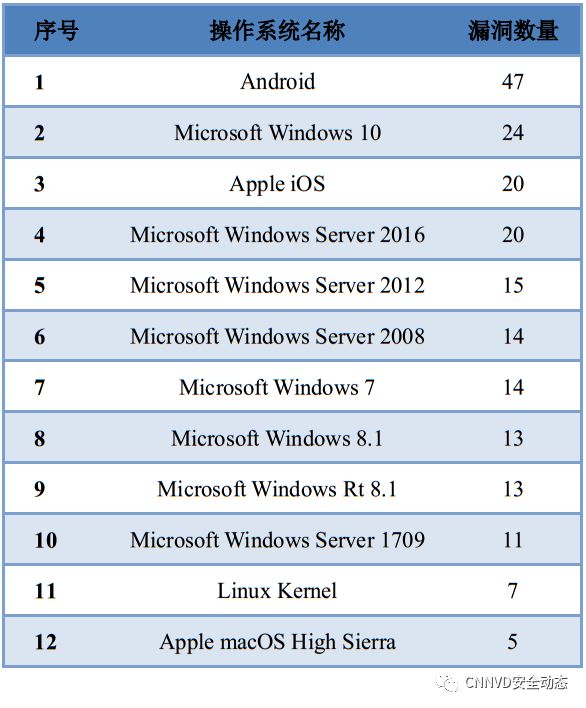

12月主流操作系统的漏洞统计情况如表2所示。本月Windows系列操作系统漏洞数量共26条,其中桌面操作系统26条,服务器操作系统22条。本月Android漏洞数量最多,达到47个,占主流操作系统漏洞总量的23.15%,排名第一。

表2 2018年12月主流操作系统漏洞数量统计

*由于Windows整体市占率高达百分之九十以上,所以上表针对不同的Windows版本分别进行统计。

*上表漏洞数量为影响该版本的漏洞数量,由于同一漏洞可能影响多个版本操作系统,计算某一系列操作系统漏洞总量时,不能对该系列所有操作系统漏洞数量进行简单相加。

1.2.3 漏洞类型分布

12月份发布的漏洞类型分布如表3所示,其中缓冲区错误类漏洞所占比例最大,约为15.37%。

表3 2018年12月漏洞类型统计表

1.2.4 漏洞危害等级分布

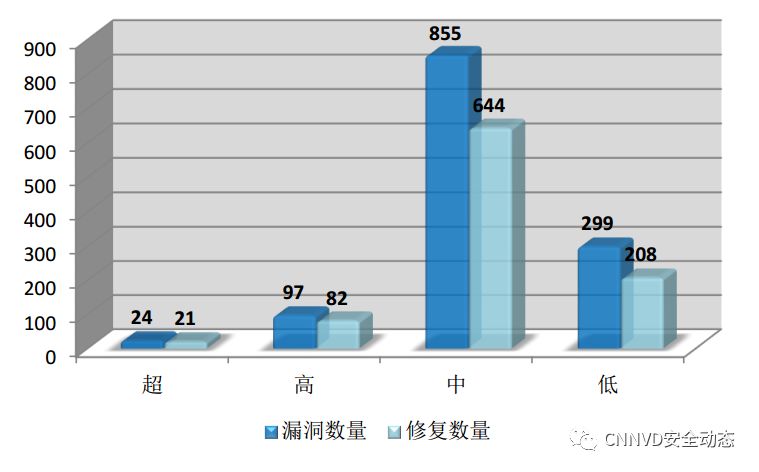

根据漏洞的影响范围、利用方式、攻击后果等情况,从高到低可将其分为四个危害等级,即超危、高危、中危和低危级别。12月漏洞危害等级分布如图3所示,其中超危漏洞24条,占本月漏洞总数的1.88%。

图2 2018年12月漏洞危害等级分布

1.3漏洞修复情况

1.3.1 整体修复情况

12月漏洞修复情况按危害等级进行统计见图3。其中超危漏洞修复率最高,达到87.50%,低危漏洞修复率最低,比例为69.57%。与上月相比,本月中危、低危漏洞修复率有所上升,超危、高危漏洞修复率有所下降。总体来看,本月整体修复率上升,由上月的64.35%上升至本月的74.90%。

图3 2018年12月漏洞修复数量统计

1.3.2 厂商修复情况

12月漏洞修复情况按漏洞数量前十厂商进行统计,其中Apple、Google、Microsoft等十个厂商共443条漏洞,占本月漏洞总数的34.75%,漏洞修复率为98.65%,详细情况见表4。多数知名厂商对产品安全高度重视,产品漏洞修复比较及时,其中Google、Adobe、IBM、Microsoft、Qualcomm、Infovista、Apple、华芸科技、Siemens、Mozilla等公司本月漏洞修复率均为100%,共636条漏洞已全部修复。

表4 2018年12月厂商修复情况统计表

1.4 重要漏洞实例

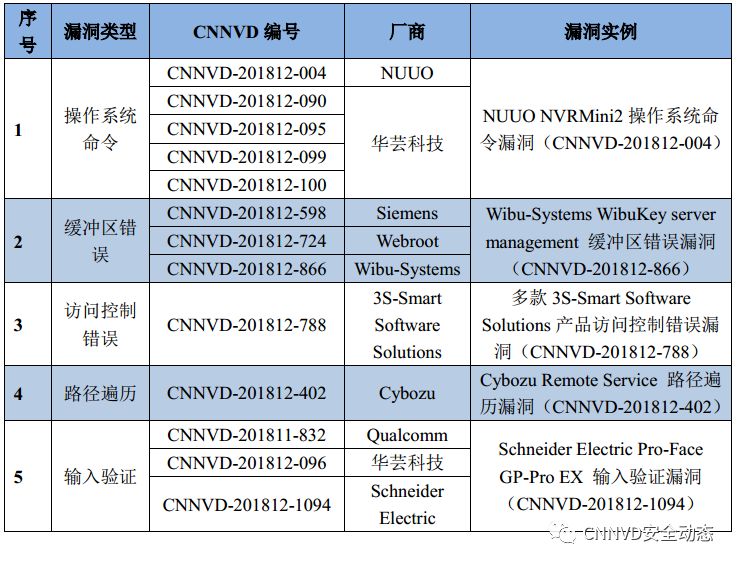

1.4.1 超危漏洞实例

本月超危漏洞共24个,其中重要漏洞实例如表5所示。

表5 2018年12月超危漏洞实例

1.NUUO NVRMini2 命令注入漏洞(CNNVD-201812-004)

NUUO NVRMini2是NUUO公司的一款小型网络硬盘录像机设备。

NUUO NVRMini2 3.10.0及之前版本中存在命令注入漏洞。远程攻击者可通过向upgrade_handle.php文件发送特制的请求利用该漏洞以root身份执行操作系统命令。

解决措施:目前厂商已发布升级补丁以修复漏洞,详情请关注厂商主页:

https://www.nuuo.com/

2.Wibu-Systems WibuKey server management 缓冲区错误漏洞(CNNVD-201812-866)

Wibu-Systems WibuKey是德国威步(Wibu-Systems)公司的一套数字版权管理(DRM)解决方案。Network server management是其中的一个网络服务器管理器。

Wibu-Systems WibuKey 6.40.2402.500版本中的server management的‘WkbProgramLow’函数存在堆溢出漏洞。攻击者可通过发送畸形的TCP数据包利用该漏洞执行代码。

解决措施:目前厂商已发布升级补丁以修复漏洞,详情请关注厂商主页:

https://www.wibu.com/

3.多款3S-Smart Software Solutions产品访问控制错误漏洞(CNNVD-201812-788)

3S-Smart CODESYS Control for BeagleBone等都是德国3S-Smart Software Solutions公司的用于工业控制系统开发的编程软件。

多款3S-Smart Software Solutions产品中存在访问控制错误漏洞,该漏洞源于默认情况下程序没有启用用户访问管理和通信加密。攻击者可利用该漏洞访问设备和敏感信息,包括用户凭证。以下产品受到影响:

-3S-Smart CODESYS Control for BeagleBone

-3S-Smart CODESYS Control for emPC-A/iMX6

-3S-Smart CODESYS Control for IOT2000

-3S-Smart CODESYS Control for Linux

-3S-Smart CODESYS Control for PFC100

-3S-Smart CODESYS Control for PFC200

-3S-Smart CODESYS Control for Raspberry Pi

-3S-Smart CODESYS Control RTE V3

-3S-Smart CODESYS Control RTE V3(用于Beckhoff CX)

-3S-Smart CODESYS Control Win V3(CODESYS setup的组成部分)

-3S-Smart CODESYS V3 Simulation Runtime(CODESYS Development System的组成部分)

-3S-Smart CODESYS Control V3 Runtime System Toolkit

-3S-Smart CODESYS HMI V3

解决措施:目前厂商已发布升级补丁以修复漏洞,补丁获取链接:

https://www.codesys.com/fileadmin/data/customers/security/2018/Advisory2018-10_CDS-61037.pdf

4.Cybozu Remote Service 路径遍历漏洞(CNNVD-201812-402)

Cybozu Remote Service是日本才望子(Cybozu)公司的一套用于访问才望子(Cybozu)内部系统的远程服务管理软件。

Cybozu Remote Service 3.0.0版本至3.1.8版本中的used device management页面存在目录遍历漏洞。攻击者可利用该漏洞删除服务器上的任意文件。

解决措施:目前厂商已发布升级补丁以修复漏洞,补丁获取链接:

https://kb.cybozu.support/article/34301/

5.Schneider Electric Pro-Face GP-Pro EX 输入验证漏洞(CNNVD-201812-1094)

Schneider Electric Pro-Face GP-Pro EX是法国施耐德电气(Schneider Electric)公司的一套HMI界面编辑和逻辑编程软件。

Schneider Electric Pro-Face GP-Pro EX 4.08及之前版本中存在输入验证漏洞。攻击者可利用该漏洞在GP-Pro EX启动时执行任意可执行文件。

解决措施:目前厂商已发布升级补丁以修复漏洞,补丁获取链接:

https://www.schneider-electric.com/en/download/document/SEVD-2018-354-02/

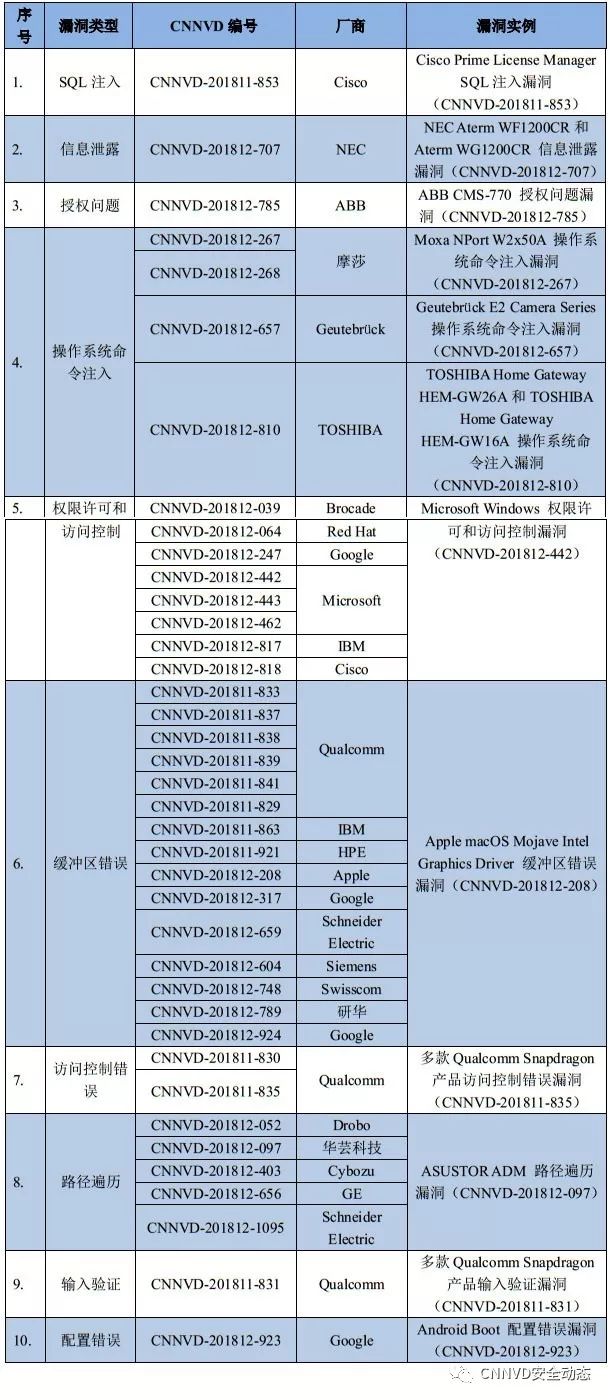

1.4.2 高危漏洞实例

本月高危漏洞共97个,其中重要漏洞实例如表6所示。

表6 2018年12月高危漏洞

1.Cisco Prime License Manager SQL注入漏洞(CNNVD-201811-853)

Cisco Prime License Manager(PLM)是美国思科(Cisco)公司的一款许可证管理器。

Cisco PLM 11.0.1及之后版本中的web框架代码存在SQL注入漏洞,该漏洞源于程序对SQL查询语句中用户提交的输入缺少适当的验证。远程攻击者可通过发送特制的HTTP POST请求利用该漏洞修改和删除PLM数据库中的任意数据,或获取shell访问权限。

解决措施:目前厂商已发布升级补丁以修复漏洞,补丁获取链接:

https://tools.cisco.com/security/center/content/CiscoSecurityAdvisory/cisco-sa-20181128-plm-sql-inject

2.NEC Aterm WF1200CR和Aterm WG1200CR 信息泄露漏洞(CNNVD-201812-707)

NEC Aterm WF1200CR和Aterm WG1200CR都是日本电气(NEC)公司的路由器产品。

使用1.1.1及之前版本固件的NEC Aterm WF1200CR和使用1.0.1及之前版本固件的Aterm WG1200CR中存在信息泄露漏洞。攻击者可利用该漏洞获取设备上的注册信息。

解决措施:目前厂商已发布升级补丁以修复漏洞,补丁获取链接:

https://jpn.nec.com/security-info/secinfo/nv18-021.html

3.ABB CMS-770 授权问题漏洞(CNNVD-201812-785)

ABB CMS-770是瑞士ABB公司的一套电路监控系统。

ABB CMS-770 1.7.1及之前版本中存在授权问题漏洞。攻击者可利用该漏洞读取敏感的配置文件。

解决措施:目前厂商已发布升级补丁以修复漏洞,补丁获取链接:

http://search-ext.abb.com/library/Download.aspx?DocumentID=ABBVU-EPBP-R-5673&LanguageCode=en&DocumentPartId=2CKA008100A0351%3B%202CCA688307R0001&Action=Launch

4.Moxa NPort W2x50A 操作系统命令注入漏洞(CNNVD-201812-267)

Moxa NPort W2x50A是摩莎(Moxa)公司的一款用于将工业串口设备连上网络的串口通讯服务器。

使用2.2 Build_18082311之前版本固件的Moxa NPort W2x50A产品中的web server ping功能存在操作系统命令注入漏洞。攻击者可通过向/goform/net_WebPingGetValue发送特制的HTTP POST请求利用该漏洞以root用户身份运行操作系统命令。

解决措施:目前厂商已发布升级补丁以修复漏洞,详情请关注厂商主页:

https://www.moxa.com/

5.Microsoft Windows 权限许可和访问控制漏洞(CNNVD-201812-442)

Microsoft Windows 10等都是美国微软(Microsoft)公司发布的一系列操作系统。Microsoft Windows 10是一套个人电脑使用的操作系统。Windows Server 2008 SP2是一套服务器操作系统。

Microsoft Windows中存在提权漏洞,该漏洞源于Windows内核模式驱动程序未能正确处理内存中的对象。攻击者可利用该漏洞在内核模式中运行任意代码。以下版本受到影响:

-Microsoft Windows 10

-Microsoft Windows 10版本1607

-Microsoft Windows 10版本1703

-Microsoft Windows 10版本1709

-Microsoft Windows 10版本1803

-Microsoft Windows 10版本1809

-Microsoft Windows 7 SP1

-Microsoft Windows 8.1

-Microsoft Windows RT 8.1

-Microsoft Windows Server 2008 SP2

-Microsoft Windows Server 2008 R2 SP1

-Microsoft Windows Server 2012

-Microsoft Windows Server 2012 R2

-Microsoft Windows Server 2016

-Microsoft Windows Server 2019

-Microsoft Windows Server版本1709

-Microsoft Windows Server版本1803

解决措施:目前厂商已发布升级补丁以修复漏洞,补丁获取链接:

https://portal.msrc.microsoft.com/zh-CN/security-guidance/advisory/CVE-2018-8641

6.Apple macOS Mojave Intel Graphics Driver 缓冲区错误漏洞(CNNVD-201812-208)

Apple macOS Mojave是美国苹果(Apple)公司的一套专为Mac计算机所开发的专用操作系统。Intel Graphics Driver是其中的一个集成显卡驱动程序。

Apple macOS Mojave 10.14.1版本中的Intel Graphics Driver组件存在越界读取漏洞。本地攻击者可利用该漏洞造成系统意外终止或读取内存内容。

解决措施:目前厂商已发布升级补丁以修复漏洞,补丁获取链接:

https://support.apple.com/zh-cn/HT209341

7.多款Qualcomm Snapdragon产品访问控制错误漏洞(CNNVD-201811-835)

Qualcomm MDM9206等都是美国高通(Qualcomm)公司产品。Qualcomm MDM9206是一款中央处理器(CPU)。SDX24是一款调制解调器。

多款Qualcomm Snapdragon产品中的内核存在访问控制错误漏洞。攻击者可利用该漏洞执行未授权的操作。以下产品(用于汽车、移动和可穿戴设备)受到影响:

-Qualcomm MDM9206

-Qualcomm MDM9607

-Qualcomm MDM9650

-Qualcomm MSM8996AU

-Qualcomm SD 210

-Qualcomm SD 212

-Qualcomm SD 205

-Qualcomm SD 425

-Qualcomm SD 430

-Qualcomm SD 450

-Qualcomm SD 625

-Qualcomm SD 820

-Qualcomm SD 820A

-Qualcomm SD 835

-Qualcomm SD 845

-Qualcomm SD 850

-Qualcomm SDA660

-Qualcomm SDA845

-Qualcomm SDX24

-Qualcomm SXR1130

解决措施:目前厂商已发布升级补丁以修复漏洞,补丁获取链接:

https://www.qualcomm.com/company/product-security/bulletins

8.ASUSTOR ADM 路径遍历漏洞(CNNVD-201812-097)

ASUSTOR ADM是华芸科技(ASUSTOR)公司的一套专用于ASUSTOR NAS存储设备的操作系统。

ASUSTOR ADM 3.1.1版本中的downloadwallpaper.cgi文件存在目录遍历漏洞。攻击者可通过操纵‘file’和‘folder’URL参数利用该漏洞下载任意文件。

解决措施:目前厂商已发布升级补丁以修复漏洞,详情请关注厂商主页:

https://www.asustor.com/

9.多款Qualcomm Snapdragon产品输入验证漏洞(CNNVD-201811-831)

Qualcomm MSM8996AU等都是美国高通(Qualcomm)公司的用于不同平台的中央处理器(CPU)产品。

多款Qualcomm Snapdragon产品中的SafeSwitch存在输入验证漏洞。攻击者可利用该漏洞绕过与调制解调器相关的限制。以下产品(用于汽车和移动设备)受到影响:

-Qualcomm MSM8996AU

-Qualcomm SD 410/12

-Qualcomm SD 820

-Qualcomm SD 820A

解决措施:目前厂商已发布升级补丁以修复漏洞,补丁获取链接:

https://www.qualcomm.com/company/product-security/bulletins

10.Android Boot 配置错误漏洞(CNNVD-201812-923)

Android是美国谷歌(Google)公司和开放手持设备联盟(简称OHA)共同开发的一套以Linux为基础的开源操作系统。Boot是一款移植工具。

Android中的Boot存在配置错误漏洞。攻击者可利用该漏洞在系统上执行任意代码或造成应用程序崩溃。

解决措施:目前厂商已发布升级补丁以修复漏洞,补丁获取链接:

https://www.codeaurora.org/security-bulletin/2018/12/03/december-2018-code-aurora-security-bulletin

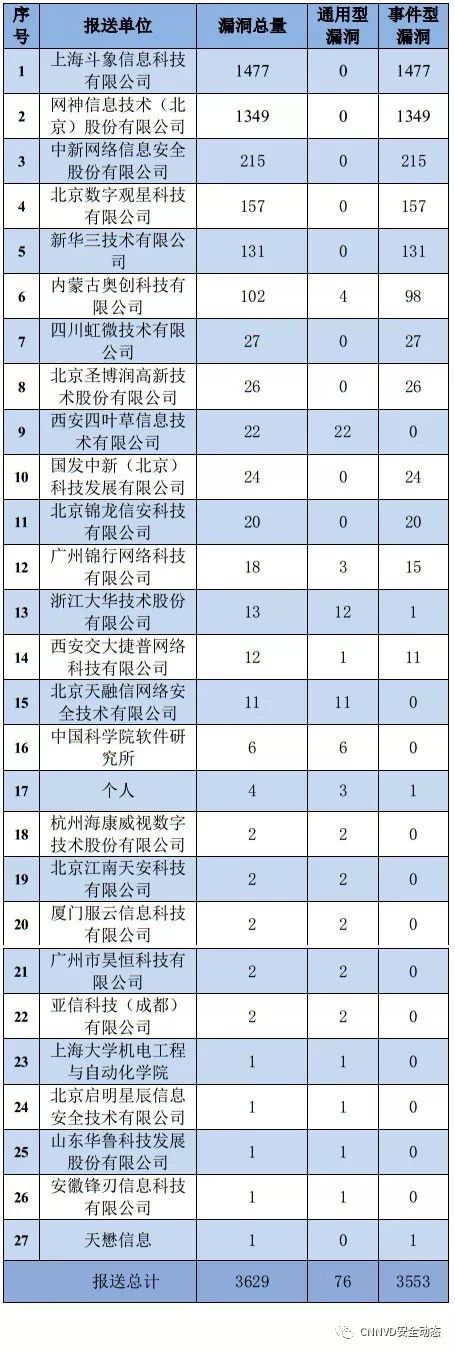

二、接报漏洞情况

本月接报漏洞共计3629个,其中信息技术产品漏洞(通用型漏洞)76个,网络信息系统漏洞(事件型漏洞)3553个。

表7 2018年12月漏洞接报情况

三、重大漏洞预警

CNNVD关于微软多个安全漏洞的通报

近日,微软官方发布了多个安全漏洞的公告,包括Microsoft Internet Explorer 安全漏洞(CNNVD-201812-458、CVE-2018-8619)、Microsoft Excel安全漏洞(CNNVD-201812-466、CVE-2018-8597)等多个漏洞。成功利用上述漏洞可以在目标系统上执行任意代码。微软多个产品和系统受漏洞影响。目前,微软官方已经发布漏洞修复补丁,建议用户及时确认是否受到漏洞影响,采取修补措施。

漏洞简介

本次漏洞公告涉及Microsoft Internet Explorer 、Microsoft Outlook 、Microsoft Excel 、Microsoft PowerPoint 、Microsoft VBScript、Chakra 脚本引擎、.NET Framework、Microsoft 文本到语音转换等Windows平台下应用软件和组件。漏洞详情如下:

1、Internet Explorer 安全漏洞(CNNVD-201812-458、 CVE-2018-8619)

漏洞简介:Internet Explorer部分版本存在远程代码执行漏洞,当Internet Explorer VBScript执行策略未正确限制 VBScript时,可触发该漏洞。成功利用该漏洞的攻击者可以获得与当前用户相同的用户权限。

2、Microsoft Outlook 安全漏洞(CNNVD-201812-469、 CVE-2018-8587)

漏洞简介:当 Microsoft Outlook 软件无法正确处理内存中的对象时,就会触发该漏洞。攻击者可以向目标系统发送经过特殊设计的文件,从而在当前用户权限下执行恶意代码。

3、Microsoft Excel安全漏洞(CNNVD-201812-466、 CVE-2018-8597)、(CNNVD-201812-446、 CVE-2018-8636)

漏洞简介:当 Microsoft Excel软件无法正确处理内存中的对象时,就会触发该漏洞。攻击者必须诱使用户使用Microsoft Excel打开经特殊设计的文件,才能利用此漏洞。成功利用此漏洞的攻击者可以在当前用户权限下执行恶意代码。

4、Microsoft PowerPoint安全漏洞(CNNVD-201812-451、CVE-2018-8628)

漏洞简介:当 Microsoft PowerPoint软件无法正确处理内存中的对象时,就会触发该漏洞。攻击者必须诱使用户使用 Microsoft PowerPoint打开经特殊设计的文件,才能利用此漏洞。成功利用此漏洞的攻击者可以在当前用户权限下执行恶意代码。

5、Microsoft VBScript安全漏洞(CNNVD-201812-454、CVE-2018-8625)

漏洞简介:当 Microsoft VBScript引擎无法正确处理内存中的对象时,就会触发该漏洞。攻击者必须诱使用户使用 Microsoft Internet Explorer打开经特殊设计的网页或诱使用户使用Microsoft Office 打开嵌入经特殊设计的 ActiveX 控件的文档等,才能利用此漏洞。成功利用此漏洞的攻击者可以在当前用户权限下执行恶意代码。

6、Microsoft .NET Framework安全漏洞(CNNVD-201812-472 、CVE-2018-8540)

漏洞简介:当 Microsoft .NET Framework 处理不受信任的输入时可能会触发该漏洞。成功利用漏洞的攻击者可以控制受影响的系统。攻击者可任意安装程序、查看、更改或删除数据、或者创建新帐户等。

7、Microsoft 文本到语音转换程序安全漏洞(CNNVD-201812-448、CVE-2018-8634)

漏洞简介:当Microsoft 文本到语音转换程序无法正确处理内存中的对象时,可能就会触发该漏洞。成功利用漏洞的攻击者可以控制受影响的系统。攻击者可任意安装程序、查看、更改或删除数据、或者创建新帐户等。

8、Chakra 脚本引擎安全漏洞(CNNVD-201812-450、CVE-2018-8629)、(CNNVD-201812-455、CVE-2018-8624)、(CNNVD-201812-459、CVE-2018-8618)、(CNNVD-201812-460、CVE-2018-8617)、(CNNVD-201812-470、CVE-2018-8583)

漏洞简介:Chakra 脚本引擎在 Microsoft Edge 中处理内存中的对象的时可能触发该漏洞。成功利用该漏洞的攻击者可以获得与当前用户相同的用户权限。如果当前用户使用管理权限登录,攻击者便可以任意安装程序、查看、更改或删除数据。

9、Windows权限提升漏洞(CNNVD-201812-442、CVE-2018-8641)、(CNNVD-201812-443、CVE-2018-8639)、(CNNVD-201812-462、CVE-2018-8611)

漏洞简介:当Windows内核无法正确处理内存中的对象时,可能就会触发该漏洞。攻击者首先必须登录到系统。然后运行一个经特殊设计的应用程序,才能利用此漏洞。成功利用漏洞的攻击者可以在内核模式中运行任意代码。攻击者可任意安装程序、查看、更改或删除数据、或者创建新帐户等。若要利用此漏洞,

漏洞危害

成功利用上述安全漏洞的攻击者,可以在目标系统上执行任意代码。微软多个产品和系统受漏洞影响。

安全建议

目前,微软官方已经发布补丁修复了上述漏洞,建议用户及时确认漏洞影响,尽快采取修补措施。微软官方链接地址如下:

序号 | 漏洞名称 | 官方链接 |

1 | Internet Explorer 安全漏洞(CNNVD-201812-458、 CVE-2018-8619) | https://portal.msrc.microsoft.com/zh-CN/security-guidance/advisory/CVE-2018-8619 |

2 | Microsoft Outlook 安全漏洞(CNNVD-201812-469、 CVE-2018-8587) | https://portal.msrc.microsoft.com/zh-CN/security-guidance/advisory/CVE-2018-8587 |

3 | Microsoft Excel安全漏洞(CNNVD-201812-466、 CVE-2018-8597)、(CNNVD-201812-446、 CVE-2018-8636) | https://portal.msrc.microsoft.com/zh-CN/security-guidance/advisory/CVE-2018-8597https://portal.msrc.microsoft.com/zh-CN/security-guidance/advisory/CVE-2018-8636 |

4 | Microsoft PowerPoint安全漏洞(CNNVD-201812-451、CVE-2018-8628) | https://portal.msrc.microsoft.com/zh-CN/security-guidance/advisory/CVE-2018-8628 |

5 | Microsoft VBScript安全漏洞(CNNVD-201812-454、CVE-2018-8625) | https://portal.msrc.microsoft.com/zh-CN/security-guidance/advisory/CVE-2018-8625 |

6 | Microsoft .NET Framework安全漏洞(CNNVD-201812-472 、 CVE-2018-8540) | https://portal.msrc.microsoft.com/zh-CN/security-guidance/advisory/CVE-2018-8540 |

7 | Microsoft 文本到语音转换程序安全漏洞(CNNVD-201812-448、 CVE-2018-8634) | https://portal.msrc.microsoft.com/zh-CN/security-guidance/advisory/CVE-2018-8634 |

8 | Chakra 脚本引擎安全漏洞(CNNVD-201812-450、CVE-2018-8629)、(CNNVD-201812-455、 CVE-2018-8624)、(CNNVD-201812-459、 CVE-2018-8618)( CNNVD-201812-460、 CVE-2018-8617)、(CNNVD-201812-470、 CVE-2018-8583) | https://portal.msrc.microsoft.com/zh-CN/security-guidance/advisory/CVE-2018-8617https://portal.msrc.microsoft.com/zh-CN/security-guidance/advisory/CVE-2018-8618https://portal.msrc.microsoft.com/zh-CN/security-guidance/advisory/CVE-2018-8624https://portal.msrc.microsoft.com/zh-CN/security-guidance/advisory/CVE-2018-8629https://portal.msrc.microsoft.com/zh-CN/security-guidance/advisory/CVE-2018-8583 |

9 | Windows权限提升漏洞(CNNVD-201812-442、 CVE-2018-8641)、(CNNVD-201812-443、 CVE-2018-8639)、(CNNVD-201812-462、 CVE-2018-8611) | https://portal.msrc.microsoft.com/zh-CN/security-guidance/advisory/CVE-2018-8641https://portal.msrc.microsoft.com/zh-CN/security-guidance/advisory/CVE-2018-8639https://portal.msrc.microsoft.com/zh-CN/security-guidance/advisory/CVE-2018-8611 |

声明:本文来自CNNVD安全动态,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。