作者简介

吴倩琳

中国信息通信研究院云计算与大数据研究所开源和软件安全部工程师,主要从事零信任相关技术、标准、评估、产业等方面的研究工作。

孔松

中国信息通信研究院云计算与大数据研究所开源和软件安全部副主任,工程师,主要从事云安全相关技术、标准、评估、产业等方面的研究工作。

论文引用格式:

吴倩琳, 孔松. 零信任发展与应用研究[J]. 信息通信技术与政策, 2025, 51(1): 46-51.

零信任发展与应用研究

吴倩琳 孔松

(中国信息通信研究院云计算与大数据研究所,北京 100191)

摘要:随着产业数字化进程中安全需求的不断升级,我国零信任发展进程加快。梳理了零信任政策与标准发布情况,研究零信任如何解决企业在身份、终端、网络环境、应用与工作负载、数据、安全管理6个领域面临的安全问题;基于对国内零信任供应侧企业、金融行业应用企业开展的调研结果,形成供应能力图谱,分析零信任应用场景和作用;最后剖析了人工智能如何赋能零信任发展。

关键词:零信任;零信任标准;零信任生态

0 引言

近年来,我国高度重视数字经济发展,大力支持产业数字化。同时,用户需求不断升级,驱动企业加速数字化转型进程。传统企业安全架构基于网络边界构建信任域,随着数字化不断深入,边界逐渐消失。零信任规避传统安全机制中过度信任问题主要包括4方面[1]:一是面向资源管理而非网络,任意资源被访问前均需进行认证与授权;二是屏蔽安全策略预分配带来的威胁,仅在访问主体通过身份认证并获得授权后为其提供满足需求的最小权限;三是资源对外“隐身”,降低资源可见性与攻击暴露面;四是以身份为核心执行访问控制,不为任何参与因素预置信任条件,通过动态的、持续的验证,判断访问主客体之间是否存在信任关系,以对主体到客体间的资源访问进行实时防护,成为应对产业数字化安全新挑战的关键举措。

1 零信任政策与标准涌现

1.1 国际零信任行动计划加速推进中

以美国为首的发达国家及经济体高度重视零信任能力建设。美国方面,先后发布十余项举措明确零信任目标和部署方式[2]。2022年11月,美国国防部发布《国防部零信任战略》与《国防部零信任能力执行路线图》[3],明确美国国防部将于2027年实现零信任目标,建立一种基于风险进行决策的高效安全架构,提升国防部信息体系安全性。2023年1月,美国陆军成立零信任功能管理办公室,加速零信任战略贯彻落实。2023年2月,美国国防信息系统局宣布以零信任为核心的“雷霆穹顶”(Thunderdome)原型设计已完成[4]。2024年4月,美国国家安全局发布《在数据支柱中推进零信任成熟度》,强调构建以数据为核心的零信任架构[5]。2024年6月,美国国防部发布《国防部零信任覆盖》文件,对国防企业范围内实施零信任的方式进行了标准化。2024年10月,美国联邦政府发布了《联邦零信任数据安全指南》,提出零信任数据安全原则,旨在帮助联邦机构保护其敏感数据资产。

欧盟方面,2023年1月13日,《关于在欧盟全境实现高度统一网络安全措施的指令》正式生效,其明确提出所有关键基础设施运营商实施零信任安全模型,包括身份验证、授权和访问控制等措施,进一步提高公共和私营部门以及整个欧盟的网络安全、韧性及事件响应能力。

英国方面,2020年10月,英国国家网络安全中心发布《零信任基本原则》草案,为政企机构迁移或实施零信任网络架构提供参考指导;2023年2月,发布《零信任:构建混合资产指南1.0》,为部分基础架构无法实施零信任提出了新的解决视角与方法。

澳大利亚方面,2023年7月,澳大利亚政府发布《国家身份复原战略》,提出了身份和访问管理愿景;2023年10月,发布《2023—2030年网络安全战略》,将零信任作为网络安全的核心战略。

新加坡方面,2021年10月,新加坡政府发布《网络安全战略2021》,要求相关机构转变网络安全思维,实现从边界防护向零信任安全模式转变,鼓励关键信息基础设施所有者对关键系统采用零信任安全架构。

1.2 零信任标准建设不断完善

美国持续开展零信任标准迭代。2023年4月,美国网络安全与基础设施安全局发布第二版零信任成熟度模型,旨在降低美国机构实施零信任的壁垒。2023年8月,美国电信行业解决方案联盟发布《增强型零信任和5G》报告,根据美国政府在关键基础设施推行零信任的部署要求,提出了未来5G和6G增强零信任的标准化工作建议。

我国已从多层级启动零信任标准研究。我国目前主要在国际电信联盟电信标准分局(International Telecommunication Union-Telecommunication Standardization Sector, ITU-T)、全国网络安全标准化技术委员会和中国通信标准化协会开展零信任相关标准的制定工作。国际标准方面,2021年10月,ITU-T正式发布《服务访问过程持续保护指南》(ITU-T X。1011)[6];国家标准方面,2024年4月,全国网络安全标准化技术委员会发布《网络安全技术 零信任参考体系架构》(GB/T 43696-2024);行业标准方面,2023—2024年,中国通信标准化协会先后发布《面向云计算的零信任体系 第1部分:总体架构》(YD/T 4598.1-2024)、《面向云计算的零信任体系 第2部分:关键能力要求》(YD/T 4598.2-2023)和《零信任安全技术参考框架》(YD/T 4574-2023)3个行业标准。

2 零信任生态逐渐成熟

2.1 零信任理念赋能六大安全领域

零信任秉持“永不信任,持续验证”理念,对访问过程进行细粒度控制,这种思路可以指导现有网络安全防护技术不断升级[7],帮助应用侧企业解决多领域安全问题。应用侧企业关注六大领域安全问题,包括身份、终端、网络环境、应用与工作负载、数据以及安全管理,每个问题领域对于供需双方均可延伸出若干话题,但核心仍在于应用侧企业如何借助零信任理念解决其面临的具体问题。

身份安全主要解决身份集约管理能力弱、身份全生命周期管理效率低、权限体系缺乏规范难以满足业务扩展等问题。一是统一访问控制,统一不同类型应用系统的认证方式、访问授权和策略控制,提供一致的访问控制机制;二是统一身份管理,为接入的访问主体赋予唯一身份标识,完成数字身份的全生命周期闭环管理,实现身份的自动化管控;三是建立权威身份数据源,主数据源基于最小授权原则对下游业务系统进行授权管理。

终端安全主要解决数据在端侧落盘后的泄露问题,以及端侧安全水平参差易引入威胁等问题。一是建立终端数据可信环境,将数据的存储、访问、应用、管理等行为限制在安全域内,保障不可信环境下的安全访问和数据资产使用;二是终端状态纳入访问控制因素,建立终端基线,加强威胁检测,授权时考察终端状态。

网络环境安全主要解决敏态业务下网络隔离防护能力弱、威胁横向移动等问题。一是将安全策略与基础设施解耦,通过多维度属性标签标定工作负载业务身份,基于标签匹配安全策略,安全策略可随工作负载业务属性变化而自动调整;二是精细化访问控制,通过将资源划分至微小的网络分段,令安全策略管理颗粒度可以细化至网络分段边界,组织威胁规模化扩散。

应用与工作负载安全主要解决应用资源与基础设施类资源的精细化安全管控问题。一是全面发现企业内部的应用和应用程序编程接口(Application Programming Interface,API)等资源,对其进行分类分级以赋予不同等级的安全防护力,持续跟踪应用和API的健康状况与安全配置,根据访问上下文动态调整访问权限;二是全面梳理企业的虚拟机、物理机和容器等基础设施资源,建立资产管理清单,配合安全基线扫描、漏洞管理、入侵检测等技术手段对其进行防护。

数据安全主要解决数据资产安全防护无差异化,以及数据流转不留痕引发的溯源难题。一是对数据资产开展分类分级,通过数据分级实现数据防护策略的差异化,进而实现精细化访问控制;二是通过数据脱敏与加密等手段降低数据泄露的可能性,配合暗水印技术对通过拍照、截屏和录屏等手段外泄的数据进行溯源。

安全管理主要解决各组件安全联动性弱难以协同发现潜在威胁的问题。安全管理平台能够收集各个安全组件信息,将其联动进行威胁的检测与响应,赋能信任度的持续评估与访问控制策略的优化。

2.2 零信任能力供应不断丰富

零信任商业模式已经逐渐走向成熟,许多行业尝试探索零信任落地实践,这种转变反映了网络安全领域对零信任架构的广泛认可,也展现了零信任在应对复杂安全挑战方面的实际效果。目前国内零信任生态蓬勃发展,零信任供应能力不断丰富,主要体现在3方面。

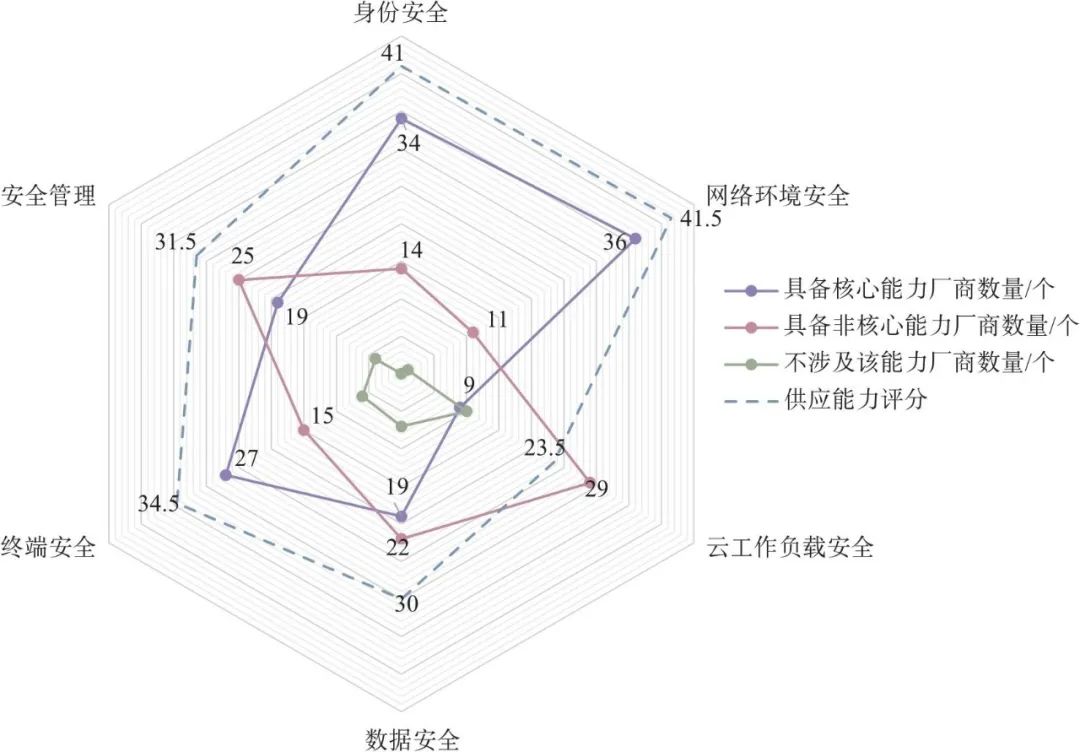

一是国内零信任解决方案多样化发展。据笔者统计,截至2024年底,国内有40余家厂商提供零信任解决方案,如图1所示,身份安全与网络环境安全供应能力更为成熟,多数零信任厂商专攻一或两个安全领域,再配合其他安全领域的相关技术共同组建零信任解决方案,头部厂商的能力覆盖更加全面、技术发展更为成熟。

图1 国内零信任供应情况

二是基于防护位置差异发展两条关键路径:路径一侧重对南北向流量进行安全防护,防护位置在网络区域间,保护跨区通信流量;路径二侧重对东西向流量进行安全防护,防护位置在网络区域内,保护区内通信流量。

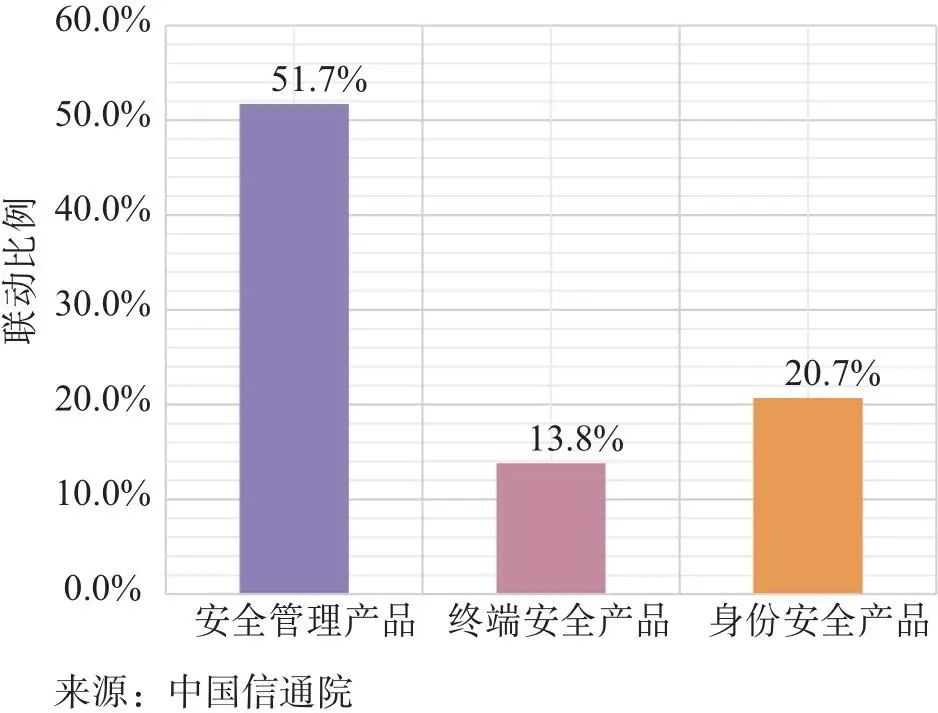

三是零信任生态协同发展。零信任厂商不断加强自身产品与其他安全厂商的身份安全、终端安全产全以及安全管理产品的联动,降低客户因使用零信任弃用已部署安全产品的比例。中国信息通信研究院(简称“中国信通院”)的调研显示(见图2),零信任厂商支持其产品与其他安全厂商的安全管理、终端安全和身份安全3类产品进行联动,比例分别为51.7%、13.8%和20.7%[1],安全管理类产品的对接更为成熟。

图2 零信任厂商产品与其他安全厂商安全产品联动比例

3 零信任行业应用不断深化

3.1 零信任解决金融行业面临的共性问题

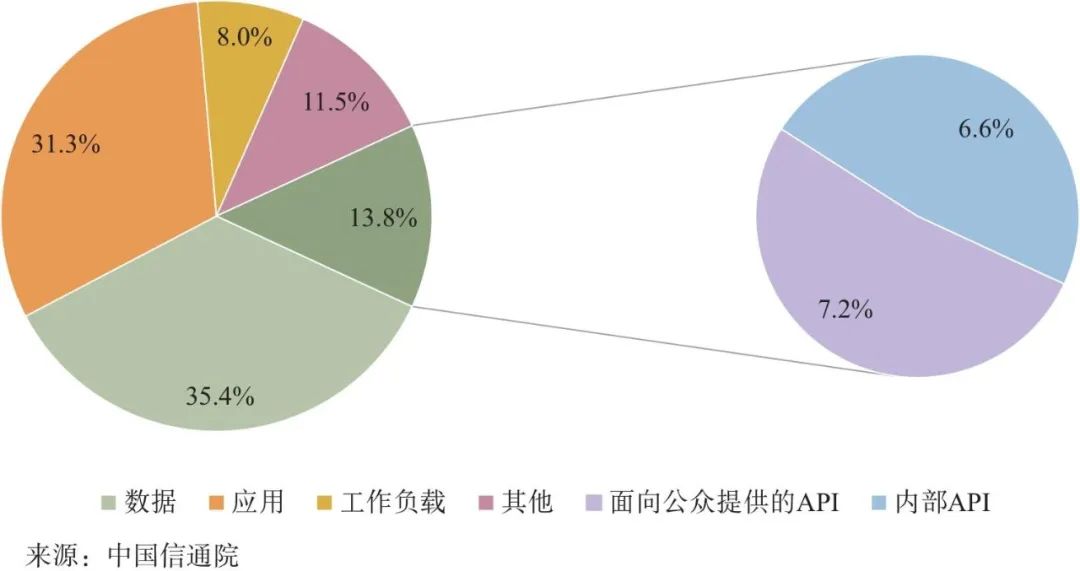

金融行业作为数字化转型的先驱行业,其安全建设也走在诸行业前列,据中国信通院调研,金融行业是探索零信任落地实施排名靠前的行业。如图3所示,目前,金融行业应用零信任主要用于保护数据与应用,占比分别为35.4%和31.3%[1]。中国信通院对已落地零信任金融用户的访谈显示,金融行业普遍面临系统账号独立与接入系统人员设备复杂等现状,基于零信任理念的安全防护建设对于解决上述现状所引发的一些共性安全问题拥有有效解法。

图3 金融行业应用零信任主要保护对象占比情况

问题一是金融业务系统激增,各系统独立的账号权限管理受到挑战。一是用户的管理流程不统一,各系统中用户的入职、岗位调整、权限变更、停职、离职和退休等流程设置不同,权限开通、变更响应慢。二是用户认证方式不统一,用户使用多套账密单独登录各系统,使用体验较差,且应用账号、权限、认证分散管理,缺乏动态调整安全策略能力。零信任通过构建统一身份管理、统一认证、集中权限管理、集中业务管控的平台,对老旧应用予以改造,新应用适配协议,拉通独立系统的身份管理与认证授权方式,使用统一的安全策略进行访问控制,简化了安全管理与配置流程,降低了安全管理成本,提升了运维效率。

问题二是日常连入金融系统的人员和设备多样性增加,数据访问安全难以保证。一是人员类型与权限匹配度低,易造成信息泄露。金融行业部分非核心业务通常外包给设备商或代运维公司,外包人员流动性大,第三方代运维人员权限过大,难以审计且易造成信息泄露。二是连入系统设备类型多样化,安全性难以保障。企业派发设备、自带设备和移动终端等设备安全性参差不齐,容易成为黑客攻击点。零信任理念下,设备将被赋予唯一身份标识,通过设备指纹和多因子认证,确保使用可信设备的人员身份合法性。此外,终端环境安全作为多源评估的依据,考察接入设备自身风险因素,避免设备自身安全隐患对后续会话操作带来风险。

3.2 零信任在金融行业不同应用场景逐步落地

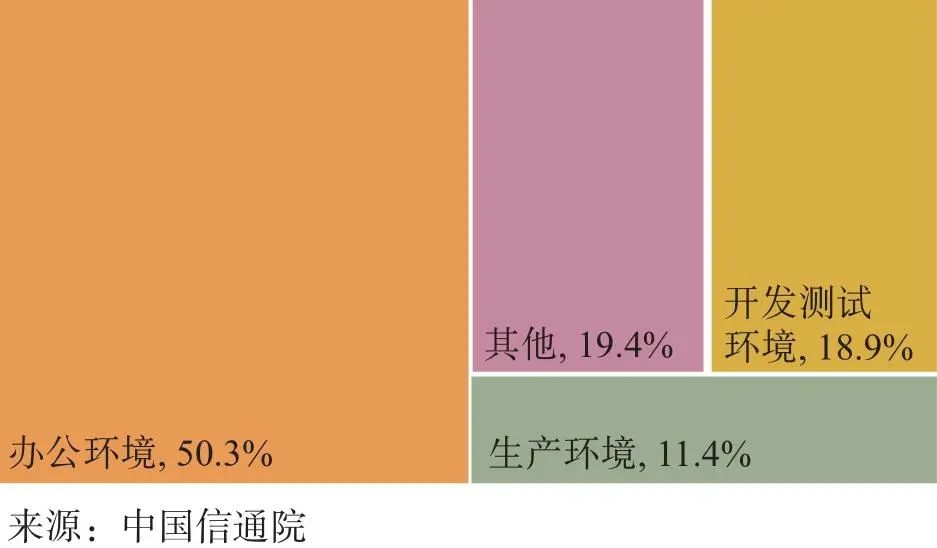

将零信任应用于办公环境是金融行业的重要选择。如图4所示,金融行业有50.3%的企业将零信任应用于办公环境,18.9%的企业应用于开发测试环境,仅有11.4%的企业应用于生产环境[1],主要原因有3点:一是办公环境更为复杂,涉及多类型人员与设备的访问,且人员与设备移动性较高,面临更高的安全风险;二是与生产环境相比,办公环境在规模、复杂性和关键性方面相对较低,因此更容易进行零信任架构的实施和验证;三是生产环境需要保障运行的稳定性,而基于零信任理念的访问控制策略实时变更,安全策略的更改可能会对生产环境稳定性产生影响。

图4 金融行业零信任应用环境的企业选择情况

远程办公、多分支机构互连和远程运维是金融行业主要落地的零信任场景[1]。零信任可以解决各场景面临的挑战。

远程办公场景面临的挑战主要包括三方面:一是终端类型多样化,缺乏统一的终端准入管控;二是网络接入环境复杂,员工可能通过不安全的网络接入内网;三是数据流转频繁,数据不落地难管控。零信任的解决方式是将访问主体身份收口,默认一切不可信,基于多源评估进行安全策略的判定,降低资源可见性,减少远程攻击。

多分支机构场景面临的挑战包括以下三方面:一是全分支组网方式会放大来自内部的威胁;二是安全防护薄弱分支将成为攻击者“跳板”;三是当安全策略仅在总部部署,分支流量绕行将大幅降低用户体验。零信任的解决方式是支持建立网关集群,通过连接器将若干数据中心与网关集群连接,分支无需与数据中心组网,每次访问需经过网关集群的动态策略评估。

远程运维场景主要面临两方面的挑战:一是运维人员权限过高,存在身份冒用、权限管理混乱等风险;二是运维人员运维不同云时需要切换连接,运维效率低。零信任的应用与多分支机构场景类似,通过连接器将多云连接至统一安全网关集群,统一身份管理,按最小权限对运维人员授权。

4 零信任与AI融合发展

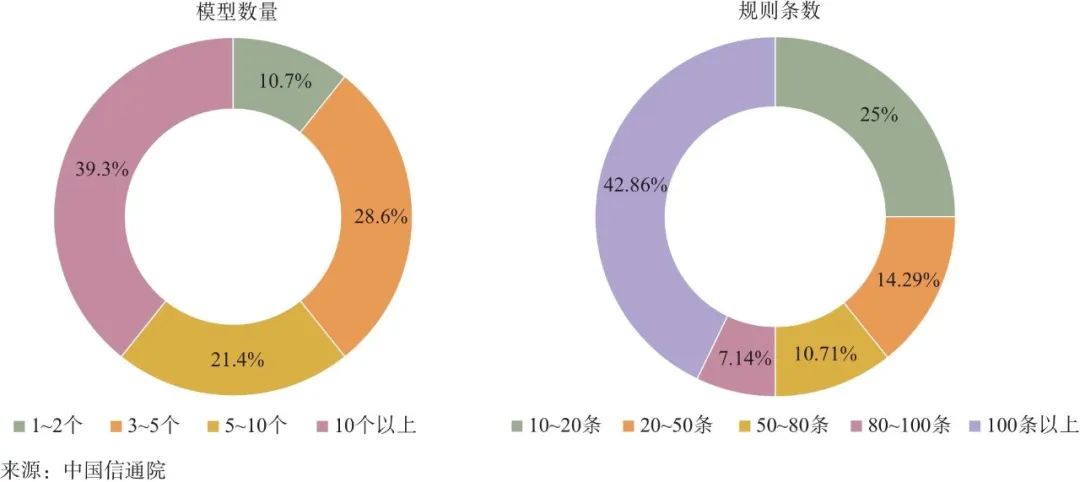

人工智能(Artificial Intelligence,AI)赋能零信任构建访问控制模型,AI可以与企业关注的六大安全领域结合,助力企业形成以信任为核心的纵深防御体系。一是利用AI增强身份风险管理,为访问主体身份形成画像,建立身份行为准线;二是利用AI强化终端安全分析能力,识别设备安全风险;三是形成AI驱动的网络威胁检测,实现网络威胁的实时感知;四是利用AI强化云安全态势管理,提升资产与工作负载的安全状态;五是利用AI强化云上数据类资产的分类分级准确性,按级定权分配最小权限;六是加速安全风险决策,利用AI对检出威胁进行分析,提供预处置策略。根据本文统计(见图5),国内零信任厂商已开展AI的应用,有39.3%的厂商具备10个以上零信任的风险分析模型,50%的厂商所拥有的零信任风险分析模型支持超过80条以上的规则条数。

图5 零信任厂商的风险分析模型支持模型数量与规则条数占比情况

5 结束语

零信任是数字空间建立安全连接的有效理念,已成为各领域数字化转型的关键安全保障。当前,我国零信任产业已从膨胀期走向稳步发展期,供应侧通过技术创新、产业协同等方法寻求高质量服务路径,应用侧实施零信任的目的和手段更加清晰明确。未来,随着零信任相关标准日益完善,算力、数字资产交易等新应用场景不断涌现,零信任产业发展将迎来新的活力与机遇。

Research of zero trust development and application

WU Qianlin, KONG Song

(Cloud Computing & Big Data Research Institute, China Academy of Information and Communications Technology, Beijing 100191,China)

Abstract: With the continuous upgrading of security needs in the process of industrial digitization, the development of zero trust in China has accelerated. This paper first reviews the zero trust policies and standards, and studies how zero trust solves the security problems faced by enterprises in the six areas, namely, identity, terminal, network environment, applications and workloads, data, and security management. Then, based on the investigation on the supply-side zero trust enterprises and the application enterprises in the financial industry in China, this paper forms the supply capability mapping and analyzes the application scenarios and roles of zero trust. Finally, it analyzes how artificial intelligence empowers the development of zero trust.

Keywords: zero trust; zero trust standard; zero trust ecology

本文刊于《信息通信技术与政策》2025年 第1期

声明:本文来自信息通信技术与政策,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。