Proofpoint研究人员最近观察到一种网络钓鱼工具包,其特殊编码用于冒充主要零售银行的凭证获取计划。虽然编码源代码和各种混淆机制已在钓鱼工具包中得到充分记录,但这种技术在使用Web字体实现编码方面似乎是独一无二的。

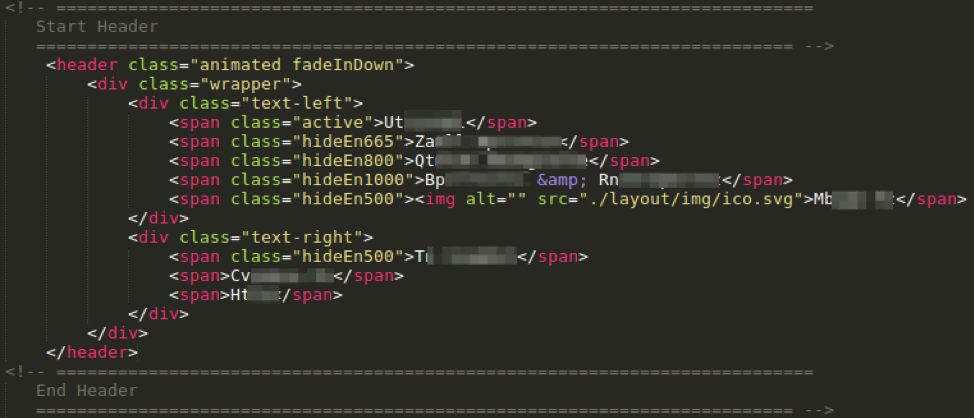

当钓鱼登录页面在浏览器中呈现时,用户将看到一个典型的利用窃取的银行品牌的网上银行证书钓鱼。然而,页面的源代码包含了意外编码的显示文本(图1)。

从网页复制明文并粘贴到文本文件中仍然会产生编码文本。文本可以通过一个简单的字符替换密码进行解码,使自动系统检测钓鱼登录页变得简单。然而,在这种情况下,替换的实现情况值得进一步审查。

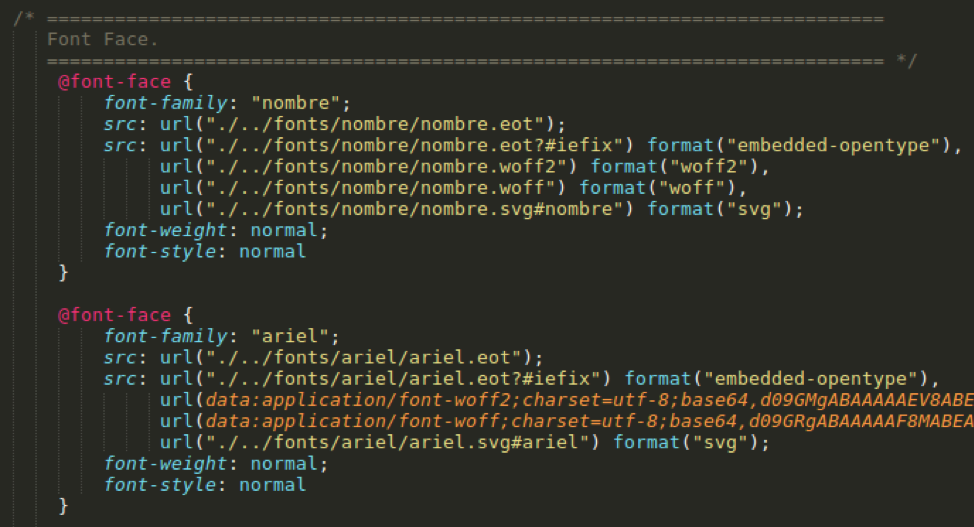

钓鱼工具包中的替换函数通常是用JavaScript实现的,但在页面源代码中没有出现这种函数。相反,研究人员在登录页面的CSS代码中标识了替换的来源(图2)。

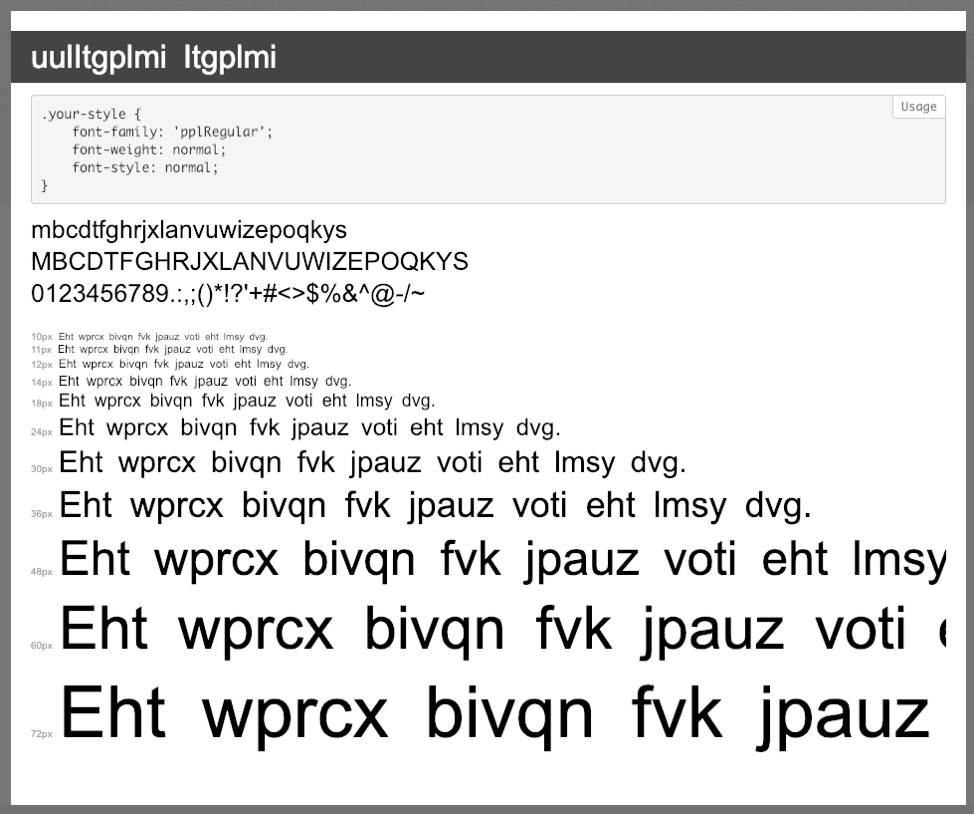

在审查了许多威胁行动者留下的钓鱼工具副本后,研究者知/fonts/目录在工具包中不存在,因此base64编码的woff和woff2是唯一加载的字体。如果我们提取、转换和查看woff和woff2 web字体文件,我们将看到以下字体规范:(图3)

这种钓鱼登录后利用自定义web字体文件,使浏览器呈现密文为明文。由于Web开放字体格式(WOFF)期望字体按标准字母顺序排列,将预期字母“abcdefghi ...”替换为要替换的字母,预期文本将显示在浏览器中,但不会存在于页面上。

同样值得注意的是,被盗的银行品牌是通过SVG(可伸缩向量图形)呈现的,因此logo及其来源不会出现在源代码中。

研究人员在2018年5月首次观察到这种工具包的使用,但它很有可能更早出现在野外。他们在该工具包样本中观察到的资源文件的存档日期大多为2018年6月初。

威胁行动者持续引入新技术,以逃避检测,并向毫无戒心的受害者、安全供应商、甚至精明的组织进行品牌滥用,隐藏他们的活动。在本文中,他们开发了一个钓鱼模板,该模板使用自定义web字体实现替换密码和其他技术,以呈现精心制作的钓鱼页面,用于向美国一家主流银行提交凭据。虽然替换密码本身很简单,但通过web字体文件实现的替代密码似乎很独特,这为钓鱼行为者提供了另一种隐藏跟踪和欺骗消费者的技术。

声明:本文来自黑客视界,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。