毒云藤组织(APT-Q-20)是奇安信于 2015 年 6 月首次披露的,归属于中国台湾省的 APT 组织,其最早的活动可以追溯到2007 年。该组织主要针对大陆政府、军事、国防、 科研等机构,使用鱼叉邮件攻击和水坑攻击等手段来实施 APT 攻击。

毒云藤组织图标

从 2018 年至 2025年,毒云藤组织利用大陆最常使用的社交软件、邮箱系统、以及政府机构网站、 军工网站、高等院校网站等进行了大规模的仿制,目的是尽可能多地获取目标的个人信息,为后续窃取大陆情报信息做准备。

攻击主要分为钓鱼网站攻击以及钓鱼邮件攻击。在钓鱼邮件攻击中,毒云藤主要伪装成多种具有鲜明特色的角色如智库类目标、军民融合产业园、军事杂志、公务员类猎头公司、军工等。

而近期台湾APT组织在持续利用各类网络武器进行大范围攻击,本次奇安信会披露一些关于台湾针对大陆进行网络攻击活动过程中,溯源发现的关于该APT组织的幕后行动情况。

钓鱼网站攻击

APT-C-01(毒云藤)是具备高度定向攻击能力的APT组织,其攻击模式呈现多阶段递进特征。该组织在初始侦察阶段会对目标行业属性、业务特征及人员信息进行深度分析,利用开源情报和社交工程手段构建精准受害者画像,但是钓鱼攻击手段较为简单。

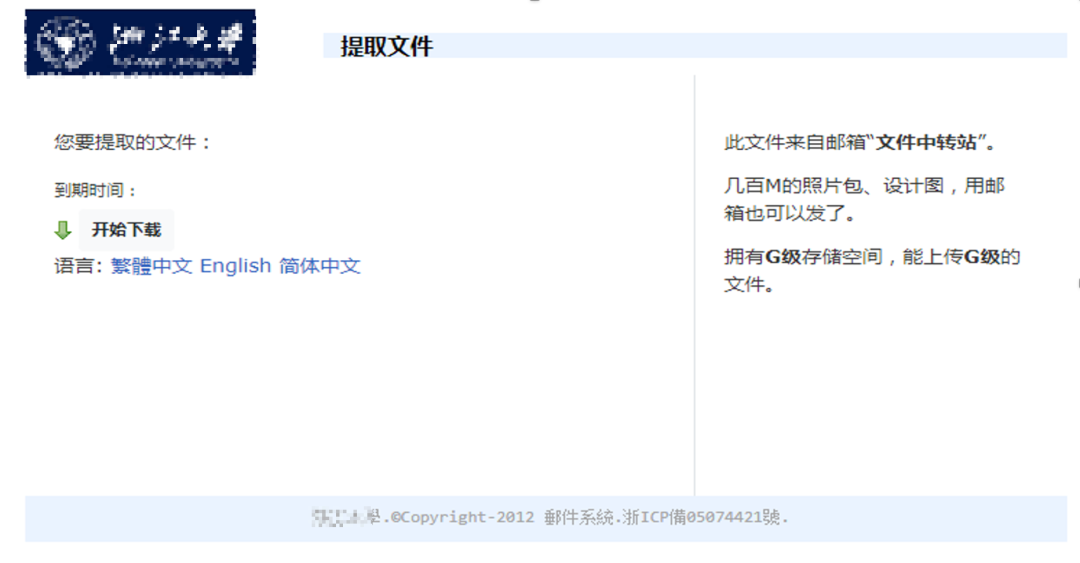

钓鱼方式主要为首先将搭建好的钓鱼网站,然后通过构建邮件,将钓鱼网站插入到邮件中,当受害者打开网站后,会直接弹出附件下载的页面,点击下载,就会弹出邮箱账号密码输入框,这时候受害者输入账号后,压缩包才会进行下载。

本月进行投放的2025年会议主题钓鱼网站

我们针对这些钓鱼网站进行了相关工作,发现这些网站存在一个共性:其会将所有通过网络钓鱼得到的账号密码,以TXT文本存储的方式,存储在钓鱼网站的目录下面。

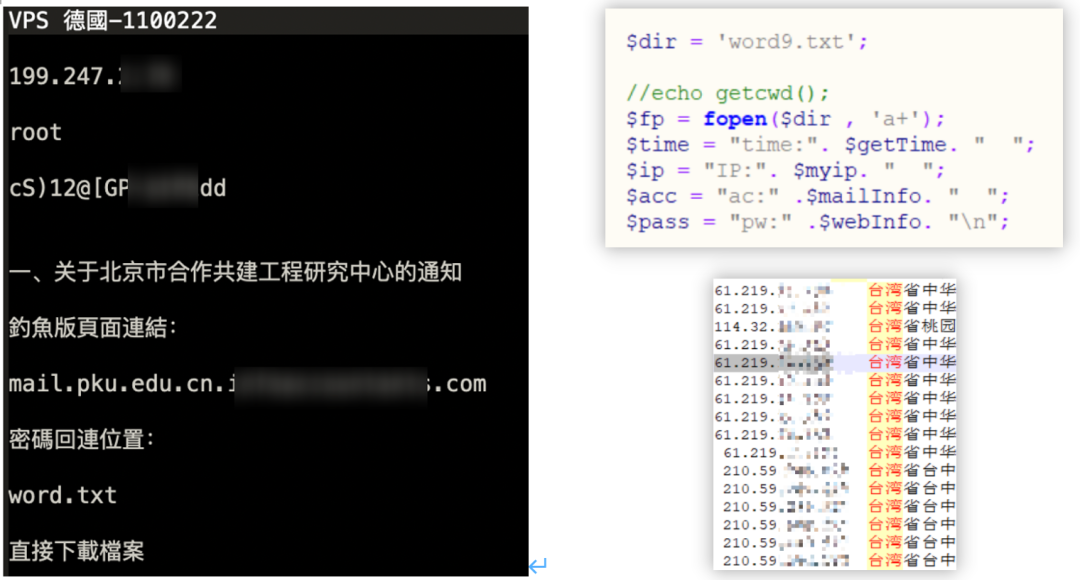

而这个手段,则是攻击者“主动”告知给我们的,这源于一次其针对大陆的钓鱼活动中,在其中本应该仅存放有钓鱼诱饵的压缩包中,出现了攻击者误打包的文件,这个文件包含了他们本次用来钓鱼活动使用的服务器账号密码。

泄漏的服务器账号密码以及服务器上的钓鱼网站代码和日志

其中有大量的台湾省IP在服务器上进行登录操作,并且每时每刻都有台湾省IP针对服务上的word.txt进行读取,获取被钓鱼的重点人员的邮箱账号密码。

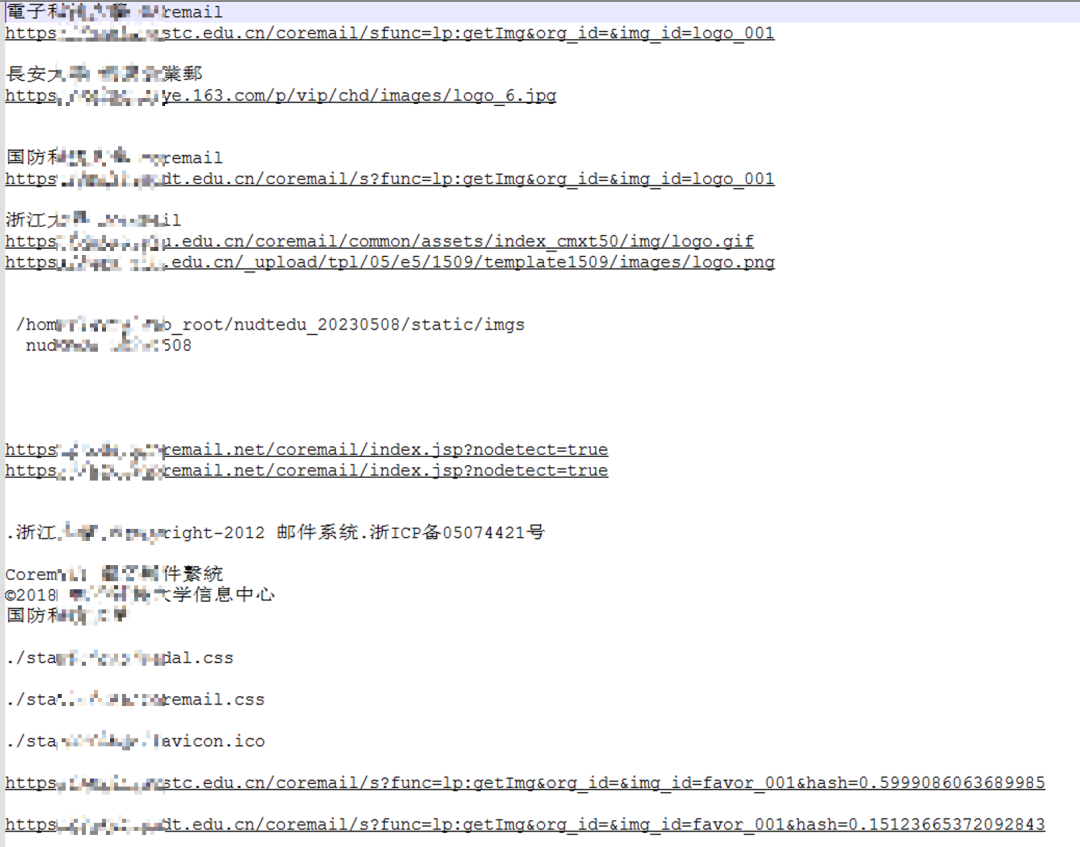

而在之后的钓鱼活动中,攻击者会针对大陆的攻击目标,记录在文档中,并制作对应的钓鱼网站。

攻击者计划制作钓鱼诱饵的列表

攻击者按照其计划日程制作的钓鱼网站

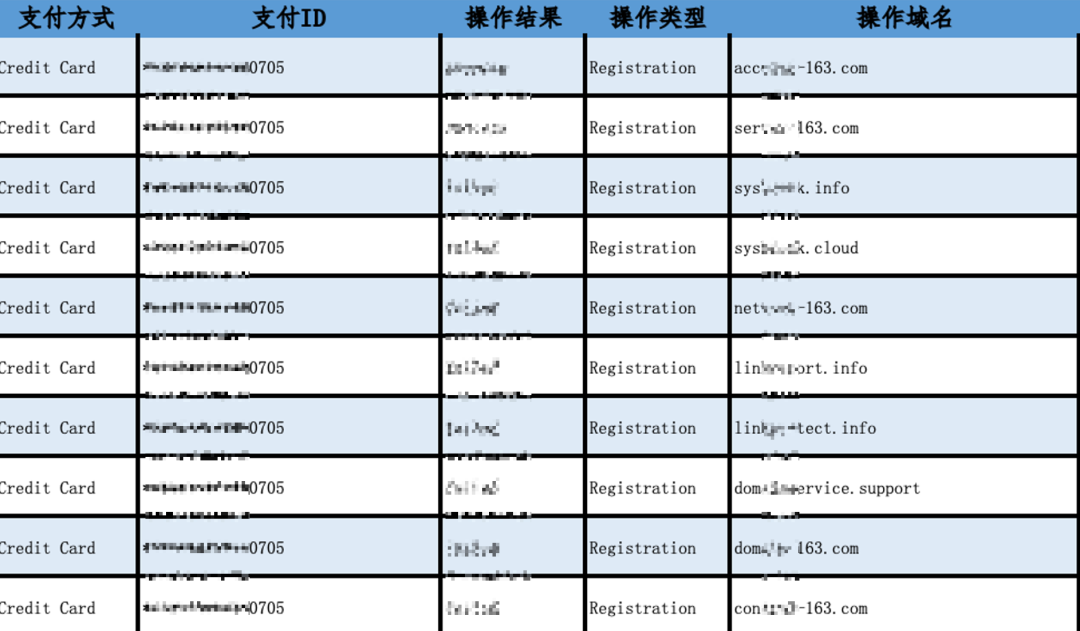

在此基础上,针对毒云藤组织网的钓鱼域名进行了分析,发现这些域名均为仿冒国内一些基础设施的域名,通过一些手段发现,这些域名均来自godaddy、name等国外域名注册商。

某域名注册平台的购买记录

域名注册用户均来自台湾省某个账号。

某域名注册平台登录记录

网络武器分析

毒云藤组织在钓鱼邮件中的木马附件通常名称为“文件命名.pdf.exe” ,木马通常为一个该组织自主编写的Loader,最后加载一个开源或者商用木马,木马基本为cobaltstrike 、siliver、tinyshell等,这类木马早已被各大APT组织或网络犯罪团伙滥用,以下是奇安信通过某些手段,获取到的一些该组织目前典型木马的分析情况。

Go语言木马

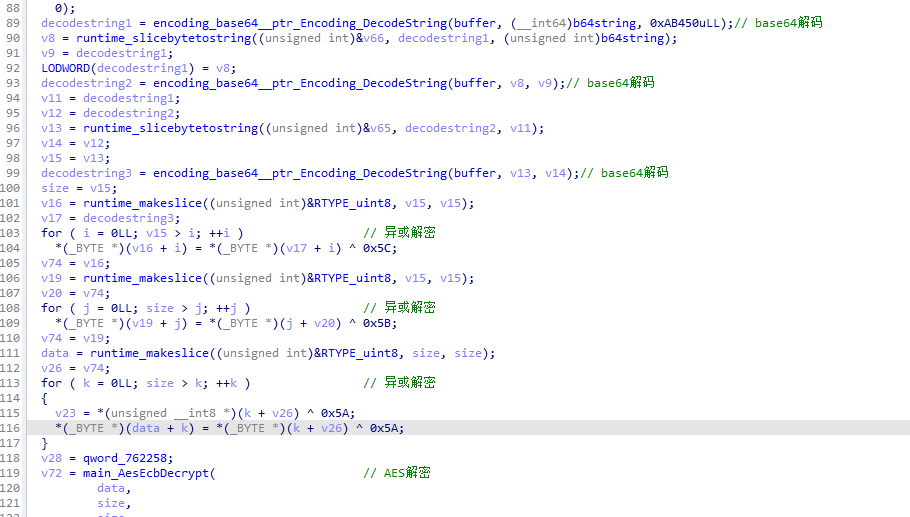

木马运行后对内置的base64数据进行三次解码后,再分别与0x5c、0x5b、0x5a进行异或解密,随后对异或后的数据进行AES解密,key:"0rc42Pro"。

解密完成后申请内存执行解密后的dll文件,最终运行CobaltStrike远控。

C++木马

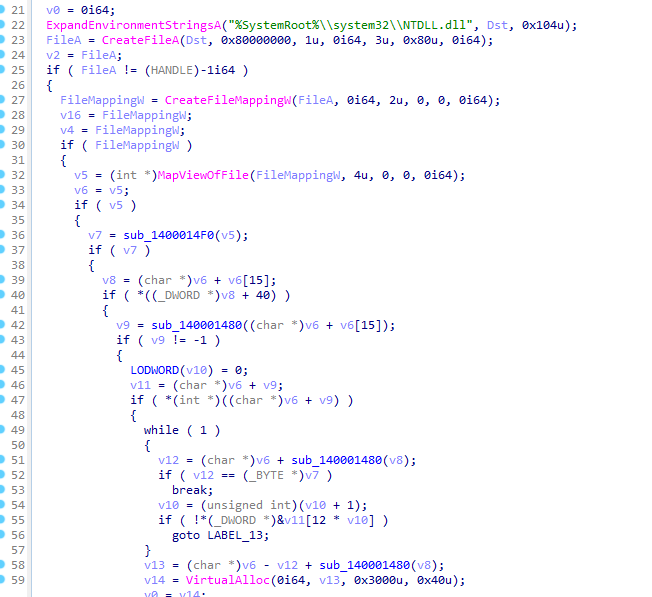

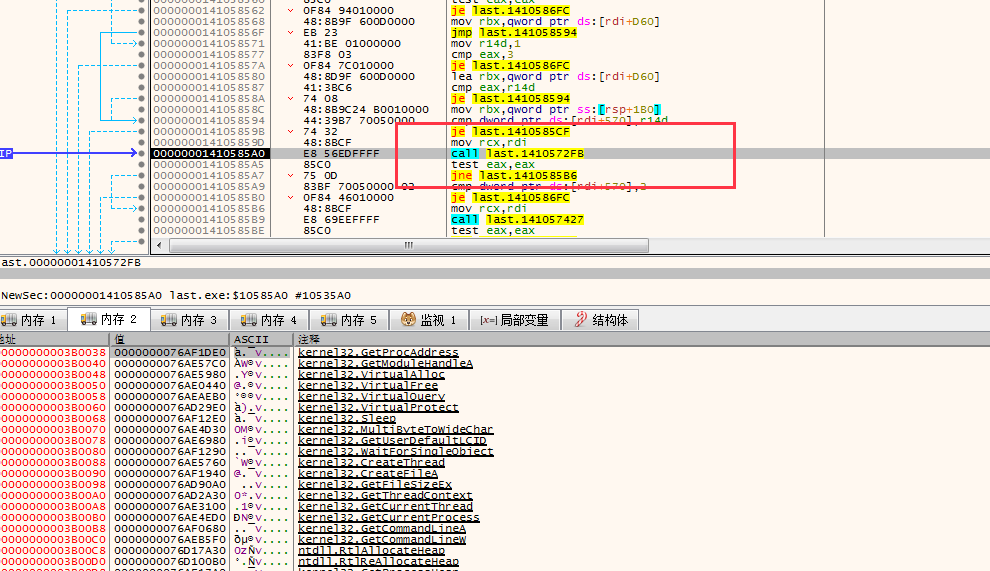

木马执行后会在Ntdll内进行内存映射,随后加载资源执行窃密木马。

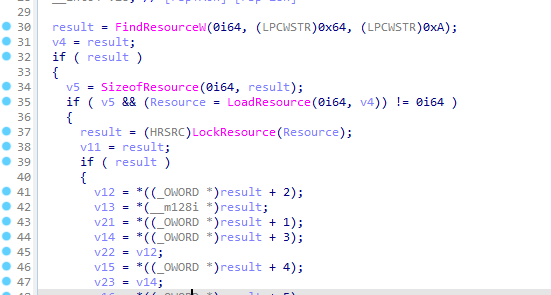

加载木马资源,随后解密。

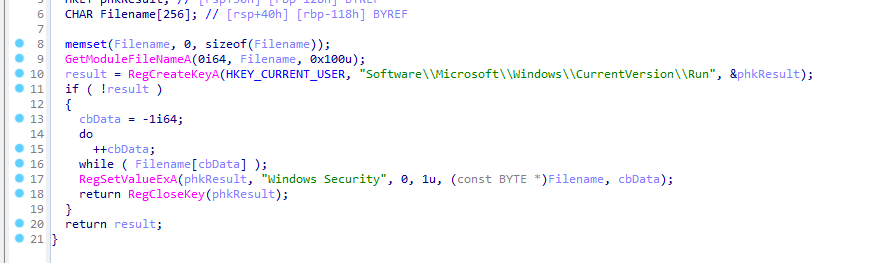

创建注册表自启动项"Windows Security"。

木马会遍历磁盘下的"txt"、"doc"、"xls"、"ppt"、"csv"、"pdf"后缀文件并发送至C2。

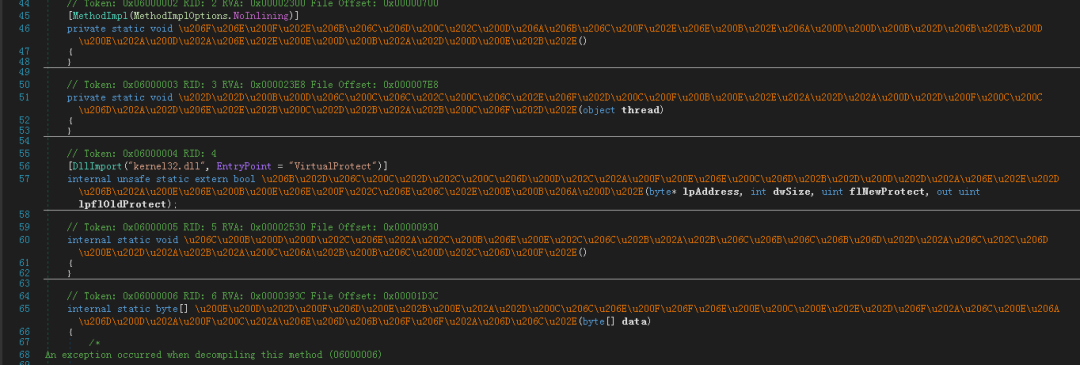

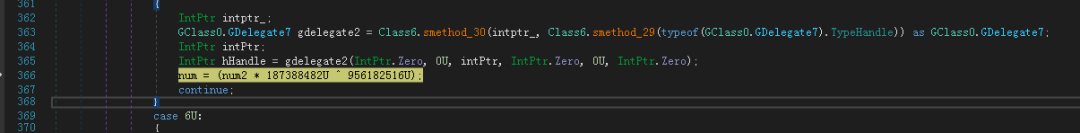

.net木马

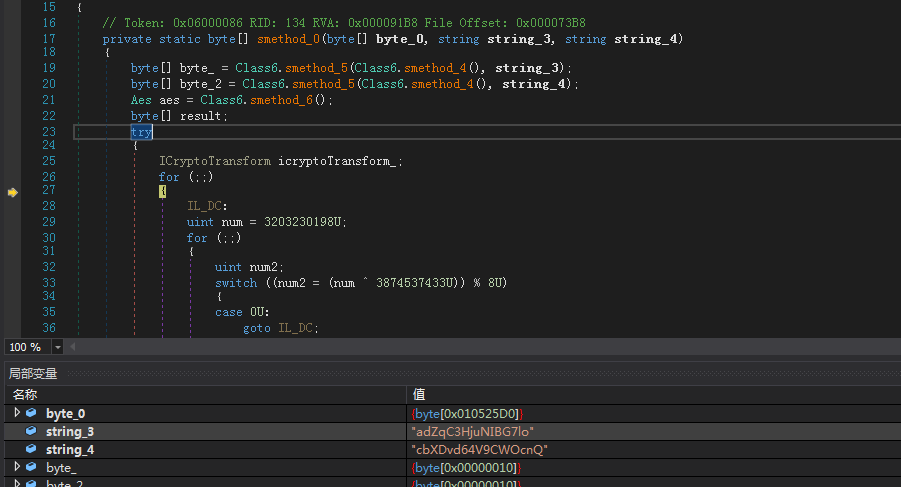

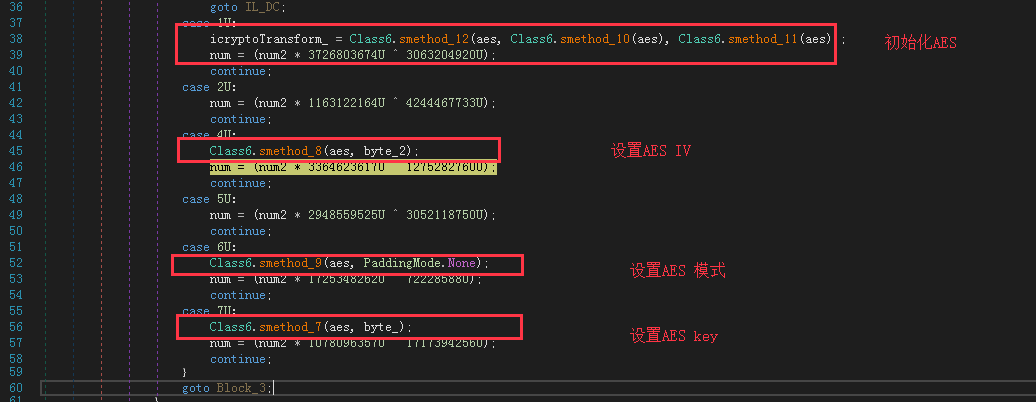

木马采用.net编译,并添加了虚拟化技术保护代码。

可以看到木马内的详细代码都已经被虚拟化,采用动态加载的方式解密执行函数内部代码。

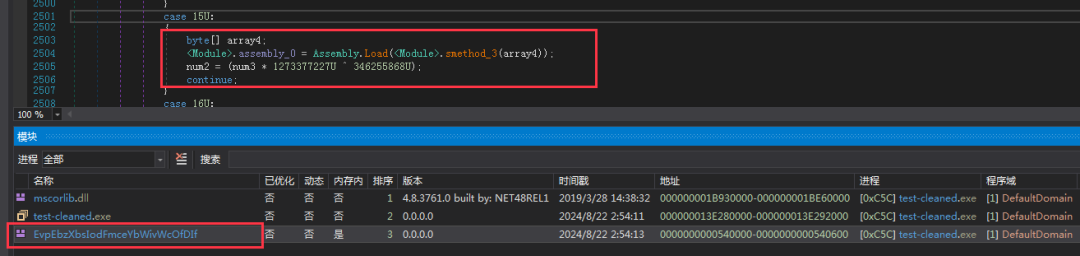

动态加载代码后其会反射加载模块"EvpEbzXbsIodFmceYbWivWcOfDIf"。

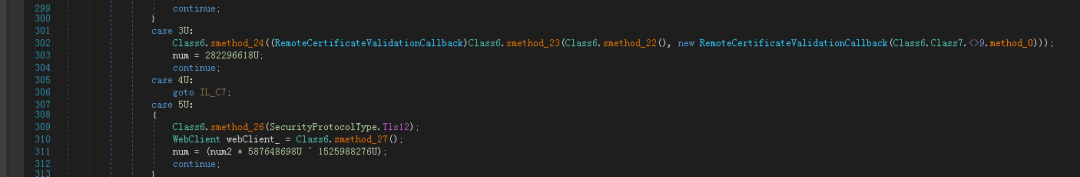

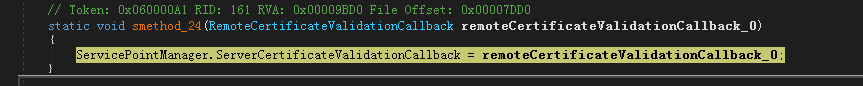

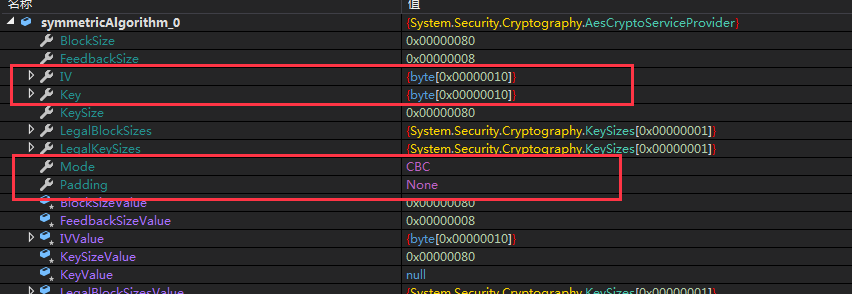

在进行模块解密后,设置接受所有TLS 证书流量。

并从远程服务器下载配置文件,将下载回来的前16个字节之后的数据进行AES CBC模式解密:

key= "adZqC3HjuNIBG7lo",VI="cbXDvd64V9CWOcnQ"。

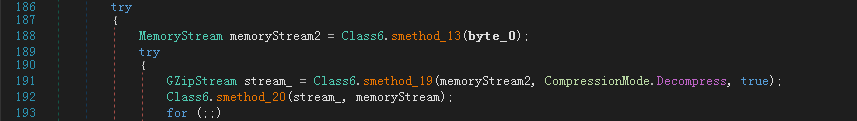

解密后为压缩的payload,再对该数据进行解压。

随后申请内存,创建线程执行。

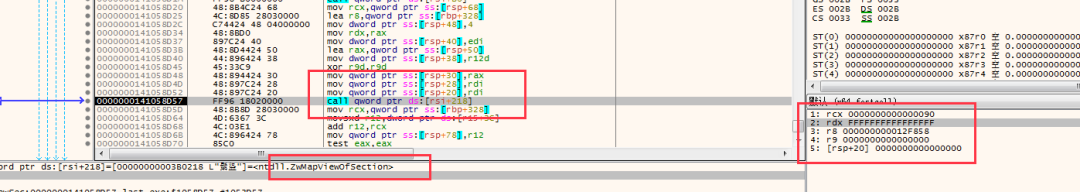

申请内存0x104EFC0读取前5个字节之后的数据解密,随后通过获取Loadlibtary和GetProaddress填充IAT。

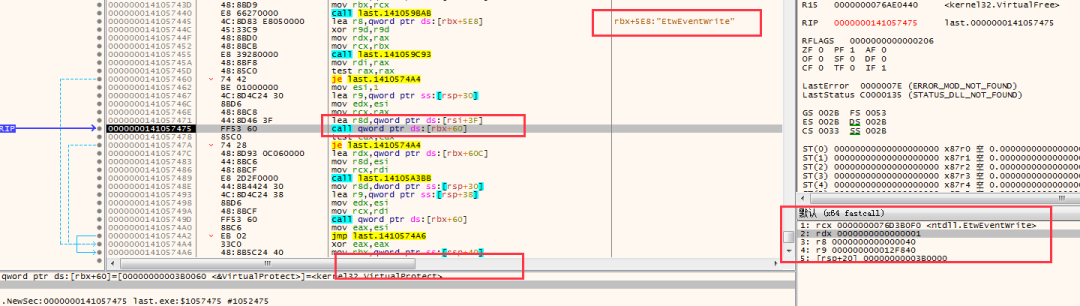

修改系统日志APIEtwEventWrite首字节为0XC3(Ret),防止系统日志记录。

随后创建内存映射,将数据映射后跳转至映射的内存。

映射后的木马分析后为Sliver木马。

漏洞攻击

经过奇安信大数据监测发现,毒云藤组织近年来持续使用大量Nday漏洞(已经公开的漏洞武器),针对大陆各类设备进行漏洞攻击,并利用这些设备作为攻击其他单位的跳板,或者作为内网渗透的入口进行利用。

经奇安信研判,这些使用的均为网络泄漏的Nday漏洞,漏洞基本通过Github或者网络安全社区的方式进行获取。

此外,经过分析发现,实际上台湾省APT组织,在针对大陆的设备进行漏洞攻击的类型中,大部分为路由器、摄像头、智能家居、防火墙等的弱口令漏洞,这些攻击占比整体漏洞攻击30%的量级,因此个人和企业尤其需要对自己的设备进行全方位的安全性加固,其中最重要的就是使用一个复杂性密码。

结语

从台湾省整体的APT攻击活动可以看出,其攻击手段并不是特别的高明,并且使用的网络武器也不是特别复杂,甚至还在针对大陆各类网络设备进行弱口令爆破。

然而,由于该组织会无时无刻注册新的域名和购买服务器进行钓鱼攻击,已经持续十五年从未停歇,因此个人和企业方面,一定要防范钓鱼邮件和网站,牢记“不轻信、不乱点”:陌生链接不随意点击,可疑附件先安全扫描;遇到“紧急通知”或“中奖信息”务必核实网址和发件人真伪。防木马需安装奇安信天擎杀毒软件、开启实时防护,定期更新补丁,不下载来路不明的文件或程序。

此外,台湾省APT攻击组织或将持续改进武器库,整体的威胁活跃水平依旧会保持相当高的频度来持续针对我国境内开展攻击活动。尤其是随着地缘政治紧张加剧,未来可能会出现更多APT攻击进行刺探和窃取情报的行动。对于台湾省APT组织威胁,绝不能放松警惕。

声明:本文来自奇安信集团,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。