漏洞概述 | |||

漏洞名称 | Next.js Middleware鉴权绕过漏洞 | ||

漏洞编号 | QVD-2025-11773,CVE-2025-29927 | ||

公开时间 | 2025-03-21 | 影响量级 | 百万级 |

奇安信评级 | 高危 | CVSS 3.1分数 | 9.1 |

威胁类型 | 身份认证绕过 | 利用可能性 | 高 |

POC状态 | 已公开 | 在野利用状态 | 未发现 |

EXP状态 | 已公开 | 技术细节状态 | 已公开 |

危害描述:攻击者通过操作 x-middleware-subrequest 请求头来绕过基于中间件的安全控制,从而可能获得对受保护资源和敏感数据的未授权访问。 | |||

01 漏洞详情

影响组件

Next.js 是一个基于 React 的流行 Web 应用框架,提供服务器端渲染、静态网站生成和集成路由系统等功能。

漏洞描述

近日,奇安信CERT监测到官方修复Next.js Middleware鉴权绕过漏洞(CVE-2025-29927),该漏洞源于Next.js使用中间件进行身份验证和授权的过程存在漏洞,该漏洞允许攻击者通过操作 x-middleware-subrequest 请求头来绕过基于中间件的安全控制,从而可能获得对受保护资源和敏感数据的未授权访问。目前该漏洞技术细节与PoC已在互联网上公开,鉴于该漏洞影响范围较大,建议客户尽快做好自查及防护。

02 影响范围

影响版本

15.* <= Next.js<15.2.3

14.* <= Next.js<14.2.25

11.1.4 <= Next.js <= 13.5.6

其他受影响组件

无

03 复现情况

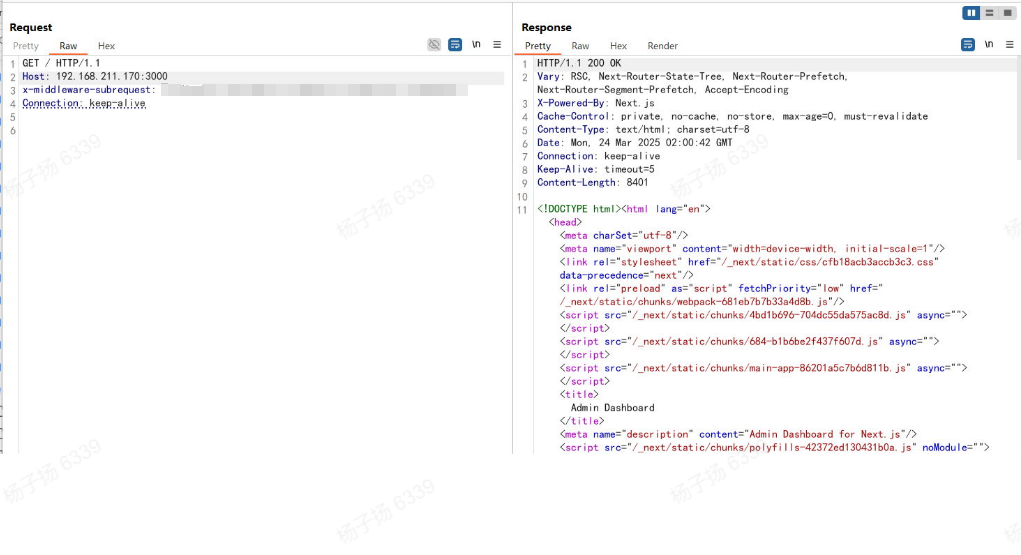

目前,奇安信威胁情报中心安全研究员已成功复现Next.js Middleware鉴权绕过漏洞(CVE-2025-29927),截图如下:

04 受影响资产情况

奇安信鹰图资产测绘平台数据显示,Next.js Middleware鉴权绕过漏洞(CVE-2025-29927)关联的国内风险资产总数为342135个,关联IP总数为60455个。全球风险资产分布情况如下:

Next.js Middleware鉴权绕过漏洞(CVE-2025-29927)关联的全球风险资产总数为3449568个,关联IP总数为621093个。全球风险资产分布情况如下:

05 处置建议

安全更新

目前官方已有可更新版本,建议受影响用户升级至最新版本:

https://github.com/vercel/next.js/security/advisories/GHSA-f82v-jwr5-mffw

修复缓解措施:

阻止包含x-middleware-subrequest标头的外部用户请求到达您的 Next.js 应用程序。

06 参考资料

[1]https://github.com/vercel/next.js/security/advisories/GHSA-f82v-jwr5-mffw

[2]https://github.com/vercel/next.js/commit/52a078da3884efe6501613c7834a3d02a91676d2

[3]https://github.com/vercel/next.js/commit/5fd3ae8f8542677c6294f32d18022731eab6fe48

[4]https://zhero-web-sec.github.io/research-and-things/nextjs-and-the-corrupt-middleware

声明:本文来自奇安信 CERT,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。