攻击背景

近期,金山毒霸安全团队在日常监测中发现一批新的钓鱼攻击活动,攻击者构建大批量仿冒软件下载页面,这些软件包括TradingView、SiguaTalk、Telegram 、Clash等。并借助搜索引擎优化(SEO)手段将这些站点推至搜索结果前列,诱导用户在搜索关键词时误入钓鱼页面,从而下载携带WinOs远控木马的安装包。

而这些被仿冒软件均为境外软件,其中TradingView是从事金融和虚拟货币交易的平台,结合末端的远控木马存在窃取加密货币的可能,同时SiguaTalk和Telegram也被大量黑灰产人员使用。我们由此推测此次攻击主要针对虚拟货币交易和黑灰产从业人员及其上下游群体。根据它的特性命名为“肥鼠”。

“肥鼠”在免杀技术上较其它家族有明显提升,后阶段释放的恶意模块无论是主程序还是dll劫持的利用,都是在原始文件进行少量patch修改嵌入Shellcode的方式执行恶意代码,实现了对恶意逻辑的深度隐藏,与原始文件对比仅有极少量差异,整体结构契合度高,具备优良的免杀效果。

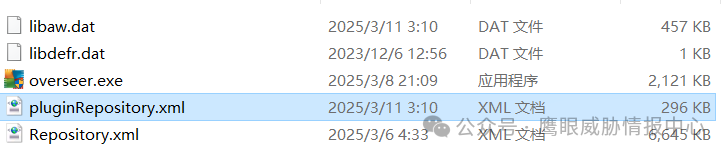

本次分析以TradingView 伪装程序为例 ,该样本采用 Inno Setup 打包,运行后会在 C:\\\\Users\\\\AppData\\\\Roaming\\\\<随机目录> 中释放多份文件用于后续执行。

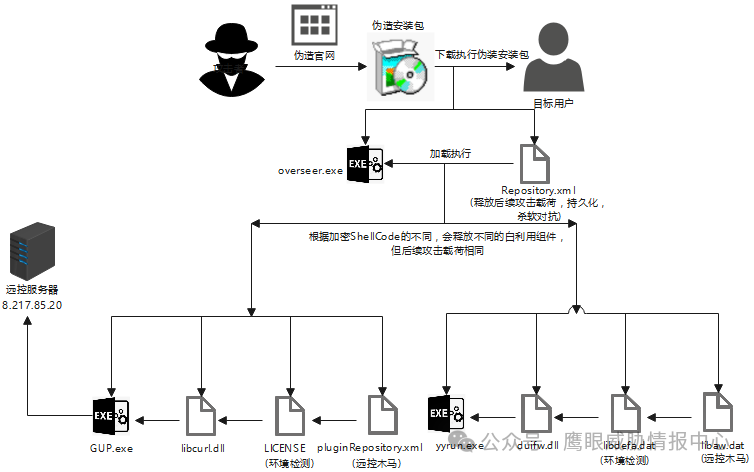

执行流程

以下为该样本完整的多阶段执行链概览,为规避安全产品检测,攻击链条被设计为多层嵌套执行:

第一阶段:被篡改的 overseer.exe 程序在运行后首先解密内嵌的 Repository.xml 文件,释放并启动攻击组件(GUP.exe),同时写入持久化信息,并尝试终止本地安全软件相关进程。

第二阶段:利用合法白文件(GUP.exe) 加载经过 Patch 的 DLL 组件,实现绕过静态检测与信任机制。

第三阶段:白文件加载 ShellCode,执行反调试与环境检查,若检测通过则加载核心远控木马,实现远程控制与命令执行。

目前观测到的白利用组件包括 GUP.exe 与 yyrun.exe 等。

详细分析

1.解密初始模块与驱动投放

样本运行后释放的 overseer.exe(原为 AVG 的合法组件)被 Patch 修改,使其具备加载执行Repository.xml中恶意 ShellCode 的能力

Repository.xml 被 xor 解密为 ShellCode;

ShellCode 写入带签名的 sys 驱动(签名为TPZ SOLUCOES DIGITAIS LTDA);

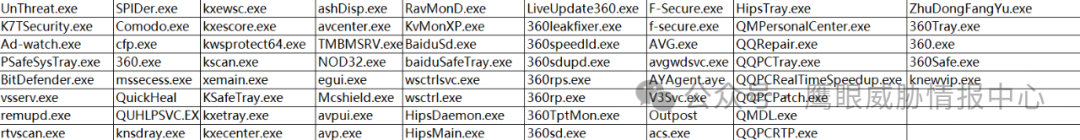

遍历进程,利用驱动查杀安全软件;驱动操作仅在首次执行时触发,随后自删除以降低暴露风险;

释放后续攻击载荷,并实现持久化;

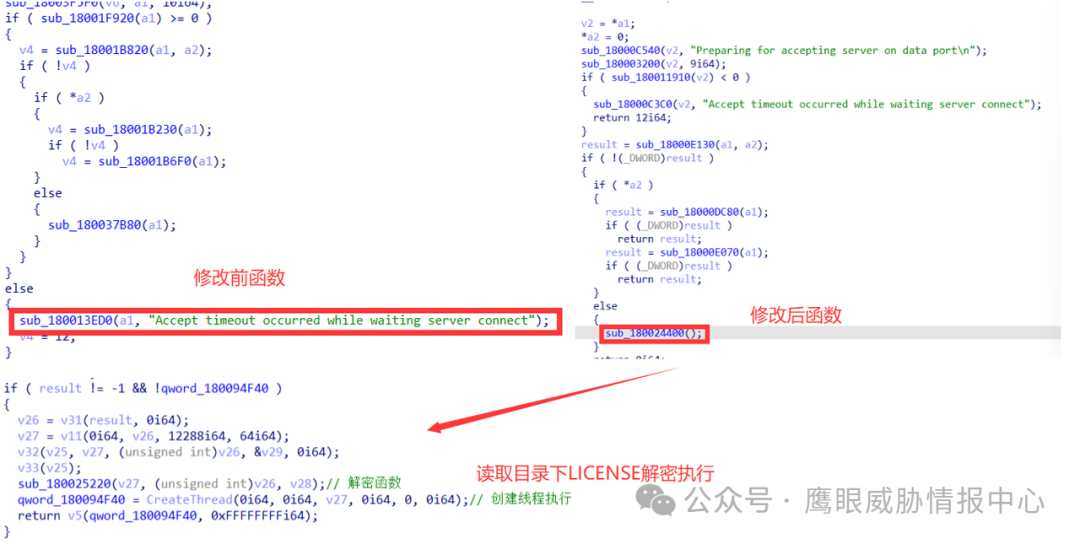

overseer.exe 代码修改如下:

ShellCode 在 %TEMP% 目录下释放了一个随机名称的驱动文件,该驱动为 Topaz Antifraud 反欺诈软件的内核模块 wsftprm.sys,带有 TPZ SOLUCOES DIGITAIS LTDA 的合法数字签名。该驱动存在已公开的本地权限提升漏洞 CVE-2023-52271。

在实际利用过程中,使用目标进程PID发送IOCTL控制码(0x22201C)。驱动在接收到请求后,则调用 ZwTerminateProcess 终止进程。

遍历进程列表如下:

2.释放后续攻击载荷

在完成初步植入后,overseer.exe 会向 C:\\\\ProgramData\\\\<随机目录> 写入后续组件:

白利用组件 GUP.exe(NotePad++ 的合法签名文件);

被篡改的 libcurl.dll;

LICENSE(加密ShellCode 反沙箱);

pluginRepository.xml(加密ShellCode 远控木马);

随后,攻击者通过COM接口(0F87369F-A4E5-4CFC-BD3E-73E6154572DD)注册计划任务,将 GUP.exe 伪装为 Edge 升级程序,实现持久化驻留。

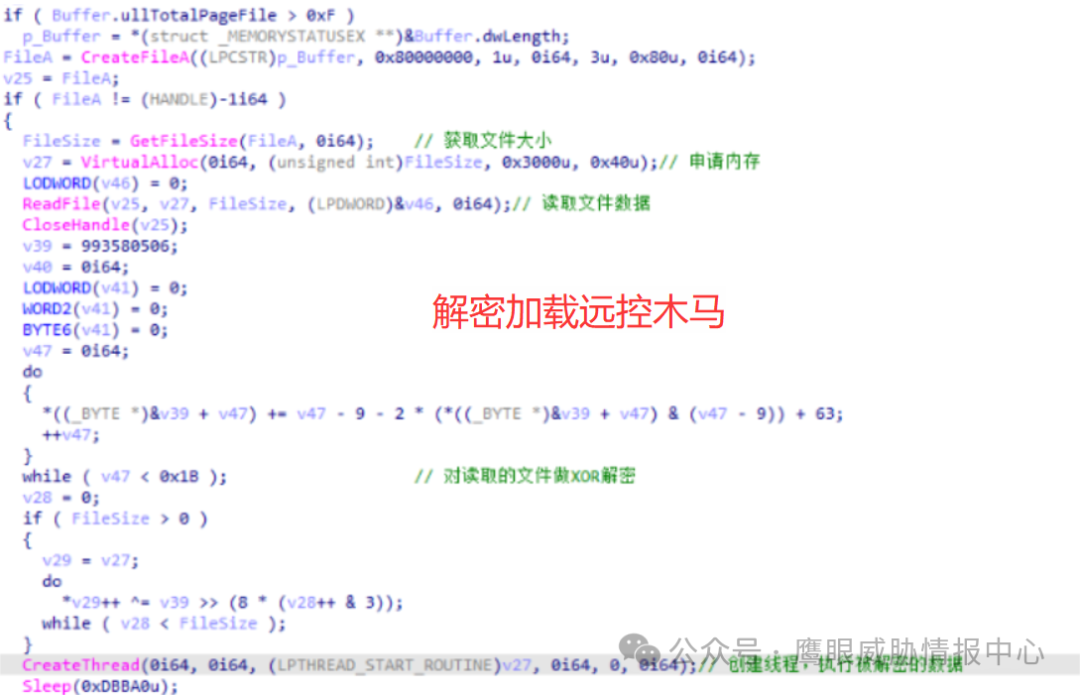

在计划任务执行后,GUP.exe 会加载同目录下被篡改的 libcurl.dll。该 DLL 在执行过程中会读取并解密 LICENSE 文件,其内容为第一层加密的 LoadPE 载荷。加载后,LICENSE 作为ShellCode执行,并通过检测调试器、 CPU核心数、物理内存大小等,判断自身是否在调试或沙箱环境中,规避行为分析。

下图为libcurl.dll被篡改的函数代码:

3.远控执行

在通过环境检测后,libcurl.dll 会继续加载同目录下的另一个加密文件 pluginRepository.xml,通过解密该文件,样本最终加载的核心组件为 WinOs远控木马。

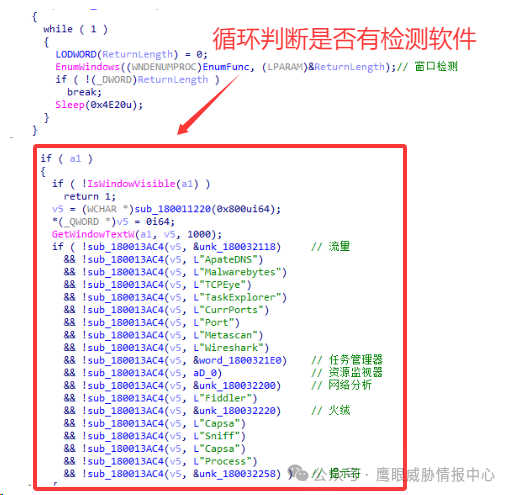

远控木马在执行前,会进行窗口检测,识别是否存在安全分析工具或监控软件。监控的窗口包含网络抓包类工具、系统进程监控工具等,若发现此类进程执行,则一直循环等待窗口关闭。

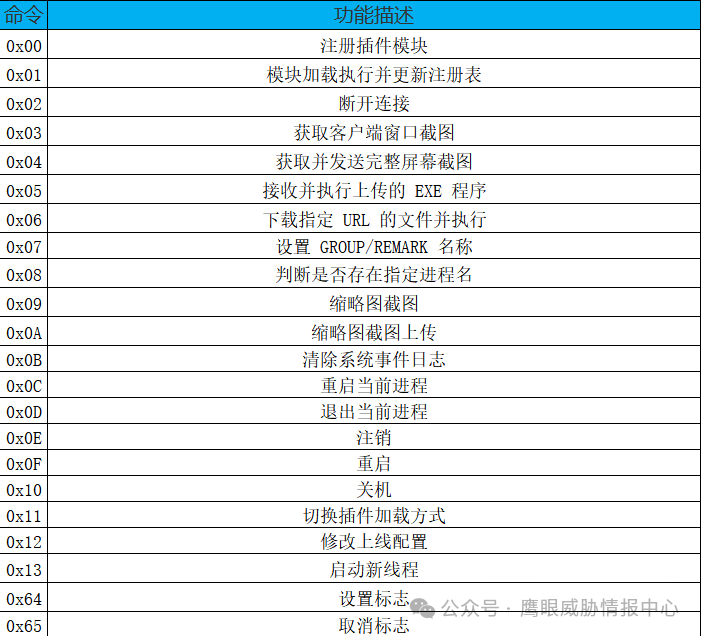

最终该木马会将受感染主机的系统信息、计算机名称、操作系统版本、IP地址等信息发送到攻击者服务器,并开始监听服务器命令执行多种任务,具体任务列表如下:

总结

本次攻击活动具备高度的定向性、欺骗性与隐蔽性。攻击者通过构建仿冒软件下载站群并结合 SEO 技术精准引流,以虚拟货币相关软件为诱饵,针对特定人群实施定向投毒。样本在执行过程中采用多阶段加载、白文件利用、反调试与反沙箱检查、驱动提权等手段,实现较强的免杀效果。通过该木马实现对受害主机的持久化控制,窃取用户信息,导致信息泄露并带来资产安全风险。毒霸提醒广大用户,下载软件到官网和正规渠道下载,安装杀毒软件实时监控,避免造成损失。

IOC:

8.217.85.20:27955

MD5:

56588F31225886D9561B25B37473C2F5

0622A89B5FF66F735BF73048CBD23891

2F4B5A0D98BC4E5616F2DD04337AE674

3100CFE0F0B32082FFF6082DAC86DDCF

37A49EF7C102F96F7D4385E81FCB780E

声明:本文来自鹰眼威胁情报中心,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。