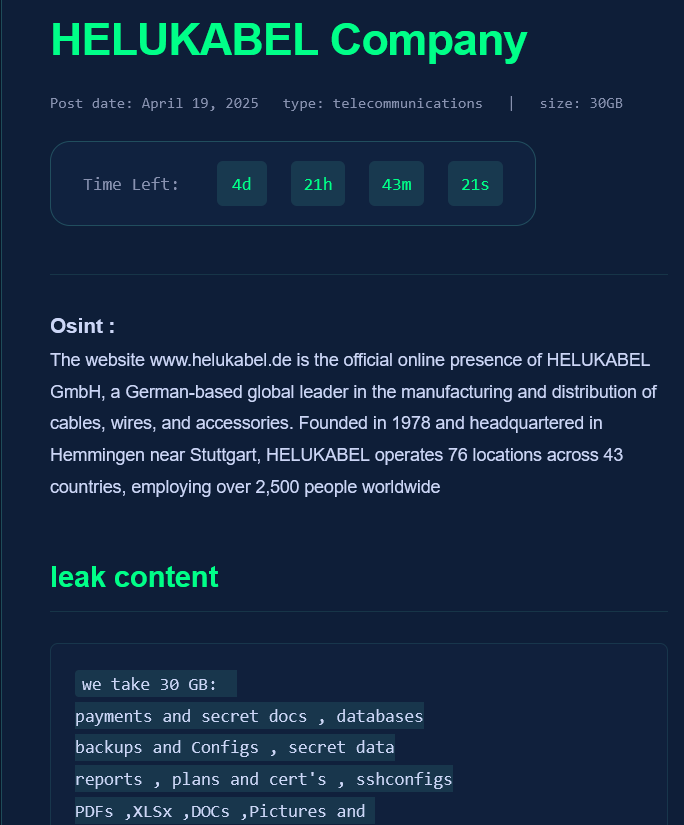

2025年4月25日监测发现,德国电缆系统制造龙头HELUKABEL GmbH遭遇勒索软件组织“RALord”的针对性攻击,该公司于4月19日已出现在该组织暗网站点的受害者列表上,已开启付款倒计时。目前勒索者已窃取企业内部30GB核心数据并提供样例下载,并对文件服务器加密,涉及财务记录、客户隐私、技术图纸、SSH配置、银行账户信息及认证证书等敏感内容。攻击者通过加密全盘数据(包括服务器和用户终端)瘫痪企业网络,并在WhatsApp和邮箱投递勒索信,要求支付赎金以换取解密密钥及停止数据泄露。HELUKABEL官网显示,该公司为全球43国提供电缆解决方案,客户涉及能源、汽车制造、基建等关键领域,此次事件恐引发跨国产业链连锁风险。

攻击技术与数据泄露细节

勒索者采取了传统的双重勒索策略。

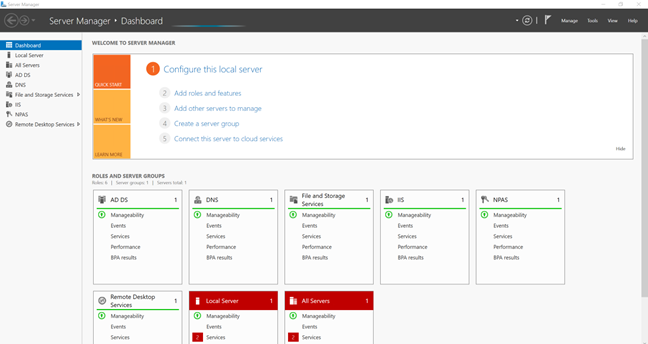

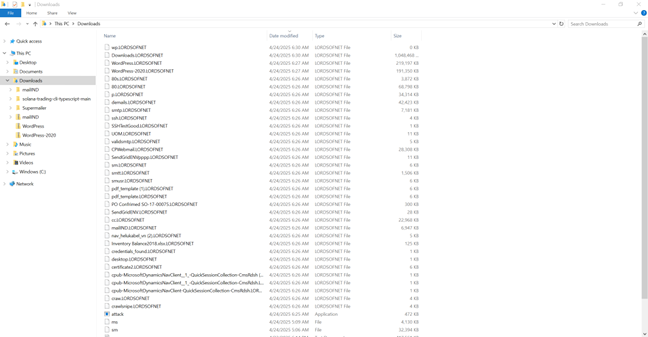

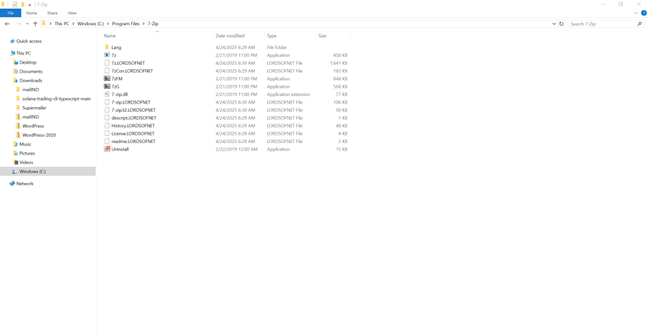

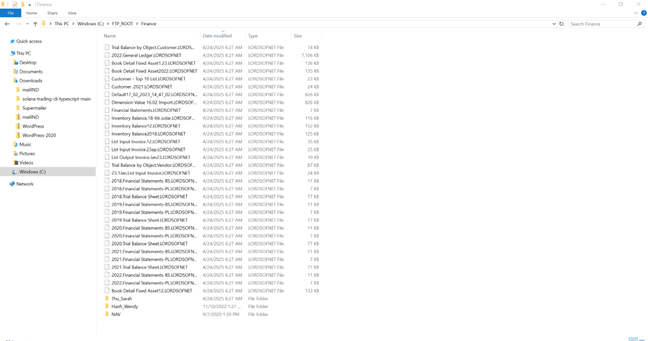

首先是数据加密;攻击者使用“.LORDSOFNET”勒索软件对全网络设备进行加密,重点锁定C盘、用户文件夹及服务器,导致业务系统全面停摆。

其次是数据窃取;窃取的30GB数据包括机密技术文档(如产品设计图、认证报告)、客户数据库(含联系方式、采购记录)、财务凭证(银行流水、合同)及内部通信记录,攻击者威胁“不付款即公开数据”。

第三是定向联络;开启付款倒计时,通过匿名通讯工具qTox和暗网镜像站(需Tor访问)与受害者谈判,并附WhatsApp链接(wa.me/qr/KQPDHO673CH2P1)作为支付通道。

第四是样例验证与施压;攻击者公开部分文件样本(如技术图纸片段、客户名单节选)作为“数据真实性证明”,并强调“网络安全公司无法破解加密”,试图削弱受害者寻求第三方协助的意愿。

影响评估

尽管目前受害者官网仍然正常,貌似风平浪静。但此事对企业运营的直接冲击仍不可忽视。

对企业自身的影响,HELUKABEL全球76个分支机构或面临生产停滞、订单延误风险,其供应链中下游厂商(如汽车制造商、能源项目承包商)可能因电缆供应中断被迫调整工期。客户数据泄露恐引发法律诉讼与信任危机,尤其是涉及欧盟《通用数据保护条例》(GDPR)的罚金风险(最高可达全球营收4%)。

从行业层面看,作为德国“工业4.0”战略的重要供应商,HELUKABEL被攻击暴露制造业OT(运营技术)与IT系统融合后的脆弱性,攻击者可能通过入侵IT系统渗透工业控制网络。同类企业或成后续目标,攻击者可能利用窃取的行业技术数据(如电缆性能参数)进行针对性钓鱼攻击或商业间谍活动。

从地缘政治与经济连锁层面看,可能波及供应链的前后端。德国联邦信息安全局(BSI)是否介入调查仍未知,但事件料定加剧欧盟对关键基础设施网络防护立法的紧迫性。若泄露数据涉及他国能源项目(如风电场、电网建设),恐影响德国技术出口信誉。

警示与建议

HELUKABEL事件揭示,勒索攻击对制造业的致命威胁不仅在于加密破坏,更在于核心生产数据与知识产权的不可逆丢失。制造业企业须将备份恢复体系视为“生存底线”,构建抗加密攻击的最后防线。

一是强化备份恢复生死线

坚守3-2-1-1-0黄金法则。3份备份:至少保留生产数据、配置文件的3个独立副本(含1份异地副本);2种介质:混合使用物理磁带、离线硬盘与云存储(如AWS S3不可变版本);1份气隙隔离:关键数据(如PLC程序、设计图纸)必须存储于完全离线的“气隙”设备,切断网络访问路径;0误差验证:每月模拟勒索攻击场景,执行全流程恢复演练,确保备份可用性与恢复时效(如生产线系统需在4小时内重启)。

二是防篡改技术加固

采用不可变存储(如云平台的WORM模式)与区块链哈希校验,确保备份文件无法被加密或删除;对备份系统实施独立权限管控,禁止生产网络账户直接访问备份服务器,防止攻击者横向渗透。

三是多层防御协同

生产网络分区:隔离OT系统与IT管理网络,核心设备(如SCADA)仅允许单向通信至备份存储区;零信任访问:对备份管理员启用硬件密钥(如YubiKey)+生物识别认证,操作日志实时同步至安全运营中心(SOC)。

四是供应链联动

供应商备份审查:要求上下游合作伙伴提供备份有效性证明(如年度恢复测试报告),纳入合作准入标准;分布式容灾:在多个供应商节点部署加密数据副本,确保单一供应链节点被攻破时仍可调用备用数据。

90%的制造业企业在攻击后因备份失效被迫支付赎金。唯有将备份体系提升至“战略级防御”地位,才能避免成为下一个HELUKABEL。

附件1:关于勒索软件组织RAlord

RAlord是2025年活跃的新型勒索软件组织,采用双重勒索策略(加密文件+窃取数据),其攻击目标覆盖全球多个国家及行业,包括制造业、教育、农业、酒店及科技领域。该组织宣称并非“新手”,具有勒索软件即服务(RaaS)运营经验,通过暗网渠道(需Tor浏览器访问的.onion镜像站)和加密通讯工具qTox(ID隐匿)与受害者联系,要求支付赎金以恢复数据并获取“漏洞修复报告”。

攻击手法

技术手段:入侵后窃取系统信息、凭证及敏感文件,加密数据并威胁泄露;

心理施压:强调“网络安全平台无法解密”,警告受害者“勿修改文件否则无法恢复”;

跨国作案:已攻击德国HELUKABEL(制造业)、法国南特中央理工学院、巴西IHARA(农业科技)、沙特工业集团等18个实体,受害者分布于欧洲、亚洲、南美及中东;

行业无差别化:目标涵盖基础设施、教育机构、食品零售乃至活动技术公司,凸显其攻击广泛性。

运作模式

暗网主导:通过3个动态更新的暗网镜像站发布泄露数据,强化匿名性;

精密话术:以“提供安全报告”为诱饵,弱化犯罪行为,塑造“合作”假象;

时效威胁:设定“泄露倒计时”逼迫快速支付,如HELUKABEL案例中攻击后24小时即启动勒索流程。

影响评估

RAlord凭借成熟的RaaS架构和全球化攻击能力,对中小企业及跨国企业均构成严重威胁,其利用行业关键系统漏洞(如制造业OT网络)及社会工程手段,已成为2025年新兴勒索生态中的高危组织。

声明:本文来自安帝Andisec,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。