前情回顾·通信网络安全动态

安全内参5月7日消息,APT组织“TheWizards”正在滥用IPv6中的某项网络功能,发动中间人攻击(AitM),以劫持软件更新并植入Windows恶意软件。

欧洲网络安全公司ESET表示,该组织至少自2022年起就已活跃,攻击目标涵盖菲律宾、柬埔寨、阿联酋、中国大陆及香港的多个实体,受害者包括个人用户、博彩公司以及其他组织。

黑客工具滥用IPv6特性,伪造网关劫持流量

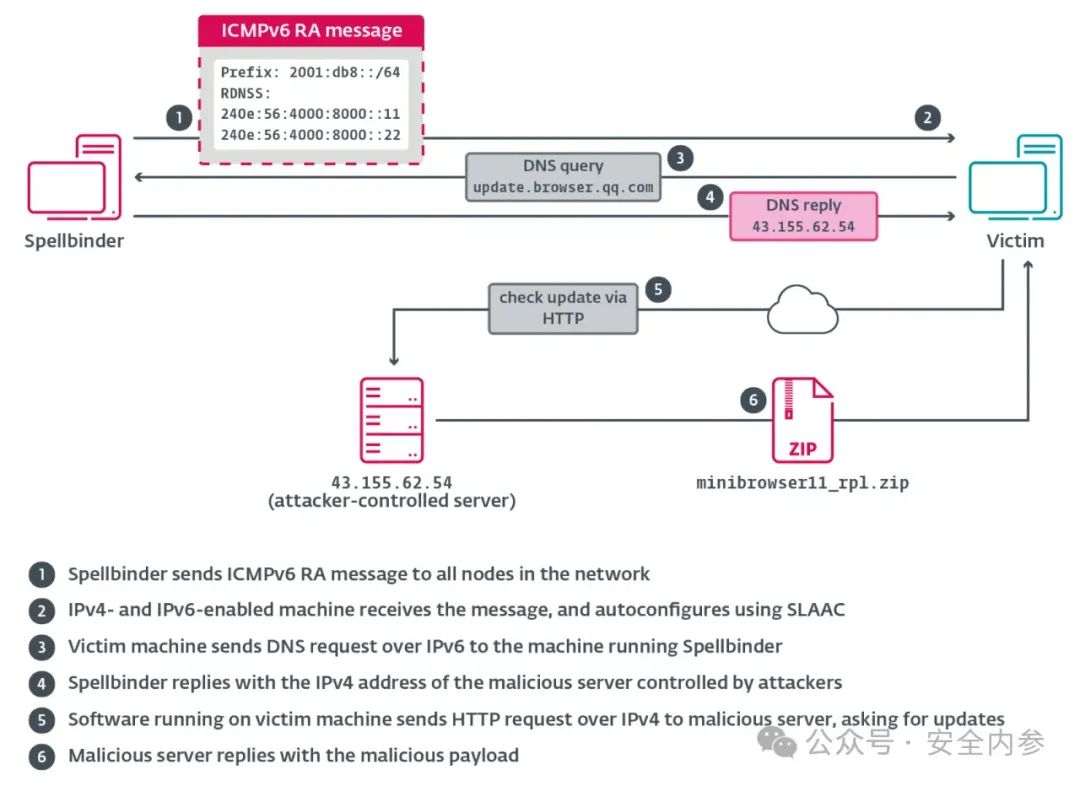

这些攻击使用了ESET所称的“Spellbinder”工具,其滥用了IPv6的无状态地址自动配置(SLAAC)功能,从而发动SLAAC攻击。

SLAAC是IPv6协议中的一项功能,使设备无需依赖DHCP服务器即可自动配置自己的IP地址和默认网关。该功能依赖于路由器通告(RA)消息,从支持IPv6的路由器获取相关地址信息。

黑客通过Spellbinder工具在网络中发送伪造的RA消息,滥用该功能,使周边系统自动接收新的IPv6地址、新的DNS服务器以及新的首选IPv6网关。

实际上,这个“默认网关”是Spellbinder工具自身的IP地址,从而使攻击者能够拦截通信并将流量重定向至其控制的服务器。

ESET解释称:“Spellbinder每200毫秒向ff02::1(即‘所有节点’)发送一个组播RA数据包。网络中启用IPv6的Windows设备将根据RA消息中的信息,利用SLAAC功能进行自动配置,并开始将IPv6流量发送至运行Spellbinder的设备,数据包将在那里被拦截、分析,并在必要时进行响应。”

图:使用Spellbinder工具滥用IPv6 SLAAC功能

腾讯小米百度等多个公司软件更新或被劫持

ESET指出,攻击者通过一个名为AVGApplicationFrameHostS.zip的压缩文件来部署Spellbinder。解压后,该文件会生成一个伪装成合法软件的目录:“%PROGRAMFILES%\\\\\\\\AVG Technologies”。

该目录中包含AVGApplicationFrameHost.exe、wsc.dll、log.dat以及一个合法的winpcap.exe副本。攻击者通过WinPcap可执行文件旁加载恶意的wsc.dll,以此将Spellbinder加载进内存。

一旦设备感染,Spellbinder便会开始捕获并分析那些试图连接特定域名的网络流量,例如与中国软件更新服务器相关的域名。

ESET称,该恶意软件会监控以下公司的域名:腾讯、百度、迅雷、优酷、爱奇艺、金山、芒果TV、风行、有道、小米、PPLive、美图、奇虎360以及暴风。

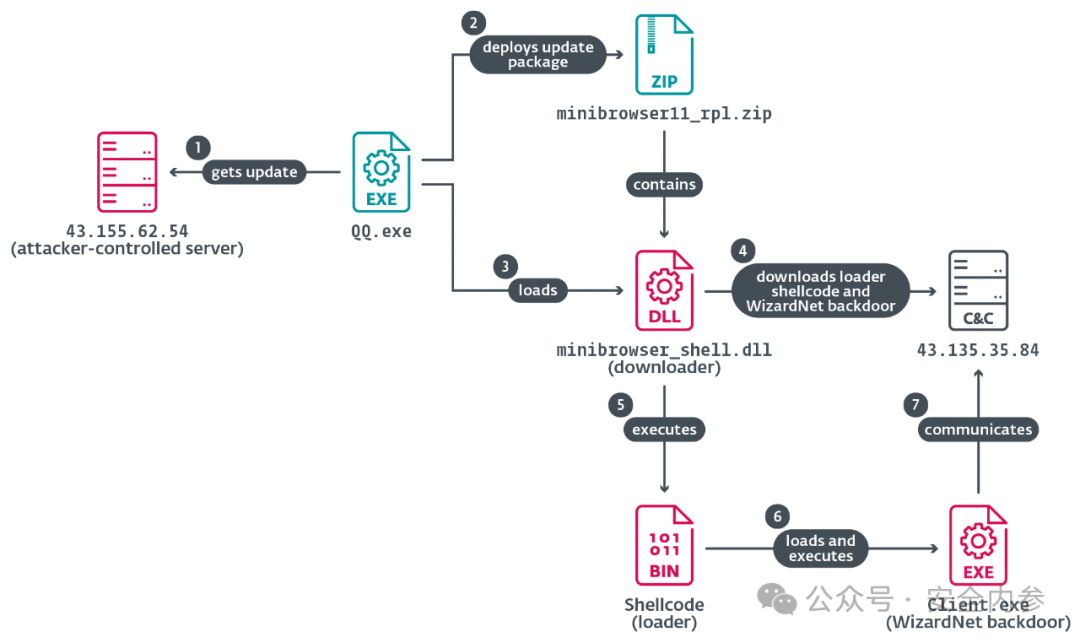

该工具随后会重定向上述请求,下载并安装包含名为“WizardNet”的后门程序的恶意更新。

图:攻击链示例

“WizardNet”后门允许攻击者持续访问受感染设备,并在必要时植入其他恶意软件。

为防范此类攻击,组织可监控IPv6流量,或在不需要IPv6协议的环境中选择禁用该协议。

今年1月,ESET还曾披露另一个黑客组织“Blackwood”,劫持WPS办公软件的更新功能以部署恶意软件。

参考资料:https://www.bleepingcomputer.com/news/security/hackers-abuse-ipv6-networking-feature-to-hijack-software-updates/、https://www.welivesecurity.com/en/eset-research/thewizards-apt-group-slaac-spoofing-adversary-in-the-middle-attacks/

声明:本文来自安全内参,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。