一、事件背景

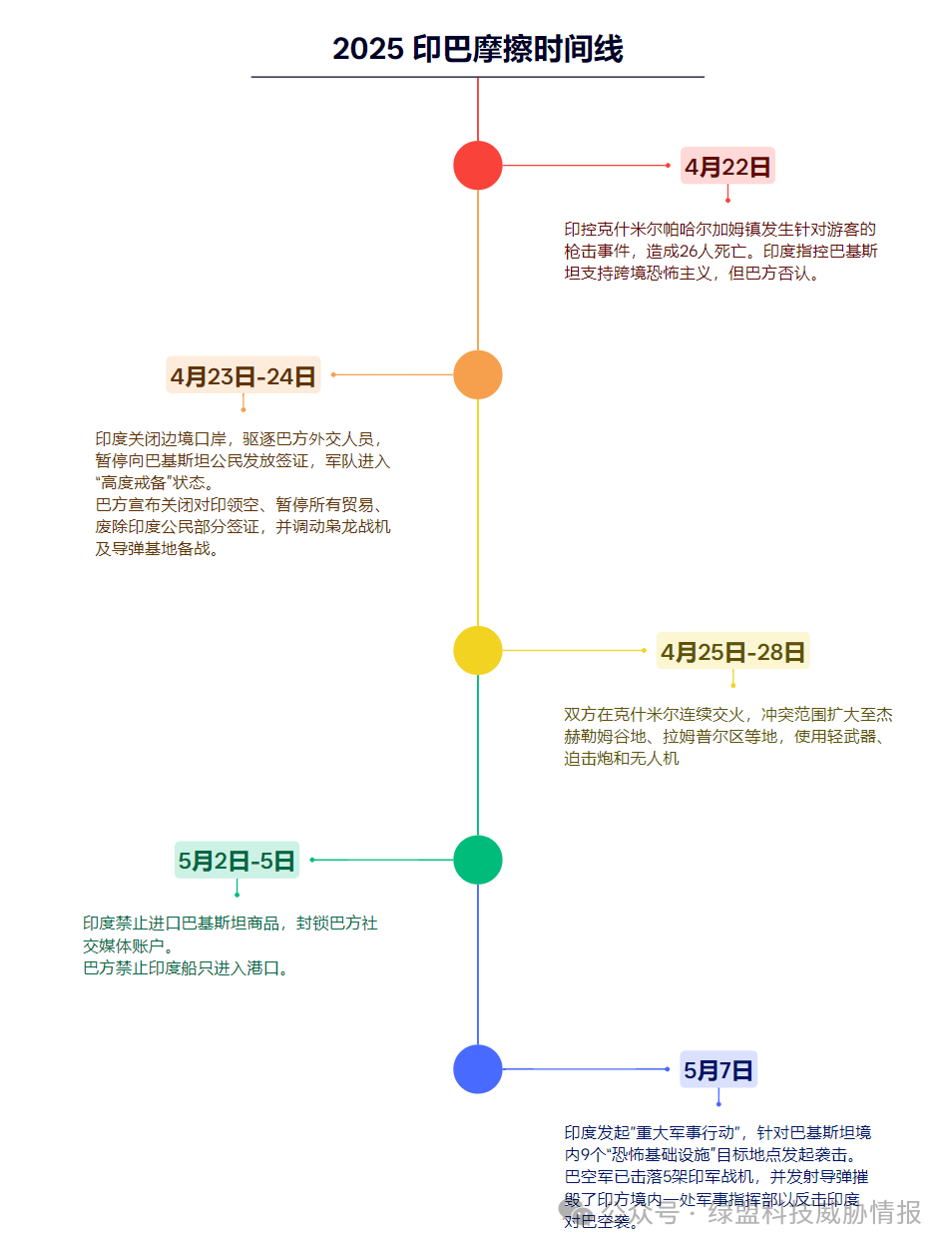

绿盟科技伏影实验室全球威胁狩猎系统监测数据显示,自2025年4月22日印控克什米尔帕哈尔加姆镇发生针对游客的恐怖袭击(造成26人死亡)以来,印度与巴基斯坦之间的DDoS攻击活动呈现显著激增态势。这一网络对抗的升级与两国现实冲突的演进轨迹高度吻合。

作为1947年印巴分治以来的历史遗留问题,克什米尔争端持续引发地区紧张。此次事件中,印度指控巴基斯坦支持跨境恐怖主义(遭巴方否认),随即触发一系列对抗性措施:2025年4月23日印度实施外交驱逐与边境管控;4月24日巴方采取领空关闭和贸易中止等反制;4月25-27日双方在实控线爆发多轮军事冲突,战事一度升级至重型武器交火;5月2日至5日双方继续采取封锁措施,相对缓和;5月7日,印度首先发起“重大军事行动”,使用战机向巴境内发射导弹,巴空军在对印度空军采取的反击行动中已击落5架印军战机,地区局势面临进一步升级风险。

这一系列的现实摩擦与冲突,也映射到了网络空间,导致双方的网络空间中的DDoS攻击活动激增。

二、攻击总览

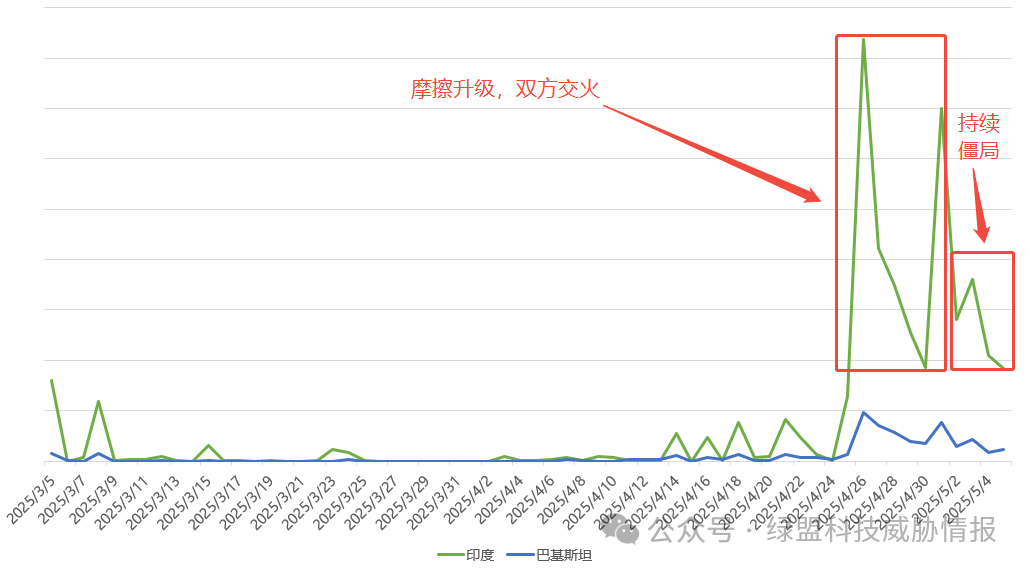

根据绿盟科技伏影实验室全球威胁狩猎系统监测数据显示,自2025年4月14日起,针对印度和巴基斯坦两国的DDoS攻击呈现显著波动上升态势。

截至4月26日,攻击规模出现爆发式增长,其中印度境内受攻击目标数量激增逾500%,巴基斯坦方面更是骤增超过700%。这一网络安全态势的急剧恶化,恰与印巴双方在克什米尔地区持续升级的军事对峙形成呼应——近期该地区冲突不断加剧,双方已交火并动用重型武器展开对抗。在双方交火期间,攻击维持在较高的水平。

随后,5月1日开始,双方进入僵持阶段,再加之国际干预,双方局势有所缓和,网络空间的表现也与现实吻合,DDoS攻击呈现逐步下降趋势。

图 2.1 针对印巴DDoS攻击趋势

三、重点攻击事件监测

3.1 针对印度攻击事件

3.1.1 针对印度电网有限公司官网攻击

2025年5月2日 09:35,印度电网有限公司(POWERGRID)官网(www.powergrid.in)受到DDoS攻击,攻击使用NTP反射放大手段,攻击持续31分钟26秒。

作为印度政府认定的“Maharatna”级核心公共部门企业,POWERGRID负责印度全国电网的运营与管理,在电力传输和分配领域占据关键地位。此次DDoS攻击会直接影响了官网的相关服务,可能导致包括电力账单查询、在线缴费、故障申报等多项便民服务暂时无法使用。虽然电网基础设施本身未受影响,但此次事件凸显了关键公共服务系统面临的DDoS攻击威胁。

图 3.1 印度电网有限公司官网

3.1.2 针对印度Nccc News官网攻击

2025年4月26日13:30,监测到针对Nccc News官网(ncccnews.com)的DDoS攻击,攻击使用CLDAP反射手段,攻击持续22分钟13秒。

作为政府规划及教育资讯的重要发布平台,针对该网站的攻击会直接影响教育工作者、学生群体及广大公众及时获取政策信息和教育资源,可能对教育系统的正常运转造成不利影响。

图 3.2 Nccc News官网

3.1.3 针对印度唯一身份识别机构官网攻击

2025年4月26日12:49,印度唯一身份识别机构(UIDAI)官网(uidai.gov.in)遭受DDoS攻击,攻击者使用NTP反射放大手段,攻击持续31分19秒。

作为印度政府根据《2016年Aadhaar法案》设立的法定机构,UIDAI隶属于电子和信息技术部,负责管理印度全民生物识别身份系统。此次DDoS攻击可能会导致Aadhaar卡的申领、信息更新等核心服务中断,直接影响印度公民的身份认证服务。

图 3.3 印度唯一身份识别机构官网

3.1.4 针对印度电信有限公司(BSNL)攻击

2025年4月25日22:25、2025年4月26日17:58,隶属于印度政府通信部电信部的国营电信运营商BSNL(www.bsnl.co.in)连续遭受两轮DDoS攻击,攻击者分别采用NetBIOS反射和NTP反射放大技术,持续时间均超过30分钟。截至发稿时,该运营商官网目前仍无法访问。

BSNL是印度中央公共部门企业,作为印度第四大互联网服务提供商,BSNL在全国范围内提供关键通信服务。该公司历史上曾长期独家承担印度铁路通信系统的运营维护,后该业务剥离成立RailTel。针对该公司的DDoS攻击若导致中心节点瘫痪,可能引发大范围通信中断,影响政府、企业和个人用户的正常通信。

图 3.4 BSNL India官网

3.1.5 针对印度铁路电信有限公司网站攻击

2025年4月23日13:07,印度铁路电信有限公司多个网站遭受到DDoS攻击,攻击者利用CLDAP协议反射放大攻击手段发起攻击,攻击持续3小时4分26秒。截至发稿时,其相关在线服务目前仍无法访问。

印度铁路电信有限公司提供项目服务,包括车站 Wi-Fi、内容点播、铁路显示网络、国家光纤网络和国家知识网络服务、医院管理信息和视频监控系统。该公司服务于政府机构、教育机构、企业、银行、私营企业和非银行金融公司 (NBFC)。

图 3.5 印度铁路有限公司相关网站

3.1.6 针对TV9 Hindi印地语在线新闻平台的攻击

2025年4月10日 13:07,僵尸网络家族Mirai使用ACK_FLOOD攻击方法,对TV9 Hindi印地语在线新闻平台发起了持续5分钟的DDoS攻击活动。

TV9 Hindi印地语在线新闻平台是一个印地语新闻网站,隶属于news9live。news9live.com 是 TV9 新闻网的数字部门,也是印度发展最快的数字新闻平台,涵盖最新新闻、政治、时事、国防、金融、娱乐和体育,以及社交媒体、健康、科技和科学界的最新趋势,是印度数字在线的主要媒体之一。

图 3.6 TV9 Hindi首页

3.2 针对巴基斯坦攻击事件

3.2.1 针对WTL攻击

2025年5月1日 20:10,监测到针对巴基斯坦WTL(WorldCall Telecom Limited)官网攻击,攻击使用NTP反射放大手段,攻击持续17分钟36秒。

作为巴基斯坦重要的通信服务商,WTL为全国用户提供电信、互联网及数字媒体服务。此次攻击可能影响其客户服务、在线业务办理等关键功能,对用户网络体验造成短暂影响。

图 3.7 WTL官网

3.2.2 针对真纳大学(Quaid-i-Azam University)官网攻击

2025年4月26日12:58,监测到巴基斯坦顶尖学府真纳大学(Quaid-i-Azam University,官网qau.edu.pk)遭遇DDoS攻击,攻击使用NTP反射放大手段,攻击持续32分钟16秒。

真纳大学坐落在巴基斯坦首都伊斯兰堡市,作为巴基斯坦首屈一指的公立研究型大学(1967年建校),该校不仅是伊斯兰合作组织成员国高校排名榜首的学术重镇,更以QS世界排名551-560位、亚洲133位的学术地位成为南亚地区高等教育标杆。此次针对大学官网的恶意攻击,不仅会影响关键网络服务,更会对正在进行的重要学术活动造成影响。

图 3.8 真纳大学官网

3.2.3 针对紧急服务部网站攻击

2025年4月26日10:26,监测到针对巴基斯坦紧急服务部网站(www.rescue.gov.pk)的DDoS攻击,攻击使用NTP反射放大技术,持续48分钟19秒。截至发稿时,该网站仍无法访问。

巴基斯坦紧急服务部承担着协调全国灾害救援、医疗急救和公共安全事件响应的关键职能,服务范围覆盖巴基斯坦几乎所有地区,包括旁遮普省、开伯尔-普赫图赫瓦省、俾路支省、信德省、吉尔吉特-巴尔蒂斯坦省和自由克什米尔地区。针对该网站的攻击一旦导致服务中断,不仅会影响民众紧急求助、灾害预警发布及救援力量调度,还会造成民众一定的恐慌,削弱民众对政府应急能力的信任。

图 3.9 巴基斯坦紧急服务部网站

3.2.4 针对政府商务部网站攻击

2025年4月25日 09:18,巴基斯坦政府商务部官方网站(www.commerce.gov.pk)遭受DDoS攻击。监测数据显示,攻击使用DNS反射放大技术,集中目标443(HTTPS)端口,攻击持续1小时03分25秒。截至发稿时,该网站仍处于无法访问状态。

作为巴基斯坦内阁级部门,商务部在推动国家经济增长、制定贸易政策及促进商业发展方面发挥着不可替代的作用。此次攻击者选择如此关键的国家机构作为目标,其意图显然不仅限于扰乱网络服务,更可能旨在破坏巴基斯坦的经济稳定、干扰国际贸易协商进程,甚至削弱政府公信力。

图 3.10 巴基斯坦政府商务部网站

四、事件启示

自俄乌冲突爆发以来,网络空间与现实世界的联动效应日益凸显。作为网络对抗的主要形式之一,DDoS攻击展现出与地缘政治事件高度同步的特征。与APT攻击等长期潜伏的网络威胁不同,DDoS攻击往往能在现实冲突爆发的第一时间迅速响应,这种即时性在近期印巴政治摩擦中再次得到验证。

在2025年4月26日印巴紧张局势升级之际,两国网络空间的DDoS攻击活动呈现显著激增态势。这种攻击与政治事件的近乎实时对应关系,充分体现了DDoS攻击作为网络对抗手段的快速响应特性。值得注意的是,近年来俄乌冲突、巴以冲突等国际事件客观上推动了DDoS攻击技术的演进,使其操作门槛持续降低而攻击效能不断提升。

这一发展趋势警示我们,在重大事件的关键节点,必须未雨绸缪地强化DDoS防护体系建设。网络防御方需要建立更加敏捷的响应机制,以应对随时可能爆发的网络对抗。可以预见,这种网络空间与现实冲突的联动模式将成为国际关系中的新常态。

声明:本文来自绿盟科技威胁情报,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。