据外媒报道,一个恶意的Google Chrome扩展程序可以识别和窃取Web表单中的银行卡信息,但如今仍然可以在Chrome Web Store(Chrome网上应用商店)上下载。该扩展程序由一个网络犯罪组织开发,在过去一直用于散布恶意软件。

发布该扩展程序的网站现已关闭,但Play Store上仍可使用该程序,这意味着它可以继续感染新用户。根据Chrome Web Store的统计数据,到目前为止,大约有400名用户安装了该扩展程序——Flash Reader。

Telefonica(一家西班牙电话公司)的网络安全部门——ElevenPaths的报告显示,黑客利用恶意广告或exploit kits(漏洞利用工具包)将用户打开的网页重定向到http://fbsgang[.]info/flashplayer/,并通过该网页散布扩展程序。重定向到的网页使用了经典的套路:页面显示“您没有安装Flash,请使用这个Chrome扩展程序安装”,而后将用户转到Chrome Web Store进行安装。

Telefonica(一家西班牙电话公司)的网络安全部门——ElevenPaths的报告显示,黑客利用恶意广告或exploit kits(漏洞利用工具包)将用户打开的网页重定向到http://fbsgang[.]info/flashplayer/,并通过该网页散布扩展程序。重定向到的网页使用了经典的套路:页面显示“您没有安装Flash,请使用这个Chrome扩展程序安装”,而后将用户转到Chrome Web Store进行安装。

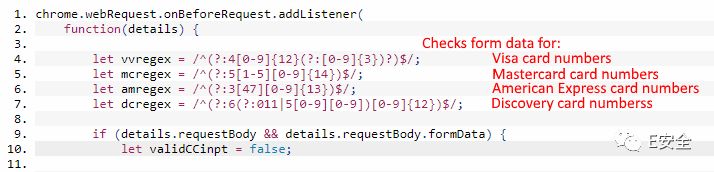

该扩展程序中包含拦截web页面上提交的所有表单的代码。代码中的Regex用于分析Visa、万事达信用卡、美国运通卡和发现卡(美国的一款信用卡)的卡号表单内容。

相关数据一旦被程序找到,就会被发送到位于http://fbsgang[.]info/cc/gate.php的命令和控制服务器。

相关数据一旦被程序找到,就会被发送到位于http://fbsgang[.]info/cc/gate.php的命令和控制服务器。

这个命令和控制服务器现在已经关闭,但这并不意味着安装此扩展程序的用户是安全的。他们的信用卡数据很可能在几个月前就已经泄露了。黑客可能会卷土重来,进行新的黑客攻击或者用一个新的命令和控制服务器推送扩展更新。

这个命令和控制服务器现在已经关闭,但这并不意味着安装此扩展程序的用户是安全的。他们的信用卡数据很可能在几个月前就已经泄露了。黑客可能会卷土重来,进行新的黑客攻击或者用一个新的命令和控制服务器推送扩展更新。

扩展程序的源代码中缺少收集发卡机构名称、卡过期日期和CVV代码的功能。没有这些信息,泄露的卡在黑市上的价值并不高。

安全研究人员猜想,这个扩展程序可能只是一个即将到来的黑客活动的运行测试,虽然这次只感染了400名Chrome用户,但足以说明,人们多不重视网络安全问题。

声明:本文来自E安全,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。