文/中国光大银行 梁思姣 杨增宇 张嘉伟

随着商业银行数字化转型进程,大量集权类系统被建设和运用到IT开发、运维、安全管控等领域,降低手工操作风险,提升安全性、自动化程度和效率。然而因为权限集中、数据集中、跨网络访问等特点,集权类系统也成为黑产APT攻击及攻防演习中攻击队的关注重点和突破口。为防范集权类系统引发的网络安全、数据泄露、APT入侵风险,近年来光大银行针对各种攻击场景,持续研究集权类系统防护方法,构建了从基础安全防护、网络层防护到应用层防护的防御体系,全面加强集权类系统安全防御能力。

集权类系统安全风险分析及防护难点

1. 安全风险分析

集权类系统安全风险主要体现在三个方面。一是大量集权类系统数据集中,员工账户信息、云、服务器、应用系统管理信息等,易成为内网渗透的信息收集点。二是访问控制绕过,部分集权系统具有跨网络区域访问能力,可能成为攻击者跳板,帮助其从实现互联网→集权系统Agent部署的DMZ→集权系统Sever所在网络域→集权系统Agent部署的内网区域的入侵。三是利用特权操作,可直接向受管理的主机/终端下发文件,或执行命令。一旦攻击者控制集权系统的服务器端,则可能大面积下发恶意文件和恶意指令,实现对大批目标、甚至靶标系统的控制。

2. 安全防护难点

基于上述安全风险,集权类系统安全防护体现出三个难点。

“灯下黑”:集权类系统往往具有监控、管理属性,又为科技部门管理,容易处于安全管控视野盲区。

“隐藏深”:集权类系统为便于开展监控与管理,可能会建立跨网络区域、覆盖各系统主机/终端的传输通道,借助其进行网间跨域、网内横向渗透更有隐蔽性。

“未知威胁”:部分攻击者为求事半功倍,会提前预备、收集常用集权类系统0Day漏洞,因此传统的基于特征的防护规则可能失效。

光大银行集权类系统防御实践

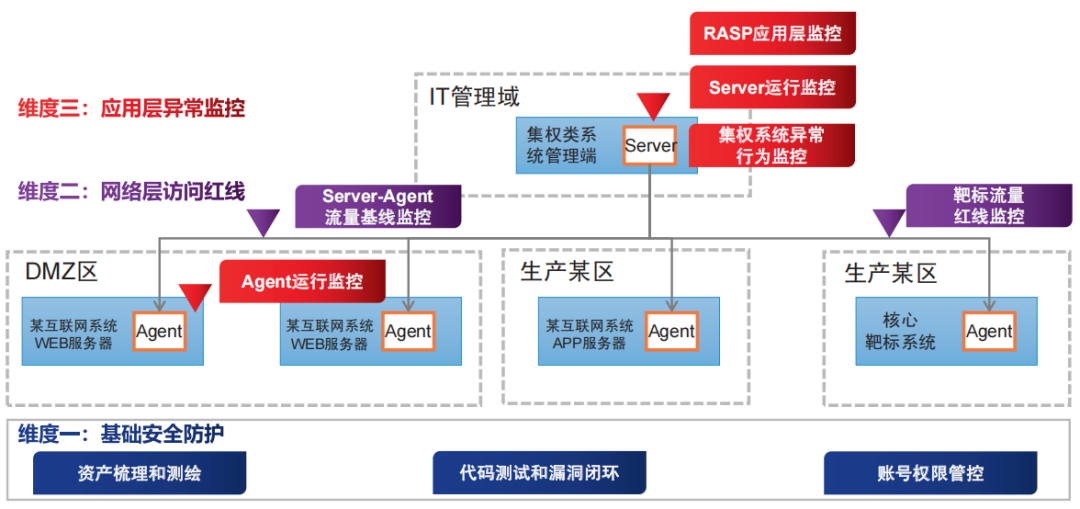

为有效应对集权类系统攻击风险,针对性解决上述防护难题,光大银行从基础安全防护、网络层防护、应用层防护三个维度构建安全防护体系(见图1)。

图1 集权系统安全防护体系

1. 强化集权类系统基础安全防护,防范“灯下黑”

(1)集权类系统资产梳理与测绘。从集权类系统特点出发,梳理集权类系统资产范围。梳理维度包括:一是从管理类别,可包括主机运行监控类、主机安全监控类、云/服务器/网络设备/终端管理类;二是从管控结构,可包括有Agent型、无Agent型;三是从管控能力维度,包括可查看数据、可下发文件、可执行命令等类型。梳理方法包括:人工排查上报和资产测绘自动扫描发现两类。

(2)代码测试和漏洞闭环。一是定期对集权系统开展系统漏洞扫描、渗透性测试、源代码及开源组件扫描等工作,防范漏洞安全风险。二是持续跟踪集权系统安全漏洞情报,并及时开展应急响应和漏洞闭环管理。

(3)严管账号权限。集权类系统应加强身份认证及访问控制,对账号权限进行严格管控:一是提高身份认证强度,如要求必须通过变更云桌面才可访问集权类系统管理服务端,同时设立双因素(例如口令+OTP令牌)等认证方式,避免因静态口令泄露导致身份认证管控失效。二是严格执行“最小授权”,可将集权类系统与CMDB等资产系统关联,动态更新资产—管理员—权限映射信息,避免权限变化未及时同步。三是加强离职/转岗人员账号权限管理,可通过人力系统对接自动化删除配合人工定期审计方式,及时禁用或更改离职/转岗人员账号授权。

2. 构建基于“白环境”的网络访问红线,防范“隐藏深”

(1)针对Agent-Server间通信的监控基线。针对集权系统攻击跨网络域横向移动的风险,可在传统网络访问控制基础上,针对集权系统Agent和Server间的通信建立访问基线。即通过分析Agent和Server正常通信特征,包括通信频度、通信时间点、数据包大小、通信协议等,建立正常访问基线,一旦通信特征与基线偏离则生成告警。

(2)针对集权类系统访问重要系统的红线监控。对于银行核心系统等重要系统,可参考军队“军事禁区”管理思想,划定重点保护安全红线区域。如采用基于无监督学习的深度自编码器算法模型,通过学习网络全流量数据中集权类系统访问核心系统时的正常访问流量的指纹表征特征建立“白环境”,从而识别异常访问行为。

3. 构建基于应用层异常特征的防护堡垒,防范“未知威胁”

(1)基于RASP的运行态异常行为检测。RASP(运行时应用自我保护)可在应用程序内部实时监测和分析应用的运行状态,通过对接口或关键函数的异常调用行为、内存访问行为或恶意命令执行行为等,识别并阻止包括0Day漏洞在内的多种安全攻击。光大银行将RASP代理插入集权类系统Server端及Agent端,如攻击者尝试使用0Day从集权系统应用层向系统层发送恶意命令执行攻击语句,则可被RASP监测发现并阻断。

(2)集权类系统运行状态监控。针对主机或端点上部署的集权系统的Server和Agent,开展运行异常监控。例如HIDS的Agent内存占用率一般低于40M、CPU占用率一般低于1%,当上述指标出现波动告警,可能意味着Agent正在遭受攻击,或者已被攻击者利用为跳板,需进一步开展分析研判。

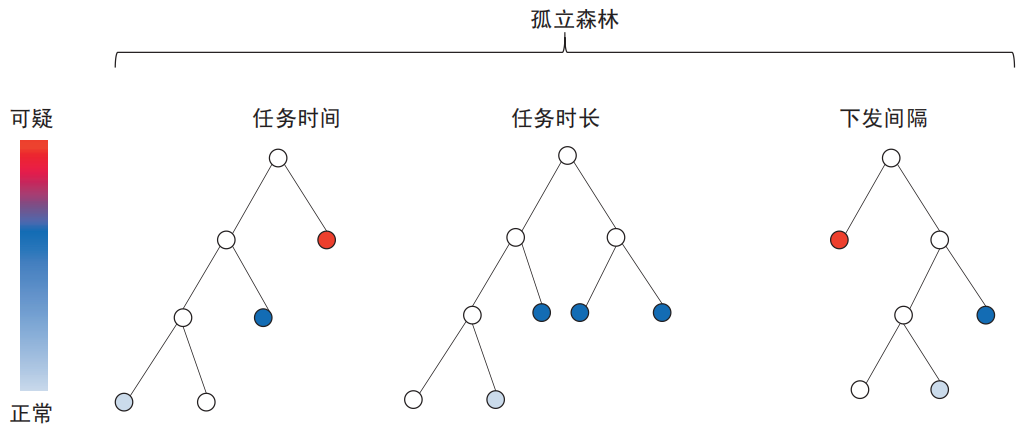

(3)集权类系统异常操作行为模型。除上述检测外,还可针对攻击者入侵后异常操作行为检测的方式,实现对未知威胁的发现。一般来说,当攻击者获取到集权类系统Server端权限后,可能会向其管控的服务器下发恶意指令或恶意文件,或在Server端进行非常规操作。因此可通过对Server端异常行为监控,以发现攻击行为。具体包括:一是异常行为监测规则,主要监测维度有集权系统账户登录/登出异常监测、操作命令异常监测、恶意命令(如删库删表、重启关机、删除文件等)红线禁止等。二是建立异常操作行为模型,通过对集权系统管理员日常操作行为的学习,掌握日常操作行为习惯(如惯用命令行、命令行长度、常规变更时点等),进而筛选出存在恶意攻击行为的可能。三是建立异常任务下发模型,集权类系统在进行任务下发时,一般有固定时间点(如集中变更日、非营业时间)、任务时长、下发任务规则(如下发间隔、是否分批、是否散列)等,可通过模型学习常规任务下发方式,以发现阻止异常任务/文件/指令下发情况(见图2)。

图2 基于孤立森林算法的异常任务下发模型样例

除上述安全防护手段外,还有一些更为基础,但也容易被忽视的安全要求值得注意。

集权系统特权账号管理:对于Admin、Root等特权账户应严格控制人员范围或直接禁用。

特权账号三员分立:由不同人员担任系统管理员、审计管理员、安全管理员,相互制约监督。

集权类系统的操作建议接入堡垒机,纳入常规生产运维管理范畴。

实践总结

通过持续开展集权类系统安全防御工作,光大银行构建了层层递进,可覆盖基础安全、网络层到应用层的安全防护体系。对集权类系统进行重点保护,对其行为进行全面监测和严格管控,确保外部攻不进、内部出不去,切实保障银行网络和数据安全。

(此文刊发于《金融电子化》2025年2月下半月刊)

声明:本文来自金融电子化,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。