复合架构时代,就要来了!

假如你是一个有追求的领导,假如你不满足于合规框架,假如你想筹划一个面向未来十年且不过时的安全建设规划,那么这篇文章非常适合你。看一看,安全建设的常规思维,如何突破?假如你想做得比这儿还要好,可以找我。

这篇文章以一言以蔽之,就是告诉你如何突破合规安全体系,建立弹性安全体系,但精妙之处远不止如此。

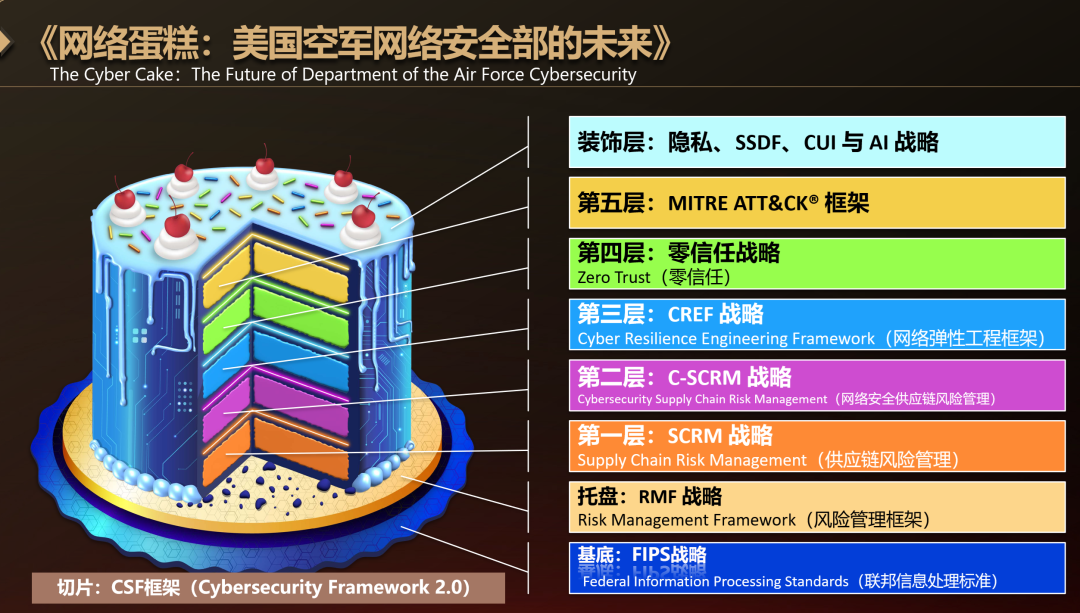

2025年3月1日,美国空军发表了名为《网络蛋糕:美国空军网络安全部的未来》(The Cyber Cake:The Future of Department of the Air Force Cybersecurity)的白皮书。

该白皮书共有33页8000字。

图:网络蛋糕白皮书目录

它是一份面向美国空军的官方网络安全战略实施指南,由美国空军首席网络官办公室(SAF/CN)发布,强调从合规(Compliance)到弹性(Resilience)的范式转变。

这是世界上首个用多个安全框架拼插的一个复合安全架构。

锐安全2024年推出《锐安全架构全景图V4.4》的初衷,就是提供一个网络安全建设规划的“乐高积木库”,你可以根据自身的实际情况进行任意拼插。

而事实上,早在三年前,我就在推广用这种“架构拼图”的方法来开发解决方案参考架构。

比如说,当时同事做的基于杀伤链和CSF1.0框架的《攻击视角下的防御体系解决方案参考架构》。

图:基于攻击视角下的防御体系解决方案参考架构

比如说,我当时基于滑动标尺框架和全产品体系框架做的《内网安全认知防御体系全景架构》。

图:内网安全认知防御体系全景架构

没想到,美国空军竟然采用了类似的方法,而且做得比我好。

在安全架构设计方面,你不得不说,美国人无论从创意上、形式上、内容上,还是落地性与可操作性方面,是远超国内的。

我也说不清楚,到底是因为建设落后,导致了理论落后;还是因为理论落后,导致了建设落后。

只是隐约感到,这么多年,在安全领域,我们的产、学、研,从来就没有打通过。

安全产品和安全架构就象是一味味的中药,安全规划就象是一个老中医的活儿。通过望闻问切了解病人自身的情况,然后量身定制地给开出一个独特的“药方”。

未来,中药不值钱,值钱的是这个药方,这不,美国空军“网络蛋糕”这个安全建设新药方来了!

这个药方很好,你拿来就能用。

“网络蛋糕”概述

一、什么是“网络蛋糕”?

“网络蛋糕(Cyber Cake)”其实是一个面向未来的、以清晰取代混沌、跨职能协同的前瞻性安全建设框架。

它将网络安全框架比作分层蛋糕,强调分层协同、整体弹性的理念,旨在解决当前网络安全复杂化和碎片化问题,为美国空军(DAF)提供结构化、透明的网络安全战略。

目标是在网络威胁的不可预测性前提下,采用结构化、透明化的框架,将艰巨的网络安全挑战转化为可分段实施的步骤。

图:网络蛋糕

二、“网络蛋糕”的层次

网络蛋糕总共有三个部分九个层次。

图:层次与作用

这三部分是:基础部分、主体部分和其他部分。

基础部分包括基底和托盘,如下所示:

1.基底:FIPS战略,即Federal Information Processing Standards(联邦信息处理标准),作用是为联邦信息系统设定基础安全标准(如加密、身份验证)。

2.托盘:RMF战略,即Risk Management Framework(风险管理框架),作用是系统性识别、评估和缓解风险的流程。

主体部分包括供应链风险管理(SCRM);网络安全供应链风险管理(C-SCRM);网络弹性工程框架(CREF);MITRE ATT&CK框架;零信任(Zero Trust)。

每一层包含一套策略、评估和治理方法,它们协同工作,使组织能够有效缓解网络威胁,并保持网络安全的弹性,如下所示:

3.第一层:SCRM战略,即Supply Chain Risk Management(供应链风险管理),作用是管理供应链中的物理、物流及运营风险。

4.第二层:C-SCRM战略,即Cybersecurity Supply Chain Risk Management(网络安全供应链风险管理),聚焦供应链中的网络威胁(如数据泄露、恶意软件)。

5.第三层:CREF战略,即Cyber Resilience Engineering Framework(网络弹性工程框架),确保系统在遭受攻击时维持关键功能。

6.第四层:零信任战略,即Zero Trust(零信任)。

7.第五层:MITRE ATT&CK®框架,即Adversarial Tactics, Techniques, and Common Knowledge(对抗战术、技术和通用知识库)。

其它部分包括装饰层和切片层,如下图所示:

8.人工智能(AI)、隐私(Privacy)、受控非密信息(CUI)和安全软件开发框架(SSDF)等关键概念则代表了糖霜(frosting)和蜡烛(candles)。

9.NIST网络安全框架(CSF)2.0代表了蛋糕切片(cake slice)。借助CSF 2.0,组织可以评估其网络安全态势的基底、各层和装饰层如何相互作用与协作,并评估网络安全措施与其系统和流程的整合程度。

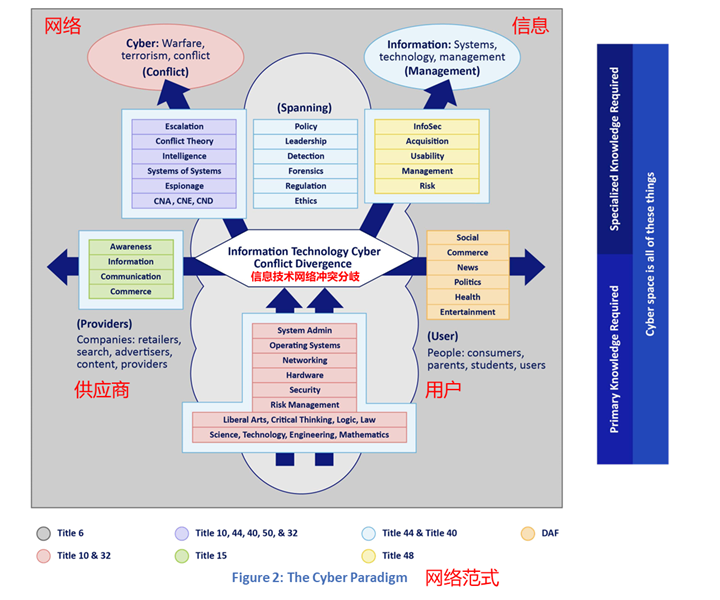

三、网络范式

在“网络蛋糕”的“挑战”章节里,还提供了一个“网络范式”图。

图:网络范式

在该范式图里,美国空军讲明白了安全的本质:网络空间是一个复合维度空间,不仅涵盖军事冲突,更延伸至通信、商业和社会发展等层面(如图所示)。

其知识体系天然碎片化——从系统运维、信息安全到社会政治经济维度,无人能精通所有领域。

这揭示了一个现实:真正的“网络空间专家”并不存在,该领域本质上需要跨学科协作。

而众多治理指令要求这些不同维度必须协同运作,使得学科间的复杂交织更趋棘手。

这种内在复杂性常导致网络安全措施各自为政,最终形成攻击者可乘的安全漏洞。

下面咱们分别再看一下各部分的内容,这样你会对“网络蛋糕”有一个更直观的感受。

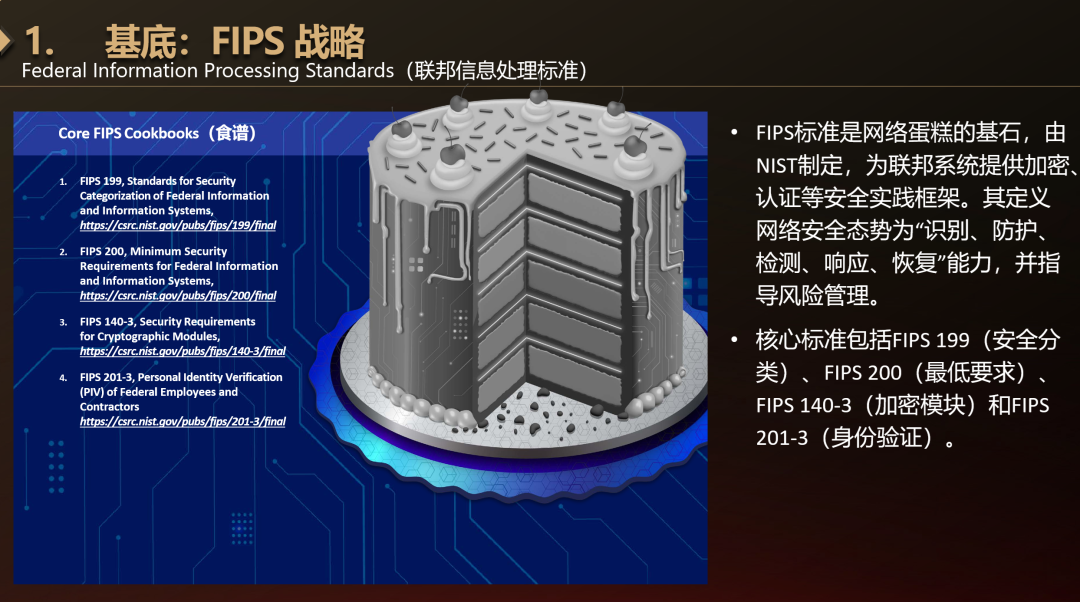

基底:FIPS战略

图:基底:FIPS战略

联邦信息处理标准(FIPS,Federal Information Processing Standards)是网络蛋糕的基石,由NIST制定,为联邦系统提供加密、认证等安全实践框架。

核心标准包括FIPS 199(安全分类)、FIPS 200(最低要求)、FIPS 140-3(加密模块)和FIPS 201-3(身份验证)。

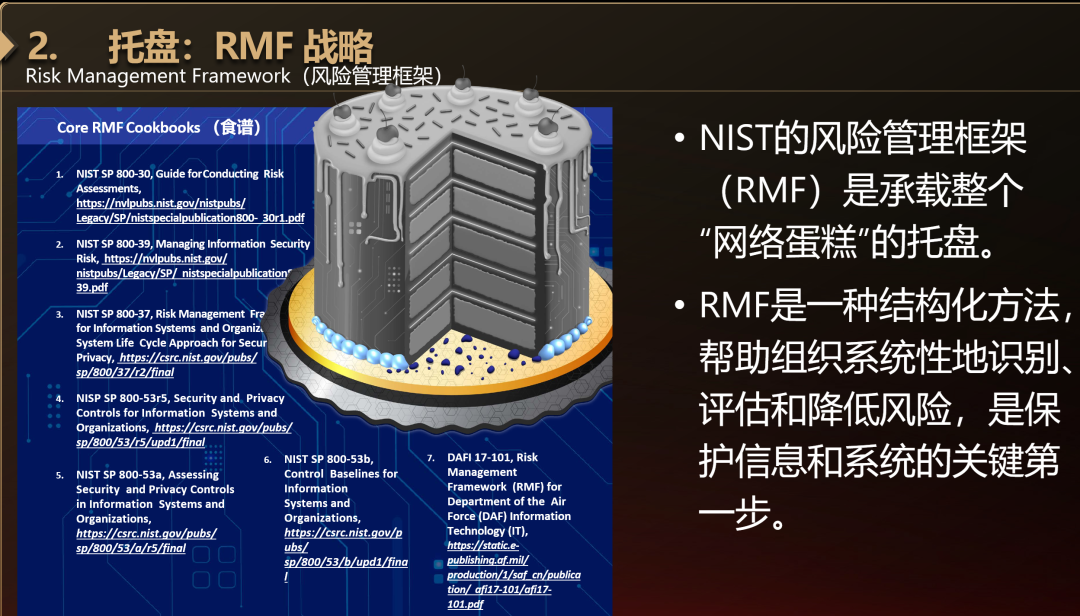

托盘:RMF战略

图:托盘:RMF战略

NIST风险管控框架(RMF,Risk Management Framework)是承载蛋糕的“托盘”,提供系统化风险识别、评估和缓解流程。

核心文件包括SP 800-37(RMF指南)、SP 800-53(安全控制)等,强调技术中立、动态协作和持续监控。

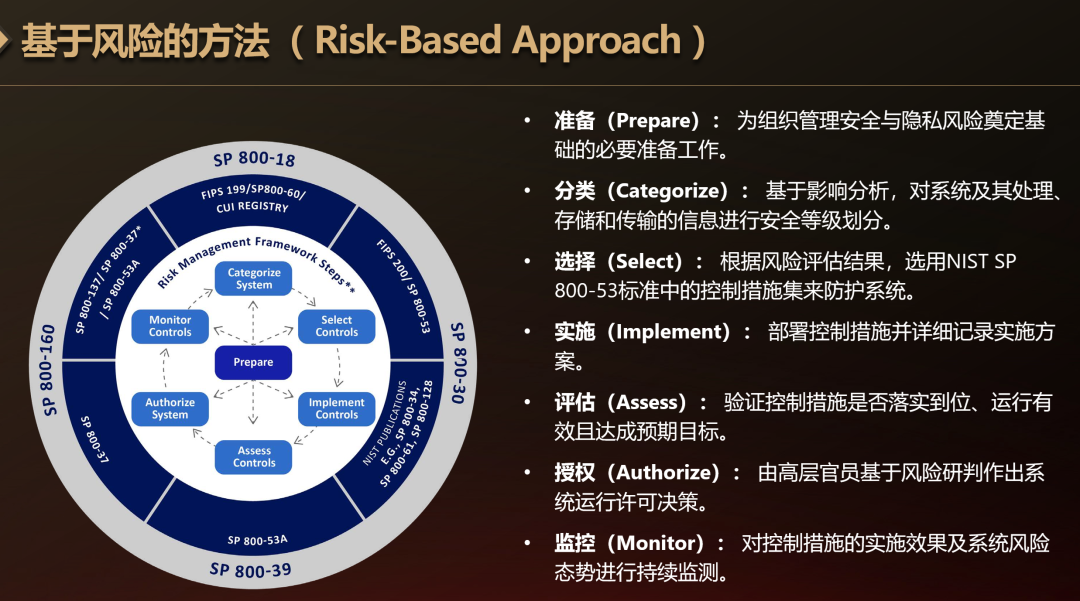

这里面提出了一个基于风险的方法( Risk-Based Approach),其生命周期涵盖7步:准备→分类→选择→实施→评估→授权→监控。

图:基于风险的方法( Risk-Based Approach )

关于RMF框架,可以参见旧文《快看!风险管理框架2.0的NIST RMF光环》。

第一层:SCRM战略

图:第一层:SCRM战略

“网络蛋糕”的第一层:供应链风险管理(SCRM,Supply Chain Risk Management)。

SCRM是通过识别供应链各环节中的薄弱环节(susceptibilities)、漏洞(vulnerabilities)和威胁(threats),并制定缓解策略来应对这些威胁的系统性流程。

这些威胁可能来自供应商、供应产品及其子组件,或供应链本身。

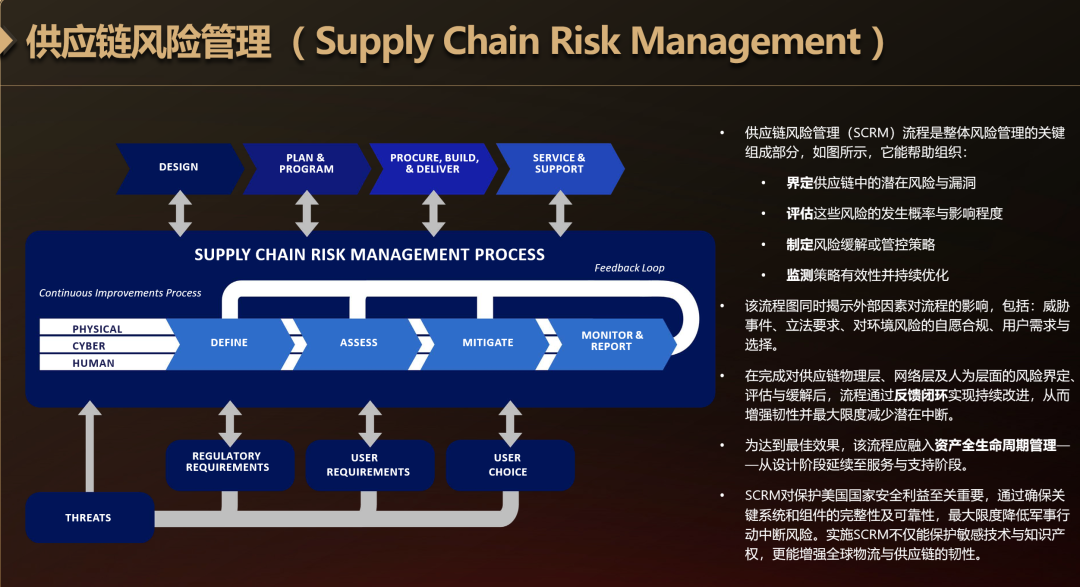

这里面提供了一个《供应链风险管理( Supply Chain Risk Management )》图。

图:供应链风险管理框架

供应链风险管理(SCRM)流程是整体风险管理的关键组成部分,如图所示,它能帮助组织:

界定供应链中的潜在风险与漏洞。

评估这些风险的发生概率与影响程度。

制定风险缓解或管控策略。

监测策略有效性并持续优化。

该流程图同时揭示外部因素对流程的影响,包括:威胁事件、立法要求、对环境风险的自愿合规、用户需求与选择。

第二层:C-SCRM战略

图:第二层:C-SCRM战略

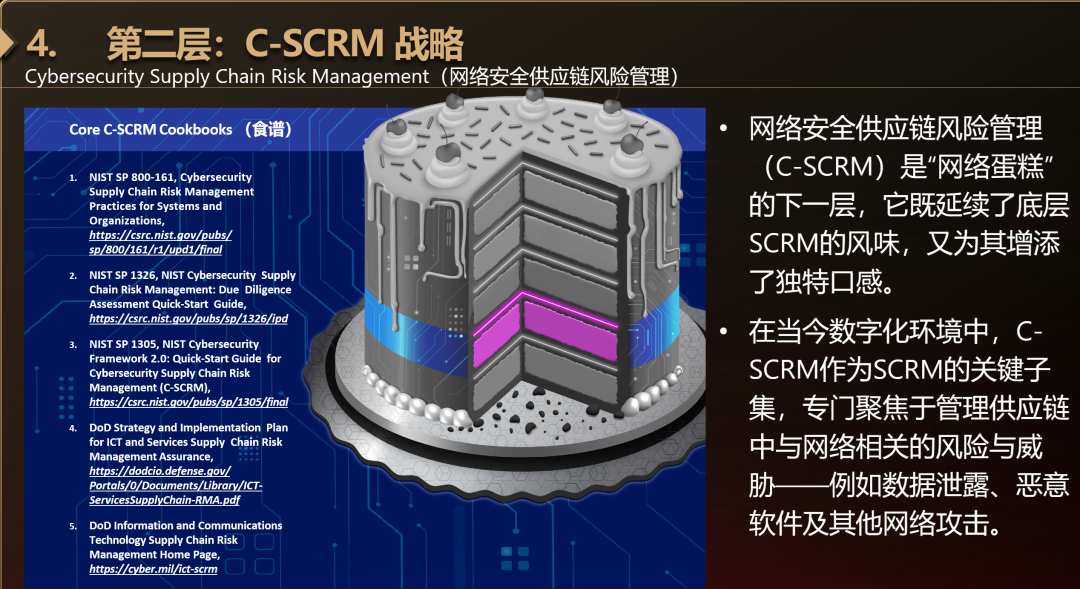

网络安全供应链风险管理(C-SCRM,Cybersecurity Supply Chain Risk Management)是“网络蛋糕”的下一层,它既延续了底层SCRM的风味,又为其增添了独特口感。

在当今数字化环境中,C-SCRM作为SCRM的关键子集,专门聚焦于管理供应链中与网络相关的风险与威胁——例如数据泄露、恶意软件及其他网络攻击。

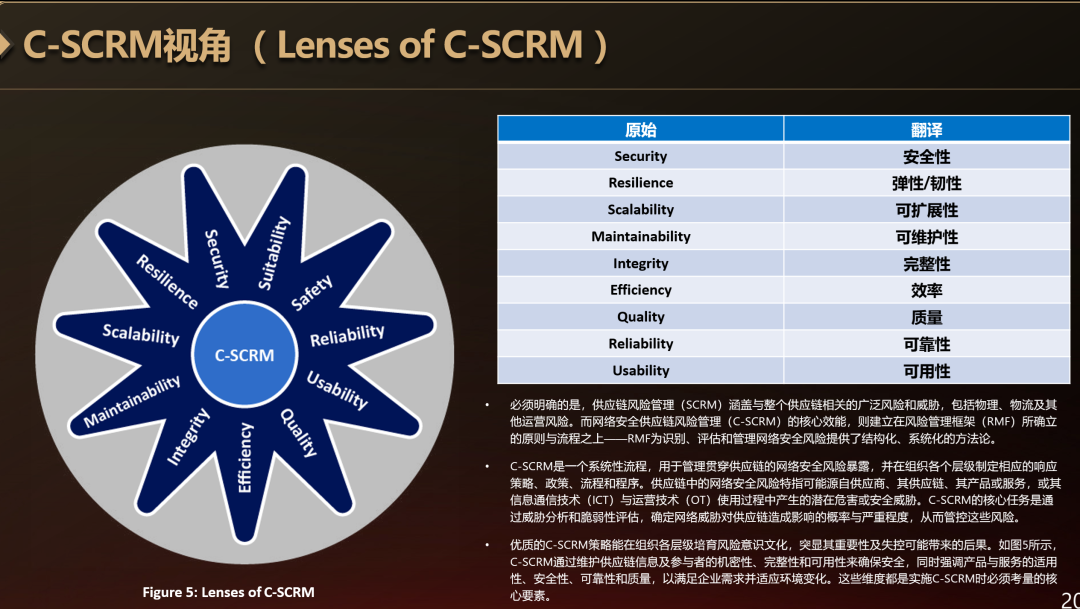

这里提供了一个C-SCRM视角。

图:C-SCRM视角

提供了衡量网络安全供应链风险管理(C-SCRM)的十个维度:安全性、弹性、可扩展性、可维护性、完整性、效率、质量、可靠性、可用性。

通过四步分析(威胁→漏洞→可能性→影响),在组织三级(企业/任务/操作)实施统一策略,确保供应链信息保密性、完整性及产品可靠性。

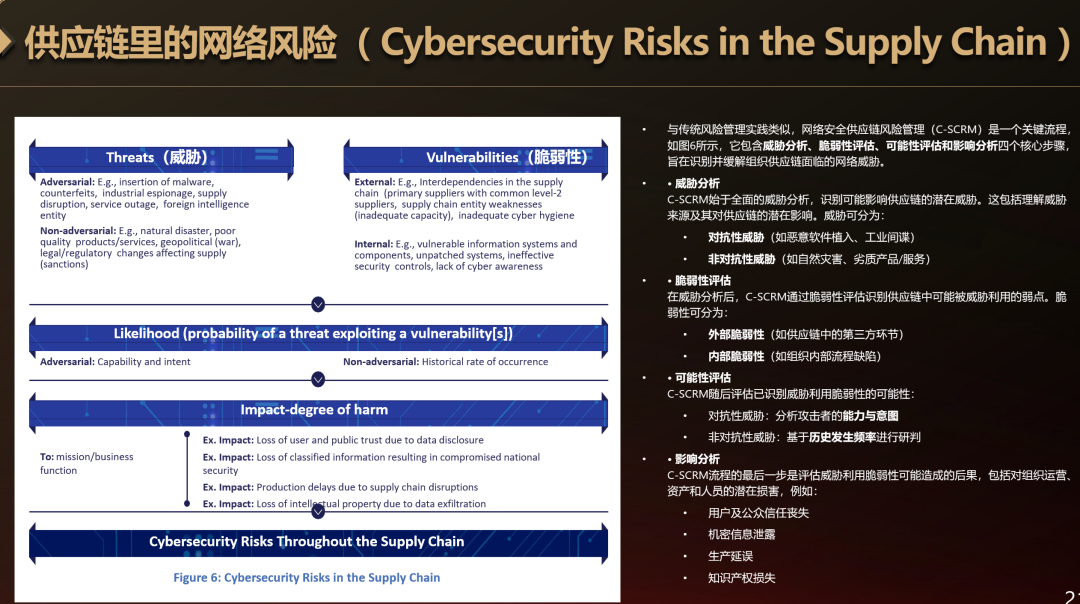

这里还提供了一个“供应链里的网络风险( Cybersecurity Risks in the Supply Chain )”图。

图:供应链里的网络风险

它包含威胁分析、脆弱性评估、可能性评估和影响分析四个核心步骤,旨在识别并缓解组织供应链面临的网络威胁。

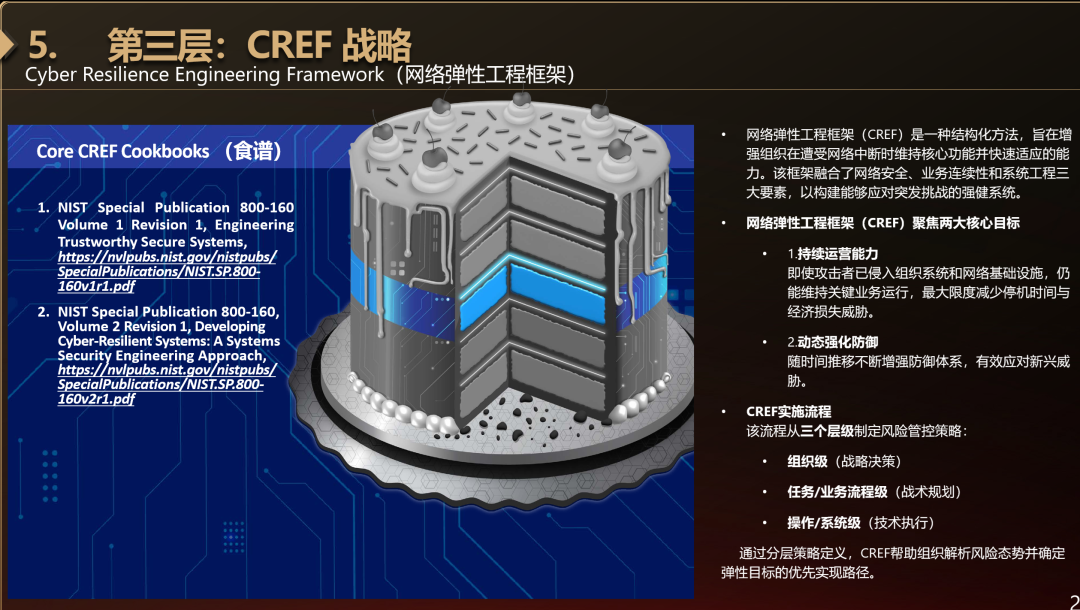

第三层:CREF战略

图:第三层:CREF战略

网络弹性工程框架(CREF,Cyber Resilience Engineering Framework)是一种结构化方法,旨在增强组织在遭受网络中断时维持核心功能并快速适应的能力。

该框架融合了网络安全、业务连续性和系统工程三大要素,以构建能够应对突发挑战的强健系统。

网络弹性工程框架(CREF)聚焦两大核心目标:

1.持续运营能力。即使攻击者已侵入组织系统和网络基础设施,仍能维持关键业务运行,最大限度减少停机时间与经济损失威胁。

2.动态强化防御。随时间推移不断增强防御体系,有效应对新兴威胁。

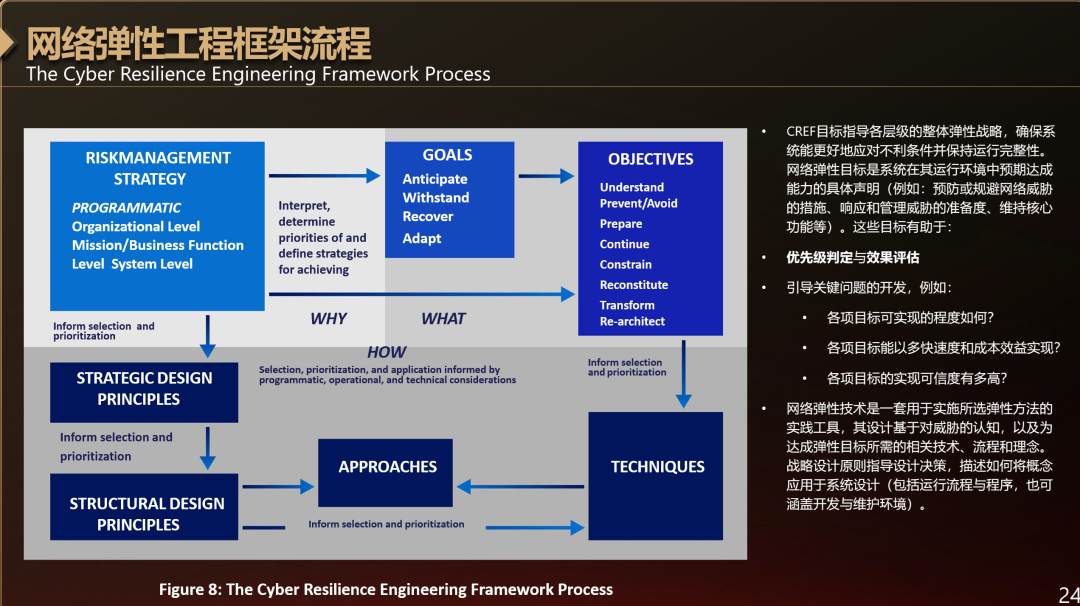

这里提供了了一个网络弹性工程框架流程(The Cyber Resilience Engineering Framework Process)图。

图:网络弹性工程框架流程

CREF目标指导各层级的整体弹性战略,确保系统能更好地应对不利条件并保持运行完整性。

关于弹性工程,请参见三篇旧文:

《网络弹性工程到底是什么?》

《引入弹性架构,到底是为什么?》

《网络弹性终结篇:网络弹性发展的两个阶段与安全的关系》

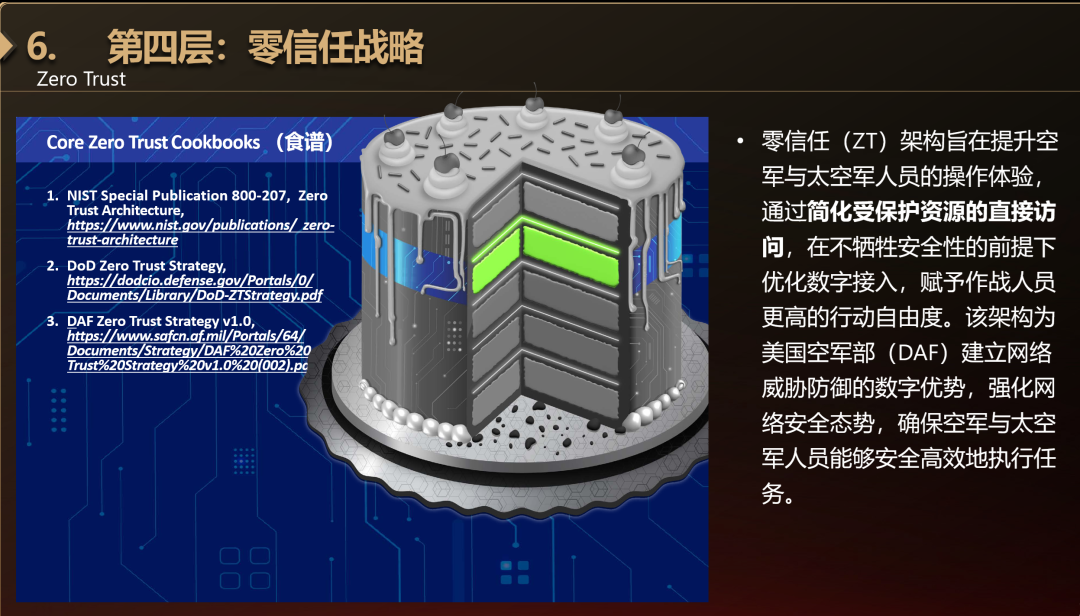

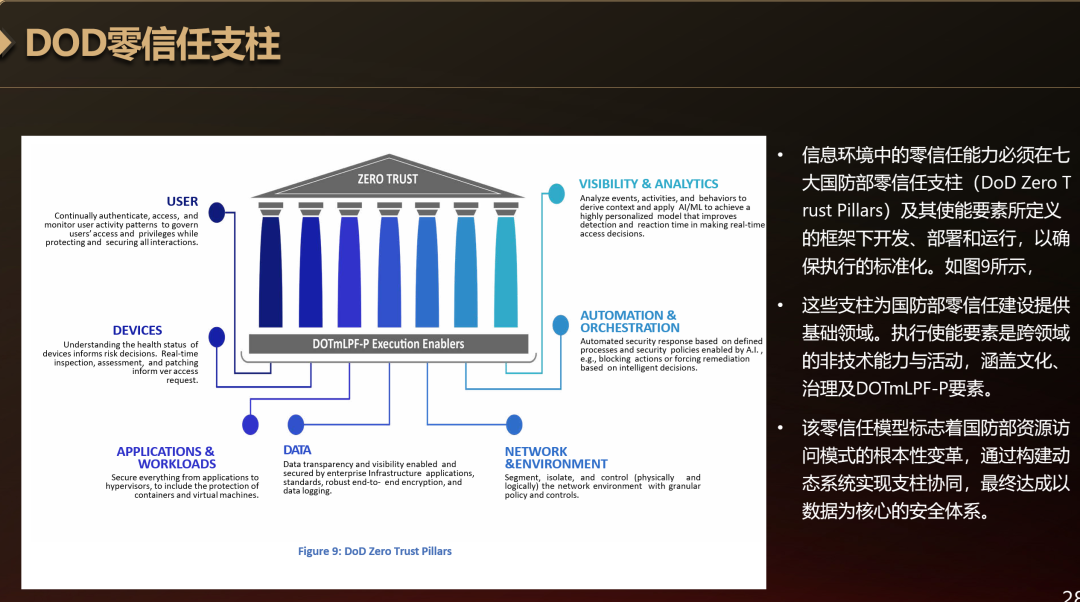

第四层:零信任战略

图:第四层:零信任战略

零信任(ZT,Zero Trust)架构旨在提升空军与太空军人员的操作体验,通过简化受保护资源的直接访问,在不牺牲安全性的前提下优化数字接入,赋予作战人员更高的行动自由度。

该架构为美国空军部(DAF)建立网络威胁防御的数字优势,强化网络安全态势,确保空军与太空军人员能够安全高效地执行任务。

这里面采用了美国国防部(DOD)的零信任七大支柱。

图:零信任支柱

这七大支柱包括:用户身份、设备、网络和环境、应用和负载、数据、可视化和分析、自动化编排。

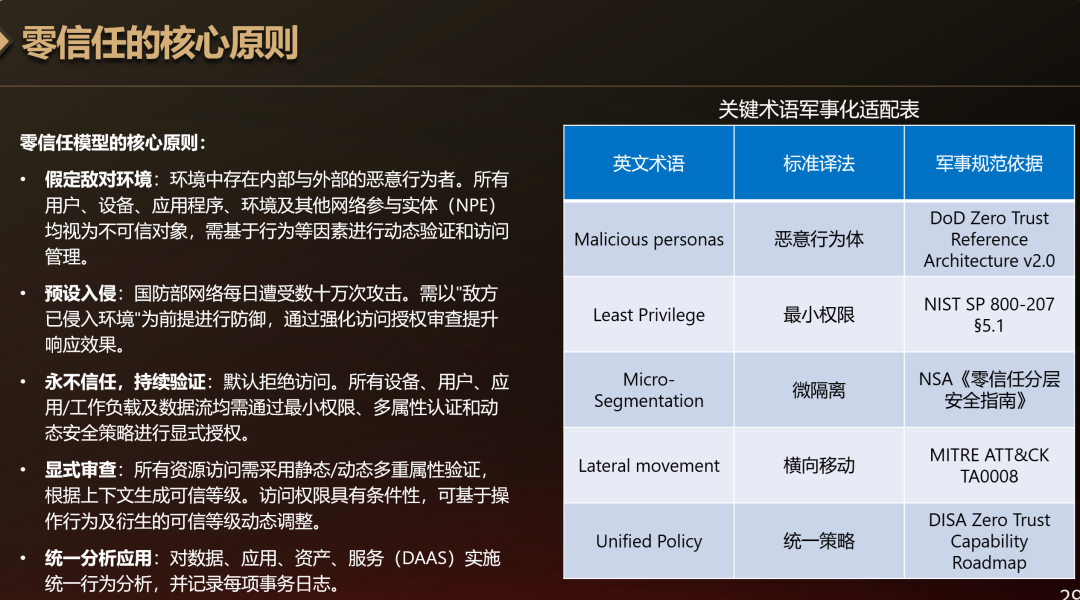

零信任的五大核心原则:假定敌对环境、预设入侵、永不信任,持续验证、显式审查、统一分析应用。

图:零信任五大核心原则

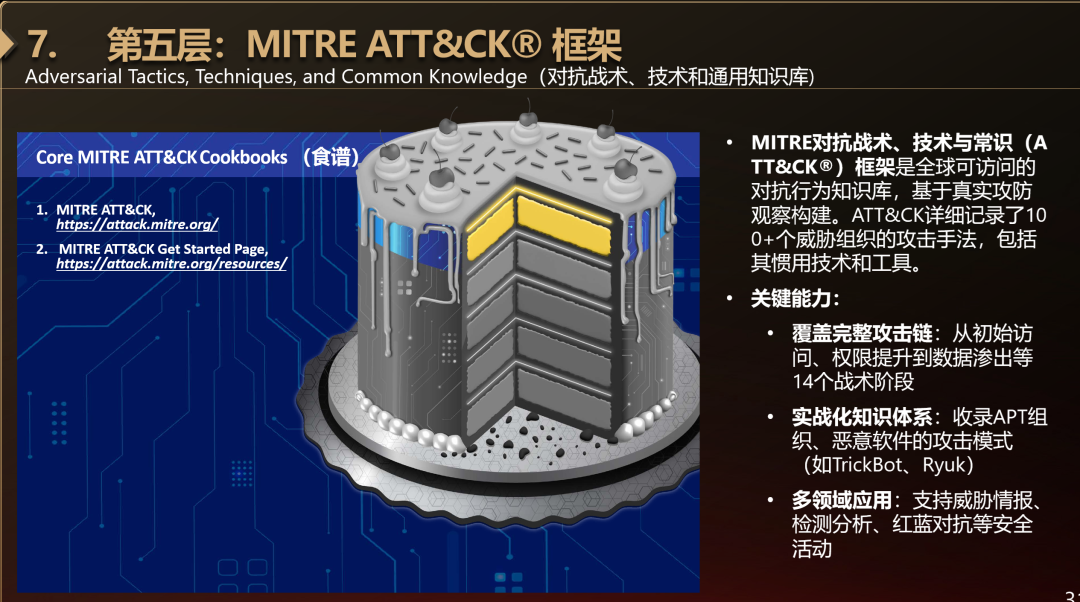

第五层:MITRE ATT&CK® 框架

图:第五层:MITRE ATT&CK®框架

ATT&CK框架(Adversarial Tactics, Techniques, and Common Knowledge)是攻击行为知识库,将攻击生命周期拆解为14项战术(如侦察、横向移动)、400+技术/子技术。

通过映射真实攻击链,帮助防御者识别漏洞、设计检测规则和红队演练。可结合SOAR工具实现自动化响应,并在系统设计阶段预置弹性措施。

这里提供了一个ATT&CK生命周期(MITRE ATT&CK Lifecycle)的图。

图:ATT&CK生命周期

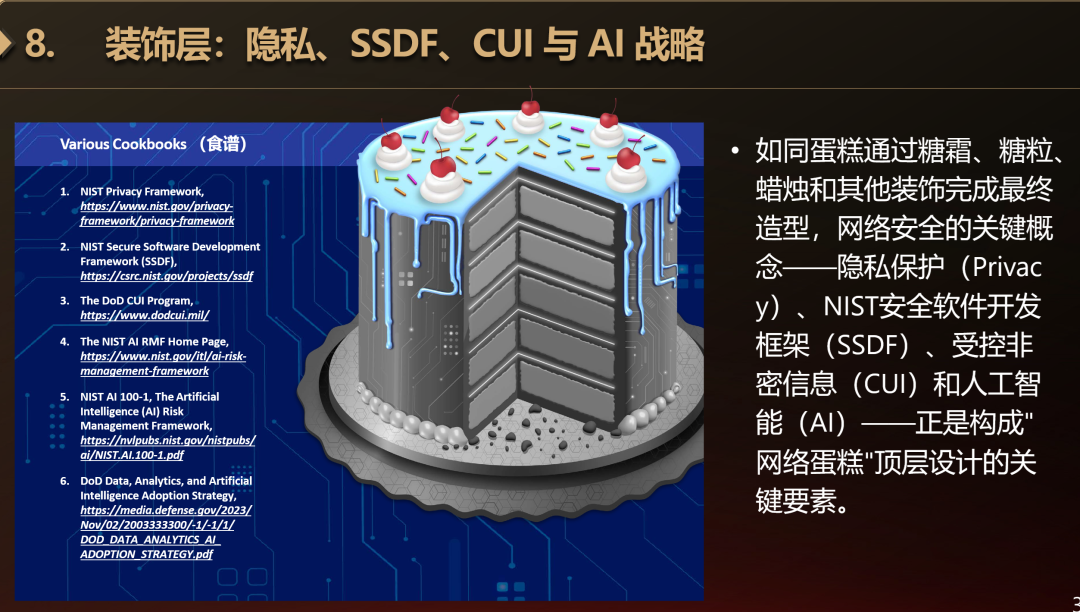

装饰层:隐私、SSDF、CUI 与 AI 战略

图:装饰层:隐私、SSDF、CUI与 AI 战略

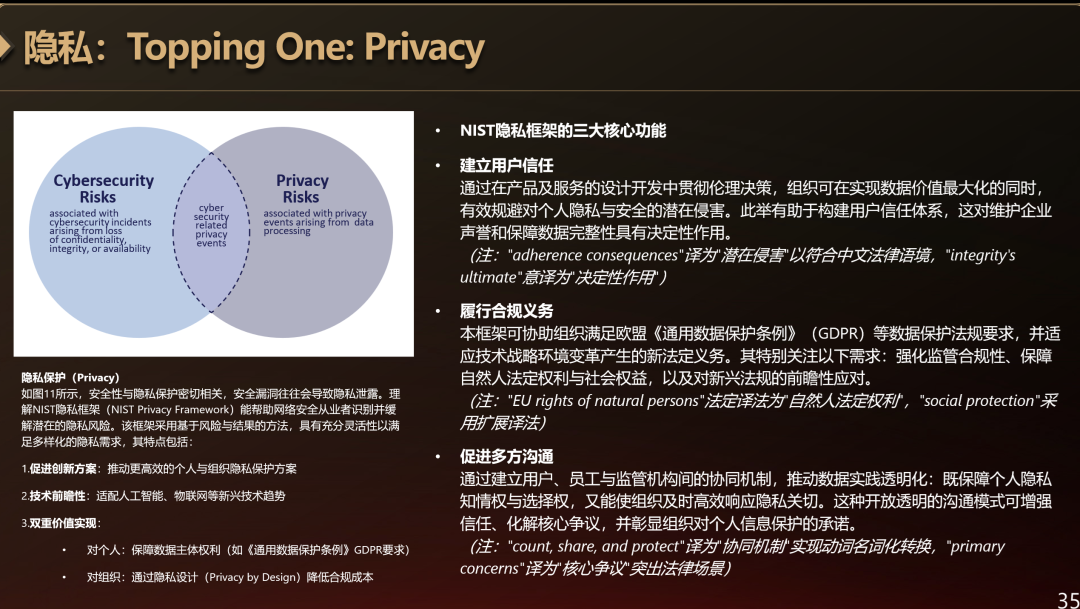

如同蛋糕通过糖霜、糖粒、蜡烛和其他装饰完成最终造型,网络安全的关键概念——隐私保护(Privacy)、NIST安全软件开发框架(SSDF,Secure Software Development Framework)、受控非密信息(CUI,Controlled Unclassified Information)和人工智能(AI)——正是构成"网络蛋糕"顶层设计的关键要素。

隐私(Privacy):NIST隐私框架管理数据风险,平衡效用与个体权利。

图:隐私框架

SSDF:安全软件开发框架分四阶段(准备→保护→构建→响应),以降低代码漏洞。

CUI:受控非密信息需按NIST SP 800-171保护,国防部统一标记规范。

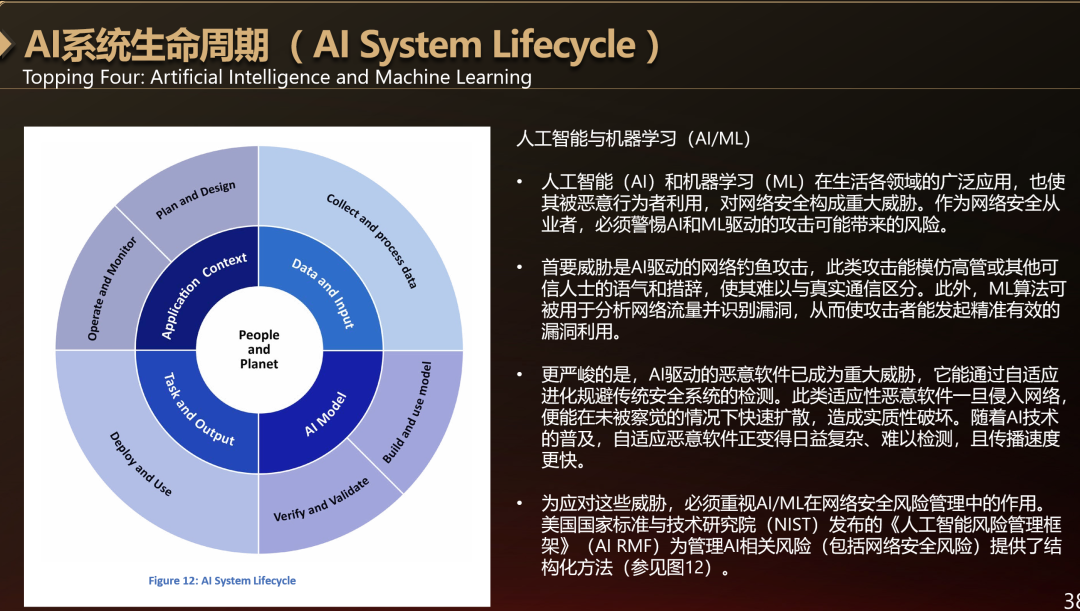

AI:NIST AI风险框架应对AI赋能攻击(如自适应钓鱼)。

这里提供了一个AI系统生命周期( AI System Lifecycle )图。

图:AI系统生命周期

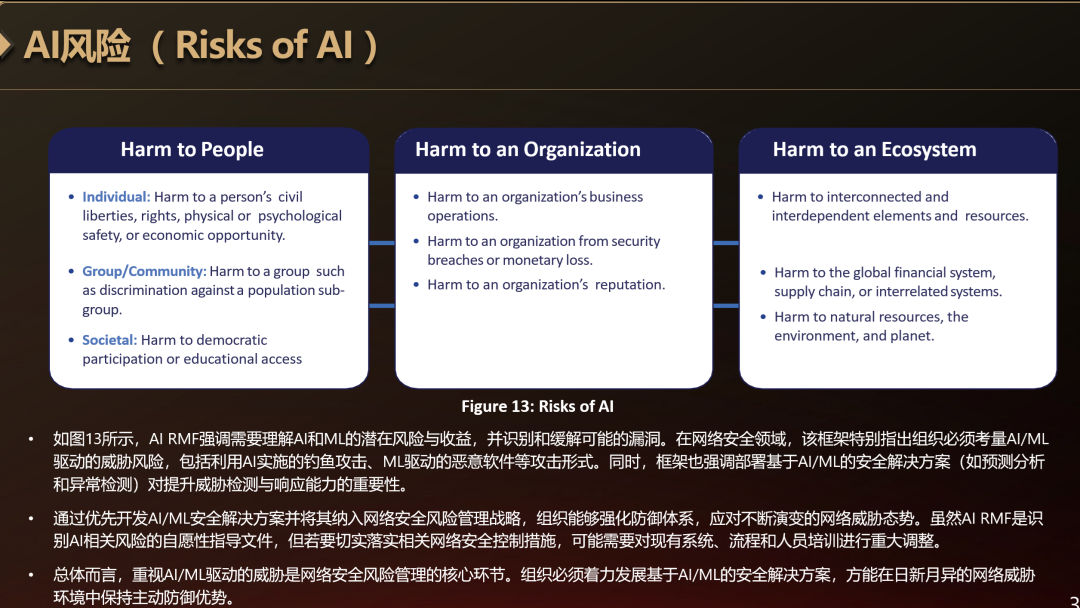

因为AI驱动的网络钓鱼攻击和AI驱动的恶意软件开始泛滥,因此使用NIST发布的《人工智能风险管理框架》(AI RMF)为管理AI相关风险(包括网络安全风险)提供了结构化方法。

这里同时也提供了一个“AI风险( Risks of AI )”图。

图:AI风险

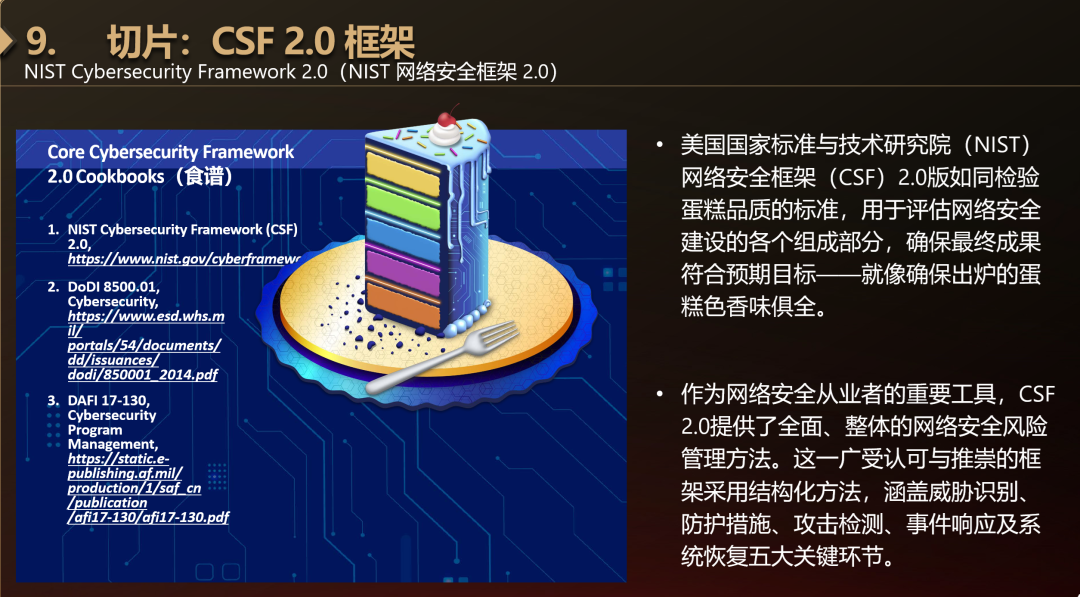

切片:CSF 2.0框架

图:切片:CSF2.0框架

NIST网络安全框架2.0(CSF,NIST Cybersecurity Framework 2.0)是“蛋糕切片器”,用于评估网络安全建设的各个组成部分,确保最终成果符合预期目标——就像确保出炉的蛋糕色香味俱全。

作为网络安全从业者的重要工具,CSF2.0提供了全面、整体的网络安全风险管理方法。这一广受认可与推崇的框架采用结构化方法,通过六功能(治理、识别、防护、检测、响应、恢复)评估各层整合效果。

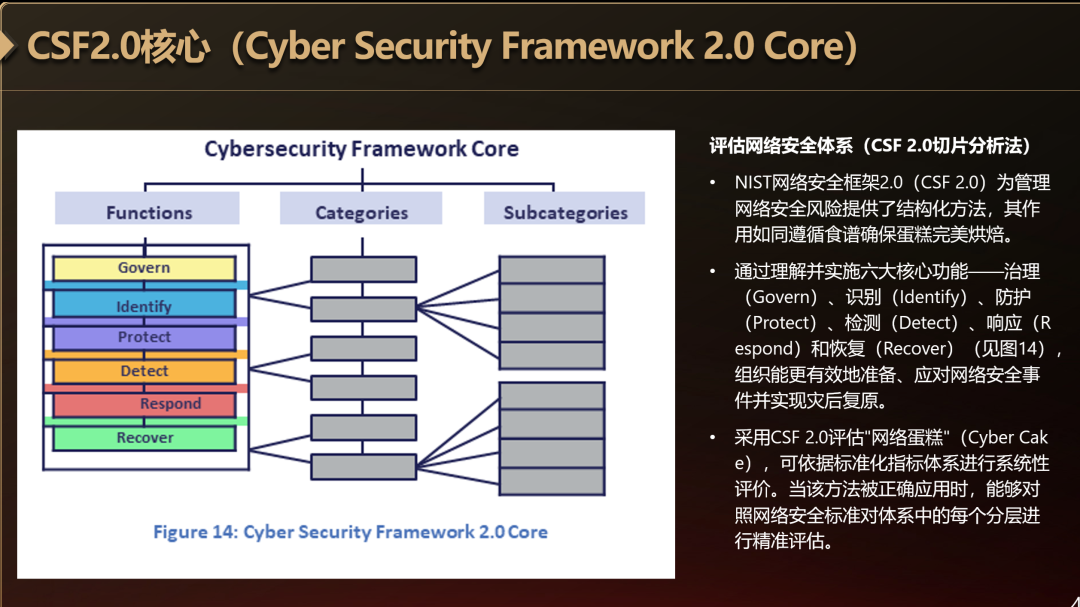

这里提供了一个“CSF2.0核心(Cyber Security Framework 2.0 Core)”图。

图:CSF2.0核心

采用CSF 2.0评估“网络蛋糕(Cyber Cake)”,可依据标准化指标体系进行系统性评价。当该方法被正确应用时,能够对照网络安全标准对体系中的每个分层进行精准评估。

最后的话

这个“网络蛋糕(Cyber Cake)”架构到底有多好?美国空军是这样评价的:

面对日益复杂且令人应接不暇的网络安全态势,“网络蛋糕”理念犹如一盏明灯,为从业者指明方向。

这一最初作为分层网络安全方法隐喻的概念,如今已演化为“网络蛋糕”框架——即“持续评估、知识储备与教育培训”的正式体系,为组织践行网络弹性原则提供了清晰路径。

空军官兵与太空军官兵亟需掌握网络防御作战艺术,特别是网络弹性这一关键能力,而“网络蛋糕”正是他们所需的战略指南。

通过采用这一结构化、透明化的框架,我们能够破除网络安全的神秘面纱,使其成为人人可理解、可实现的实践目标。

该理念帮助组织以清晰取代混沌,将艰巨的网络安全挑战转化为可分段实施的步骤,稳步迈向更安全的未来。

“网络蛋糕”理念同时承认网络威胁的不可预测性,使组织能够为潜在"黑天鹅"事件做好准备——这类罕见却影响深远的事件往往超出预期。

正如面包师会在低风险地区仍设计抗震厨房,网络安全专业人员也必须预判并缓解不可预见的风险。

这种前瞻性思维深植于“网络蛋糕”的分层架构中,赋予组织应对最突发事件的敏捷性与弹性。通过实施强健的安全控制措施、培育安全意识文化并保持灵活的响应预案,组织能更好地驾驭未知领域,即便面临最严峻的安全挑战也能转危为机。

“网络蛋糕”的每一层都代表着构建与评估强大网络安全体系的关键阶段,不仅提供可操作步骤与成熟策略,更包含内置的评估机制。

这些融入各层的评估指标,为衡量每项要素的实施效果提供清晰标尺,助力个人与组织认知优势、弥补短板。

正如烘焙蛋糕需要精准配比与细节把控,健全的网络安全态势同样要求全面周密的部署。

忽视关键要素、错误配置安全控制或跳过重要评估,就如同使用变质牛奶或遗忘发酵粉——最终成果必将令人失望。

若缺乏“网络蛋糕”框架的统筹指导,组织将暴露于多重风险之下,危及数据安全、运营效能与任务达成。

严格遵循这份“网络蛋糕配方”,组织能够打破信息孤岛,建立跨职能协同机制——这既是有效网络安全的基石,也能避免重复劳动与人工流程的弊端。

恰如蛋糕需要所有原料完美融合,强大的网络安全态势要求构建信息与专业知识自由流动的统一体系。这种消除“网络烟囱”的整合方法,可提升威胁可视性、加速事件响应,最终织就更坚固的安全防护网。

“网络蛋糕”理念让我们能够将网络安全“烘焙”进组织基因,通过设计实现弹性,在创新解决方案与具备网安意识的官兵交汇处释放任务能力,从而在网络空间实现竞争优势、形成威慑力并夺取胜利。

当我看到这个“网络蛋糕”架构时,如同找到了知己,因为它给我们展示了如何用现有的安全框架,拼插成属于自己的安全建设框架。

我在《与电影频道共创业内最佳网安课,有四大独家洞察!》文章里也给出了一个安全建设框架:

图:锐安全AI时代安全建设框架

跟这个“网络蛋糕”有异曲同工之妙,但是没这个网络蛋糕设好。

美国空军的这个“网络蛋糕”,一共用了12个安全框架,且每一层还都给出了“操作食谱”,非常贴心。

你如果拿来直接用,不废吹灰之力,未来五年的安全建设框架,也就有了。

参考资料:

[1] 网络蛋糕:美国空军网络安全未来蓝图(The Cyber Cake:The Future of Department of the Air Force Cybersecurity),2025-03-01

声明:本文来自锐安全,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。