微软迈出了将杀毒软件踢出内核的第一步,并将永久消灭所有Windows用户的噩梦——“蓝屏死机”,代之以“黑屏死机”。

在2024年夏天,一场由CrowdStrike引发的软件灾难震惊全球:一次错误的反病毒软件更新,让数百万台Windows电脑和服务器陷入开机即蓝屏的死循环。从机场地勤系统到咖啡机收银机,再到急救指挥中心,都被迫中断。全球数以万计的IT工程师们通宵达旦加班,手动清理CrowdStrike的“毒补丁”。

虽然事故的直接责任在于CrowdStrike,但因事件波及大量Windows系统,微软也成为众矢之的。面对质疑,微软高层罕见地表态,将把安全性重新置于核心战略之上,并提出一个“根本”解决方案:让杀毒软件“退出内核”,避免同类事故重演。

微软启动“用户态杀毒”改革

根据微软近日发布的安全公告,公司正在对Windows端点安全架构进行一次意义重大的调整:开放“Windows端点安全平台”的私有预览,允许第三方杀毒软件在用户模式下运行,而不是像过去那样直接植入Windows内核。

微软企业与操作系统安全副总裁David Weston表示,此举能显著提升系统稳定性,并让杀毒软件即便出错,也不会造成整机瘫痪。

微软的逻辑很简单:Windows内核是操作系统的心脏,任何能访问内核的程序,一旦出错或被攻击,都会波及全系统。CrowdStrike事故之所以能摧毁如此多电脑,原因就在于其驱动程序在Windows启动阶段被加载进内核,导致系统在最脆弱的时刻崩溃无法自愈。

此次微软点名的合作方包括CrowdStrike、Bitdefender、ESET、SentinelOne、Trellix、趋势科技等国际杀毒巨头。各家公司代表均在微软博客中“表忠心”,声称与微软的合作将“共同提升安全体验”。

是否“强制退出”?微软语焉不详

值得玩味的是,微软并未明确表示第三方杀毒必须放弃内核模式,只是提供了用户模式的新选项。一些安全专家认为,这可能是微软为彻底剥夺第三方厂商内核访问权限的“前戏”,也有人认为,这只是给那些对内核级防护没有硬性需求的厂商提供更稳妥的替代方案。

类似的矛盾并非首次出现。2006年,微软在开发Windows Vista时尝试限制安全软件补丁内核的能力,却引发赛门铁克、McAfee等公司指责其垄断,将内核访问特权仅留给自家Windows Defender。彼时的争议甚至引来了欧盟反垄断机构的介入,最终迫使微软妥协。

而这一次,微软主动引入“病毒计划联盟”(MVI),与第三方厂商深度沟通,意在避免类似反垄断危机重演。

Windows11蓝屏变黑屏,还加了“自愈”

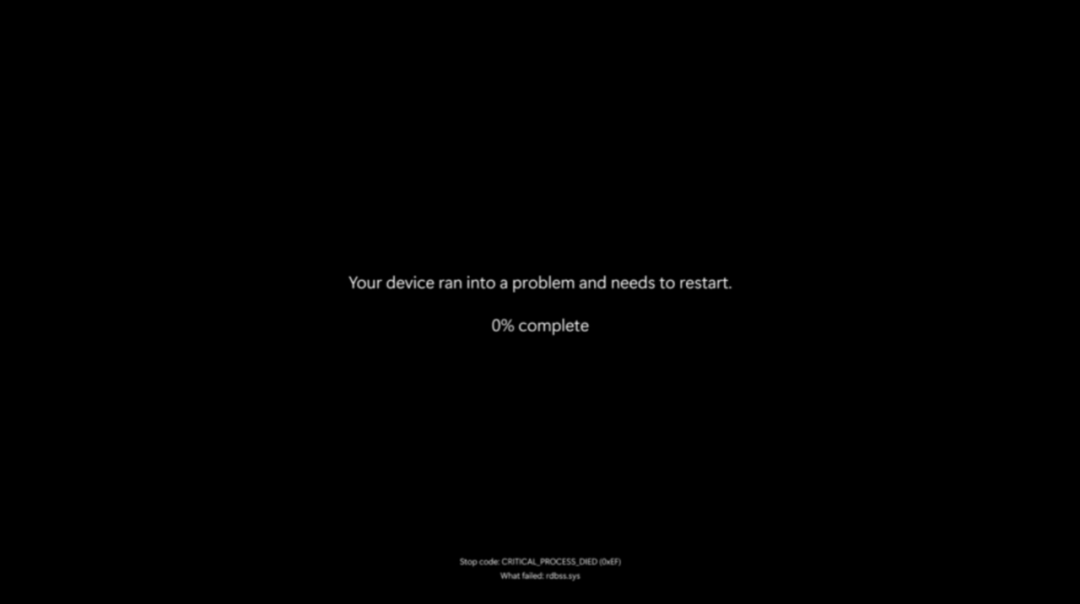

除了用户态杀毒,微软还对全球Windows用户最熟悉的那一幕——蓝屏死机(BSoD)——进行改造。微软宣布,未来的“意外重启画面”将由蓝色改为黑色(下图),并同步推出更简洁的排错信息布局,让用户和运维人员能更快看懂故障信息。

更具突破性的更新是“快速机器恢复”(Quick Machine Recovery,QMR):当电脑连续多次死机或进入循环重启时,系统将自动引导进入Windows恢复环境(WinRE),并在此环境中接收微软针对性修复补丁。即使用户无法正常启动Windows,仍能在恢复模式下完成自愈,避免像CrowdStrike事故那样需要IT人员逐台修复。

微软确认,QMR将在Windows11Home版中默认开启,Pro与企业版可由IT管理员自定义策略。今年夏天,这项功能将随Windows1124H2版本同步上线,并将在年内提供更多配置选项。

GoUpSec点评:微软的“自救”,还是垄断的伏笔?

CrowdStrike大规模蓝屏死机事故提醒了所有人:当安全软件本身出现致命错误,系统就会陷入绝境。微软推动杀毒软件“退出内核”,本质上是一次以系统稳定性为导向的自我修复。但业界质疑的声音也在升高:微软是否借此逐步边缘化第三方安全厂商,最终让自家的Defender独享内核特权?

在一次灾难面前,微软给出的解决方案看似合理,但如何平衡系统安全、用户信任与竞争公平,将是微软接下来必须面对的考验。

参考链接:

https://blogs.windows.com/windowsexperience/2025/06/26/the-windows-resiliency-initiative-building-resilience-for-a-future-ready-enterprise/

https://arstechnica.com/gadgets/2025/06/microsoft-is-trying-to-get-antivirus-software-away-from-the-windows-kernel/

声明:本文来自GoUpSec,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。