自 ChatGPT 发布近三年来,我们看到众多企业团队迅速采用 AI 技术:例如客户支持(Decagon、Sierra)、工程开发(Cursor、Windsurf)、IT 运维(Glean)、法律事务(Harvey、EvenUp)等领域。这些新型 AI 工具的快速普及不仅证明了技术潜力,也彰显了安全团队的进步——值得称赞的是,他们至今基本避免了成为"否决部门"。首席信息安全官们批准这些采购时支持创新而非阻碍,这种区别如今令许多安全领导者引以为豪。

然而,尽管 CISO 们支持其他部门推进 AI 应用,他们自身在安全领域采用时却更为谨慎。以审慎著称的安全领导者过去几年始终围绕这项新技术反复评估,处理一系列完全可以理解的信任问题。如今,随着实践经验的积累和兄弟团队成功案例的涌现,我们似乎正接近临界点。CISO 对 AI 的态度已从怀疑转向好奇,在某些情况下已开始付诸行动。

这一转变早就该发生了。当你考虑到 LLMs 已被证明极其擅长处理文本密集型、高吞吐量且时效性强的任务时,显然安全领域正是 AI 最理想的用武之地。这是一个预算规模足以支撑 20 多家上市公司的领域,而"收件箱清零"的愿景在这里早已是延续数十年的幻想。AI 难道不能在此创造价值吗?值得庆幸的是,数十位创业者已达成共识,市场也催生出了近年来最令人振奋的一批网络安全新锐企业。几乎每个岗位都存在适合 AI 原生平台处理的任务,它们的普及只是时间问题。

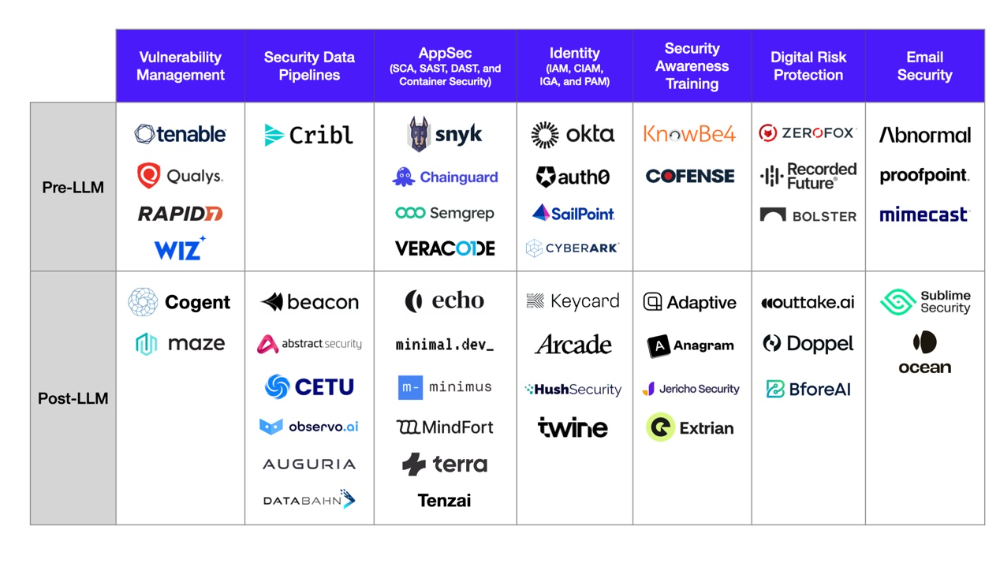

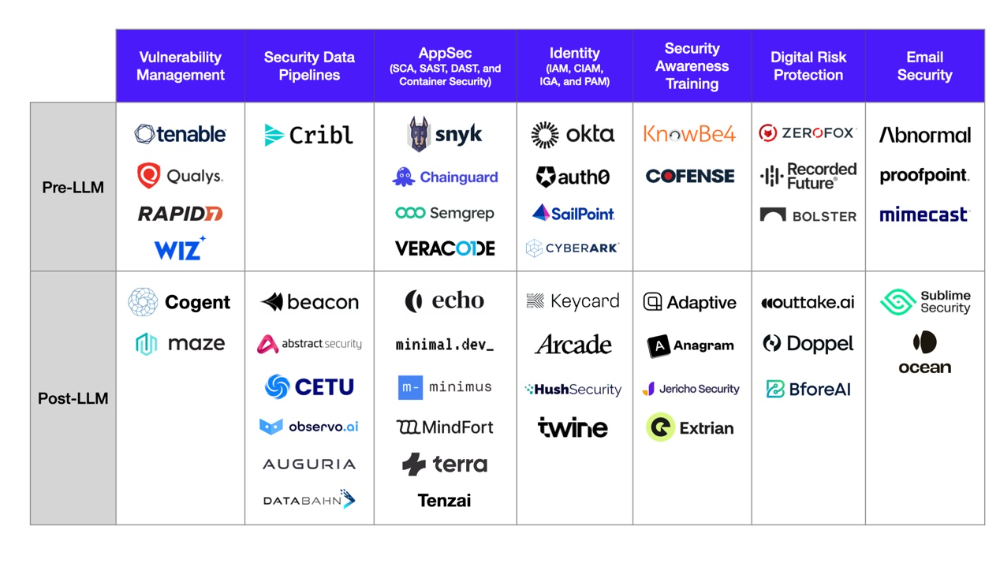

行业格局解析

下文我将概述七个正被安全领域创业者运用 AI 前沿技术重塑的细分方向。所列企业绝非全部,为简化起见,我根据预算共性对部分领域进行了合并归类。

漏洞管理

传统漏洞管理工具主要聚焦于通过资产扫描来发现安全风险。换言之,这些工具更擅长发现问题而非解决问题。该领域企业可按其扫描的特定资产类型分类:例如 Tenable、Qualys 和 Rapid7(均为上市公司!)2024 年合计营收超 20 亿美元,主要依靠其旗舰产品——针对企业终端和内部网络的漏洞扫描器。另一家新贵 Wiz 近期以 320 亿美元被收购,仅凭云基础设施漏洞扫描器产品,就在 5 年内实现近 10 亿美元ARR收入,创下行业纪录。同样表现亮眼的 Snyk 则通过销售应用程序源代码和库的扫描器,实现了超过 3 亿美元的ARR收入。

问题在于,随着企业环境规模扩大且日趋多样化,这些扫描工具产生的告警数量也呈指数级增长。如今,安全团队每天上班面对数万条未处理告警已成为常态——这种"警报疲劳"已让漏洞管理人员彻底麻木。当告警以软件速度疯狂堆积时,人类处理速度却始终停滞不前。更严峻的是,已知漏洞(CVE)数量每年激增,而新漏洞从披露到被利用的时间窗口却在逐年缩短。

以 Cogent Security 和 Maze 为代表的新兴 AI 平台正在改变这一局面。这些公司运用人工智能技术对抗上述动态威胁:通过 LLMs 实现(1)真正阅读每项漏洞发现;(2)理解其在企业整体安全态势中的定位;(3)评估漏洞可利用性;(4)必要时执行修复补丁工作。未来,这些工具的用户只需在晨间查看由 AI 漏洞分析系统生成的决策摘要即可。用不了多久,"零未处理漏洞"的理想状态将成为现实。

安全数据管道

这一领域的杰出成功案例是 Cribl。创始人 Clint、Dritan 和 Ledion 都曾任职于 Splunk,他们亲眼目睹了企业在管理(并支付...)爆炸式增长的安全遥测数据时所面临的挑战。随着企业面临日益增长的合规压力,他们需要存储更多遥测数据并延长保存周期,这直接导致 SIEM 系统的成本急剧攀升。如今,大型企业每年为其 SIEM 平台支付 7-8 位数的费用已成为相当普遍的现象。

Cribl 针对这一问题的解决方案是提供一种智能过滤日志的托管管道,让企业能够鱼与熊掌兼得:既保留满足安全/合规要求所需的所有日志,又能为 SIEM 支付相对合理的费用。客户在 Cribl 上每花费 1 美元,就能在 SIEM 成本上节省数倍开支。鉴于这种立竿见影的投资回报,Cribl 持续取得显著成功,创立前四年即实现 1 亿美元ARR收入(ARR),并很快突破 2 亿美元 ARR 大关。

鉴于(a)这一市场仍处于萌芽阶段,且(b)安全日志本质上只是文本数据,近期涌现了一批利用 LLM 技术提升效率的新型 AI 安全初创企业。Beacon Security、Abstract Security、CeTu、Observo AI 等公司正试图通过两种方式实现差异化:(1) 运用 AI 技术实现比前 LLM 时代产品更高效的数据精简;(2) 支持更广泛的数据源与目标平台。考虑到 Splunk 最新财报显示的 42 亿美元经常性收入,我们认为该市场仍存在巨大空白,AI 原生平台仍有抢占市场的机遇。

应用安全

应用安全是一个广泛而多样的领域——若想了解某些具体子类别的更多细节,可以参考我去年在 Scale 发表的博客,以及 Malika Aubakirova 在 a16z 最近发表的关于 AI 渗透测试的文章。为简化起见,我在这里将这些类别统一归为一类。

在应用安全领域,最让我惊叹的最新成果是 Chainguard:这家容器安全公司近期估值达到 35 亿美元,即将跻身年经常性收入 1 亿美元的精英俱乐部。四年前,当大多数应用安全生态企业都专注于汇总和优先处理代码扫描结果时,Chainguard 独树一帜地尝试了一项雄心勃勃的创举:从根本上解决警报泛滥问题。他们正确地指出,这些扫描器产生的大部分噪音都来自容器基础镜像中安装的易受攻击依赖项,因此只要提供这些镜像的"清洁"版本,扫描结果就会骤降至近乎为零。

虽然 Chainguard 在 2021 年就将这一理念推向市场,但 Echo、Minimal 和 Minimus 等新兴公司正致力于在该领域提供原生 AI 解决方案。实际上,这意味着企业现在可以(1)基于现有操作系统构建干净镜像,而无需迁移至 Chainguard 的 Wolfi 镜像;(2)在人类开发者之外部署 AI 代码生成代理。在大多数软件由 AI 编写的未来场景中,代码生成代理能够通过运行时从这些可信源按需下载所需镜像和依赖项,实现更安全的操作。

虽然上述措施可归类为"左移"安全策略,但"右移"领域同样涌现出重大创新:Web 应用渗透测试。Mindfort、RunSybil、Terra Security、XBOW 等公司正在部署采用传统渗透测试工具与技术攻破 Web 应用的智能代理。未来这些工具可集成至 CI/CD 流程,确保所有应用上线前必先通过渗透测试。相较于过去仅周期性开展以满足表面合规要求的咨询式渗透测试,按需 AI 平台能持续运行并提供真实安全价值。假以时日,这些公司还能从仅服务 Web 应用扩展到执行更底层的网络渗透测试。

身份验证

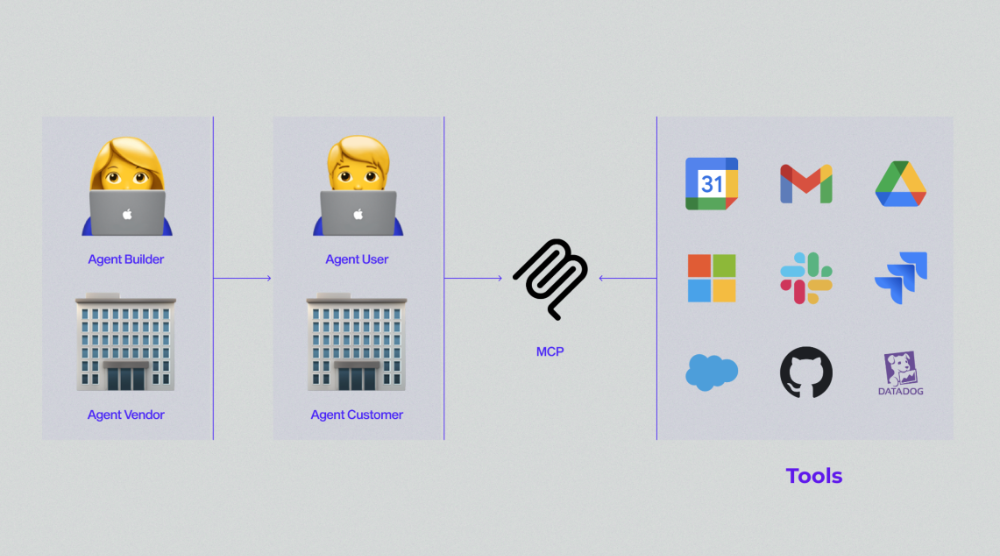

身份认证是一个极其复杂的领域,我在此不做深入探讨;如需详细了解,请参阅我朋友、BCV 合伙人 Rak Garg 的这篇文章。总体而言,我们可以根据各平台服务的身份"类型"来划分身份认证市场。例如,Okta 的核心产品是针对企业内部员工的身份目录,而 Auth0 则服务于外部客户。这些类别的共同点是,历史上每个身份平台都代表现实生活中的真实人类。然而在过去几年,我们看到对"非人类身份"管理的兴趣激增——比如机器基础设施、服务账户,以及 AI 智能体。这些都代表着需要被编目、认证和授权的新型身份。同样地,这些新身份与之交互的系统(或工具)也需要额外的基础设施来更安全地共享资源。

近期涌现了 Keycard、Arcade 和 Hush Security 等新锐企业,它们从不同角度着手解决这一难题。根据您在生态系统中的角色——无论是智能体构建者、智能体使用者还是资源所有者——都将面临新的挑战需要考量:

1.智能体构建者:通常是新兴的 AI 应用初创公司,它们正在开发和销售具有自主决策能力的产品,例如 Decagon、Sierra、Glean、Traversal、Dropzone 等企业。这些公司都在构建需要访问客户所拥有资源的智能体。例如,Decagon 可能需要访问客户的 CRM 系统;Traversal 可能需要访问同一客户的 Datadog 遥测数据等等。对于这些智能体构建者而言,他们需要工具来安全地获取凭证并从客户环境中访问这些资源。

2.智能体客户:可以是目前使用访问内部资源的自主决策软件的数千家企业中的任何一家。例如,快速浏览 Glean 的网站就能看到三星、花旗银行、Bill.com、Instacart 等客户。这些都是采购自主决策软件的大型企业,现在它们需要:(a)监控这些数字身份,(b)管理这些身份在各类内部资源中的权限和行为。

3.资源所有者:指任何希望其产品能与智能代理良好互动的公司。我更倾向于将其理解为所有拥有 API 的企业。拥有 API 的公司会关注外部开发者如何与其产品交互,并相应投入资源打造优雅的开发者体验,同时实施 API 密钥、身份验证和授权等安全控制。如今这些公司正进行类似投资,使其产品适配智能代理——自去年 11 月协议发布以来 MCP 服务器的快速增长就是明证。截至本文撰写时,数量已达约 4700 个!鉴于 MCP 存在众所周知的安全漏洞,这些公司可能需要借助外部工具来安全地代表客户向智能代理开放资源。

除了上述公司外,像 Twine Security 这样的企业正在构建 AI 代理,用于内部运行人员身份管理操作。对于那些正面临 IGA、PAM、ITDR 等问题困扰的企业,现在无需增加人力或采用单点解决方案,直接部署 AI 代理即可处理这些问题。未来,我们有望看到 1-2 个平台就能提供涵盖人员、客户和代理身份所需的全部可视化视图及管控功能。

数字风险防护

数字风险防护(DRP)工具帮助企业保护其品牌形象和声誉免受网络恶意仿冒。例如,若攻击者购买了

该领域最引人注目的企业当属 Zerofox:这家公司最后一次公开财报显示其ARR收入达 1.88 亿美元,后在 2024 年 4 月以 3.5 亿美元完成私有化交易。不到 2 倍的营收乘数不仅表明其增长乏力,也反映出其业务高度依赖服务的特性。

考虑到(a)Zerofox 被收购带来的市场机遇;(b)AI 生成深度伪造攻击的普遍增长态势;(c)利用 AI 通过软件规模化防御此类攻击的可能性,市场已涌现出 Outtake、Doppel 等一批新型 AI 原生数字风险防护平台。这些平台运用最前沿的 AI 技术,能够爬取互联网最隐蔽的角落、解析恶意行为并自动执行缓解策略。其中许多平台还正将防护范围扩展至电子邮件、短信和语音等其他易受攻击的渠道。当攻击者正快速将 AI 纳入攻击模式时,这些平台使企业终于能够"以 AI 对抗 AI",甚至将防御范围延伸至企业网络边界之外。

以上只是 AI 彻底重塑的部分网络安全领域,远非全部。我们预计不到 6 个月内,同样的市场版图就需要新增多个类别和数十家企业标识。但已经可以窥见下一代原生 AI 网络安全公司的雏形。

原文链接:

https://www.chemistry.vc/post/ai-for-security

声明:本文来自安全喵喵站,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。