在这里,我想通过这篇文章让大家注意,如果你所在的工作单位正在使用思科RV320或RV325双WAN口VPN千兆路由器,那么请务必提醒你们的网络管理员应尽快安装思科在上周发布的最新固件更新。

因为,在国外安全研究员David Davidson于上周末通过GitHub网站发布了有关存在于思科RV320和RV325路由器中的两个严重安全漏洞的概念验证攻击代码之后,一些网络黑客就开始了针对这两个漏洞的积极利用。

这两个严重的安全漏洞分别是命令注入漏洞CVE-2019-1652和信息泄露漏洞CVE-2019-1653,将它们组合起来利用,可允许远程攻击者完全控制受这两个漏洞影响的思科RV320或RV325路由器。

从思科发布的公告来看,CVE-2019-1652存在于运行固件版本1.4.2.15到1.4.2.19的RV320和RV325双WAN口VPN千兆路由器中,而CVE-2019-1653存在于固件版本1.4.2.15和1.4.2.17的RV320和RV325双WAN口VPN千兆路由器中。

思科的公告指出,这两个漏洞是由德国网络安全公司RedTeam Pentesting发现并提交的。更确切地说,它们都存在于RV320或RV325路由器使用的基于Web的管理界面中,且都可以远程利用。

- CVE-2019-1652-该漏洞允许通过身份验证的远程攻击者以管理员权限在受该漏洞影响的路由器上执行任意命令;

- CVE-2019-1653-该漏洞允许攻击者无需通过任何身份验证就能够访问受该漏洞影响路由器的基于Web的管理平台,允许攻击者检索敏感信息,如路由器的配置文件(其中包含凭证MD5散列值和诊断信息)。

David Davidson通过GitHub网站发布的概念验证攻击代码首先能够利用CVE-2019-1653从路由器检索配置文件以获取凭证MD5散列值,然后利用CVE-2019-1652执行任意命令并完全控制受漏洞影响的路由器。

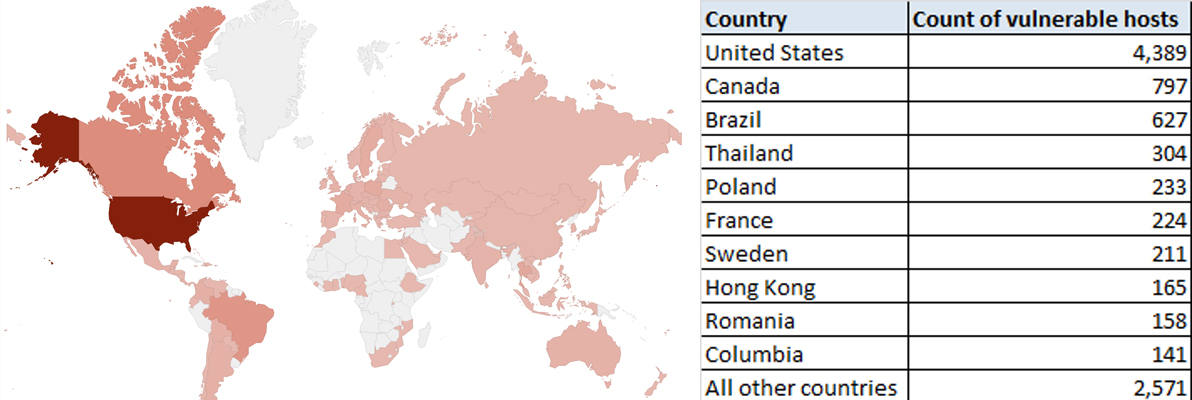

根据另一家网络安全公司Bad packet的说法,他们在全球范围内共发现了9657台受CVE-2019-1653信息泄露漏洞影响的思科路由器(6247台RV320和3410台RV325),其中大多数都位于美国。

Bad packet还表示,从上周六开始,他们的蜜罐系统就检测到了大量针对RV320和RV325路由器的扫描活动,这表明一些网络黑客正在积极利用这两个漏洞来劫持受影响的思科路由器。

最后,我再次提醒,防止自己成为此类攻击目标的最佳方案是尽快安装最新发布的思科RV320和RV325固件版本1.4.2.20。另外,如果因为某些特殊情况导致无法及时安装固件,我建议各位网络管理员至少应该更改路由器的默认管理员账户和密码,以及WiFi证书。

声明:本文来自黑客视界,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。