前情回顾·通信网络威胁态势

安全内参7月30日消息,智能手机必须持续连接到移动网络才能正常工作。而实现这种持续连接的关键组件是设备内部的通信调制解调器(即基带)。韩国科学技术院(KAIST)的研究人员通过自主研发的测试框架LLFuzz(Low Layer Fuzzing,低层模糊测试框架),发现了智能手机通信调制解调器低层存在的安全漏洞,这凸显了建立标准化调制解调器安全测试体系的必要性。

KAIST电气电子工程学院的Yongdae Kim教授团队与庆熙大学的CheolJun Park教授团队联合开展研究,识别出智能手机通信调制解调器低层中存在的重大安全漏洞。这些漏洞只需一个被篡改的无线数据包(即网络中的基本数据传输单元),就可能导致智能手机的通信功能瘫痪。更严重的是,这类漏洞还有可能被利用实现远程代码执行(RCE)。

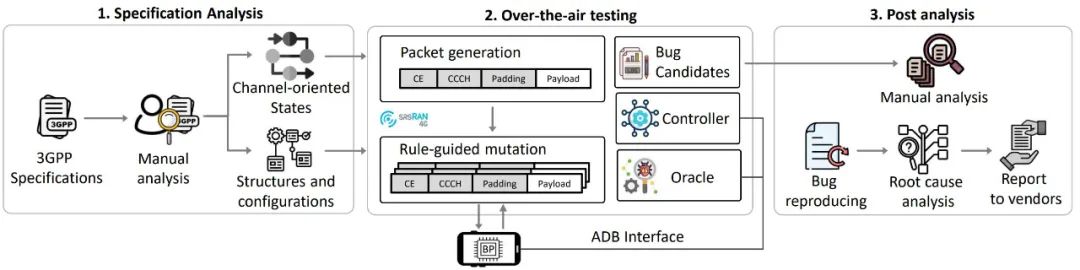

图:LLFuzz架构图

研究团队利用他们开发的LLFuzz框架,分析调制解调器的低层状态转换流程和错误处理逻辑,从而发现安全漏洞。LLFuzz通过对比3GPP标准状态机与真实设备响应之间的差异,能够精准识别由于实现错误导致的漏洞。

基带模块发现11个漏洞,苹果三星小米等品牌均受影响

团队在包括苹果、三星、谷歌和小米在内的全球主要制造商推出的15款商用智能手机上进行了测试,共发现了11个漏洞。其中7个已获得官方分配的通用漏洞披露编号(CVE),相关制造商也已发布安全补丁。然而,尚有4个漏洞尚未对外公开。

以往的安全研究主要集中在移动通信的高层协议,例如NAS(网络接入子层)和RRC(无线资源控制)。而此次研究则聚焦于调制解调器的低层错误处理逻辑,这一部分往往被制造商忽略。

这些漏洞存在于调制解调器的低层组件中,如RLC(无线链路控制子层)、MAC(媒体接入控制子层)、PDCP(分组数据会聚协议子层)和PHY(物理层)。由于这些层级通常未采用加密或身份验证机制,仅需注入外部信号即可诱发运行异常。

研究团队还发布了一段演示视频,展示他们如何利用实验用笔记本生成特制数据包,并通过软件定义无线电(SDR)设备将一个经过篡改的无线数据包(例如格式错误的MAC数据包)注入到商用智能手机中,从而导致手机的通信调制解调器(基带)立即崩溃。

视频:韩国科学技术院团队展示漏洞利用

视频画面显示,在访问fast.com网站期间,数据以每秒23MB的速度正常传输。然而在注入篡改数据包之后,数据传输立即中断,移动通信信号也随之消失。这一过程直观地展示了:仅凭一个无线数据包,便足以瘫痪商用设备的通信调制解调器。

手机基带通信安全未受重视,亟待高效检测技术

此次发现的漏洞位于智能手机中的调制解调器芯片内。这是负责通话、短信以及数据通信等功能的核心组件,其安全性的重要程度不言而喻。

具体受影响的制造商与CVE编号如下:

高通:影响超过90款芯片组,涉及CVE-2025-21477、CVE-2024-23385等漏洞;

联发科:影响超过80款芯片组,包括CVE-2024-20076、CVE-2024-20077、CVE-2025-20659;

三星:涉及CVE-2025-26780,影响包括最新的Exynos 2400和5400芯片组;

苹果:CVE-2024-27870,与高通芯片的漏洞编号一致。

这些存在问题的调制解调器芯片(通信组件)不仅应用于高端智能手机,也用于低端智能手机、平板电脑、智能手表和各类物联网设备。这种广泛部署意味着用户面临的潜在安全风险也同样巨大。

此外,研究团队还对5G通信系统的低层漏洞进行了初步实验,仅用两周时间便发现了两个漏洞。由于目前尚未全面开展针对5G系统的漏洞检测,可以推测调制解调器在5G通信低层中可能仍存在大量未被发现的问题。

Yongdae Kim教授指出:“智能手机通信调制解调器的低层结构缺乏加密与身份验证机制,导致其存在结构性风险,使设备有可能接收并响应任意外部信号。本研究表明,确有必要对智能手机及其他物联网设备的通信调制解调器进行标准化安全测试。”

目前,研究团队正在持续利用LLFuzz对5G低层进行深入分析,并同步开发用于测试LTE和5G上层协议的工具,同时也在寻求未来公开这些工具的合作机会。团队表示:“鉴于技术日趋复杂,安全检测体系也必须同步发展。”

参考资料:https://techxplore.com/news/2025-07-vulnerability-packet-paralyze-smartphones.html

声明:本文来自安全内参,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。