原文标题:MirageFlow: A New Bandwidth Inflation Attack on Tor

原文作者:Christoph Sendner, Jasper Stang, Alexandra Dmitrienko, Raveen Wijewickrama, Murtuza Jadliwala原文链接:https://dx.doi.org/10.14722/ndss.2024.241133发表会议:NDSS 2024笔记作者:王彦@安全学术圈主编:黄诚@安全学术圈编辑:张贝宁@安全学术圈

1 总体介绍

Tor作为日均200万用户的主流匿名通信网络,长期面临流量指纹与关联攻击的威胁。此类攻击需吸引大量用户流量至恶意中继,通常依赖带宽膨胀攻击(通过虚报或操纵测量值提升中继权重)。现有攻击存在局限性:测量流量因使用2跳电路易被识别,攻击者可通过丢弃用户流量专供测量流量实现177倍膨胀,但未充分利用资源共享受限性。

Tor允许中继节点共享物理资源(如单主机部署多虚拟机),且当前带宽测量机制(如SBWS)存在关键弱点:1) 测量流量与常规流量模式差异明显;2) 未防范资源共享受限带来的测量干扰;3) 历史方案(如TorFlow替代品PeerFlow、EigenSpeed)仍依赖易检测的显式测量流量或易受女巫攻击。

本文方提出MirageFlow攻击框架,核心在于利用攻击者控制的中继集群动态分配共享资源。贡献包括:

提出两种攻击变体——C-MirageFlow(单服务器共驻中继)和D-MirageFlow(多服务器共享网络链路);

在私有Tor测试网验证攻击有效性(C型近n倍/D型近n×N倍膨胀);

分析现有带宽测量方案(如3跳电路、FlashFlow)对MirageFlow的脆弱性;

揭示Tor网络中潜在攻击指标(如中继家族共IP/同端口/同步带宽);

提出轻量级缓解措施(如共驻检测、测量异常分析)。

2 背景知识

Tor 网络中用户通常通过三个中继建立通信路径,称为 Guard(入口)、Middle(中间)、Exit(出口)。中继节点由志愿者运行,性能和状态信息通过目录服务器(Directory Authority)每小时生成共识文件用于客户端路径选择。中继由志愿者运营,同一运营者可管理多个中继并声明为"家族"(同家族中继不会被选入同一电路)。

为防止中继虚假报告带宽,Tor 使用 Bandwidth Authority(BA)进行主动测量,目前主要使用 Simple Bandwidth Scanner(SBWS)工具。该工具通过两跳电路从目标中继到出口中继下载大文件来估算带宽。由于这种测量方式易于识别,攻击者可借此进行选择性投机,专门优化测量表现以提升被选概率。

恶意中继可实时检测BA的测量流量(已知BA IP地址),并在测量期间丢弃用户流量,将全部资源用于测量流量以虚增带宽。资源共享受限性(如多中继共享主机或网络链路)为MirageFlow提供了新攻击面。

3 方案设计

MirageFlow 攻击控制多个Tor中继(进程/容器/VM),掌握多个公网IP地址,具备实时区分测量/用户流量的能力(基于2跳电路特征或ML模型)。利用共享资源策略在多个中继节点之间动态分配计算和网络带宽,在测量期间将全部资源集中至被测中继上,可动态将测量流量导向高资源节点,用户流量导向低资源节点或丢弃,该方法有两个变体:

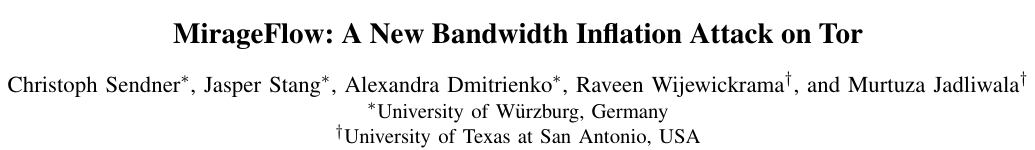

C-MirageFlow(共驻中继攻击) 在同一物理机上运行多个中继进程,每个使用不同端口或 IP。通过监听测量流量特征(例如 BA 的 IP 地址),攻击者可以即时识别测量过程,将所有资源用于该测量中继,其他中继则丢弃用户流量。图 1 展示了该结构,其中测量流量通过“流量分类器”定向至被测中继。

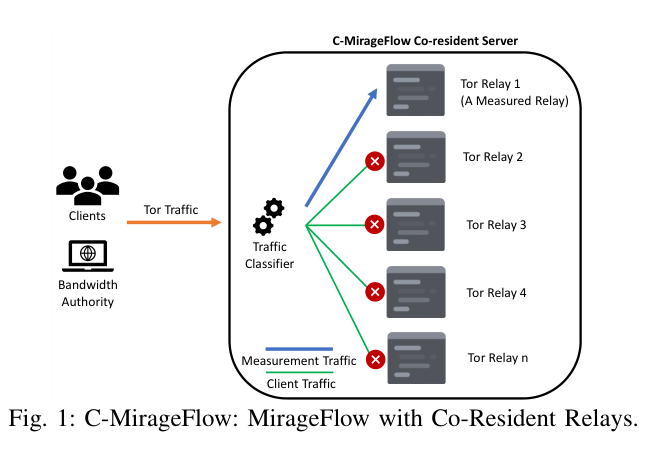

D-MirageFlow(专用服务器攻击) 则在更复杂的环境中运行,攻击者控制多个服务器与一个网关路由器。测量流量被网关识别并转发至高性能的“专用测量服务器”,其他流量由普通服务器处理或丢弃。如图 2 所示,D-MirageFlow 能够通过拓展服务器数量和每台服务器的中继数,线性放大带宽膨胀效应。

这两种方案都假设攻击者能实时区分测量与用户流量,将资源共享与现有技术(虚报带宽、测量期丢包)结合,显著提升膨胀效率并降低攻击资源需求。图1-2展示了攻击架构的核心组件(流量分类器、资源池化、动态路由)。

4 实验评估

本实验基于Chutney构建私有Tor测试网(含3个DA、5个出口中继、2个客户端),使用VirtualBox限制带宽(中继VM:50MBps)。遵守Tor安全委员会要求,遵循道德评估规范,仅在私有 Tor 测试网络中部署攻击环境,避免对真实用户产生影响。同时使用SBWS 测量带宽,评估膨胀效果。。

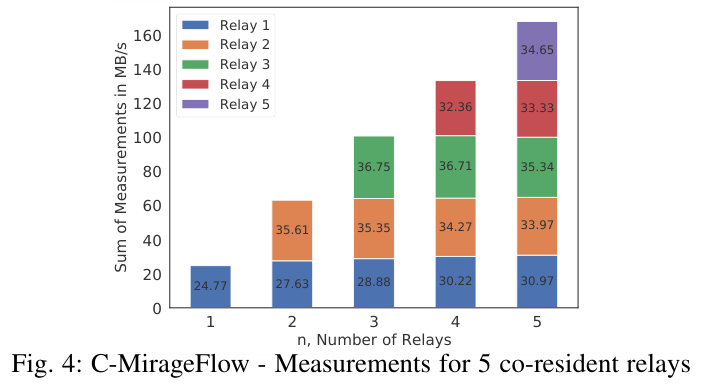

在 C-MirageFlow 测试中,作者在同一 VM 中部署 5 个中继进程,每次只服务一个被测中继。结果如图 4 所示,膨胀因子随中继数近似线性增长,达到原带宽的 5 倍以上。

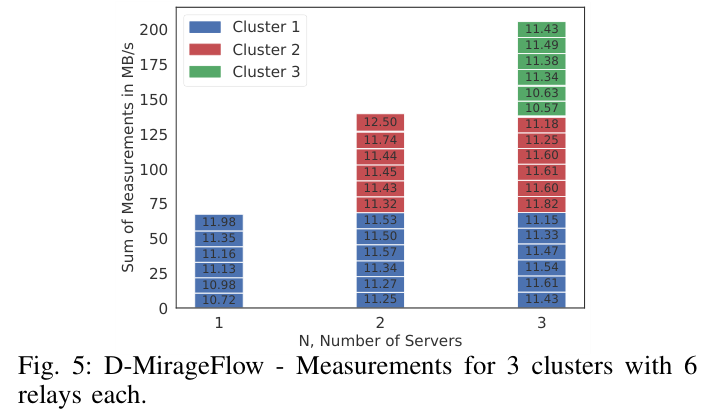

D-MirageFlow 测试使用三组中继集群,每组 6 个中继,共享一个路由器转发测量流量至专用高性能服务器。如图 5,三组共 18 个中继共获得 204 MBps 的虚假带宽测量值,效果优于 C-MirageFlow,并且部署成本更低。

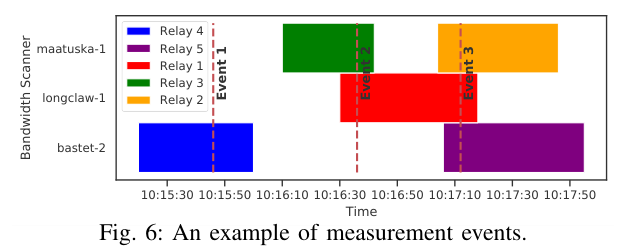

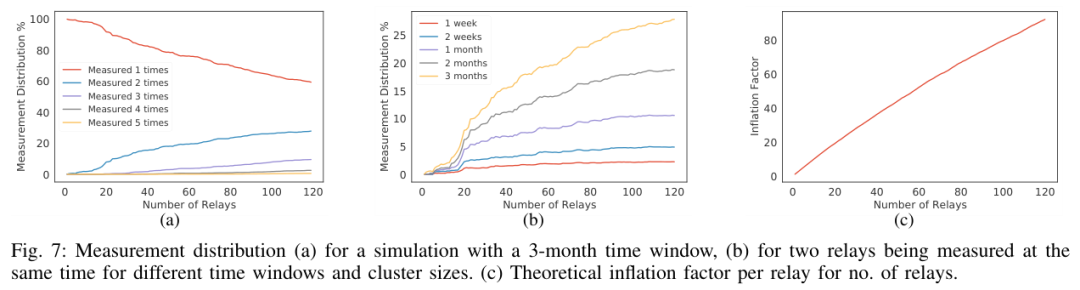

研究定义了巧合率(即集群内多中继被同时测量的概率),通过对真实Tor网络数据分析(聚焦包含120个中继的"Artikel10"家族)揭示关键规律。基于带宽文件仅含测量结束时间戳的限制,研究通过模拟时间线重建共测事件(图6)。结果显示(图7a-c):当集群规模≤30时,3个及以上中继共测概率可忽略(低至0.014%);即使扩大至120中继,双中继共测概率峰值仅27.91%,而独立测量占比仍达59.17%。膨胀因子随规模增大呈非线性衰减(120中继时降至92.52),但小规模集群(n=10/20/30)仍保持近线性增长趋势(9.91/19.16/28.03倍),证实小集群可实现高效攻击。

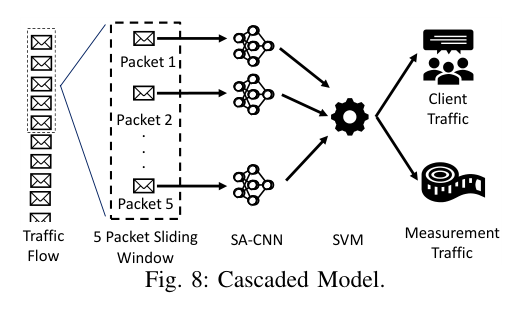

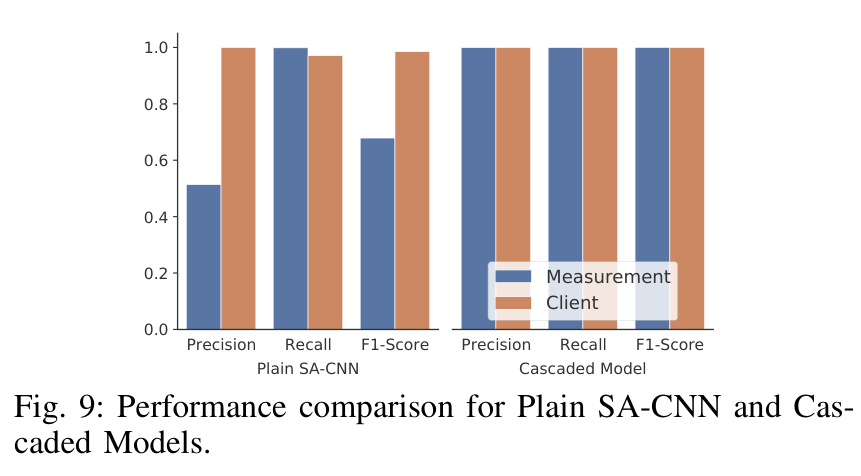

为验证3跳电路的防御有效性,研究构建了级联检测模型(SA-CNN+SVM)。该模型仅需分析流量中前5个数据包头部(图8),即可实时区分3跳电路中的测量流量。性能测试表明(图9):模型F1分数超过99%,推理时延低于0.5ms。此结果彻底否定了"增加测量跳数可防御攻击"的假设,证明即使采用3跳电路,攻击者仍可基于流量模式特征实现毫秒级精准检测。

通过拟合膨胀因子曲线,量化了攻击规模与效益的关系。以控制50% Tor流量(678 Gbit/s)为例:仅需10台服务器,每台部署109个中继并提供100MB/s带宽。资源需求呈非线性增长——控制75%流量需2,034 Gbit/s带宽,揭示过半控制后边际效益下降的特性。

5 结论

MirageFlow通过动态分配中继集群的共享资源,显著提升Tor带宽膨胀攻击效率。C-MirageFlow和D-MirageFlow分别实现近n倍和n×N/2倍膨胀,理论证明仅需10台服务器即可控制Tor网络50%流量。现有防御方案(如3跳测量、FlashFlow)仍易被ML技术或流量调度绕过。缓解需结合共驻检测(分析IP/端口/运行时间同步性)、测量异常监控(识别共测带宽骤降),最终方向是消除显式测量流量(如基于用户流量的分布式估测)。本文呼吁设计抗膨胀的带宽测量新机制。

安全学术圈招募队友-ing

有兴趣加入学术圈的请联系 secdr#qq.com

声明:本文来自安全学术圈,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。