口令的安全漏洞很多。用户选择短小又明显的口令或者跨账户使用同一个口令的现象屡见不鲜。同时,理应保护客户数据的公司企业经常遭遇数据泄露事件,动辄数百万客户凭证失窃。所有这些都导致我们无法信任现在的身份验证标准。

不过,别慌!口令并非身份验证唯一因素,数字证书、硬件令牌、生物特征等都可以用作身份标识因素。如今,生物特征识别十分流行。这主要是因为用起来很方便,按下手指或者刷个脸就能登录,完全不用费心去记冗长艰涩的口令。微软Hello和苹果FaceID就明显昭示了身份验证的未来在于生物特征识别。

但是,生物特征识别技术真的可以解决身份验证中的所有安全问题吗?

那可未必。生物特征是相当精准没错,但并非完全可靠。过去几年,黑客和研究人员已多次骗过了生物特征识别解决方案。我们不妨看看以下4起生物特征识别黑客事件:

1. 小熊软糖打败指纹读取器

说起生物特征,第一个浮现在脑海的恐怕会是指纹。指纹读取器是计算界首批投入使用的生物特征识别设备之一,时至今日它们已无处不在。然而,它们同时也是研究人员首先攻破的生物识别技术,而且骗过指纹读取器的方法非常简单。

2002年,名为松本勉的研究人员用普通小熊软糖就骗过了指纹读取器。松本用类似司法取证的方法从玻璃上粘下指纹,然后用粘性材料按取到的指纹做成手指。稍加处理,这些人造“手指”就能骗过指纹传感器了。

当然,随着时间流逝,生物特征识别也有所发展。现代传感器分辨率更高,有的还会查看其它因素,比如温度和心跳。不过,相应的攻击方法也没有停下进化的脚步。2013年,iPhone的TouchID推出后不久,混沌计算机俱乐部就破解了这一生物特征识别技术。更近一些,研究人员用纸张和胶水就黑掉了指纹读取器。

虽然指纹读取让我们可以更方便地解锁智能手机,但我们还不能完全信任这种方法。

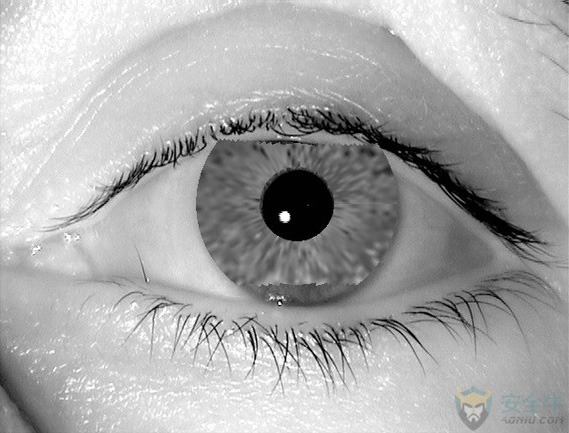

2. 骗过虹膜扫描器

电影里的虹膜扫描可炫酷了,但这种基于眼球的生物特征识别并非仅仅存在于科幻电影中。

但不幸的是,虹膜扫描比指纹读取也安全不到哪儿去。2012年,研究人员用复制的虹膜图像骗过了虹膜读取器。其中最有趣的一点是,他们用生物特征识别系统数据库中存储的虹膜数据来复制的假虹膜。就像口令数据库泄露造成口令被盗一样,虹膜数据库泄露也会导致眼球扫描器被骗过。

3. 纸片人脸愚弄人脸识别

生物特征识别最新的热门趋势就是人脸识别了。比如微软的Hello,你看向电脑或手机就可以解锁这些设备。这听起来像是人们梦寐以求的理想可用性,然而,愚弄人脸识别技术并不困难。

早在2011年,一位安全博主就发现,仅使用静态照片就可骗过安卓人脸扫描器。给自己照张相,把相片摆到手机前,进入得毫无阻碍。后来,厂商升级了人脸扫描技术,添加了“活性”检查,要求做某种动作以确保看向摄像头的是真人。

4. 3D打印机击败3D人脸扫描器

2017年,苹果推出了名为FaceID的新人脸识别功能。表面上,用户使用该技术的体验与其他人脸扫描器毫无二致。但在手机屏幕背后提供支撑的,是确保人脸识别更加准确更难以被骗过的技术。

基本上,手机里安装了发送无数红外光线的传感器(TrueDepth),可以准确地绘制用户的脸。这样手机里就会存储用户人脸的3D数字表示,可从很多角度进行识别。苹果用机器学习强化了该功能,即便用户带着帽子、眼镜或其他可能混淆传统人脸扫描器的装饰品,都依然能识别出来。

这些努力都应能使人脸生物特征识别相当可信,也确实强化了该识别技术。但是,就在苹果推出FaceID一周后,越南某安全团队就宣称攻克了该技术。该团队宣称:利用3D打印机、2D人眼红外图像和石粉,再加上手工揉捏,就可以制作出能够骗过FaceID的面具。老实说,还没其他研究团队独立验证过这一攻击方法。

或许未来会出现更新的技术让生物特征识别更难以被骗过,但目前为止2D和3D人脸扫描都还达不到完美的程度。

不过,这并不是说生物特征识别的未来形势严峻。生物特征识别提供商会从这些失败案例中汲取教训,添加新的功能,让识别系统更加健壮。同时,新的生物识别特征也会持续涌现,比如心跳、输入节奏,甚至脑电波。

纵观黑客史,意志坚定的攻击者总能找到方法复制、盗取或绕过他们需要的验证因素。如果仅依赖生物特征,我们会再次遭遇口令验证所经历的那些问题。而且,在利用生物特征识别身份验证的情况下,如果你的指纹或人脸特征被盗,你就再也不能使用它们进行身份验证了。

在未来,生物特征将在身份认证中起到重要作用。然而,任何身份认证令牌都不是牢不可破的。最安全的做法不是完全依赖某种新式高级生物识别技术,而是实现多因子身份认证——使用1种以上的因子参与认证过程。

声明:本文来自安全牛,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。