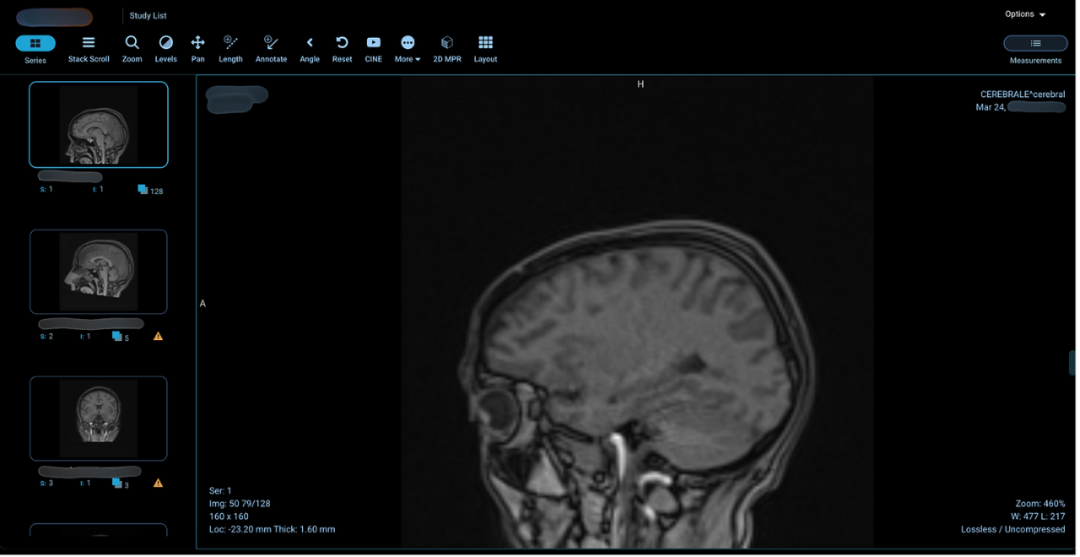

图:暴露在公网上的含受保护健康信息(PHI)的颅骨X光图像

前情回顾·网络安全态势

安全内参8月8日消息,如果有陌生人在网上看到了你的磁共振扫描图像,甚至在你得知诊断结果之前就已经知道了你的病情,你会作何感想?

你刚刚做完一次磁共振扫描,以为结果会被妥善保密和保护。然而,如果医生所依赖的医疗系统存在漏洞,你最敏感的扫描图像、诊断结果,甚至你的个人身份信息(PII),都有可能被他人从网上获取,那将意味着什么?

欧洲网络安全公司Modat最新研究发现,配置错误的联网设备正在将私人信息暴露在互联网上。由于医疗网络和设备存在网络安全漏洞,包括磁共振扫描、X光图像,甚至血液检查结果在内的患者机密医疗数据正被全球范围泄露到互联网上。

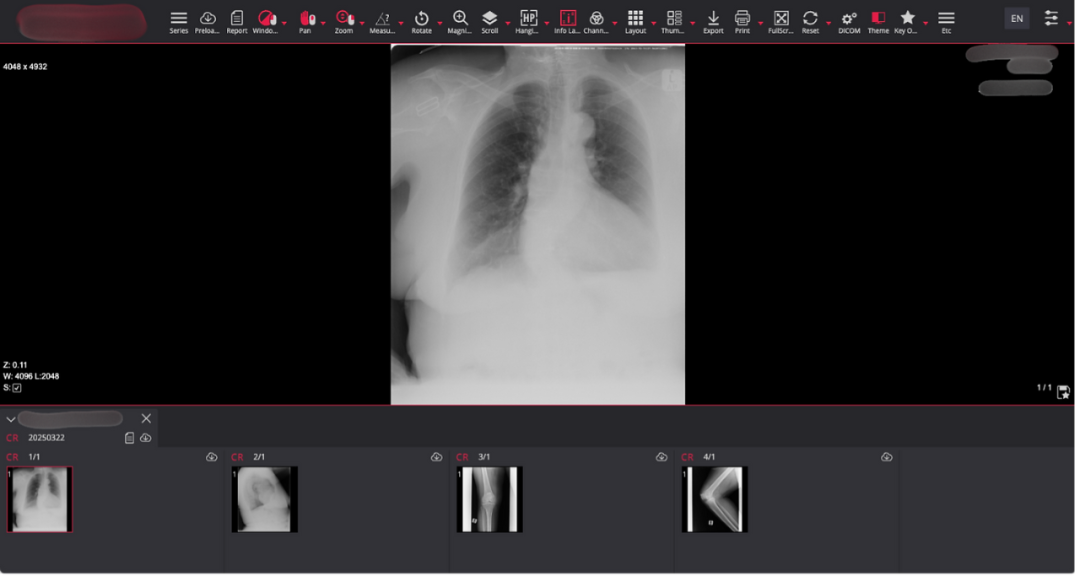

图:包含患者详细信息的胸部、肺部及腿部磁共振扫描图像

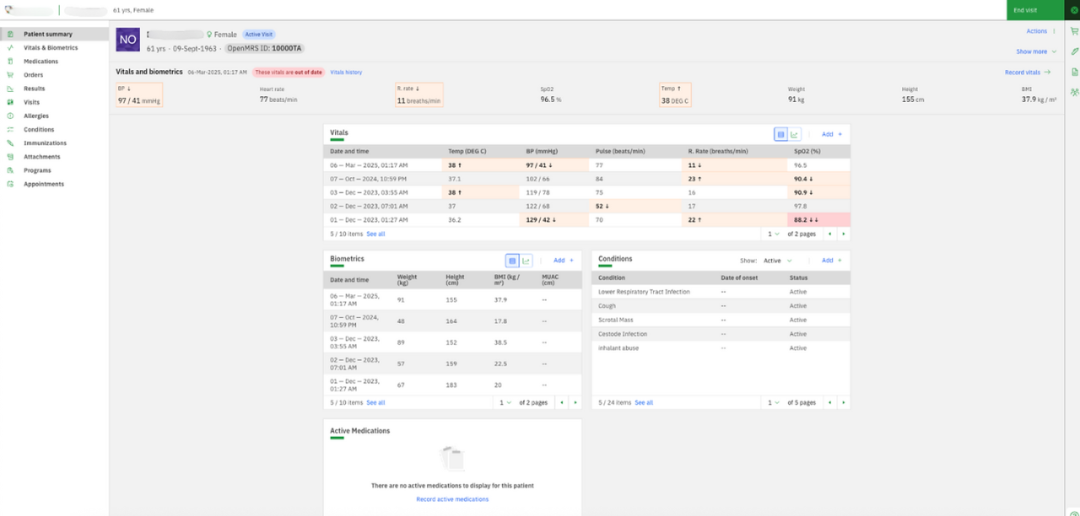

泄露的数据样本包括大脑扫描图像和X光片,这些图像通常与受保护健康信息及患者个人身份信息共同存储,可能对患者的保密权和隐私造成双重侵犯。

在最严重的情况下,这些敏感医疗信息的泄露可能让毫无防备的受害者面临身份欺诈,甚至因某些隐私病情而遭遇勒索。

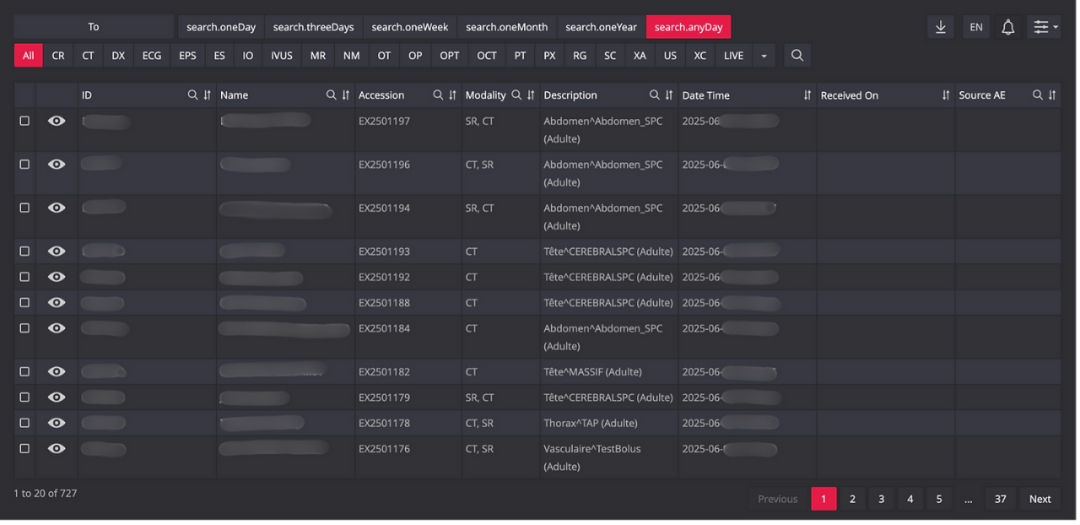

图:可点击的患者身体扫描图像及其个人信息列表

美、南非、澳三国暴露医疗设备最多,中国亦受影响

这些存在配置错误和安全漏洞的设备由Modat的Magnify工具发现。Magnify是为网络安全专家设计的,用于识别并分类联网设备,并为每个设备生成独一无二的配置档案,以协助进行漏洞识别和配置管理。

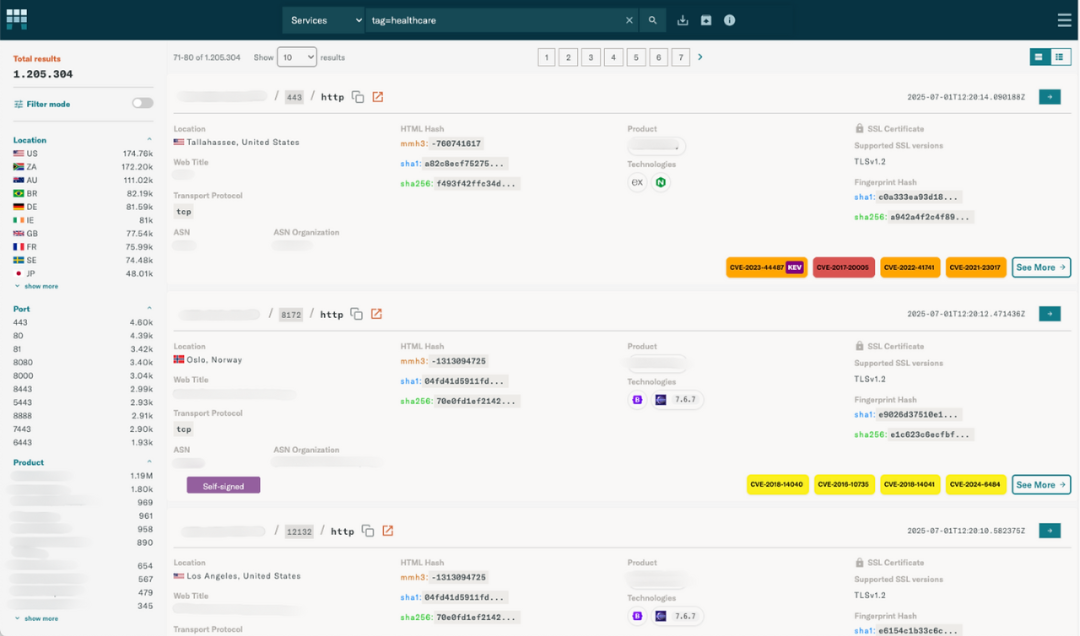

研究人员通过在Magnify工具中使用“device DNA”标签“HEALTHCARE”进行查询,成功识别出超过120万个可被公开访问的设备。尽管其中部分可能是蜜罐(用于诱骗攻击者的伪装系统),但结果依然令人震惊。许多设备由于安全漏洞、配置失误,甚至缺乏有效的身份验证机制,处于高风险状态。查询结果包含设备类型、IP地址及其地理位置信息等详细内容。

图:Modat Magnify工具查询页面,显示超过120万个结果

从地理分布来看,截至扫描日期,设备数量排名前十的国家为:

美国(超过17.4万个)

南非(超过17.2万个)

澳大利亚(超过11.1万个)

巴西(超过8.2万个)

德国(超过8.1万个)

爱尔兰(超过8.1万个)

英国(超过7.7万个)

法国(超过7.5万个)

瑞典(超过7.4万个)

日本(超过4.8万个)

受影响设备的全球分布图显示,中国暴露设备的数量预计为1-2万个。

研究人员随后进一步筛查了数据,例如搜索那些被识别为磁共振扫描仪,但存在意外访问入口的设备。

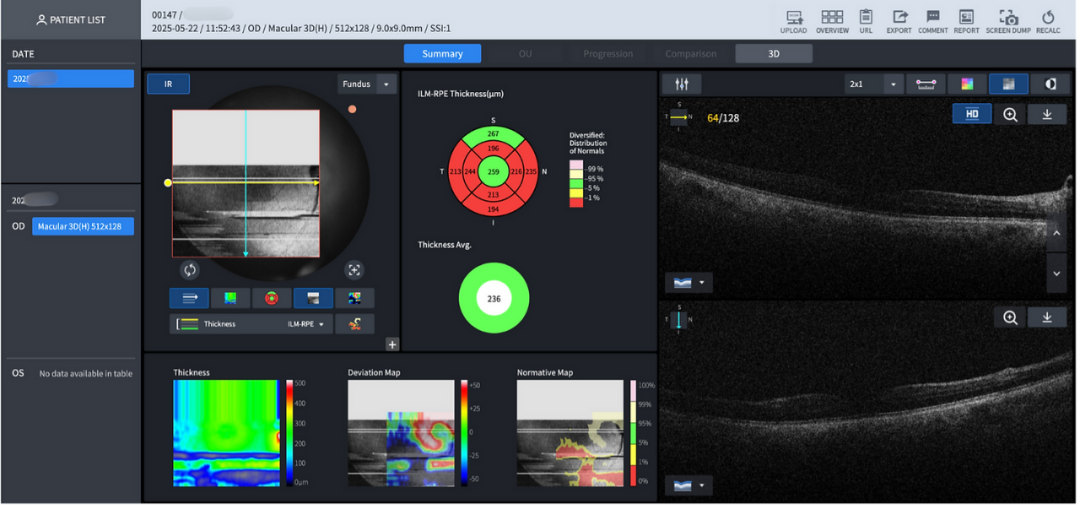

由于这些扫描仪未进行安全配置,研究人员发现了一些包含患者姓名和扫描日期的大脑图像。采用类似方法,他们还获取了其他多种类型的医疗图像,包括验光师的眼科检查图像、牙科X光、血液检查结果,甚至用于肺癌患者诊疗的详细肺部磁共振图像。被曝光的医疗文件数量之大,令人震惊。

图:带有编辑功能的眼科图像及对应的个人信息列表

在某些情况下,这些系统根本未设置任何身份验证机制;而在其他情况下,虽然启用了身份验证,但仍使用制造商设定的默认密码或过于简单的弱密码。此外,还有系统由于配置失误,导致比预期更多的服务暴露在网络中,存在零日漏洞或已知可被利用的安全缺陷。部分系统则是仍在运行但已停止维护的遗留系统,早已失去官方支持。

图:显示患者生命体征和生物指标的血液检查报告

三种情况的医疗设备最易在公网暴露

除了存在系统脆弱性让网络犯罪分子可访问并窃取敏感医疗数据的风险之外,配置不当的医疗设备也可能被用作网络攻击的入口。这一点在勒索软件攻击中尤为明显,因为攻击者深知医院无法承受系统瘫痪带来的后果。

Modat创始人兼首席执行官Soufian El Yadmani表示:“这代表着一个具有全球影响力的广泛性挑战。我们的研究已经识别出大量被暴露的医疗系统,且随着分析的深入,这一趋势仍在加剧。这些漏洞的规模与可访问性表明,恶意行为者也极可能具备同样的访问能力,给医疗行业带来巨大风险。”

他还补充道:“这些漏洞为攻击者提供了发动有针对性攻击的机会,进而获取敏感数据。包括知名人士在内的个人医疗记录、诊断影像或临床文件一旦被非法访问,构成极大的安全与隐私威胁。除了数据被盗,更令人担忧的是数据被篡改的风险。个人健康数据已经成为各类威胁行为者觊觎的高价值目标,他们可能据此开展各种恶意行为。”

图:带有身份信息的多角度诊断图像

设备容易受攻击的主要原因包括:

1. 配置错误与管理不当:

在构建网络以实现设备互联的过程中,尤其是在不断引入新设备与应用的环境中,配置管理往往非常复杂,极易出错。在高度互联的今天,IT管理员往往习惯将所有设备连上互联网。但这种默认做法并不总适用于医疗设备。如果设备默认连网而未施加访问限制,极可能导致设备及其中数据被公开暴露。且配置中的某些变更可能无意中使本不应联网的设备暴露在公网上,供任何人访问。

2. 默认密码或弱密码使用:

许多医疗设备出厂时设置了默认密码。出于种种原因,IT团队未及时更改这些密码,部分设备甚至共用同一个出厂密码。一旦某个默认密码被公开,所有使用该密码的设备都将陷入风险之中。此外,弱密码或常见密码也极易被破解。例如,一些被使用的密码包括:admin、demo、secret、123456、123456789,以及可在网上轻易查询的制造商默认凭证。有时管理员为了方便登录而设置简单密码,但这无疑降低了系统安全性,使未经授权的访问变得轻而易举。

3. 固件或软件存在未修补漏洞:

软件中常出现各类安全漏洞,严重程度不一,但都可能被攻击者利用。因此,应用与设备制造商通常会定期发布安全补丁。然而,在医疗环境中,系统停机更新往往被视为不可行,导致补丁迟迟未被应用。另外,一些设备运行的是已达生命周期终点的软件,即便发现漏洞,也不会再发布修复补丁,这些设备自然成为攻击者的首选目标。

参考资料:https://www.modat.io/post/1-million-healthcare-devices-exposed

声明:本文来自安全内参,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。