一、美国进行大规模监控历史

在美国进行大规模监视的做法可以追溯到第一次世界大战的战时监视和对来自美国的,或通过美国的国际通信的审查。

在第一次世界大战和第二次世界大战之后,通过Black Chamber和Project SHAMROCK等计划继续进行监视。联邦执法和情报机构(如联邦调查局,中央情报局和国家安全局)制度化监督的形成和发展,也有效遏制了政治异议,如COINTELPRO所证明的那样针对各种组织和个人的项目。

在民权运动时代,许多受到监视命令的人首先被称为融合主义者,然后被视为具有颠覆性。其他有针对性的个人和团体包括美洲原住民活动家,非裔美国人和奇卡诺解放运动活动家以及反战抗议者。

1946年国际UKUSA监督协议的形成由1955年五个英语国家(也称为五眼)演变为ECHELON合作,并侧重于拦截电子通信,国内监视能力大幅增加。

继2001年9月11日的袭击之后,美国国内和国际的大规模监视能力急剧上升。大规模监视依赖于年度总统行政命令,宣布持续的国家紧急状态,首先由乔治·W·布什于2001年9月14日签署,然后由美国总统巴拉克·奥巴马每年继续进行,以及随后的几次国家安全行为包括美国爱国者法案和FISA修正案法案的PRISM监督计划。

批评者和政治异见者目前描述了这些行为,由此产生的Fusion中心数据库网络的影响作为一个名副其实的美国警察国家,它简单地制度化了20世纪50年代以来用于暗杀持不同政见者和领导人的非法COINTELPRO战术。

自2001年以来,其他监督机构,如国土安全部和国家情报总监的职位,已经成倍地升级了大规模监视。2013年的一系列媒体报道揭示了美国情报界采用的最新计划和技术。 计算机和信息技术的进步允许通过DHS管理的融合中心、中央情报局的恐怖威胁集成中心(TTIC)计划和联邦调查局的数据,创建庞大的国家数据库,促进美国了大规模监视。

二、美国政府大规模监控项目

1、无限信息(Boundless Informant):

国家安全局部署的系统,用于分析全球电子信息。

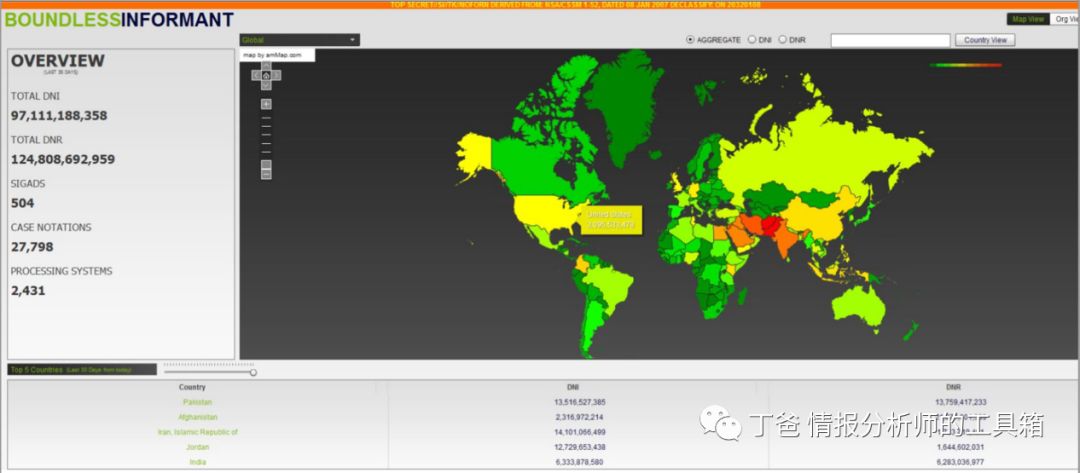

来自NSA数据可视化工具BOUNDLESSINFORMANT的全球热图显示,在30天期间,收集了970亿互联网数据记录(DNI)和1240亿电话数据记录(DNR)。

2、BULLRUN:

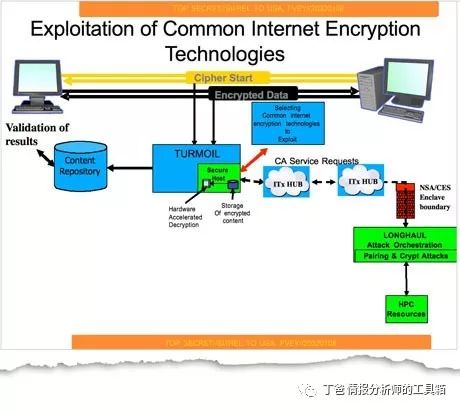

一个高度机密的美国国家安全局计划,通过影响和削弱加密标准,获取主加密密钥,以及通过协议,通过强制加密数据之前或之后获得对数据的访问来保持其窃听加密通信的能力法律,或通过计算机网络利用(黑客)。

由卫报发布的幻灯片,描绘了美国国家安全局“普通互联网加密技术的开发[破解]”的高级架构

3、食肉动物(Carnivore ,后改名:DCS1000):

于1997年10月由联邦调查局实施的系统,旨在监控电子邮件和电子通信。它使用可定制的数据包嗅探器,可以监控目标用户的所有互联网流量。到2005年,它已被改进的商业软件 NarusInsight所取代。

4、全面的国家网络安全倡议(CNCI):

是2008年1月由总统乔治·W·布什通过国家安全总统指令54 /国土安全总统指令23(NSPD-54 / HSPD-23)建立,该计划概述了美国网络安全的目标和跨越多个机构,包括国土安全部的管理和预算办公室和国家安全局。

该倡议目前的目标包括:建立防御网络入侵的前线; 通过反间谍保卫美国免受各种威胁; 通过教育,协调和研究加强未来的网络安全环境。

CNCI的主要行动是:在联邦政府内部以及与其他政府机构和私营部门建立或加强共享态势感知;创造或增强快速反应以防止入侵的能力;增强反间谍能力;提高关键信息技术供应链的安全性;扩大网络教育;协调和重定向研究与开发工作;和制定威慑战略。

5、DCSNet:

DCSNet是联邦调查局(FBI)的指向和点击监控系统,可以在美国几乎所有的电信设备进行即时窃听。它允许通过点击式界面访问美国任何地方的手机,固定电话和短信通信。它运行在与互联网分离的光纤骨干网上。旨在通过工作流建模提高代理生产率,只需点击几下即可进行截取路由以进行翻译或分析。DCSNet实时情报数据拦截能够实时记录,审查和回放截获的资料。

6、锦绣(Fairview):

6、锦绣(Fairview):

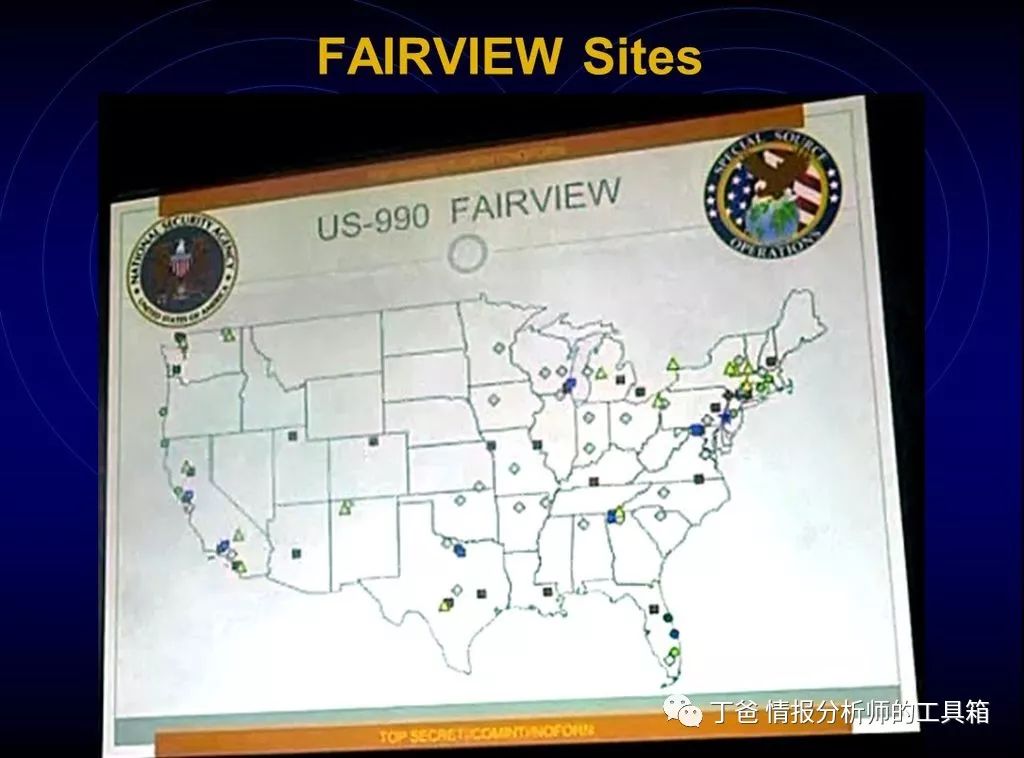

Fairview 是一个秘密计划,国家安全局根据该计划与美国电信公司AT&T合作,主要收集美国境内主要电缆登陆站和交换站的外国公民的电话,互联网和电子邮件数据。FAIRVIEW计划始于1985年。

FAIRVIEW:2013年在巴西电视上播出的地图

7、金融犯罪执法网络(Financial Crimes Enforcement Network):

美国财政部的一个局,负责收集和分析金融交易,以打击金融犯罪。

金融犯罪执法网络的组织架构

8、ICREACH:

ICREACH是美国国家安全局(NSA)在911袭击事件后创建的一个与秘密监控相关的绝密搜索引擎。与23个政府机构(包括 CIA, DEA和 FBI)共享的监控前端 GUI,用于搜索非法收集的个人记录。

9、魔术灯笼(Magic Lantern):

Magic Lantern是由美国联邦调查局(FBI)开发的击键记录软件。可以通过电子邮件附件或利用常见的操作系统漏洞远程安装Magic Lantern。

10、主要核心(Main Core):

Main Core是美国政府数据库的代号,存储数百万美国公民的个人和金融数据库信息,这些信息被认为是对国家安全的威胁数据,主要来自国家安全局,联邦调查局,中央情报局以及其他政府来源。

11、DHS媒体监测服务(DHS media monitoring services):

媒体监测服务是美国国土安全部的一个数据库,旨在跟踪290,000个全球新闻来源和媒体影响者,以监测舆情。从2010年1月开始,NOC利用与特定任务相关的事件和国际事件相关的社交媒体监控,启动了媒体监控能力(MMC)试点。

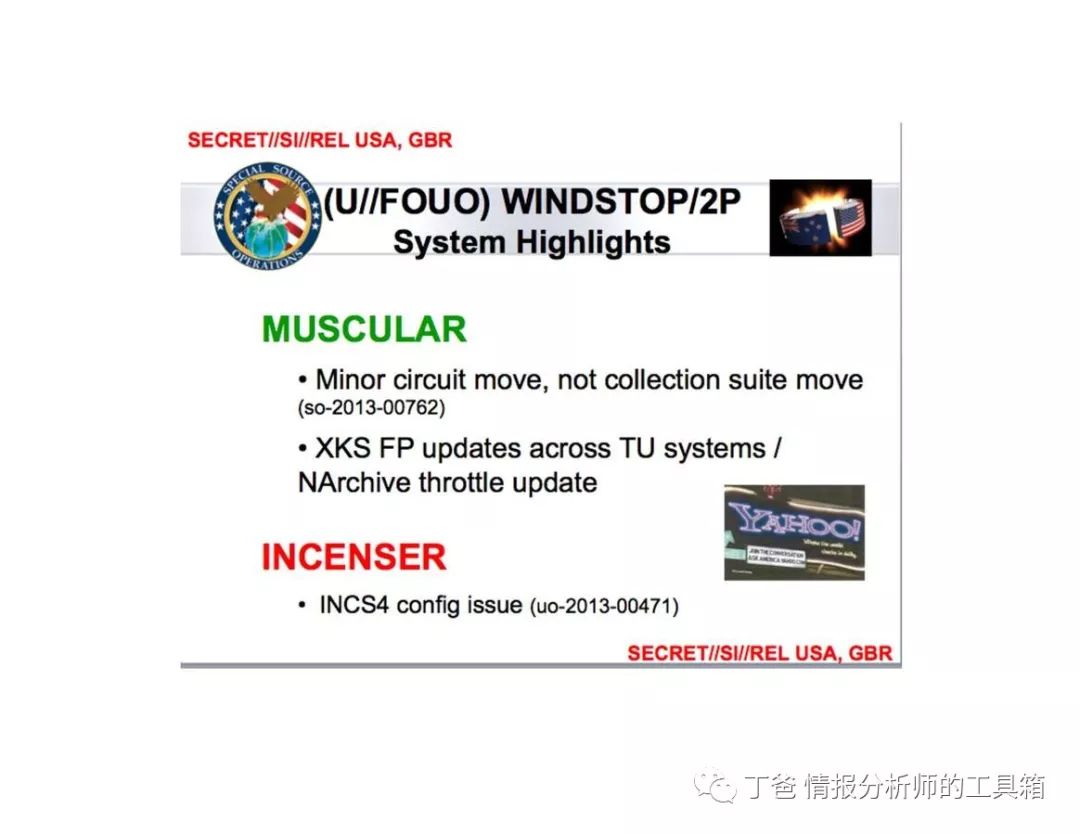

12、MUSCULAR:

美国国家安全局海外窃听谷歌和雅虎未加密的内部网络项目。MUSCULAR(DS-200B),位于英国,是英国政府通信总部(GCHQ)和美国国家安全局(NSA)联合运营的监视计划的名称。 GCHQ是该计划的主要运营者。

关于MUSCULAR操作的内部NSA SSO更新,提到雅虎邮箱传输的问题,需要限制数据捕获。

13、MYSTIC

MYSTIC是国家安全局使用的全球语音拦截程序。

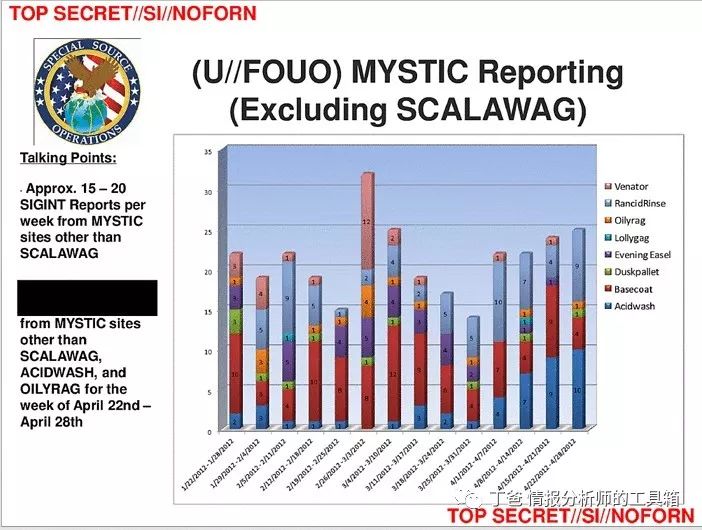

MYSTIC报告采集菲律宾(VENATOR),墨西哥(EVENINGEASEL),肯尼亚(DUSKPALLET),巴哈马(BASECOAT)以及2012年1月至4月最初未命名的国家数据。

14、全国可疑活动报告倡议(Nationwide Suspicious Activity Reporting Initiative):

全国可疑活动报告(SAR)计划(NSI)是美国政府的一项计划,用于收集和分享美国人可疑活动的报告。Nationwide SAR Initiative(NSI)建立在执法机构和其他机构多年来一直在做的事情上 - 收集有关与犯罪活动相关的行为和事件的信息 - 但没有对收集个人数据的习惯性限制。没有合理的怀疑或可能的原因。该方案建立了一个标准化的程序,可以在各机构之间共享SAR,以帮助发现和预防与恐怖主义有关的犯罪活动。根据该政府倡议,执法人员,公共安全人员,关键基础设施所有者或公众可提交可疑活动报告(SAR)。

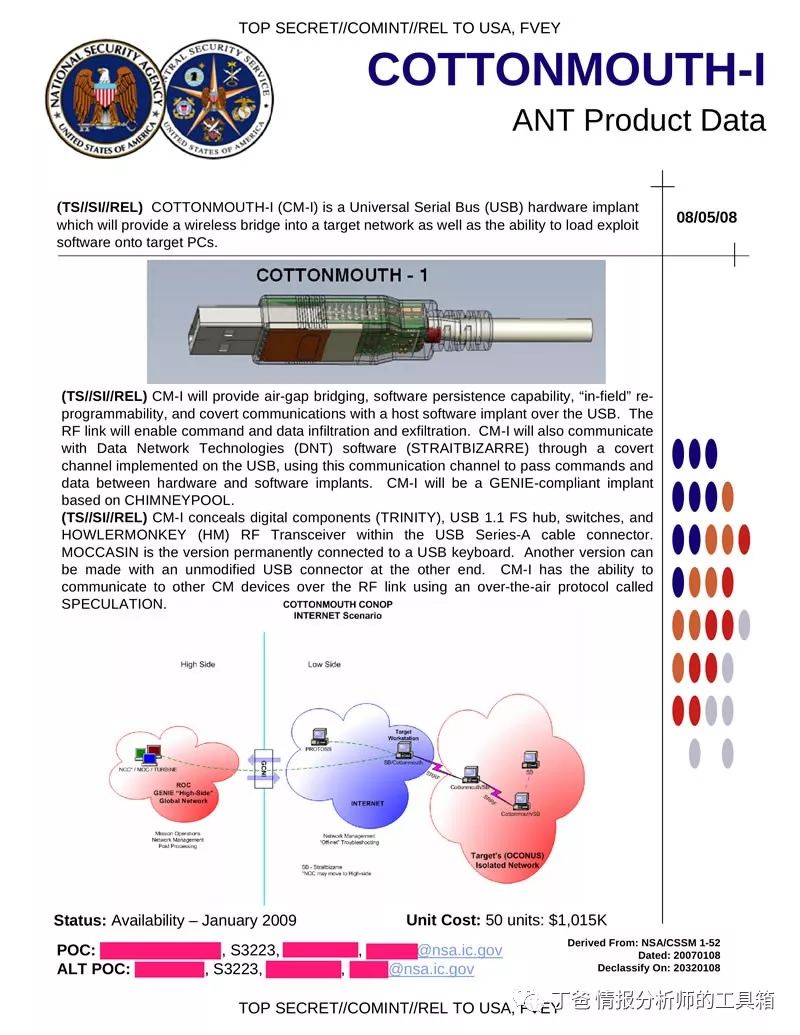

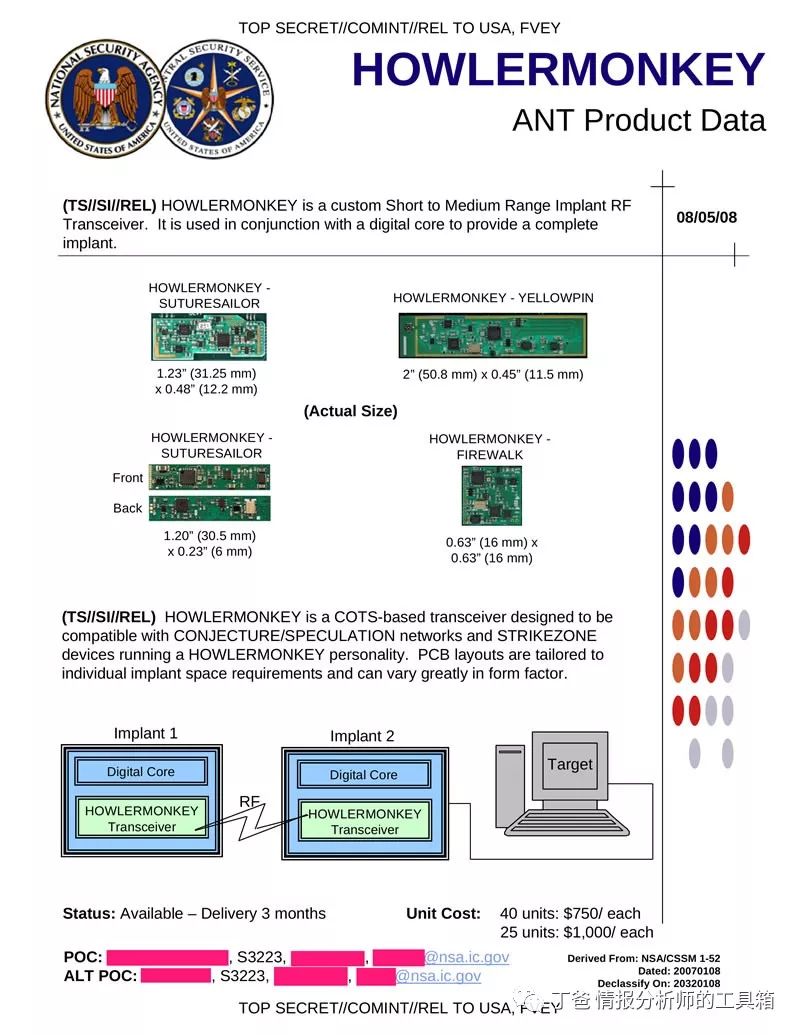

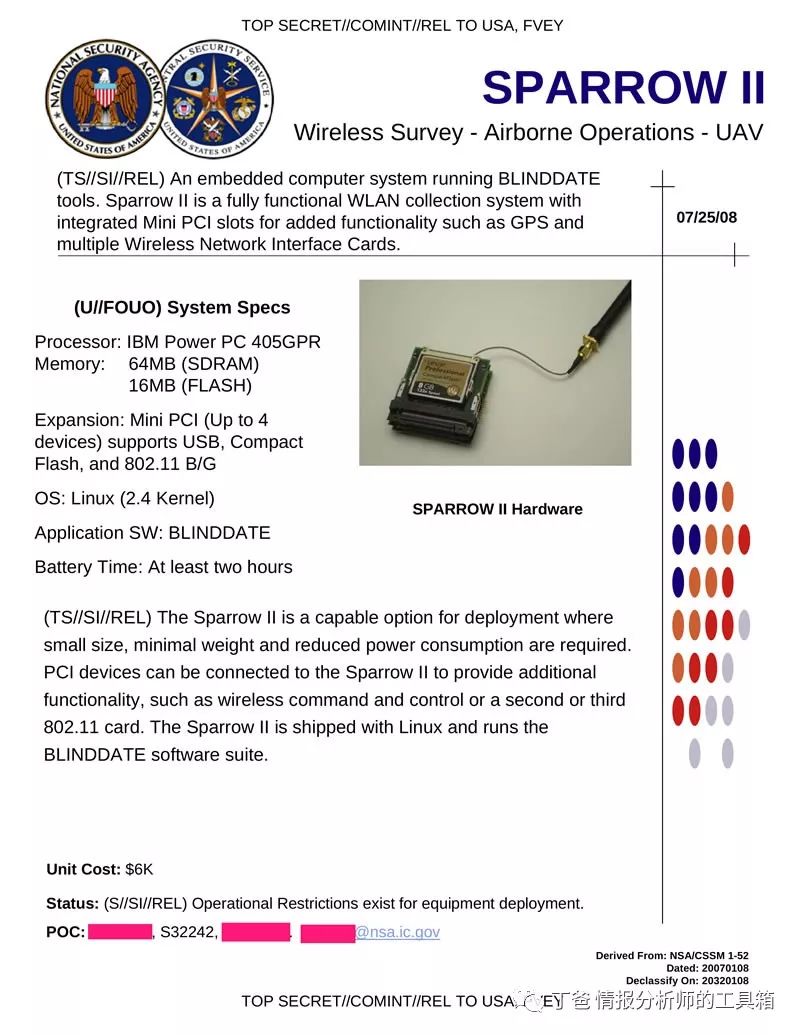

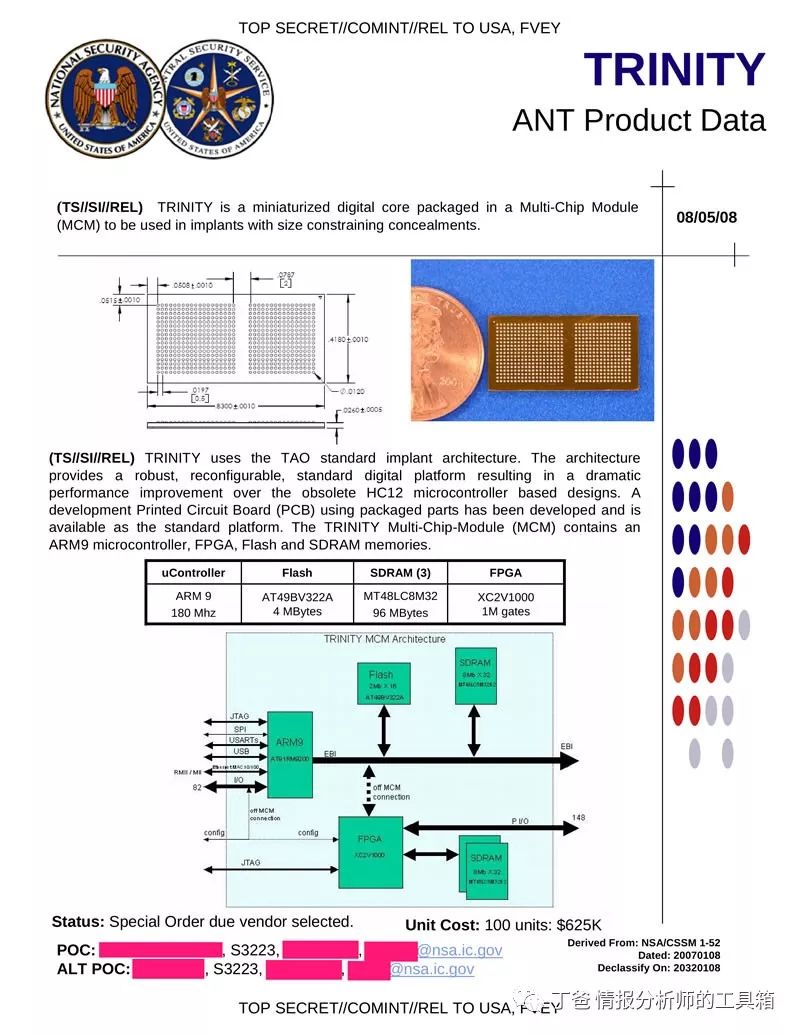

15、NSA ANT catalog:

一份50页的文档列表技术,列出可供技术以帮助美国国家安全局(NSA) 特定入侵行动办公室(TAO)通过先进的网络技术(ANT)实施网络监控。大多数设备已经投入使用,并且可供美国和五眼联盟的成员使用。

16、Room 641A:

641A室由 AT&T为美国国家安全局运营的电信拦截设施,于2003年开始运营。位于旧金山福尔瑟姆街611号的SBC通讯大楼,可以访问通过建筑物的所有互联网流量,因此“能够大规模监控和分析互联网内容,包括海外和纯粹的国内流量。”

17、哨兵鹰(Sentry Eagle):

17、哨兵鹰(Sentry Eagle):

Sentry Eagle是国家倡议保护计划,是国家安全局(NSA)中央安全局(CSS)和美国战略司令部联合网络战司令部 - (JFCC-NW)的分区计划。该计划旨在保护美国网络空间,包括通过计算机网络攻击(CNA)计划,同步和攻击对手的网络空间。这些组合被称为NSA / CSS和JFCC-NW的核心计算机网络运营(CNO)。

CNO功能包括Sentry Eagle,计算机网络利用(CNE),信息保障,计算机网络防御(CND),网络战和计算机网络攻击(CNA)。

Sentry Eagle包括六个子程序:

Sentry Hawk(涉及计算机网络利用或间谍活动)

Sentry Falcon(计算机网络防御)

Sentry Osprey(与中央情报局和其他情报机构合作)

Sentry Raven(打破加密系统)

Sentry Condor(计算机网络操作和攻击)

Sentry Owl(与私营公司合作)

18、特别收集服务(SCS):

Special Collection Service是一项黑色预算计划,负责“密切监视,入室盗窃,窃听,打破和进入”。它采用隐蔽的听力设备技术来破坏外国大使馆,通信中心,计算机设施,光纤网络和政府设施。

2004年CIA / NSA特别收集服务(SCS)窃听站点的位置

截至2010年8月13日,CIA / NSA特别收集服务(SCS)窃听站点的位置和状态

19、TAO量身定制的访问操作(Tailored Access Operations):

NSA的情报收集单元,每小时能够收集大约2 PB的数据。

TAO拥有软件模板,允许它打入常用的硬件,包括“来自多个产品供应商的路由器,交换机和防火墙”。TAO的总部被称为远程操作中心(ROC),位于马里兰州米德堡的NSA总部。在远程操作中心,600名员工从世界各地收集信息。包括:

数据网络技术分部:开发自动间谍软件

电信网络技术分公司:改进网络和计算机黑客攻击方法

Mission Infrastructure Technologies分公司:运营上面提供的软件

接入技术运营部门:包括中央情报局和联邦调查局借调的人员,他们执行所谓的“网外作业”,这意味着他们安排中央情报局特工偷偷在海外的计算机和电信系统上设置窃听设备,以便TAO的黑客可以从米德堡远程访问它们。

来自NSA演示的QUANTUMSQUIRREL图像,解释了QUANTUMSQUIRREL IP主机欺骗能力

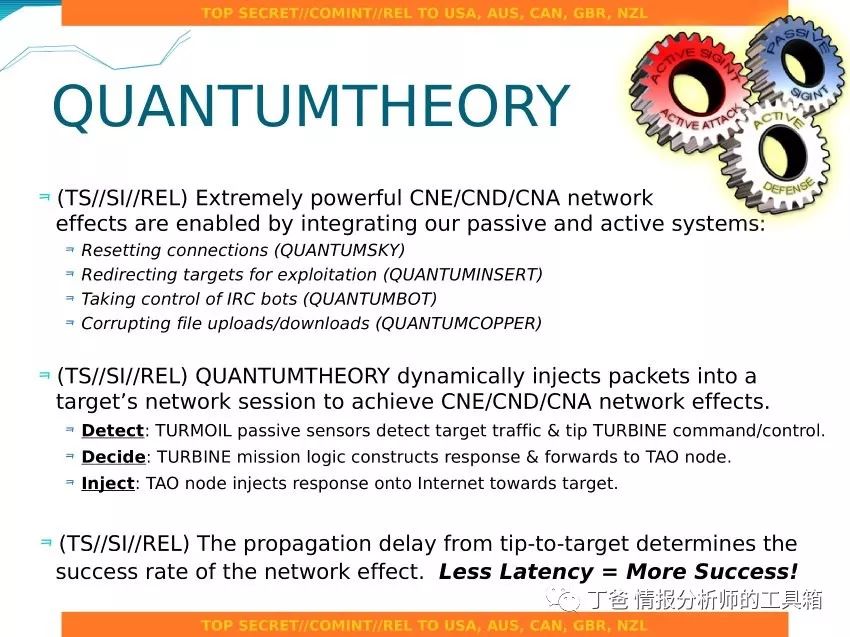

NSA的QUANTUMTHEORY概述幻灯片,其中包含针对特定攻击类型和与其他NSA系统集成的各种代号

20、恐怖主义财务跟踪计划Terrorist Finance Tracking Program:

由中央情报局和财政部共同举办的一项联合倡议,旨在访问SWIFT(全球银行间金融电信协会)交易数据库,作为布什政府 “全球反恐战争 ”的一部分。根据美国政府的说法,在恐怖主义融资追踪计划存在泄露给媒体之后,其打击恐怖主义活动的努力受到了损害。

21、Turbulence(NSA):

Turbulence是美国国家安全局(NSA)的信息技术项目,始于2005年左右。它是在小型,廉价的“测试”部分开发的,而不是像其失败的前任Trailblazer项目那样的宏伟计划。它还包括攻击性网络战能力,例如将恶意软件注入远程计算机。

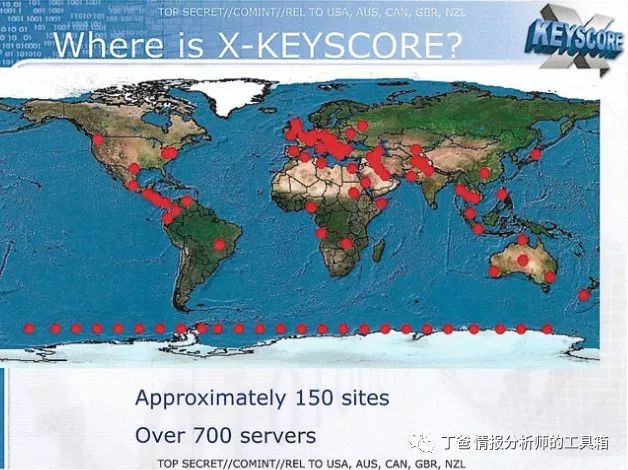

22、X-Keyscore:

美国国家安全局用于搜索和分析有关外国人的互联网数据的系统。

该计划已与其他间谍机构共享,包括澳大利亚信号局,加拿大通信安全机构,新西兰政府通信安全局,英国政府通信总部,日本国防情报总部和德国Bundesnachrichtendienst。

从2008 NSA关于XKeyscore的演示文稿中显示一个包含XKeyscore服务器位置的世界地图

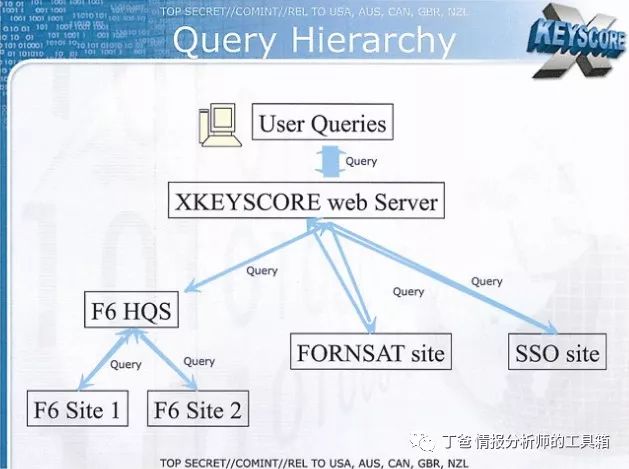

XKeyscore的内容,显示查询层次结构。

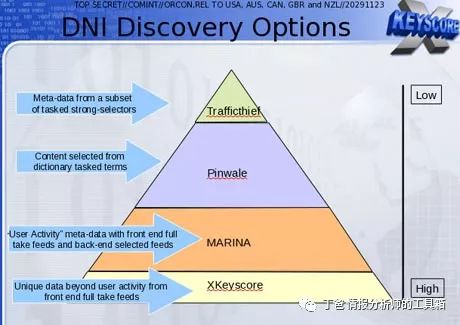

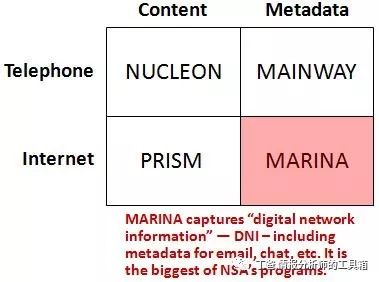

各种NSA数据库系统之间的差异

23、阿拉丁计划(Aladdin program):

旨在从大量上传到互联网的视频中提取有用的信息。

24、巴贝尔方案(Babel program)

通过灵活和强大的语音识别技术,提供有效的语音搜索能力,有效分析和处理现实世界的大量的录音讲话。

25、知识发现和传播(KDD)计划( Knowledge Discovery and Dissemination (KDD) program)

开发先进的分析算法,允许情报机构创建虚拟融合中心,分析人员借此可以有效地跨多个数据库作出推断,能够产生可操作的情报。

26、语言中的社会文化内容(SCIL)计划(Socio-cultural Content in Language (SCIL) Program )

通过新颖的算法,技术和技术,结合社会和文化规范及语言分析来揭示群体成员的社会行为和特征(即,在讨论论坛,在线评论部分,社交媒体等)。

27、狐计划(Reynard Program)

则因为“真实世界”的特点已然在“虚拟世界”的开始体现。该计划旨在识别在线虚拟世界中的行为指标和与用户的真实世界特征相关的“大型多人在线游戏”。其关注的属性包括性别,年龄,经济状况,教育水平,职业,意识形态或“世界观”以及物理地理位置等。

28、巧言(Blarney)”计划

根据《华盛顿邮报》的报道,在这一计划中,NSA收集了通过骨干网收发电子邮件或浏览互联网的计算机和设备的元数据。这些元数据包含全球大量计算机操作系统、浏览器和Java的版本。美国情报机构可以利用这些数据去攻击计算机和手机,刺探用户信息。

29、星风计划( Stellarwind)

该计划的活动涉及对美国公民通信的大型数据库进行数据挖掘,包括电子邮件通信,电话交谈,金融交易和互联网活动。

30、“码头”(MARINA)计划

2013年在“ 华盛顿邮报”上一篇文章,内容涉及美国国家安全局的四个监控计划代号,这些计划继承了原布什时代的STELLARWIND计划。四个收集程序中的两个,分别用于电话和互联网,处理数万亿个“元数据”记录,分别用于MAINWAY和MARINA系统中的存储和分析。元数据包括关于电子通信中的时间,地点,设备和参与者的高度透露的信息,但不包括其内容。

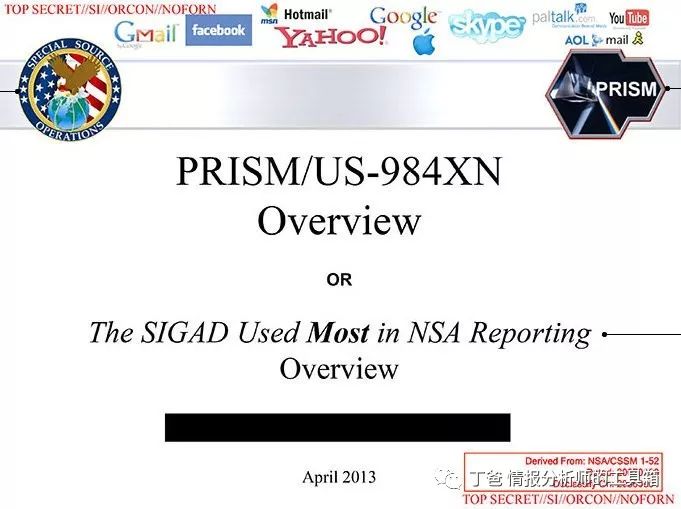

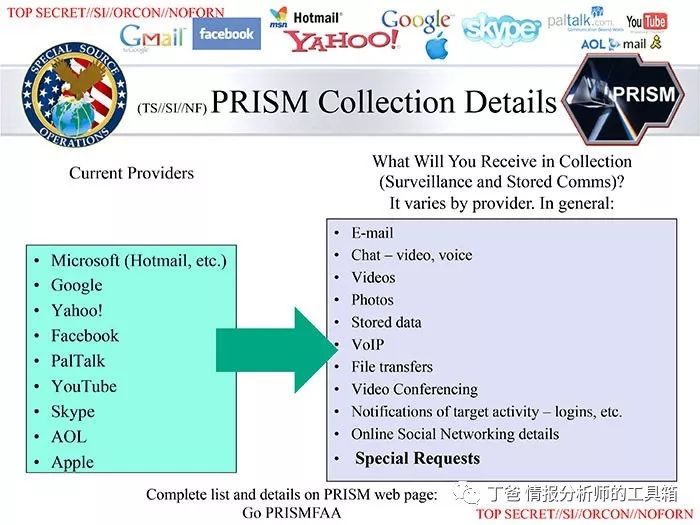

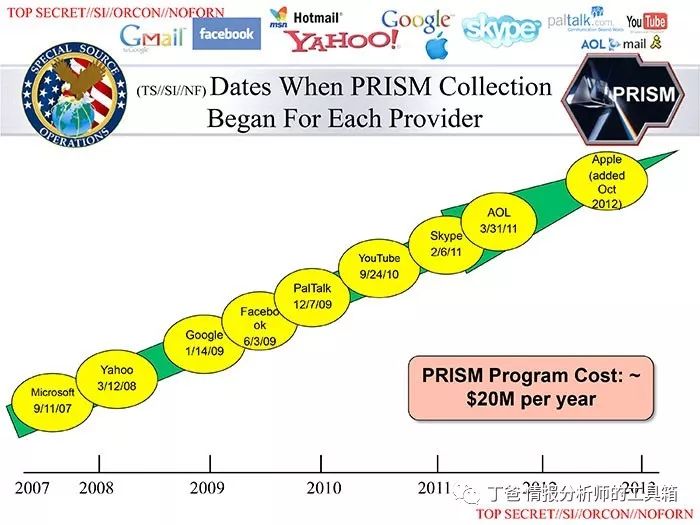

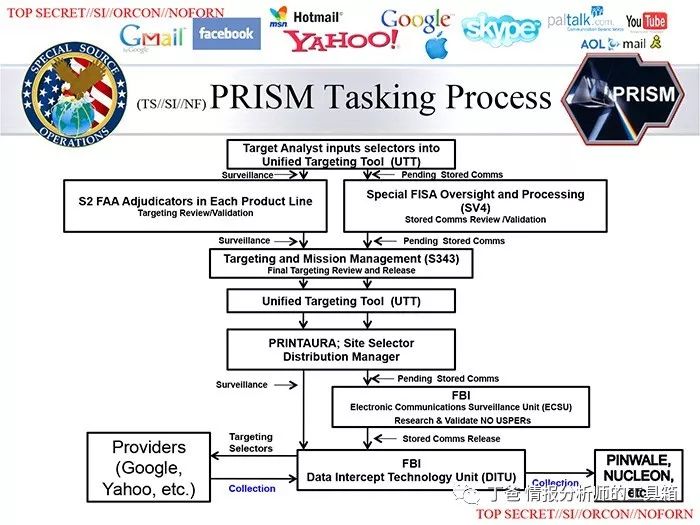

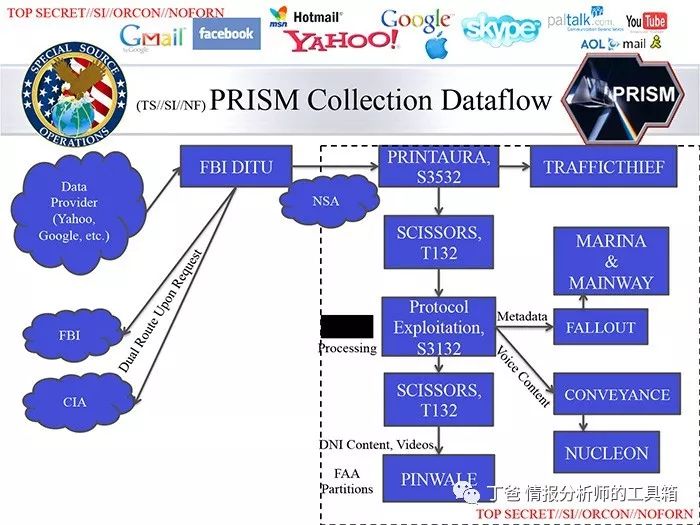

31、棱镜计划(PRISM):

由美国国家安全局(NSA)运营的秘密国家安全电子监视计划,可以针对美国境外或境内参与公司的客户,收集来自美国各种互联网公司的互联网通信。

PRISM介绍PPT

幻灯片显示世界上大部分的通信流经美国

PRISM收集的信息详情

PRISM集合开始的日期

PRISM的任务过程

PRISM集合数据流

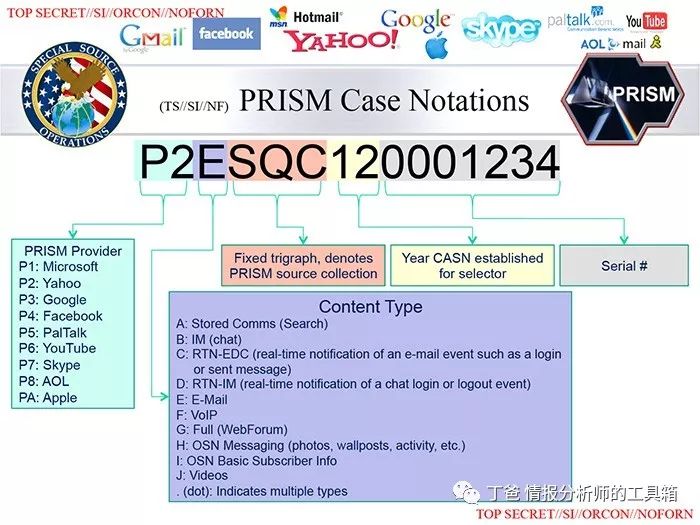

PRISM案例编号

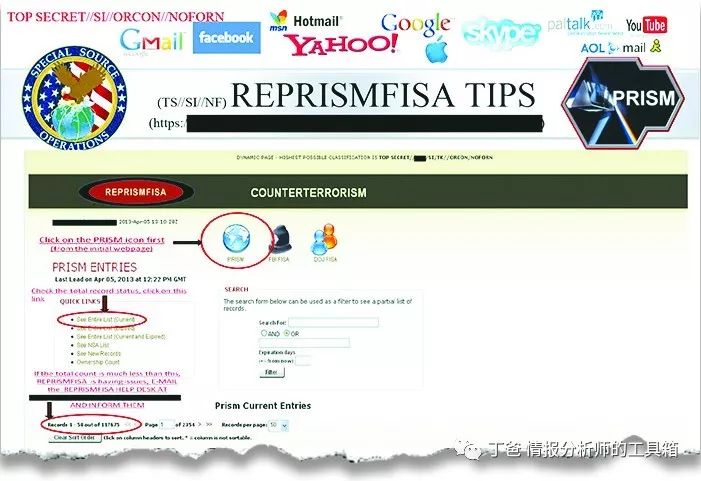

REPRISMFISA Web应用程序

幻灯片显示一些PRISM目标

32、主干道计划(MAINWAY):

MAINWAY是由美国国家安全局(NSA)维护的数据库,其中包含通过美国四大电话运营商进行的数千亿电话的元数据:AT&T,SBC,BellSouth(现在全部三个称为AT&T),和Verizon。根据普利策奖获奖记者James Risen的说法,MAINWAY是构成ThinThread计划的四个组成部分中最重要的一个。

33、“核子”(NUCLEON)计划

上述电话通讯采集计划之一。

34、Stuxnet:

它是第一个发现工业系统间谍的恶意软件,它被用来攻击伊朗的核设施。(已停)

35、信息意识办公室Information Awareness Office:

一个办公室,旨在汇集几个DARPA项目,重点是应用监视和信息技术来跟踪和监测恐怖分子以及对美国国家安全的其他威胁。(已停)

36、多态反恐信息交换(MATRIX):

最初为佛罗里达州执法部门开发的数据挖掘系统。(已停)

37、恐怖主义监视计划:

由 PRISM取代。(已停)

38、ThinThread:

美国国家安全局(NSA)计划,涉及对结果数据进行窃听和复杂分析。(已停)

39、开拓者项目:

美国国家安全局(NSA)计划旨在开发分析通信网络(包括手机网络和互联网)上的数据的功能。(已停)

其他项目

1、美国情报界(IC):

由16个政府机构合作的合作联盟,它们也在一起工作,以收集情报和进行间谍活动。

2、犹他州数据中心:

智能社区的15亿美元数据存储中心,旨在以 yottabytes的规模存储极大量的数据。

三、NSA全球数据采集程序和数据工具

1、梯队 、尖塔、 SHAMROCK、 PROMIS(1978年以前)

2、上游收集 、阿谀、 FAIRVIEW 、主要核心 、ThinThread 、热那亚(自1978年以来)

3、壁垒-A(自1990年以来)

4、OAKSTAR、 STORMBREW 、开拓者、 动乱、 热那亚二世、 全面的信息意识 、总统的监督计划、 恐怖主义监视计划(自2001年以来)

5、PRISM 、Dropmire、 特等 、Bullrun、 神秘、 MonsterMind(自2007年以来)

6、PINWALE 、码头、 明威、 TRAFFICTHIEF 、DISHFIRE、 XKeyscore ICREACH、 BOUNDLESSINFORMANT

7、MUSCULAR 、TEMPORA

四、五眼

1、澳大利亚- 澳大利亚国防信号局,

2、加拿大- 加拿大通信安全机构,

3、新西兰- 新西兰政府通讯保安局,

4、英国- 联合王国政府通讯总部,

5、美国- 美国国家安全局,在“ 五眼 ”中拥有最大的预算和最先进的技术能力。

五、其他与“ 五眼 ”进行广泛合作的政府机构

1、丹麦- 作为与美国签订秘密协议的一部分,丹麦的政治机构Efterretningstjeneste(PET)是国内情报机构,定期与国家安全局交换数据。

2、德国- 德国的Bundesnachrichtendienst(联邦情报局)系统地将元数据从德国情报来源转移到国家安全局。仅2012年12月,德国就为国家安全局提供了5亿个元数据记录。国家安全局授权Bundesnachrichtendienst访问X-Keyscore,以换取Mira4和Veras。在2013年初,汉斯-格奥尔格·马森,德国国内安全机构的总裁BFV,多次访问总部的国家安全局的。根据分类德国政府的文件Maaßen同意将BfV通过XKeyscore收集的所有数据转移到NSA。此外,BfV一直与包括中央情报局在内的其他八个美国政府机构密切合作。

3、以色列- 以色列SIGINT国家单位定期从国家安全局收到原始情报数据(包括美国公民的数据)。

4、荷兰- 荷兰的Algemene Inlichtingen en Veiligheidsdienst(通用情报和安全局)一直在接收和存储美国情报机构(如PRISM)收集的用户信息。

5、新加坡- 新加坡国防部及其安全和情报部门一直秘密拦截通过亚洲大陆的大部分光纤电缆。新加坡政府收集的信息将作为情报共享协议的一部分转交给澳大利亚政府。这使得“五只眼睛”能够“保持对东半球通信的束缚”。

6、瑞典- 瑞典国防广播电台(代号为Sardines)一直与国家安全局进行广泛合作,并授予波罗的海水下电缆“五眼”通道。

7、瑞士- 瑞士联邦情报局(FSI)根据秘密协议定期与国家安全局交换信息。此外,NSA已在授予瑞士监测设施访问洛伊克(州的瓦莱)和基希林达赫(广伯尔尼)。

Snowden泄露的最高机密文件显示,“五眼”已经获得了遍及欧洲,美国和世界其他地区的大部分互联网和电话通信。

除了“五眼”之外,大多数其他西方国家也参与了NSA监控系统并相互分享信息。但是,作为国家安全局的合作伙伴并不能自动豁免国家成为国家安全局的目标。根据Snowden泄漏的内部NSA文件,“我们(NSA)能够并且经常会瞄准大多数第三方外国合作伙伴的信号。”

图:SEA-ME-WE 3,横跨从日本到德国北部的非洲 - 欧亚 超大陆,是最重要的海底电缆之一通过“五眼”访问。新加坡是亚太地区的前英国殖民地(蓝点),在拦截从澳大利亚/日本到欧洲的互联网和电信流量方面起着至关重要的作用,反之亦然。新加坡和澳大利亚之间的情报共享协议允许其他“五眼”获得SEA-ME-WE 3的使用权。

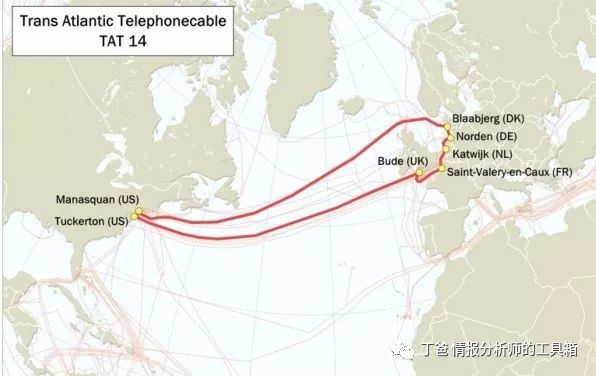

图:TAT-14是连接欧洲和美国的电信电缆,被认为是美国境外“关键基础设施和关键资源”的少数资产之一。2013年,据透露,英国官员“向少数电信和互联网公司施加压力”。

文章转载自微信公众号:丁爸 情报分析师的工具箱(公众号ID:dingba2016)

声明:本文来自丁爸 情报分析师的工具箱,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。