在过去的两年中,Palo Alto Networks公司的 Unit 42威胁研究团队一直在跟踪通过垃圾电子邮件传播的恶意软件Hancitor。事实证明,它已经在多年的发展中得到了“进化”。

Hancitor,也被称为Chanitor或Tordal,是一个基于宏的恶意软件,通过分布在垃圾电子邮件活动中的Microsoft Office文档传播。Hancitor被设计为充当其他恶意软件的下载器,最终通过其他恶意软件感染Windows计算机,这通常是银行木马或者勒索软件(如Pony、Vawtrak和DELoade)。

Unit 42表示,Hancitor的影响相当有限。在默认配置的Windows 10主机上,它很容易被微软内置的Windows Defender反病毒工具检测到。此外,许多电子邮件过滤器也能够检测出这些垃圾电子邮件。

那么Hancitor究竟对谁有效?一个理想的目标受害者便是运行Windows 7过时版本的计算机用户,如禁用了反病毒的Windows 7。

Unit 42在2月7日的博客文章中报告说,他们每个月都会检测到数百个Hancitor样本。根据2017年收集到的数据,可以推测出,Hancitor运营团队的工作时间从周一到周五,每周工作5天。

最初,Hancitor运营团队仅利用垃圾电子邮件附件来感染受害者。但近年来电子邮件过滤已经有所改善,目前大多数企业级安全解决方案都集中在电子邮件附件上,可以轻松检测出恶意文件,并最终影响攻击者的活动成功率。

为了进一步逃避检测,自2016年底以来,Hancitor运营团队在感染过程中迈出了重要的一步。电子邮件中的链接不再是指恶意附件,而是指向托管那些用于分发Hancitor诱饵文档的Web服务器。

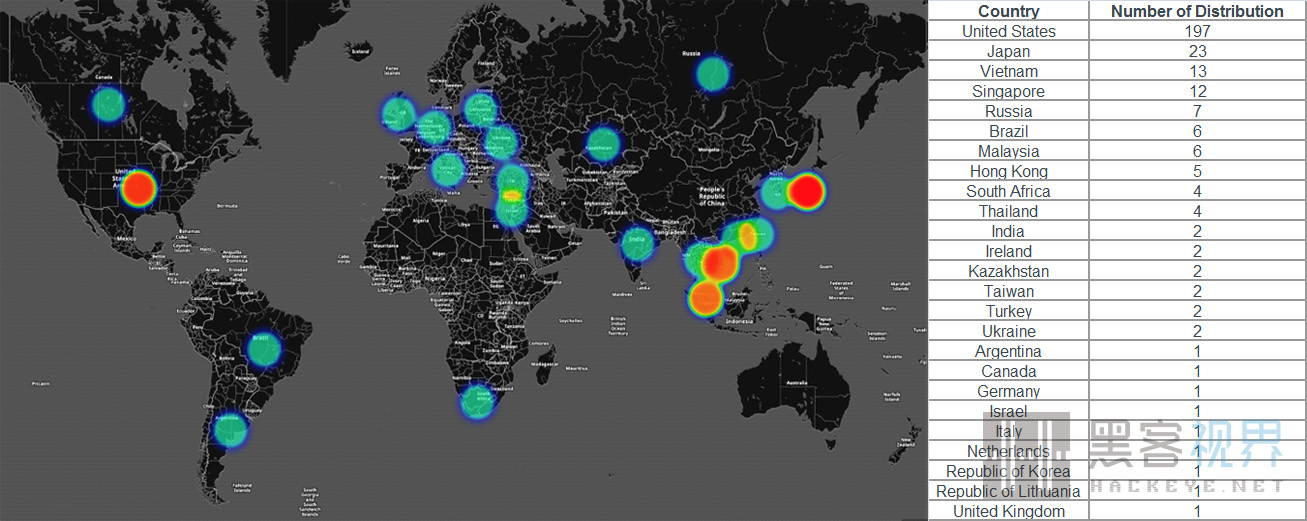

这些Web服务器要么是被Hancitor运营团队劫持的(攻击主要针对亚洲地区国家中小型企业的合法网站),要么是通过托管服务商建立的欺诈账户(这种情况主要位于美国),分布在全球多个国家和地区。

截至2017年12月,诱饵文档已经明显表现出主要通过托管服务提供商的欺诈账户进行分发。但会在感染成功后,会从其他Web服务器下载更多的恶意软件,而这些Web服务器通常也是合法网站。

Unit 42总结说,Hancitor分发活动之所以能够维持长久性的一个关键因素是托管服务提供商的滥用,另一个关键因素则是在全球范围内易受攻击服务器的大量存在,以至于网络犯罪集团可以通过劫持它们来托管恶意软件。另外,运行旧版Windows 系统的计算机用户可能不得不为应对类似Hancitor这样的恶意软件付出更多的精力。

声明:本文来自黑客视界,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。