墨西哥国有电力公司的600GB内部安全日志因第三方服务商管理疏漏,通过未受保护的Kibana实例在互联网上公开泄露逾三年。泄露数据包含员工设备轨迹、工控系统漏洞详情及安防警报,使黑客可精准设计渗透电网核心、甚至物理破坏关键设施的方案。

墨西哥国有电力公司CFE(为全国99%以上人口供电)的660GB内部数据已在互联网上泄露超过三年。

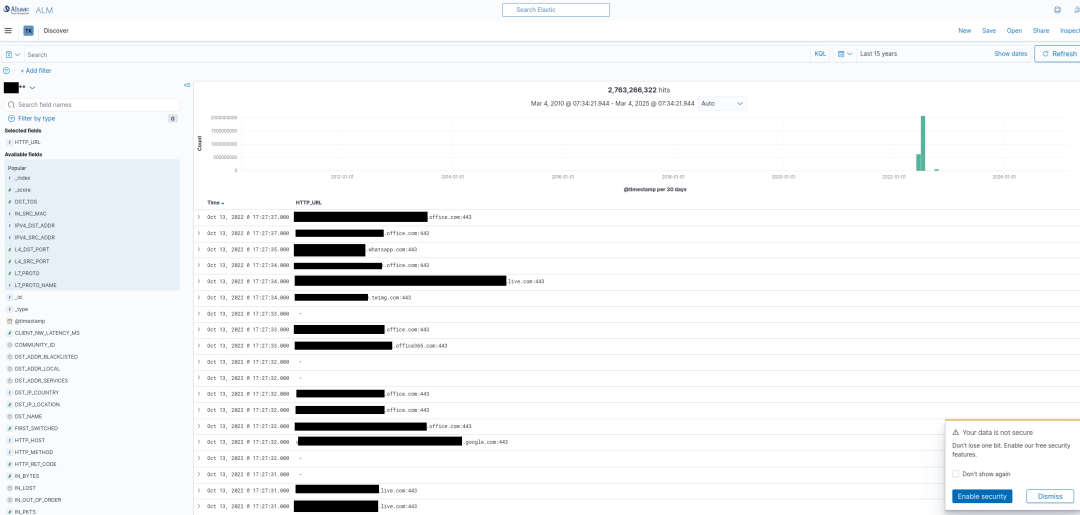

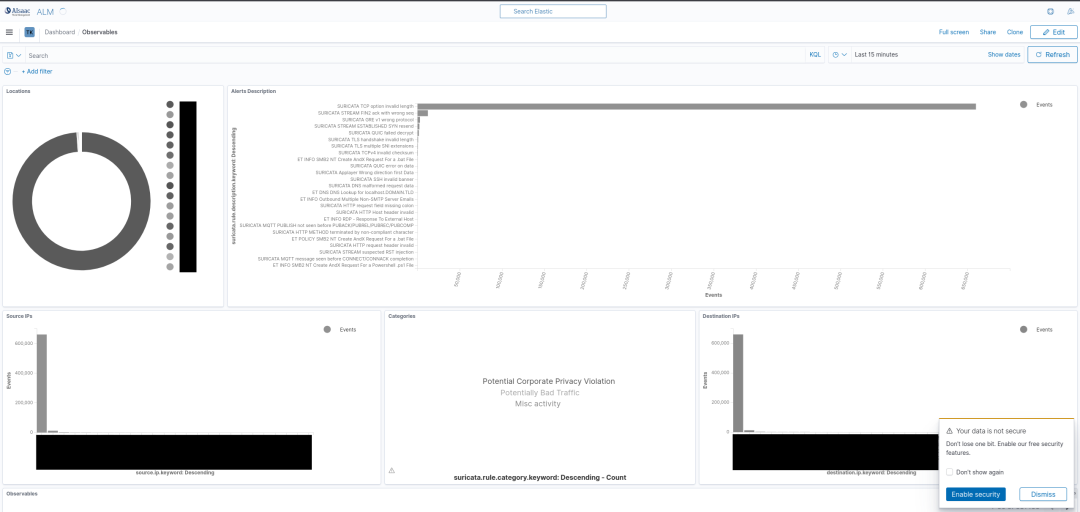

Cybernews研究人员发现一个公开的Kibana实例,其中存储了CFE的网络威胁警报日志。该服务器由墨西哥网络安全公司Teliko管理,但数据归属权属于CFE。

数据泄露详情

泄露数据类型包括:

员工设备的DNS查询记录

员工访问的网址

深度数据包检测(DPI)日志

反恶意软件及网络监控工具的警报

该实例自2021年11月起被收录索引,包含由托管检测响应(MDR)解决方案AIsaac生成的内部网络数据。其中详细列出了易受攻击的设备、服务器及服务。

研究人员指出:“这些日志如同攻击者的藏宝图——可精准定位CFE防御薄弱环节,设计出完美规避检测的攻击方案。”一旦攻破内网设备,攻击者即可横向移动,“最终可能操控工业控制系统,修改参数引发设备物理损坏或关键系统瘫痪。”

除运行风险外,泄露日志还构成隐私侵犯。员工网络活动的详细记录可能暴露内部工具、域名使用模式,使攻击者能仿冒合法服务。通过注册相似域名并发送钓鱼邮件,攻击者可轻易发动针对性欺诈。

Cybernews在五个月内尝试通过29封邮件联系涉事方均未获回应。目前该Kibana实例已无法访问(连接即超时崩溃),但研究人员警告:若管理方未彻底解决问题,600GB敏感日志仍可能再度公开泄露。

关键基础设施面临严峻威胁

网络安全对关键系统运营机构至关重要,成功攻击可导致城市瘫痪、生命威胁、经济崩溃及声誉毁灭。研究人员强调:“此类事件揭示了关键基础设施遭攻击激增的根源——过度依赖未经严格审查的第三方服务商。”工业控制系统(ICS)普遍存在协议陈旧、缺乏身份验证及加密等安全缺陷,形成“漏洞交织的网络,使攻击者几乎无需技术阻碍即可长驱直入”。

全球关键基础设施正成为黑客重点目标:

2021年DarkSide勒索团伙利用密码泄露及未修复漏洞,迫使美国最大燃油管道商Colonial Pipeline停产5天,引发拜登签署网络安全行政令。

伊朗黑客组织CyberAv3ngers使用定制恶意软件入侵美以爱三国水处理、废水及油气设施。

俄罗斯黑客组织Anonymous Sudan多次攻击以色列工业控制系统及卫星网络。

转载请注明出处@安全威胁纵横,封面来源于网络;

消息来源:https://cybernews.com/security/cfe-data-leak-mexico-critical-infrastructure/

声明:本文来自安全威胁纵横,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。