引言

RFID(Radio Frequency Identification)技术是从上世纪90年代开始兴起的一项非接触式的自动识别技术,在近几年得到了极大的发展,然而随着RFID系统的应用普及,安全问题也受到了越来越多的关注和重视。

小小的RFID标签容易被黑客、扒手或者满腹牢骚的员工操作,购物网站上购买的一个小的设备就可能破坏RFID标签上的信息、更改标签中的数据,同时克隆卡也变得极其简单。

本文主要研究RFID标签的防克隆技术,基于混沌离散序列具有良好的不可预测性、对初始条件极端敏感性以及良好的伪随机等特性,使用Logistic映射生成随机数,通过每次扫描时更新的随机数来辨别克隆攻击是否存在。最后结合生活中可能出现的所有情况分析该方法的实用性。

基础介绍

混沌理论

混沌理论是指在确定性系统中出现的类似随机的过程,即一个混沌过程是一个确定性过程,但它看起来是无序的、随机的。

混沌系统与保密系统的密码特性之间存在着紧密的联系,如对初始条件和控制参数的敏感性、混沌轨道的伪随机性、不可预测性等等。因此混沌系统被广泛应用于保密通信、数据安全、移动机器人全覆盖便利规划等众多科研领域中。

logistic混沌映射结构简单、性能良好,是目前应用最为广泛的一种混沌映射。常被用来生成伪随机数。

Logistic映射

防克隆方法

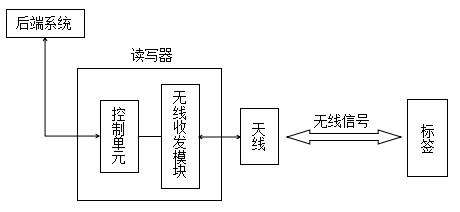

RFID系统主要包含后端系统、读写器(含天线)和电子标签三个部分。后台电脑主要负责写入标签和从标签读回的数据应用处理等,读写器通过天线与RFID电子标签进行无线通信,可以实现对标签数据的读出和写入操作。RFID系统一般组成框图如图1所示。

图1 RFID系统组成

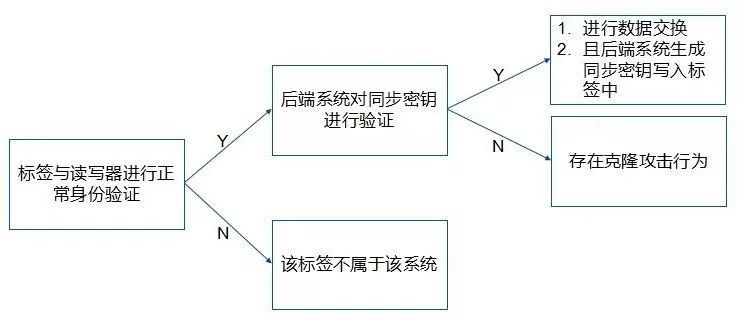

本文提出的防克隆方法是在后端系统中进行的。后端系统通过logistic映射产生随机数即同步密钥,在标签每次被扫描读取的时候将同步密钥写入标签的可读写内存中,后端系统记录系统中每个标签对应的同步密钥,在标签扫描时进行身份认证。该方法适用于低成本标签,且无需对标签的内部芯片进行更改。图2为该方法的工作流程图。

图2 防克隆方法流程图

方法评价

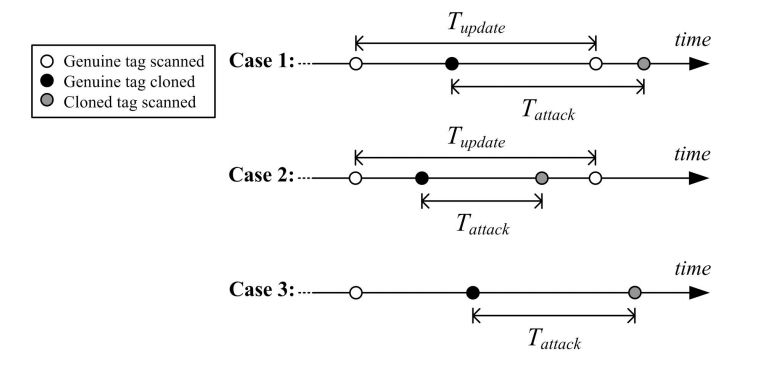

图3所示,可以将实际生活中出现的所有克隆情况分为以下三种。

图3 克隆攻击情况说明

第一种为最理想的情况,攻击者实施克隆攻击行为之后真卡扫描,此时系统中的同步密钥改变,克隆卡进行扫描的时候由于所存储的同步密钥和系统中的同步密钥不相等,会出现报警,此时该系统准确的识别出克隆攻击行为。

第二种情况是克隆攻击执行之后,克隆卡在真卡之前进行扫描,这样在真卡扫描的时候会被系统误认为克隆卡,从而进行报警。这种情况同样识别出了克隆攻击行为,但并没有识别出克隆卡,可以增加人为的判断来识别真卡和克隆卡。

第三种情况是实施克隆攻击行为之后真卡就再没有使用过,这样克隆卡就可以安然无恙地和系统进行交互。为避免此种情况,我们可以采取强制措施,射频卡不用之后必须在管理员处进行卡的销毁。

综上所述,该系统虽然无法准确识别克隆卡,但可以完美的识别克隆攻击行为。稍加人为判断就可以大大提高系统的安全性。

总结

使用混沌同步密钥的方法是混沌理论与射频识别技术结合的应用案例。该方法能够自动有效地识别具有相同ID的真假标签,提高射频系统的安全性。且该方法对硬件要求低,人工参与少,无需对标签芯片进行更改,仅需要占用标签的可读写内存。同时,由于基于混沌理论产生的伪随机数因其具有的不可预测性、高复杂度和易于实现等特性,可以进一步探讨基于混沌理论的射频保密通信可行性。

参考文献:

[1]M. Babaie and H. Rahimov, “Efficient detecting of RFID tag cloning attacks using chaos theory,” in Proc. 1st Int. Conf. Commun. Eng., 2010, pp. 1–6.

作者:冯越

声明:本文来自中国保密协会科学技术分会,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。