漏洞概述 | |||

漏洞名称 | Docker Desktop 未授权访问漏洞 | ||

漏洞编号 | QVD-2025-32312,CVE-2025-9074 | ||

公开时间 | 2025-08-20 | 影响量级 | 万级 |

奇安信评级 | 高危 | CVSS 3.1分数 | 7.8 |

威胁类型 | 代码执行、信息泄露 | 利用可能性 | 高 |

POC状态 | 已公开 | 在野利用状态 | 未发现 |

EXP状态 | 已公开 | 技术细节状态 | 未公开 |

危害描述:攻击者可以向 API 发送请求,执行控制其他容器、创建新容器、管理镜像等特权命令。在某些环境下(如 Docker Desktop for Windows 的 WSL 后端),可进一步挂载宿主机磁盘,完全控制宿主机文件系统。 | |||

01 漏洞详情

影响组件

Docker Desktop是Docker官方提供的一款桌面端应用,支持macOS、Windows和Linux系统。它集成了Docker Engine、Docker CLI、Docker Compose等核心组件,并支持WSL 2后端、Kubernetes集群等功能。用户可通过图形界面或命令行高效管理容器、镜像和网络资源。

漏洞描述

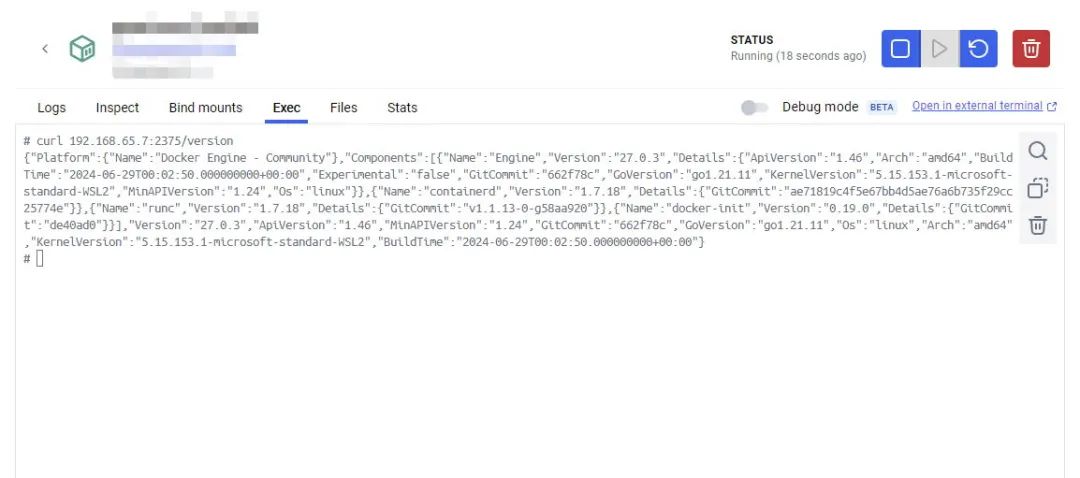

近日,奇安信CERT监测到官方修复Docker Desktop 未授权访问漏洞(CVE-2025-9074),该漏洞源于 Docker Desktop 容器隔离机制不完善,本地运行的 Linux 容器可通过配置的 Docker 子网(默认 192.168.65.7:2375)访问 Docker Engine API。容器借此向 API 发送请求,执行控制其他容器、创建新容器、管理镜像等特权命令。在某些环境下(如 Docker Desktop for Windows 的 WSL 后端),攻击者可进一步挂载宿主机磁盘,完全控制宿主机文件系统。目前该漏洞POC已在互联网上公开。鉴于该漏洞影响范围较大,建议客户尽快做好自查及防护。

02 影响范围

影响版本

v4.25 <= Docker Desktop < v4.44.3

其他受影响组件

无

03 复现情况

目前,奇安信威胁情报中心安全研究员已成功复现Docker Desktop 未授权访问漏洞(CVE-2025-9074),截图如下:

04 处置建议

安全更新

目前官方已有可更新版本,建议受影响用户升级至最新版本:

Docker Desktop >= v4.44.3

官方补丁下载地址:

https://docs.docker.com/desktop/release-notes/

05 参考资料

[1]https://docs.docker.com/desktop/release-notes/#4443

声明:本文来自奇安信 CERT,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。