2025年9月4日综合开源消息,工业网络安全研究机构Armis Labs披露了一系列存在于Copeland E2和E3控制器中的关键漏洞,被统称为Frostbyte10。这些控制器广泛部署于零售、冷链物流、制药及商用建筑领域,承担着制冷、暖通空调(HVAC)、照明及楼宇管理系统(BMS)的核心控制功能。Frostbyte10漏洞的存在可能导致数百万台冷藏设备、冰箱及冷柜面临温控失控风险,不仅威胁食品和药品安全,还可能引发供应链中断和经济损失。Armis Labs的分析显示,Frostbyte10系列包含十个关键缺陷,其中三个被评为高危漏洞(CVSS 9.2–9.3),攻击者可通过漏洞组合绕过认证机制,获得设备最高权限(root),远程执行任意代码。零售企业、冷链物流公司及商用建筑运营者均可能成为受害者,这意味着攻击不只是经济损失,还可能造成公共安全隐患。

一、概述

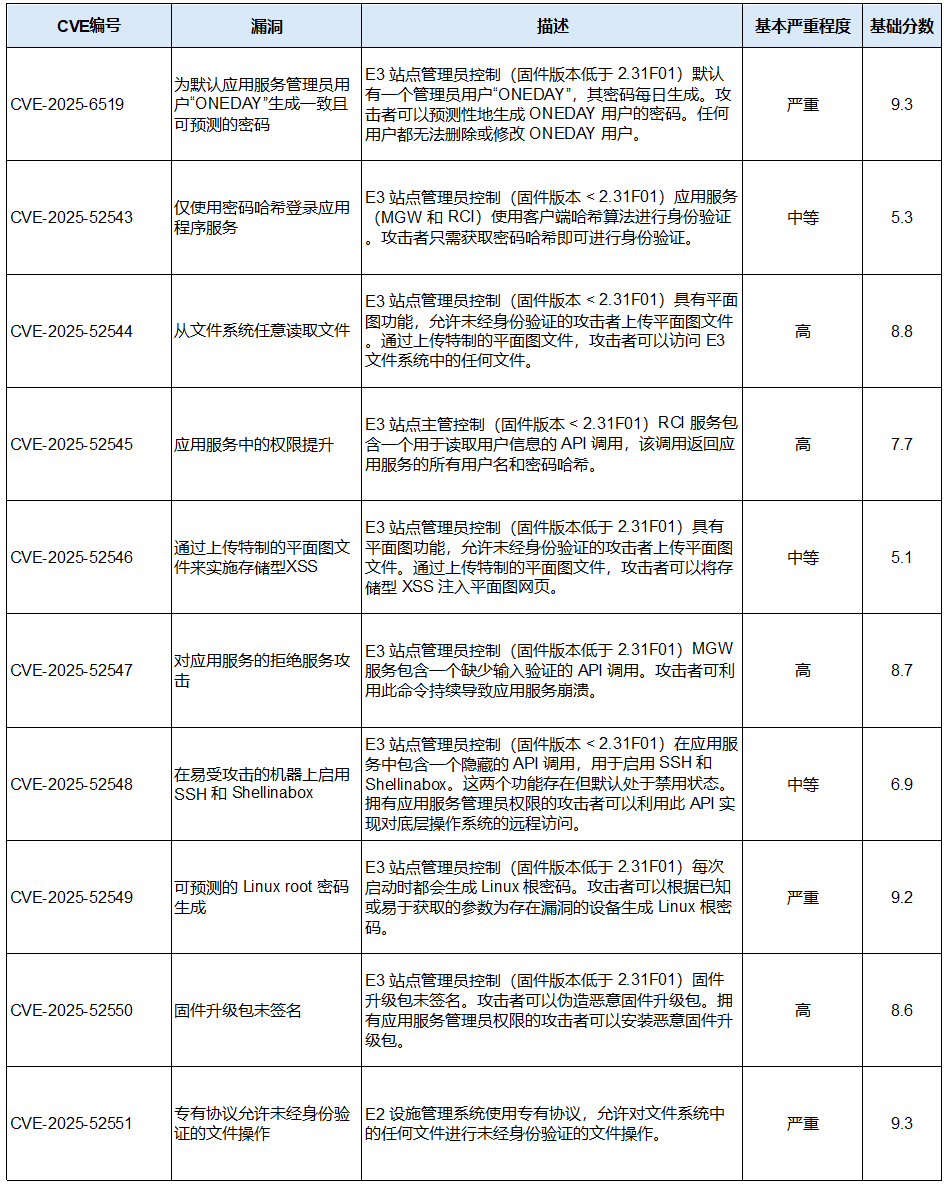

2025年9月初,网络安全研究机构Armis Labs披露了一系列存在于Copeland E2和E3控制器中的关键漏洞,被统称为Frostbyte10。该系列包含十个关键缺陷,其中三个被评为高危漏洞(CVSS 9.2–9.3)。攻击者可以通过漏洞组合,绕过认证机制,获得设备最高权限(root),甚至远程执行任意代码。研究指出,零售企业的冷藏设备、物流仓储的温控系统以及商用建筑的照明系统均可能受到影响,这意味着攻击不仅会造成经济损失,还可能引发公共安全风险。

二、受影响设备及应用场景

Copeland E2控制器是长期行业标准,主要用于设施管理系统的核心控制,包括制冷设备、HVAC系统及建筑照明。尽管E2系列在2024年10月宣布停产,但全球仍有大量在用设备未升级,存在未经身份验证的远程访问风险。Armis Labs指出,E2控制器的协议缺乏必要的加密与身份验证,攻击者可通过网络发送特制指令,实现文件操作、命令执行甚至固件覆盖,完全控制设备运行。

与E2相比,Copeland E3控制器功能更为先进,支持更高的网络互联和远程管理,但其固件低于2.31F01版本时暴露出多个严重漏洞。Frostbyte10系列中,包括默认管理员“ONEDAY”每日生成可预测口令,使攻击者无需复杂手段即可获得管理员权限;Linux root口令生成机制也存在可预测性,结合隐藏的API接口,攻击者可通过SSH或Shellinabox远程执行任意命令。此外,E3的平面图文件接口存在任意文件读取和存储型XSS漏洞,攻击者可以通过特制文件获取应用服务中的敏感数据,包括用户名、口令哈希及系统配置。更为危险的是,固件升级包未签名,允许攻击者伪造固件并远程安装,彻底破坏设备完整性。

Frostbyte10的影响场景涉及零售超市、冷链物流、制药行业及商用建筑。零售商如克罗格、艾伯森、全食等依赖Copeland控制器维持冷柜和冰箱的温度稳定,而冷链物流企业则需保证温度敏感货物如疫苗、药品在运输和仓储环节的安全。商用建筑通过E2/E3管理能源和照明系统。漏洞的存在使攻击者能够调整温控参数、禁用照明系统甚至操控设备运行周期,严重干扰供应链运作和商业运营。

三、技术分析与漏洞特性

Frostbyte10漏洞的技术特性表现为认证与权限绕过、敏感数据访问以及系统可用性和固件完整性风险的结合。认证绕过方面,默认管理员账户每日生成可预测口令,配合客户端哈希验证缺陷,使攻击者无需复杂操作即可获取管理员权限。数据读取与命令执行漏洞则允许攻击者通过上传特制文件,从控制器系统中读取敏感配置文件、用户名和口令哈希,并通过存储型XSS注入恶意脚本,实现对设备的远程操控。与此同时,系统可用性和固件完整性漏洞进一步放大了攻击风险。MGW服务缺乏输入验证,容易触发拒绝服务(DoS)攻击,而未签名的固件升级包则允许攻击者安装恶意固件,从根本上破坏设备安全。

Armis Labs的研究强调,Frostbyte10的漏洞组合利用风险极高。通过对认证绕过、文件操作和固件伪造漏洞的联合利用,攻击者可以在无人监控的情况下完全控制目标设备,从而远程改变温控、干扰制冷系统运行或植入恶意固件,实现长期潜伏与破坏。这一技术特性使Frostbyte10成为工业物联网和OT环境中极具威胁性的漏洞系列。

四、潜在风险与行业影响

Frostbyte10漏洞对行业和社会的潜在风险极为严重。

首先,食品和药品安全面临直接威胁。通过调整冷藏设备的温控参数,攻击者可能导致食品变质或药品失效,从而引发大规模召回事件或公共健康风险。

其次,零售企业的运营稳定性亦可能受到影响。冷柜、冰箱温控失效或照明系统异常可能直接影响商业营业,而物流环节的中断可能造成供应链瘫痪,经济损失以百万美元计。

第三,网络安全风险显著增加。攻击者可以将漏洞作为入口,结合勒索软件或工业间谍活动,针对零售和物流企业进行高价值攻击,甚至可能引发跨国供应链安全事件。

最后,政策和监管压力不容忽视。美国网络安全和基础设施安全局(CISA)已对OT设备安全高度关注,企业若未及时修复漏洞,将面临法律和监管风险,尤其是在涉及药品、疫苗及冷链食品的行业中。

五、缓解措施与防护策略

针对Frostbyte10漏洞,Armis Labs及Copeland提供了多项防护建议。

首先,设备端应及时升级固件。E3控制器用户应确保固件版本达到2.31F01或以上,以消除已知漏洞。对于E2系列控制器,因已停产,企业应尽快规划设备迁移或替换,以降低长期风险。

其次,网络与访问控制策略至关重要。建议企业通过网络分段与隔离,将OT与IT网络分开,限制远程访问权限,监控异常流量及日志行为。

第三,安全审计和事件响应体系不可缺失。企业需定期进行漏洞扫描和补丁管理,建立快速响应流程,确保在漏洞被利用时能够及时遏制风险并恢复系统。

最后,员工安全培训与威胁情报的应用同样重要。通过提升操作人员的安全意识、遵循操作规范,并结合外部威胁情报,可提高防御前瞻性。

六、总结

Frostbyte10漏洞揭示了现代零售、物流及商业建筑对工业物联网和OT设备安全的脆弱性。Copeland E2/E3控制器的普及性与漏洞严重性,使其成为攻击者重点目标,无论是经济利益驱动的勒索团伙,还是具备国家级能力的攻击者,均可能利用这些漏洞实施破坏或渗透。Armis Labs的发现和Copeland的快速固件更新提供了初步防护,但企业仍需主动评估风险,优化网络架构,加强访问控制,并建立完善的事件响应能力,以保障供应链安全、食品安全和商业运营稳定。Frostbyte10警示行业,关键基础设施安全不仅是IT问题,更是涉及公共安全、供应链可靠性与社会稳定的重要课题。

参考资源

1、https://www.theregister.com/2025/09/02/frostbyte10_copeland_controller_bugs/?utm_source=Securitylab.ru

2、https://www.securitylab.ru/news/563035.php

3、https://industrialcyber.co/building-management-systems/frostbyte10-flaws-in-copeland-e2-and-e3-controllers-highlight-cyber-threats-to-refrigeration-hvac-lighting-infrastructure/

4、https://www.armis.com/research/frostbyte10/?__cf_chl_f_tk=I2XSYm.WyCVlR24VGxswQPgg9GoY6F0s03qr_HYVoBY-1756822641-1.0.1.1-uzCHebrKb2yeX_aywsduov40Uo_zUWmclGME4tgs6f0

声明:本文来自网空闲话plus,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。