引言

三周前,国外黑客在GitHub上发布了一个针对宇树机器人的安全项目UniPwn。经多家媒体在九月底的报道与解读,“宇树机器人出现人传人漏洞”的说法迅速扩散。作为UniPwn报告中唯一被引用的中国安全研究团队,DARKNAVY·深蓝特此发布本期产业观察。

9月20日,国外黑客Bin4ry(Andreas Makris)与KF(Kevin Finisterre)在GitHub发布了名为UniPwn的项目[1]。

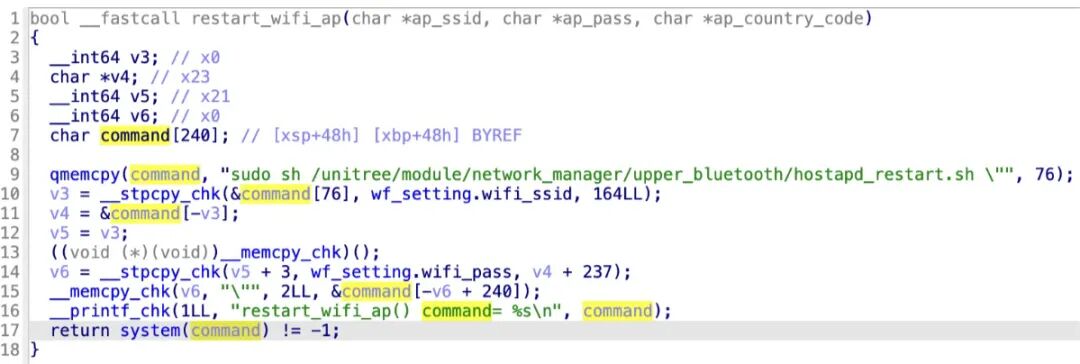

熟悉黑客领域的人从名称即可窥其用途:Uni取自宇树(Unitree),Pwn则是黑客术语,意为“攻破”。是的,UniPwn披露了宇树机器人/机器狗蓝牙服务中存在的一个可导致设备被攻破的命令注入漏洞。

这是宇树首次被发现蓝牙安全漏洞吗?并不是,它既不是宇树被发现的第一个漏洞,也并非最严重的一个——事实上,该漏洞还与DARKNAVY此前向宇树报告的一个漏洞“撞洞”了。

不同的是,UniPwn此次选择了直接公开攻击代码。

9月25日,权威期刊《IEEE Spectrum》对UniPwn进行了技术报道[2],将其称为“宇树机器人的可蠕虫式漏洞(Wormable Vulnerability)”。随后媒体纷纷跟进,“宇树出现人传人漏洞/蠕虫/病毒”等说法不胫而走。

在后疫情时代,“人传人”无疑是挑动公众神经的敏感词。那么,这一漏洞是否真的具备“人传人”能力?

DARKNAVY在分析UniPwn后确认,该漏洞真实存在,且与我们此前报告给宇树的内容一致,成功利用该漏洞会导致机器人/狗可被近场劫持、恶意控制。

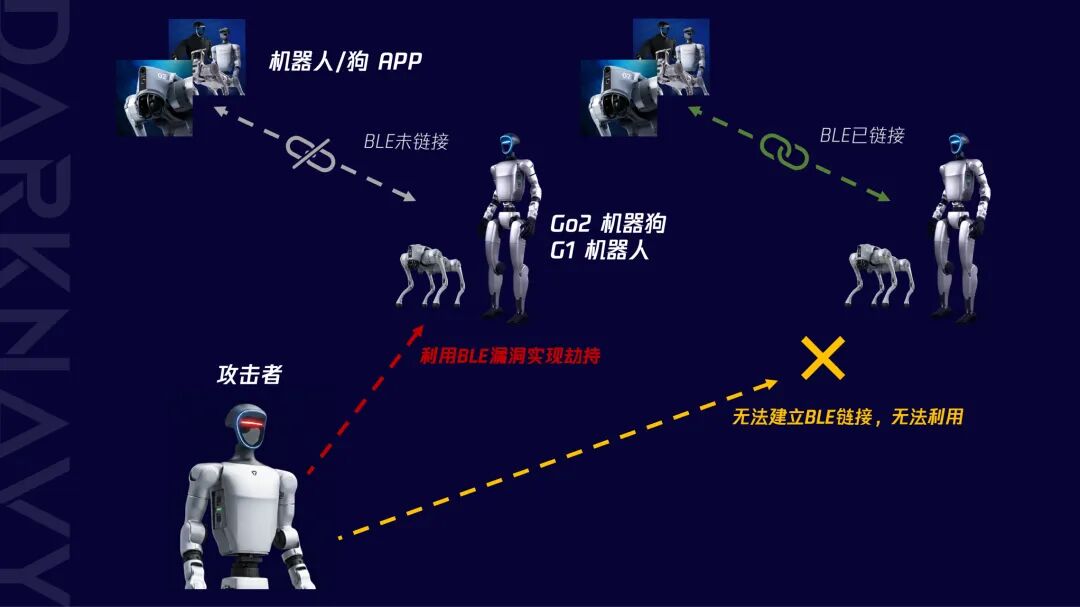

关于“人传人”,我们认为科学严谨的表述应为:该蓝牙漏洞确属无需交互的“可蠕虫式漏洞”,但利用本漏洞触发“(机器)人传(机器)人”传染攻击,不仅需要“近场” ,还有一个前提,即,受害者机器主人手机与机器人蓝牙必须处于未连接状态,否则攻击/传播方无法做到“随时随地抢占连接”并感染目标机器,这一前提条件在UniPwn的报告中被有意或无意地忽略了。

但鉴于宇树机器人目前还依赖射频遥控器和手机 APP 远程遥控两种不占用蓝牙的方式来控制运动,且我们推测未来机器人终将摆脱人工遥控,我们最终认定:本蓝牙漏洞的“人传人”特性,的确具备理论现实双重可能。

回到UniPwn事件:“国外、黑客、公开、攻击……”这些字眼,让人不由联想到九月初的另一则消息——9月2日,宇树官方宣布启动IPO计划。

国外黑客为何选在此时公开漏洞?这是否会是一场针对中国新高科技产业的“狙击”?

UniPwn作者在文档中说明了公开原因:今年5月,他们就已向宇树报告了漏洞细节,然而,起初宇树还对设立漏洞赏金计划态度积极,但随后沟通频率降低,甚至还出现宇树对接人“不记得有这么回事”的情况,7月25日宇树发布新版R1机器人后,双方沟通彻底中断,直至9月下旬作者公开漏洞攻击代码。

能理解吗?因为厂商的“不致谢、不回应、不修复”而公开漏洞,只是被忽视的黑客无奈之举……他们所言是否属实?根据DARKNAVY团队二十多年白帽黑客社区经历,以及与宇树的“沟通经验”,恐怕事实确实如此。

三年前的2022年,DARKNAVY的前身KeenTeam主办的GeekPwn黑客大赛,就曾联络宇树报告机器狗的远程劫持漏洞。然而,与国外黑客收到的回应相比,我们得到的是更加令人无语的“零回复”。

GeekPwn 2022比赛上,宇树Go1机器狗被远程劫持

对可以帮助产品更安全的报告置之不理,这奇怪吗?其实并不。二十多年前,尚不知安全为何物的微软,甚至还曾傲慢地将发现和指出Windows漏洞的黑客研究员冠以“evil邪恶”之名。以至于Windows漏洞在随后的一段时间内,白帽黑客放弃报告、黑帽黑客则暗中恶意利用,最终受害的还是用户和微软自身。

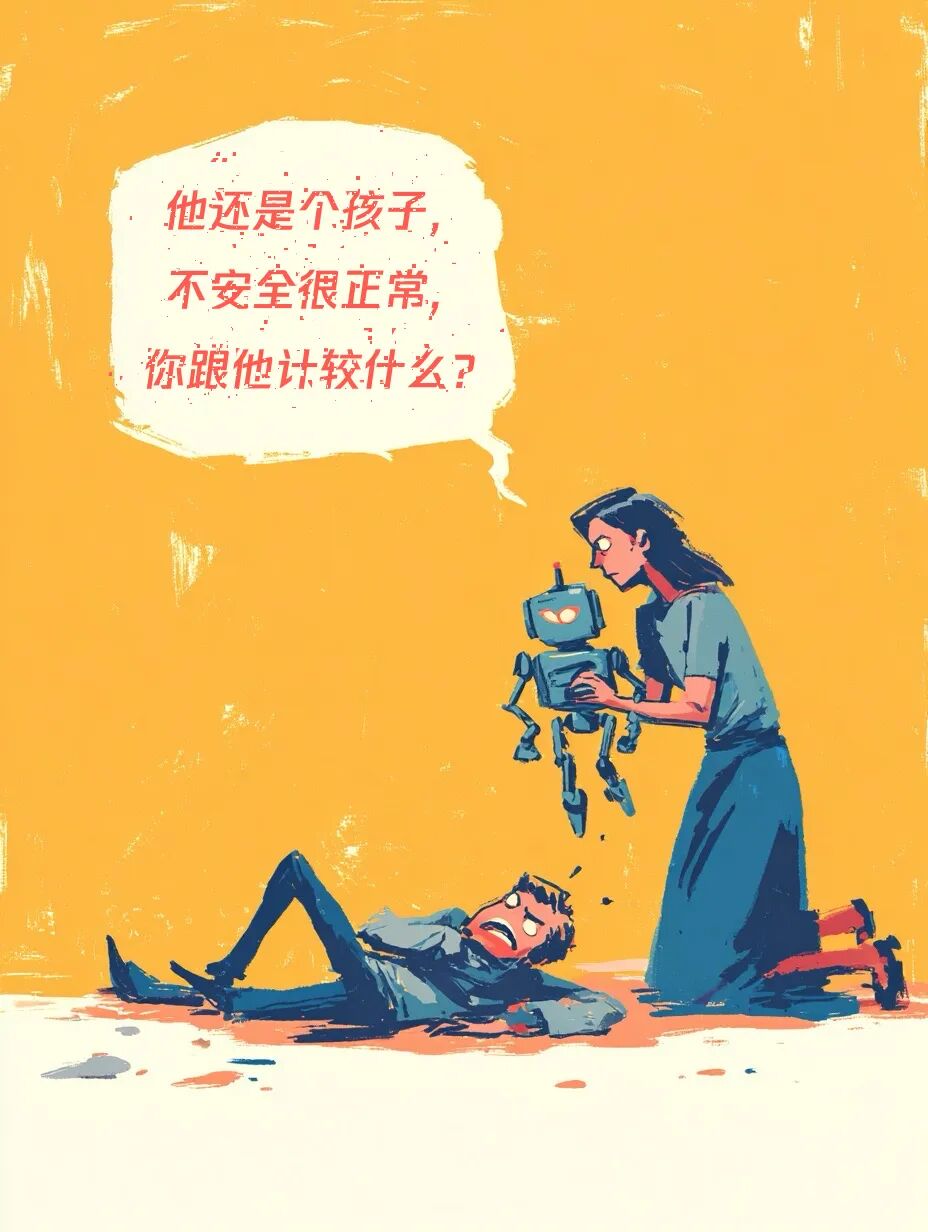

DARKNAVY对厂商的“已读不回”并不意外,不过我们始终未像国外黑客那样转而公开漏洞,但我们也看到,国内不少科技新贵对网络安全,表现出如“巨婴”般的自负且敏感:我技术遥遥,岂容黑客用“小小漏洞”质疑?

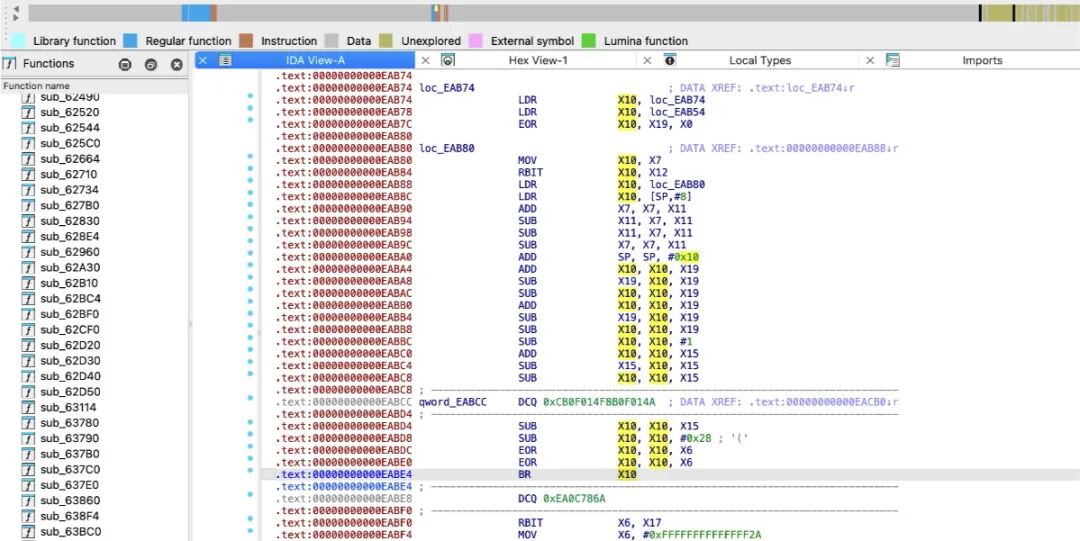

令人遗憾的真相是,根据DARKNAVY的跟踪研究,多数新科技企业对产品安全的重视和投入的安全防护手段,仅仅用于保护自身知识产权,如加密混淆算法和代码以防窃密,因为让他们“头大”的是“被破解”风险。

这在商业竞争激烈的今天,可以理解。但同时,由于对专业网络安全的理解和攻击防御知识储备存在天然缺失或忽视,这些新科技企业的产品设计与代码层面低级安全漏洞频出,用户隐私和安全面临极大挑战。

或许,这些科技新贵可以思考一下:产品安全,最应该保护的是谁?算法“被防护了”,用户呢?我们无法想象,一台汽车会把引擎层层上锁以防技术窃密,而不给座舱安装哪怕一个安全气囊。

宇树曾尝试在有过漏洞的模块里加密混淆代码

代码混淆能消灭漏洞吗?UniPwn给出了回答

产品是否安全,攻击视角的真实对抗无疑是最科学的检验手段。两周后的10月24日,即将在上海举办的GEEKCON大赛(前身GeekPwn)会站在用户安全场景角度,测试公开在售产品的漏洞防御水平。参赛的白帽黑客们将进行多项隐私与物理安全挑战,包括:

“能否一分钟内通过未知漏洞植入代码,远程截获流行AI眼镜主人所听到的声音、看到的画面?”

“能否仅凭一句自然语言对话,就触发未知漏洞执行,通过互联网远程攻破目标机器人并取得完整最高权限,任意操控机器人做出危害人身安全的动作?”

“能否远程触发未知漏洞,瞬间让无人机直接坠毁?”

按照惯例,GEEKCON不会公开任何未知新漏洞的技术细节,项目挑战成功、且经赛事组委科学客观验证后,我们仍会将漏洞负责任地披露给厂商,提醒他们尽快修复。我们朴素地期望,能在新科技产品存在的安全缺陷尚未大规模影响真实世界之前,“种下一颗不让未来变坏的种子”。

然而,面对新科技企业未知的安全态度,白帽安全研究员们也不禁忐忑:如果挑战成功,意味着发现了新科技产品存在更多漏洞缺陷,我们会不会“在厂商IPO前收到对方律师函”?甚至“被扣上与境外势力联手打击民族产业的帽子”?……

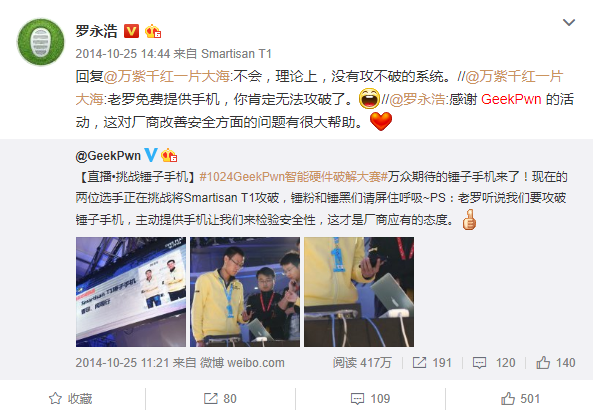

2014年首届GeekPwn大赛上,锤子手机被成功攻破

2014年首届GeekPwn大赛上,锤子手机被成功攻破

十一年前,KeenTeam在北京举办首届GeekPwn大赛,赛前我们邀请被选手选中的各家厂商现场观摩见证。与多数厂商的茫然或愤怒不同,锤子创始人罗永浩主动提供两台锤子手机参赛,并在锤子手机被攻破后于微博发长文,大方承认不足,公开致谢GeekPwn和白帽黑客帮助锤子提前发现和消灭安全漏洞。

2014年的罗永浩与2025年的科技新贵们,在对漏洞、黑客与安全的理解和态度上,会有云泥之别吗?

GeekPwn九年前和央视3·15晚会共同发出“智能领域的安全漏洞,同样属于质量问题”的行业提醒。在中国制造的成长中,不乏视产品安全为底线的民族企业:通车前工程师坐上火车头极限测试,让中国高铁行稳;面对“鼻尖解锁手机”漏洞刮骨疗毒鸿蒙开物,让华为重信;八十年代砸冰箱立质量底线,让海尔赢心。如今的新科技企业们是否可以此为镜?欲戴此冠,必受其重。

对于UniPwn公开的漏洞,宇树已于9月29日在X上作出回应[3],从“感谢外界监督”到“已开始组建安全团队”,宇树确有进步,值得点赞。

但我们也注意到,声明中还有一句放在括号里的话:“(网络上有很多夸大其词的传言)”。委屈的背后似乎仍多少有一种“巨婴”心态的流露:人们在欺负我。

我们不免隐忧:如果连对自身安全漏洞的批评都无法正视,厂商还能创造出令人安全安心的智能产品吗?

2015年,GeekPwn联合谷歌大脑Ian Goodfellow开启了第一届AI安全挑战赛。彼时的AI界,与如今的机器人、AI眼镜、无人机等各种新科技领域一样,一样的如日中天,也一样的对安全无知、对黑客研究员无视。

当微软、华为、小米、微信、支付宝、字节等巨头纷纷走过安全的无知期,组建安全团队、支持黑客赛事、公开致谢白帽、求助外部专业机构,特别是苹果和特斯拉更是将网络安全视为核心竞争力、几乎不计成本投入时,我们却听闻,宇树的工作人员已经“不欢迎分析其产品安全的研究员购买产品”了[4]。

但愿,这只是又一则“夸大其词的传言”。

结语

世界上不存在没有漏洞的系统,漏洞永远无法完全消除,所有安全努力的目标就是尽可能提前发现和消灭未知缺陷、尽可能增加攻击者成本,这是网络安全的根基常识。

“这个世界的漏洞,并非因为黑客才存在,

恰恰是因为被黑客发现才得以修复。”

---GEEKCON

真正的巨人成长史,必定伴随着开始尊重安全常识、正视自身安全意识和能力不足的阵痛。DARKNAVY愿意共力与见证,每个优秀的新科技企业都能真正认识到安全对于用户的价值,成长为用户真正可信赖的巨人。

参 考:

[1] https://github.com/Bin4ry/UniPwn

[2] https://spectrum.ieee.org/unitree-robot-exploit

[3] https://x.com/UnitreeRobotics/status/1972667504276210004

[4] https://x.com/d0tslash/status/1922694733870055621

头图来源:电影《i, Robot - 机械公敌》

声明:本文来自DARKNAVY,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。