编者按

美国网络安全和基础设施安全局(CISA)在应对F5漏洞安全事件时面临资产盘点挑战,凸显该机构“持续诊断和缓解”(CDM)项目在特定领域的能力差距。该机构承认在联邦政府民事机构追踪F5产品使用情况时面临挑战,虽然了解目前有数千个F5实例在使用,但并不确定各实例的部署位置,为此不得不发布紧急指令指示美国政府机构查找并修补任何F5实例。

现任和前任美国CISA官员以及网络行业专业人士表示,CDM未能自动识别F5部署情况,既是技术快速变化的必然结果,也是该项目专注于跟踪数字资产的缺陷;CDM高度关注典型资产,例如计算机和服务器,但网络方面则面临困难;CDM的许多功能最初更侧重于内部网络以及机构内部的活动,更多地关注面向任务的系统,而不是直接连接到互联网的系统;CDM在服务器和工作站等传统IT资产方面表现出色,但尚未针对OT和IoT等专用系统,或动态变化的云原生资源和容器化工作负载进行全面优化;边缘设施,比如防火墙和边缘设备,通常不具备与内部网络相同的报告功能,也不具备可以在设备上安装某种代理的功能,且很多专用边缘设备无法安装传感器;F5产品通常部署于边界网络,即机构内部网络和公共互联网间的区域,上述环境不像机构体系网络那样受到相同的清单和遥测工具的监控,由于部署位置和监控方式的细微差别成为攻击者理想的切入点或枢纽点。

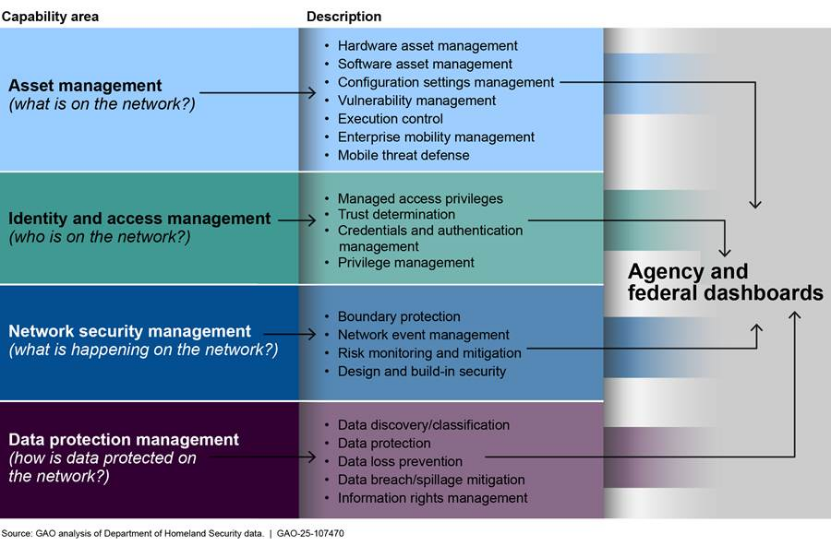

美国国会最新调研发现,虽然CDM 已“部分实现”其网络安全可见性目标,为各机构创建了实用的“仪表盘”,旨在将各能力领域的信息可视化,从而深入了解与资产、用户、网络和数据相关的网络安全态势,但尚未完全实施网络安全管理和数据保护管理领域的能力。除在联邦网络可视性存在差距外,CDM亟待改进的领域包括:解决云基础设施问题,包括在平台即服务和软件即服务方面的应用,首当其冲的是需要研究新的资产定义方式;难以识别可迁移至后量子密码学的系统。

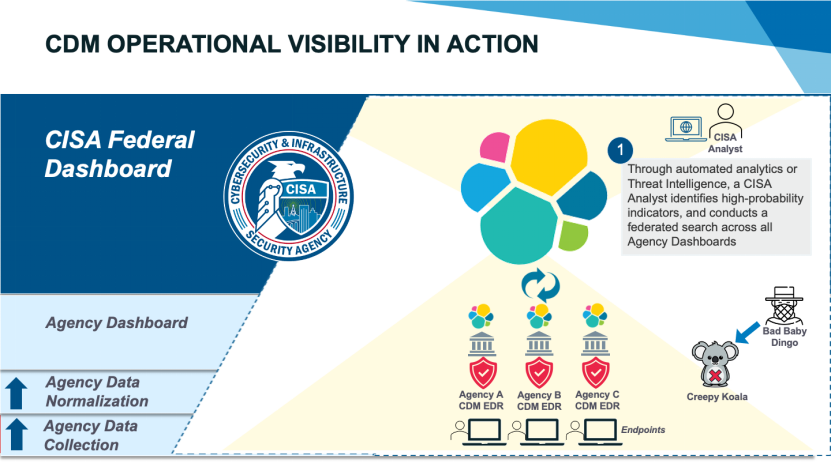

网络安全业内人士评论称,CDM 的存在对于应对 F5 漏洞等事件至关重要,是实现此类快速、全政府响应的基础能力;如没有成熟全面的CDM项目,美国联邦机构可能会陷入盲目行动;F5安全事件凸显了CDM的预期结果与实际执行间的关键矛盾,以及数据收集与可操作见解间存在的差距;CDM理论上可以收集资产数据,但如果相关数据未经规范化、联合化或无法在各机构环境中轻松查询,其将失去运营效用。

奇安网情局编译有关情况,供读者参考。

美国网络安全和基础设施安全局(CISA)官员近日坦诚地谈到了他们在联邦政府民事机构追踪F5产品使用情况时面临的挑战。虽然美国CISA知道目前有数千个F5实例在使用,但承认并不确定每个实例的部署位置。

不确定性出现之际,该机构发布了一项与F5相关的紧急指令,指示其他政府机构查找并修补任何F5实例。这种紧迫性源于F5本身暴露出外国对手已在美国系统中获得长期立足点的事实。某美国官员表示,该指令的主要目标之一是“帮助我们识别联邦网络中不同的F5技术”。

尽管美国CISA已投入数十亿美元用于“持续诊断和缓解”(CDM)项目,但其仍未对此有一个完整的了解。该机构在其网站上表示,“持续诊断和缓解”(CDM)项目旨在“提高联邦网络安全态势的可见性”,这是其四大目标之一。

美国CISA对F5漏洞在联邦政府中存在的严重程度缺乏认识,凸显了这项总体上备受推崇的计划的弱点。但据现任和前任美国CISA官员以及网络行业专业人士称,CDM未能自动识别F5的盛行程度,既是技术快速变化的必然结果,也是CDM专注于跟踪数字资产的缺陷。

失去优势

美国信息安全与合规云解决方案提供商Qualys首席信息安全官乔纳森·特鲁尔表示,“CDM高度关注典型资产,例如计算机和服务器,但在很多情况下,他们在网络方面都遇到了困难。”

在美国CISA工作了11年的肖恩·康纳利表示,他对CDM项目非常熟悉,甚至可以追溯到其早期。该项目于2012年启动,当时的合同总额为60亿美元。美国国土安全部在项目实施的最初十年里获得了数十亿美元的资金用于管理,并且自2022年起,计划在未来十年内再投入数十亿美元。

现任美国网络安全公司ZScaler全球零信任战略与政策执行董事的肖恩·康纳利表示,“CDM的许多功能最初更侧重于内部网络以及机构内部的活动,更多地关注面向任务的系统,而不是直接连接到互联网的系统。”他表示,这与F5在边缘设备上的布局形成了鲜明对比。

肖恩·康纳利表示,“这类设备,比如防火墙和边缘设备,通常不具备与内部网络相同的报告功能,也不具备可以在设备上安装某种代理的功能。很多边缘设备都是专有的,无法安装传感器。”

美国CISA 前网络安全副执行助理局长马特·哈特曼表示,边缘设备目前也是黑客最喜欢的目标。

现任美国Merlin Group公司首席战略官的马特·哈特曼表示,“鉴于机构网络的规模和多样性,存在可见性方面的缺口,尤其是在网络边缘设备等技术方面。像F5 BIG-IP负载均衡器这样的设备通常位于边界网络(DMZ),即机构内部网络和公共互联网之间的区域。这些环境并不总是像机构的体系网络那样受到相同的清单和遥测工具的监控。而且,由于这些设备的位置和监控方式的细微差别,它们成为攻击者理想的切入点或枢纽点。”

肖恩·康纳利表示,CDM团队一直致力于拓展其对美国联邦网络的可视性。他还表示,除CDM外,还有其他项目可以提供帮助,例如CISA的网络卫生服务(CyHy)。

F5漏洞并不是唯一一个说明CDM需要努力提高可见性的漏洞。

CDM项目经理马特·豪斯2024年曾表示,CDM 正在寻求解决云基础设施问题。但他表示,在将现有的CDM工具应用于平台即服务和软件即服务时,“我们基本上是盲目的”,而改变这种状况的第一步是研究CDM如何定义资产。他还表示,并非所有机构都能100%地识别和监控资产,即使是本地硬件。

乔纳森·特鲁尔表示,“对于资产的考量已经发生了巨大的变化。”

美国政府问责局6月份的一份报告发现,CDM 已“部分实现”其网络安全可见性目标,CISA和行政管理和预算局(OMB)为各机构创建了实用的“仪表盘”。但报告总结称,缺乏CISA指导阻碍了这些目标的实现。

报告指出:“这些仪表盘旨在将各个能力领域的信息可视化,从而深入了解与资产、用户、网络和数据相关的网络安全态势。然而,23个民事机构中,有21个的官员表示,他们尚未完全实施网络安全管理和数据保护管理领域的能力。据几家机构的官员称,他们正在等待CISA就这些能力提供更多指导。”

美国CISA还在2024年得出结论,认为CDM不足以识别可迁移至后量子密码学的系统。

马特·哈特曼对CDM计划表示赞赏,强调目前的任何缺陷都不能反映该计划未来的能力。他称,“如今,CDM在服务器和工作站等传统IT资产方面表现出色,但尚未针对OT和IoT等专用系统,或动态变化的云原生资源和容器化工作负载进行全面优化。好消息是,CISA充分认识到这些差距,并且已经将其列入CDM部署路线图。”

CDM 如何与指令配合

代替自动CDM识别,美国CISA针对F5漏洞发布的紧急指令会触发一系列美国联邦机构的响应。

美国网络安全公司Keeper Security首席信息安全官、前美国公民及移民服务局首席信息安全官肖恩·巴尼表示,“该流程通常从库存验证开始:确认哪些资产到位、存放在哪里以及如何配置。为了解决与F5系统等设备相关的问题,机构团队依赖多种数据源,包括网络扫描、资产清单和采购记录,以确保完全可见性并记录每个系统。”

马特·哈特曼表示,“CDM 简化了CISA和各机构快速全面地盘点其环境的方式”,提高了紧急指令流程的速度。

美国CISA发言人马西·麦卡锡表示,这项紧急指令“是CISA与技术合作伙伴合作传达重要及时信息的一个很好的例子”。

美国CISA官员上周向媒体通报称,联邦机构预算和人员削减不会对响应该指令产生任何影响。俄亥俄州众议员、网络安全、信息技术和政府创新监督小组委员会民主党领袖肖特尔·布朗表示,她担心这些削减可能会影响CDM的表现。

肖特尔·布朗表示,“作为资深议员,我支持CDM计划。然而,特朗普政府的大规模裁员和资金削减已经危及该计划的有效性。我将继续关注CISA的情况,并要求其透明度和监督,以支持该机构在美国网络安全方面的努力。”

美国CISA前网络安全执行助理局长杰夫·格林表示,该紧急指令流程之所以能够有效,很大程度上是因为各机构的合作。

现任阿斯彭研究所网络安全项目研究员的杰夫·格林表示,“CISA在保护‘联邦民事机构’方面取得的显著进步,尤其是紧急指令流程的有效性,是我来到网络安全部门后最惊喜的事情之一。它之所以有效,是因为我们与其他机构合作,而且团队非常谨慎,只在真正必要时才会使用紧急指令。”

然而,美国数据搜索软件公司Elastic全球政府事务主管比尔·赖特表示,CDM 的存在对于应对 F5 漏洞等事件至关重要。他表示,“如果没有成熟、全面的CDM项目,联邦机构可能会盲目行动。此次事件表明,CDM是实现此类快速、全政府响应的基础能力。”

美国网络安全公司SOCRadar首席信息安全官安萨尔·塞克尔表示,F5漏洞的暴露“凸显了CDM的预期结果与实际执行之间的关键矛盾”。他表示,“各机构目前正忙于清点数千个F5实例,其中许多实例可能已经暴露,这表明数据收集与可操作见解之间仍然存在差距。CDM理论上可以收集资产数据,但如果这些数据没有经过规范化、联合化,或者无法在各机构环境中轻松查询,那么在这种时候,它就会失去运营效用。”

声明:本文来自奇安网情局,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。