编译:代码卫士

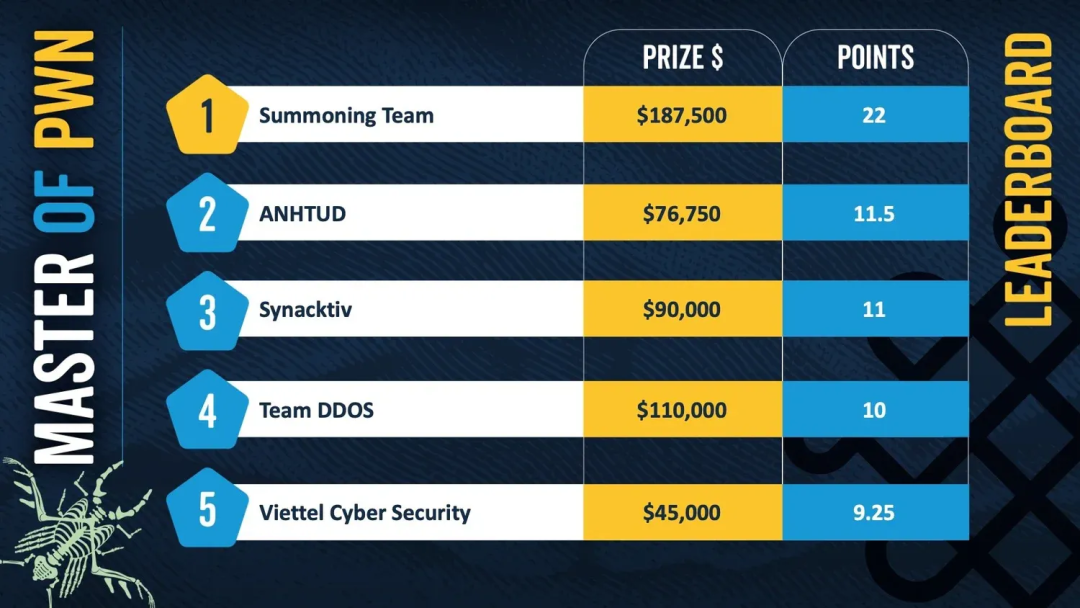

为期三天的2025 Pwn2Own 爱尔兰黑客大赛落下帷幕,Summoning Team 以18.75万美元和22个积分点的成绩摘得桂冠!大赛共发现73个唯一0day漏洞,颁发奖金1024750美元。

第一天比赛情况

战绩 | 战队 | 战况 |

成功 | Neodyme 团队 | 通过一个栈缓冲溢出漏洞利用HP DeskJet2855e,获得2万美元赏金和2个积分点。 |

成功+成功 | STARLabs 团队 | (1)通过一个堆缓冲溢出漏洞利用佳能 imageCLASS MF654Cdw,获得2万美元赏金和2个积分点。 (2)通过一个越界访问漏洞利用 Sonos Era 300智能扬声器,获得5万美元赏金和5个积分点。 |

成功 | Synacktiv | 通过一个栈溢出漏洞在群晖 BeeStation Plus 上实现跟级别代码执行,获得4万美元赏金和4个积分点。 |

成功+弃赛 | DDOS团队 | (1)使用8个精妙的漏洞(包括多个注入漏洞)实现成功攻破 QNAP Qhora-322 + QNAP TS-453E 的 SOHO 类设备,获得10万美元赏金和10个积分点。 (2)放弃对飞利浦 Hue 桥接器的利用。 |

成功 | GMO Cybersecurity团队 | 使用栈缓冲溢出漏洞成功利用佳能 imageCLASS MF654Cdw,获得1万美元赏金和2个积分点。 |

成功+成功/撞洞+成功 | Summoning 团队 | (1)利用两个漏洞获得在群晖 DiskStation DS925+上的代码执行权限,获得4万美元赏金和4个积分点。 (2)通过4个漏洞成功利用 Home Assistant Green(一个SSRF和三个漏洞撞洞),获得1.25万美元赏金和2.5个积分点。 (3)使用两个漏洞成功利用群晖 ActiveProtect Appliance DP320,获得5万美元赏金和5个积分点。 |

成功 | Rapid7团队 | 使用3个漏洞(含一个SSRF和一个命令注入)成功利用 Home Assistant Green,获得4万美元赏金和4个积分点。 |

成功+成功 | ANHTUD团队 | (1)使用4个漏洞(包括多个类型的溢出漏洞和一个越界读)利用飞利浦Hue桥接器,获得4万美元赏金和4个积分点。 (2)在第三次和最后一次尝试中,通过一个堆缓冲溢出漏洞成功利用佳能 imageCLASS MF654Cdw,获得1万美元赏金和2个积分点。 |

成功 | PetoWorks 团队 | 使用一个无效指针或引用释放漏洞,成功攻破佳能打印机,获得1万美元赏金和2个积分点。 |

成功 | DEVCORE 团队 | 通过多个注入漏洞和格式字符串漏洞,成功利用 QNAP TS-453E,获得4万美元赏金和4个积分点。 |

成功 | InnoEdge Labs 团队 | 通过一个认证绕过和一个越界写漏洞利用飞利浦 Hue 桥接器,获得2万美元赏金和4个积分点。 |

成功 | Compass 安全团队 | 结合一个任意文件写和敏感数据明文传输漏洞,成功利用 Home Assistant Green,获得2万美元赏金和4个积分点。 |

第二天比赛情况

战绩 | 战队 | 战况 |

成功+撞洞+撞洞 | PHP Hooligans | (1)利用一个越界写漏洞成功利用佳能 imageCLASS MF654Cdw 打印机,获得1万美元赏金和2个积分点。 (2)通过一个缓冲溢出漏洞成功利用飞利浦 Hue 桥接器,但这些漏洞撞洞,获得1万美元赏金和2个积分点。 (3)虽然成功利用 QNAP TS-453E,但撞洞,获得1万美元赏金和2个积分点。 |

成功/撞洞 | Viettel Cyber Security 团队 | 利用一个命令执行和撞洞的两个漏洞,成功利用 Home Automation Green,获得1.25万美元赏金和2.75个积分点。 |

成功/撞洞+失败 | Qrious Secure 团队 | (1)通过5个漏洞成功利用飞利浦 Hue 桥接器,不过只有其中3个是唯一的,获得1.6万美元赏金和3.75个积分点。 (2)无法在规定时间内成功利用三星 Galaxy S25。 |

成功 | CyCraft 技术团队 | 只通过一个代码执行漏洞,成功利用 QNAP TS-453E,获得2万美元赏金和4个积分点。 |

不在范围内 | Sina Kheirkhah | 尽管针对群晖 BeeStation Plus 的利用是成功的,但不在本次大赛范围内。 |

成功/撞洞+成功 | Neodyme 团队 | (1)通过两个漏洞成功利用 Home Assistant Green,但只有一个是唯一的,仍获得1.5万美元赏金和3个积分点。 (2)通过三个漏洞成功利用亚马逊智能插座,获得2万美元赏金和2个积分点。 |

成功 | DEVCORE 团队 | 利用一个栈缓冲溢出漏洞成功利用佳能 imageCLASS MF654Cdw,获得1万美元赏金和2个积分点。 |

撞洞 | PixiePoint Security 团队 | 虽然成功利用飞利浦 Hue 桥接器,但所用的和之前的撞洞,获得1万美元赏金和2个积分点。 |

撞洞+成功+成功 | Summoning 团队 | (1)成功利用群晖 CC400W 设备,但所用漏洞是厂商已知的,获得1.5万美元赏金和1.5个积分点。 (2)通过5个不同漏洞,成功利用三星 Galaxy S25,获得5万美元赏金和5个积分点。 (3)通过两个漏洞,成功利用群晖 ActiveProtect Appliance DP320 漏洞,获得5万美元赏金和5个积分点。 |

成功 | Verichains Cyber Force 团队 | 组合利用两个漏洞(其中一个是认证绕过),成功利用群晖 DS925 并以 root 身份运行代码,获得2万美元赏金和4个积分点。 |

成功 | Snyacktiv 团队 | 通过一个缓冲溢出漏洞成功利用飞利浦 Hue 桥接器,获得2万美元赏金和4个积分点。 |

成功 | InnoEdge Labs 团队 | 通过一个认证绕过和一个越界写漏洞成功利用飞利浦 Hue 桥接器,获得2万美元赏金和4个积分点。 |

成功 | Compass Security 团队 | 通过一个任意文件写和一个敏感数据明文传输漏洞,成功利用 Home Assistant Green,获得2万美元赏金和4个积分点。 |

成功 | ANTHUD 团队 | 通过一个堆缓冲溢出漏洞,在第三次和最后一次尝试中成功利用佳能 imageCLASS MF654Cdw,获得1万美元赏金和2个积分点。 |

第三天比赛情况

战绩 | 战队 | 战况 |

弃赛 | CyCraft 技术团队 | 放弃对亚马逊智能插座的利用尝试。 |

失败 | Fuzzinglabs | 无法再规定时间内成功运行 QNAP TS-453E利用。 |

成功/撞洞 | Xilokar | 通过四个漏洞(包括一个认证绕过和一个下溢)成功利用飞利浦 Hue 桥接器,但其中一个撞洞,不过仍获得1.75万美元赏金和3.5个积分点。 |

成功 | Cluck 团队 | 通过一个类型混淆漏洞,成功利用利盟 CX532adwe 打印机,获得2万美元赏金和2个积分点。 |

成功 | Interrupt Labs | 通过一个输入验证不当漏洞成功接管三星 Galaxy S25,成功在过程中启用摄像头和位置追踪功能,获得5万美元赏金和5个积分点。 |

成功/撞洞 | Yannik Marchand (kinnay) | 通过三个漏洞(包括一个不正确的认证算法实现),成功利用飞利浦 Hue 桥接器,但其它漏洞和之前撞洞,仍获得1.35万美元赏金和2.75个积分点。 |

成功 | Synacktiv | 利用两个漏洞,成功利用监控系统类别中的 Ubiquiti AI Pro设备,获得3万美元赏金和3个积分点。 |

成功 | Summoning 团队 | 通过一个硬编码凭据和一个注入漏洞成功接管 QNAP TS-453E,获得2万美元赏金和4个积分点。 |

成功/撞洞+成功 | Viettel 团队 | (1)通过两个漏洞利用利盟 CX532adwe,虽然堆溢出漏洞是唯一的,但其它漏洞与之前撞洞,获得7500美元赏金和1.5个积分点。 (2)通过一个加密绕过和一个缓冲溢出漏洞,成功利用飞利浦 Hue 桥接器,获得2万美元赏金和4个积分点。 |

成功 | Neodyme 团队 | 通过一个整数溢出漏洞成功利用佳能 imageCLASS MF654Cdw,获得1万美元赏金和2个积分点。 |

成功 | Interrupt Labs 团队 | 组合一个路径遍历和一个不可信搜索路径漏洞成功利用利盟 CX532adwe,获得反向 shell并在 LCD 上加载了 Doom 游戏,获得1万美元赏金和2个积分点。 |

成功/撞洞 | Thales Group 团队 | 通过三个漏洞成功利用飞利浦 Hue 桥接器,但只有堆缓冲溢出是唯一的,其它的撞洞,仍获得1.35万美元赏金和2.75个积分点。 |

撞洞 | Evan Grant | 只通过一个漏洞利用 QNAP TS-453E,但与之前撞洞,获得1万美元赏金和2个积分点。 |

弃赛 | Z3团队 | 放弃 WhatsApp 利用尝试。 |

撞洞 | DDOS 团队 | 虽然只用一个漏洞成功利用 QNAP TS-453E,但与之前撞洞,获得1万美元赏金和2个积分点。 |

失败 | Inequation Group ctf 团队 | 未能在规定时间内成功运行 Meta Quest 3S 利用,虽然能触发 DoS,但无法实现RCE。 |

原文链接

https://www.zerodayinitiative.com/blog/2025/10/23/pwn2own-ireland-2025-day-three-and-master-of-pwn

声明:本文来自代码卫士,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。