智能眼镜上的摄像头能帮我们随时随地记录好风景。然而,如果有一天,你的智能眼镜在不知不觉中“看见”了一切,还将这些内容实时传送给他人,你是否会意识到?在24日的第一个挑战中,选手董宪锐面对一副由主办方提供的智能眼镜,成功利用设备未知缺陷发起攻击,在2分钟之内完成恶意代码植入,在后续该智能眼镜被使用时,拍照指示灯失效,摄像头实时画面被挑战者远程截获并直播。之后选手还成功挑战了控制该智能眼镜进行应用劫持。

新买的手机里,可能潜藏着从未下载过的“隐形租客”?两位捍卫者的分享深入地揭示了黑产如何将“快应用”这项便捷技术,异化为肆意妄为的“数字牛皮癣”:它们会恶意霸屏让用户无法退出,用根本无法兑现的虚假红包欺骗点击,甚至暗中劫持您的手机剪切板。捍卫者呼吁应用生态的各方参与者,将用户的体验与操控权真正置于商业利益之上。

一句魔咒,让机器人觉醒意识?在24日上午的挑战中,选手屈师培和徐梓凯针对主办方提供的某款人形机器人,成功利用未知缺陷发起攻击,仅凭一句自然语言对话,触发未知漏洞执行,远程攻破目标机器人并取得控制权,并借助机器人对其他机器人利用漏洞进行"人传人"攻击,操控机器人做出危害人身安全的动作。

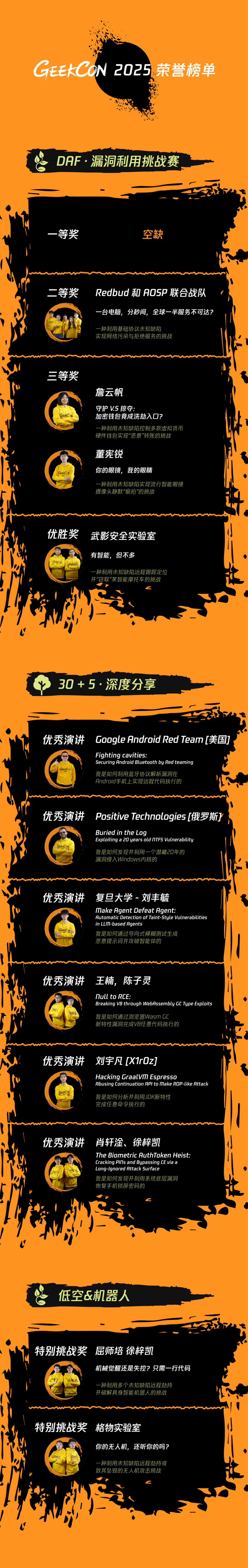

Google Android Red Team(美国)成员通过动静态分析发现了Bluetooth驱动中各协议的若干个严重、高危漏洞,还详细阐述了如何利用GATT协议的整数溢出漏洞在邻接环境下获取Pixel7手机的代码执行权限,同时展示了另一类AVDT协议中的类型混淆漏洞利用手法,并讨论了Android蓝牙安全团队在抵御相关攻击所做的一系列努力。

你所购买的硬件钱包真的是可信的吗?你创建的钱包密钥真的无人知晓吗?在本项挑战中,选手詹云帆在不对两款钱包做任何物理拆卸行为,不影响两款钱包任何已有功能的情况下,成功利用未知缺陷发起攻击,最终成功预测到钱包主人新创建的钱包密钥。另外选手还实现了中间人劫持将转账资金转入自己的钱包中。本项目所涉及的未公开漏洞,目前已由选手负责任披露给相关部门进行修复。

你敢相信吗?你停靠在停车场的私人摩托可能已经不知不觉变成了共享摩托。在本项挑战中,武影安全实验室的选手们在仅看一眼摩托车的情况下,成功利用摩托车未知缺陷发起远程攻击,实现实时获取车辆位置、一键远程解锁摩托车并开走。本项目所涉及的未公开漏洞,目前已联系选手积极与厂商进行沟通。

来自俄罗斯的演讲者Postive Technologies揭示了深藏于NTFS文件系统中 $LogFile 的历史性缺陷,详细展示了一个小错误如何级联演化为多处实现瑕疵,最终形成足以控制整个系统的利用原语;证明了在现代 Windows 场景下 NTFS,FAT、exFAT 等古老的文件系统仍然可能成为攻击突破口,对内核安全、文件系统取证与逆向研究具有重要参考价值。

清华大学RedBud与南开AOSP联合战队,以递进方式挑战互联网基础协议DNS安全性——先通过扰动将99%流量持续导向单台服务器超30秒,继而将攻击升级为使查询失效的DoS攻击,最后实现了域名劫持令kimi.com展示为deepsec.cc域名的内容。两支团队介绍了攻击和利用的基本原理,为我们揭示出DNS在负载分配与验证机制上的关键薄弱点。

安全研究员刘丰毓展示了其研究团队所提出的AgentFuzz框架,针对基于LLM的智能体应用开展自动化漏洞挖掘。通过将定向灰盒模糊测试迁移到 LLM 智能体,他们在 20 个开源智能体上发现 34 个高危 0-day,其中23 个已获得CVE编号。作者在现场展示了可自动生成恶意 prompt 触发反弹 shell 的 demo,强调了LLM智能体应用所面对的安全风险和“以 Agent 攻 Agent” 的新型安全测试思路。

当 JavaScript 引擎为提升性能引入 WebAssembly 的垃圾回收机制时,安全边界也被无意扩展。安全研究员王楠和陈子灵为我们深入剖析了三个V8引擎中与 Wasm-GC 相关的高危漏洞(CVE-2023-4068、CVE-2023-4070以及CVE-2024-10231),揭示了默认空值设置、内部、外部引用转换与默认引用分配错误如何引发类型混淆,并详细演示了类型混淆到最终远程代码执行的完整利用链。

日常使用的无人机,却有可能被远程操控劫持或者坠毁?来自格物实验室的选手们利用未知缺陷,在距离几十米的距离内,五分钟内即远程控制了两架不同品牌的无人机,并成功使它失控坠毁。除此之外,在演示环节,他们还在两架其他型号的无人机上进行了远程劫持,使得无人机无视遥控器命令并做出异常行为。本项挑战所涉及未公开缺陷,目前已由选手负责任披露给厂商进行修复。

安全研究员刘宇凡(X1r0z)分享了针对GraalVM Espresso JDK中Continuation API模块的研究过程和结果。他介绍了这一试验性功能与经典的Java反序列化漏洞碰撞出的新利用方法,并实现了无需外部依赖、仅使用JDK内置类的反序列化利用链。最后,演讲者现场演示了如何利用该利用链实现RCE。

在看似平静的手机桌面上,潜藏着无形的陷阱。某恶意应用将Widget化为完全透明的数字幽灵,悄无声息地盘踞在你的屏幕上,再通过保活拉活,持续窃取用户隐私,提高广告分成。这一隐蔽的攻击手段,不仅是对用户权益的侵害,更是对整个移动生态安全的公然挑战。两位捍卫者撕开了这个“隐蔽的角落”,让无形陷阱无所遁形,呼吁各方共同维护安全的移动生态环境:技术利用应有界,商业竞争需守底,切勿为了短期利益将用户信任作为赌注。

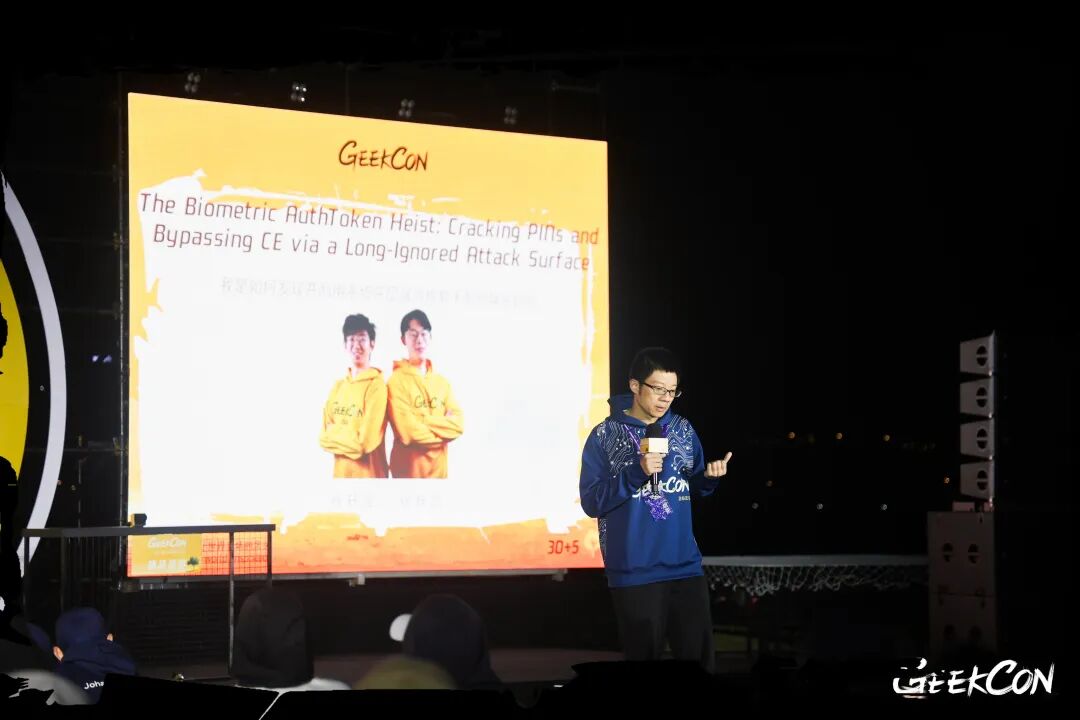

安全研究员肖轩淦、徐梓凯介绍了在Android身份认证机制中一个被长期忽略的攻击面,即生物认证可信应用程序中的AuthToken使用及管理问题,还分享了他的团队针对多种型号手机开展分析发现生物认证可信应用中设计与实现的乱象,同时展示了如何利用生物认证中AuthToken管理的缺陷恢复手机的锁屏木马,并讨论了针对此类问题该如何进行防护与加固。

声明:本文来自GEEKCON,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。