德国卡尔斯鲁厄理工学院卡斯特尔安全研究实验室的团队近期提出一种名为 “波束成形反馈信息”(Beamforming Feedback Information,简称 BFI)的身份推断攻击,该攻击基于 WiFi 的波束成形反馈信息,可实现高精度身份识别,且实施门槛低,

这种方法无需目标携带任何设备,仅通过被动监听周边 Wi-Fi 通信,即可以近 100% 的准确率识别个体身份。

相关研究结果已收录于论文中:

https://publikationen.bibliothek.kit.edu/1000185756/168100988

以下,黑鸟基于 KIT 的官方研究报告,严谨剖析其技术原理、实验结果及影响,并附带关键名词解释。

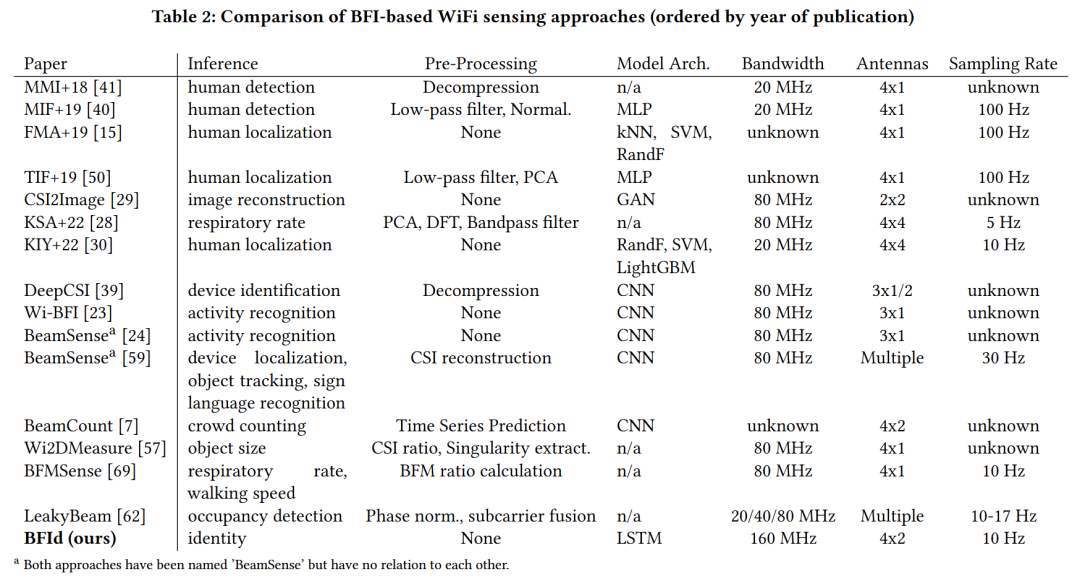

要理解 BFId 攻击,需先明确两种 WiFi 信号中的关键信息 ——CSI 与 BFI 的区别,这也是该攻击能广泛实施的核心原因。

CSI(信道状态信息):

属于 WiFi 物理层内容,记录信号传播过程中的幅度、相位变化,可反映环境中人体活动等信息。但获取 CSI 需修改 WiFi 设备固件,且仅少数特定硬件(如 Intel 5300 网卡)支持,普通用户或攻击者难以操作。

BFI(波束成形反馈信息):

是 WiFi 5(802.11ac)为提升传输速率引入的技术产物。WiFi 设备通过波束成形将信号定向传输至接收端,BFI 便是接收端(如手机、电脑)向接入点发送的信道信息压缩结果。关键在于,BFI 通过无线广播传输且未加密,无需修改固件,任何普通商用 WiFi 设备均可获取,无需接入目标 WiFi 网络。

BFId 的核心在于利用 Wi-Fi 网络的标准功能:波束成形(Beamforming)来实现识别。

波束成形是一种无线通信优化技术,指 Wi-Fi 设备(如路由器和客户端)通过调整天线阵列的相位和幅度,将信号“聚焦”到特定方向,提高传输效率和覆盖范围。

在 Wi-Fi 5(802.11ac)及更高标准中,客户端设备会定期向路由器发送 波束成形反馈信息(BFI),这些信息包含信号传播的精确测量数据,帮助路由器优化波束方向。

BFI 默认不加密,任何在射频范围内的设备均可被动捕获。BFId 攻击正是利用这一特性:

攻击者使用商用 Wi-Fi 设备(如标准路由器即可,所以成本极低)监听 BFI 信号,这些信号在传播过程中会因人体(包括墙壁、家具等环境因素)的干扰而产生独特“图案”。

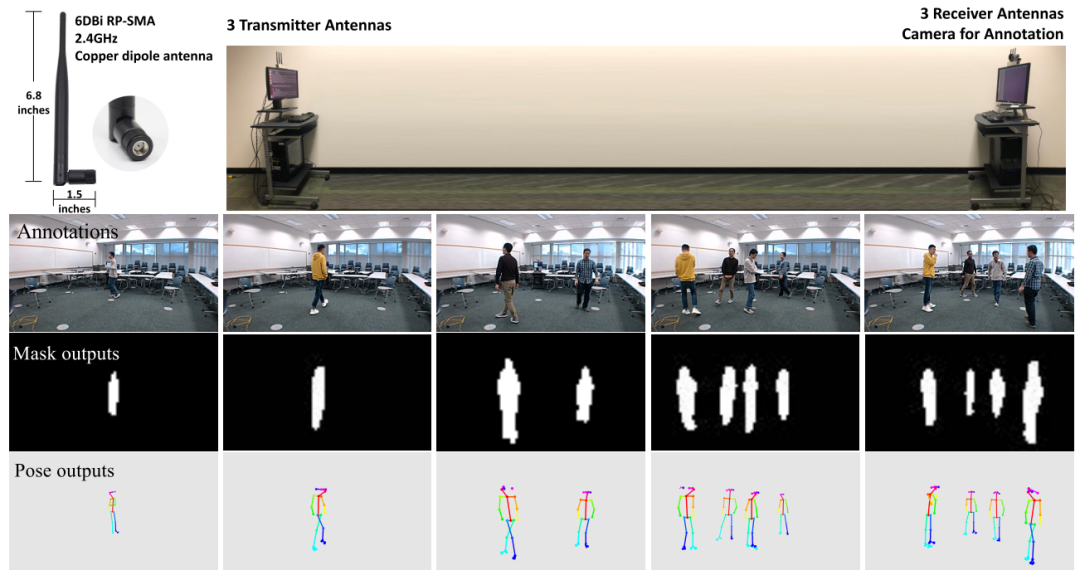

类似上图

这些图案类似于从多角度拍摄的“无线电图像”,可通过机器学习模型分析人体对信号的散射和反射特征,从而生成个体的“无线电指纹”。

与以往基于 信道状态信息(CSI,Channel State Information) 的方法不同,CSI 是测量信号在信道中变化的指标,常用于环境感知,BFId 不依赖特殊硬件或主动交互,仅需周边 Wi-Fi 设备间的正常通信即可运作。训练模型后,识别过程仅需数秒,且不受目标步态或视角影响。

KIT 研究员 Julian Todt 指出:“这种技术将每个路由器转化为潜在的监视工具。” 它独立于目标是否携带设备,只需环境中存在活跃 Wi-Fi 通信即可。

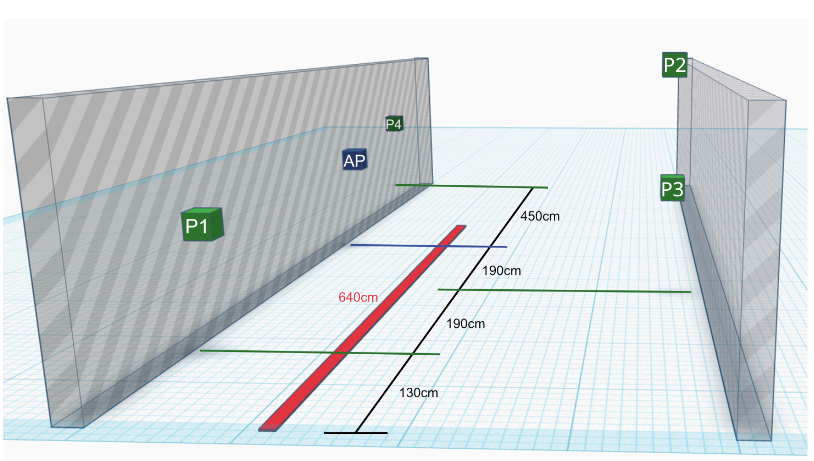

研究团队为验证 BFId 攻击效果,开展了大规模实验,共招募 197 名参与者,记录他们在不同行走方式(正常行走、背负背包、携带箱子、快速行走、通过闸机)、4 种观测视角(平行于视距、高于视距、垂直于视距、非视距)下的 BFI 与 CSI 数据。

实验设置中的接入点、观测视角及行走路径位置

最终得出多项关键结论:

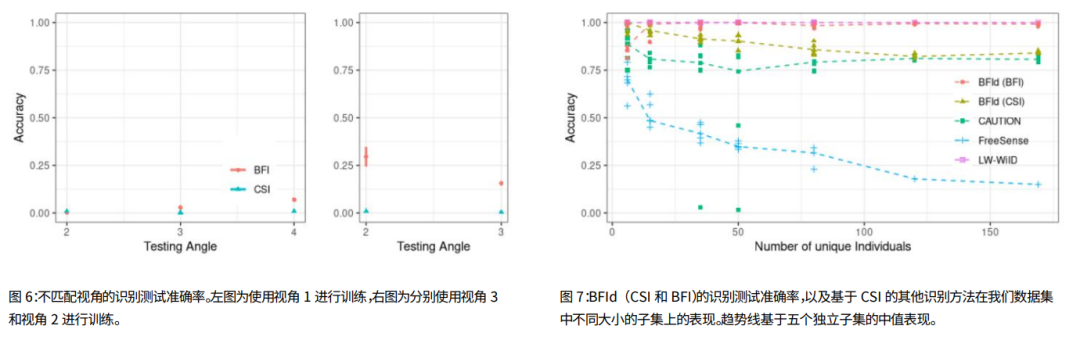

1. 身份识别准确率极高

在普通行走场景中,基于 BFI 的 BFId 攻击身份识别准确率达 99.5%±0.38。即便剔除无效数据后,样本量仍有 161 人,准确率依旧保持稳定。对比来看,传统基于 CSI 的身份识别方法,当样本量超过 50 人时准确率便会显著下降,而 BFId 攻击突破了这一限制,可适用于商场、办公楼等人群密集场景。

2. 跨场景识别能力强

实验中,仅用 “正常行走” 数据训练模型,再用其识别采用其他行走方式的参与者,BFI 仍能保持较高准确率;而传统 CSI 攻击在 “快速行走”“通过闸机” 场景下,准确率会降至 10% 左右。即便在非视距场景(如信号被墙体遮挡),BFId 攻击依旧能有效识别身份,意味着攻击者无需与目标处于同一空间即可实施操作。

3. 实施门槛极低

与基于 CSI 的攻击相比,BFId 攻击的实施条件更为简单:

硬件方面,仅需普通商用 WiFi 网卡(如 Intel AX210),无需修改固件;

操作层面,无需接入目标 WiFi 网络,只要设备处于接入点广播范围内,即可被动记录 BFI;

视角覆盖上,单个恶意设备即可记录接入点与所有合法客户端之间的 BFI 信息,而 CSI 攻击需部署多个设备才能实现多视角记录。

研究还提到,2023 年支持 BFI 功能的 WiFi 设备占比已超 50%,而支持 CSI 提取的设备不足 6%,这意味着多数现有 WiFi 设备都可能成为 BFId 攻击的辅助工具。

BFId 攻击的威胁不仅在于身份识别,更在于其具备极强的隐蔽性,可实现长期、无痕追踪,具体体现在两方面:

1. 伪装性高,不易被察觉

监控摄像头通常有明显外观特征,公共区域的监控也会标注提示;而 WiFi 信号无形无质,用户在使用公共 WiFi 时,难以察觉周边设备是否在记录 BFI 信息,攻击行为更难被发现。

2. 可借助现有设备实施长期监控

当前大量智能家居、物联网设备(如智能咖啡机、联网灯具)均具备 WiFi 功能,且部分设备安全性较低、易被劫持。攻击者无需自行部署设备,只需控制目标区域内的这类设备,即可长期记录 BFI 数据,实现对特定人群的持续追踪。

研究团队调研现有 WiFi 隐私防护技术后发现,当前防御方法均存在明显局限,难以应对 BFId 攻击。

如果向 WiFi 信号中注入随机噪声,可降低感知准确率,但会导致网络带宽减少、传输速率下降,实际应用中难以平衡隐私保护与网络实用性。

理论上可通过加密 BFI 防止被窃取,但需修改现有 WiFi 标准,可能导致新旧设备不兼容,短期内无法实现。

或者减少接入点发送 BFI 的频率,但实验表明,即便采样率大幅降低,BFId 攻击的准确率仍能保持在 90% 以上,防护效果微弱。

更值得关注的是,IEEE 正在制定的 802.11bf 标准(用于规范 WiFi 感知技术),目前未纳入任何隐私保护机制,未来 WiFi 感知技术普及后,BFId 这类攻击的威胁可能进一步扩大。

目前针对 BFId 攻击,普通用户可采取的防护措施有限,对于普通人而言,如果有特殊需求,黑鸟也只能是建议在敏感场景下关闭设备 WiFi 功能,避免连接来源不明的公共 WiFi 网络。

声明:本文来自黑鸟,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。