引言

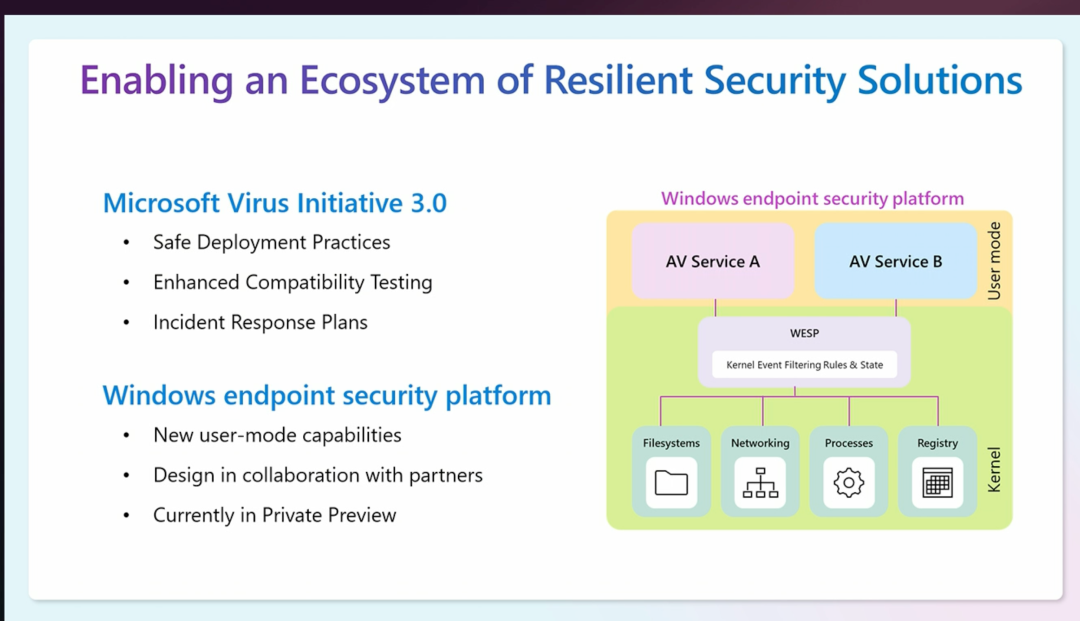

在刚刚结束的 Microsoft Ignite 2025 中,微软照例发布了一系列议题,而在其中有一个由 Windows 弹性计划 (Windows Resiliency Initiative, WRI) 团队带来的议题,旨在强调在安全和 AI 趋势推动下 Windows 在系统稳定性方面的努力和进展。在这个议题中除了安全恢复工具之外,最值得广大安全研究人员关注的就是Windows 安全平台(Windows EndPoint Security Platform,WESP) 的正式公开。

而说起 WRI 的起源,那就不得不说到 2024 年 7 月 19 日那个令众多 IT 运维彻夜难眠的周五。那一天著名安全厂商 CrowdStrike 照例发布一次日常更新。却未曾想此次更新导致了全球大规模的 Windows 操作系统蓝屏事件的发生。此次事件的深层缘由,可以追溯到 2009 年微软与欧盟达成的协议,微软必须向第三方安全软件开发商开放相关的 API,自那之后安全软件便拥有了系统内核级别的访问及修改权限。CrowdStrike 正是由于其驱动更新的异常,直接触发了这起有史以来最严重的 IT 故障事件。

该事件发生后,微软在 Ignite 2024 上正式宣布了 Windows 弹性计划 — 为避免此类事件在未来再次发生而重新设计终端安全软件与内核交互方式的计划。在 25 年 6 月份的博客中,微软就已透露其愿景:通过与安全厂商合作,推动反病毒和终端保护程序“降级”,像普通应用程序一样在用户模式下运行。直到上周五 WESP 正式公布,标志着 Windows 端点安全防护模式面临全新的变革,也对安全厂商提出了新的技术挑战。

01

WESP:全新的终端安全产品形态

自 John McAfee 在 1983年发布第一款杀毒软件 Mcafee 以来,终端安全防御技术在攻防对抗中已经经历了多次技术迭代。早期的杀毒软件主要依赖于静态特征识别和文件哈希检测,通过比对已知的恶意代码数据库来拦截威胁。然而,随着恶意软件技术的不断升级,简单的特征匹配已无法应对多态病毒和未知威胁,安全防御技术逐渐演进为基于模式识别和行为分析的动态检测机制。

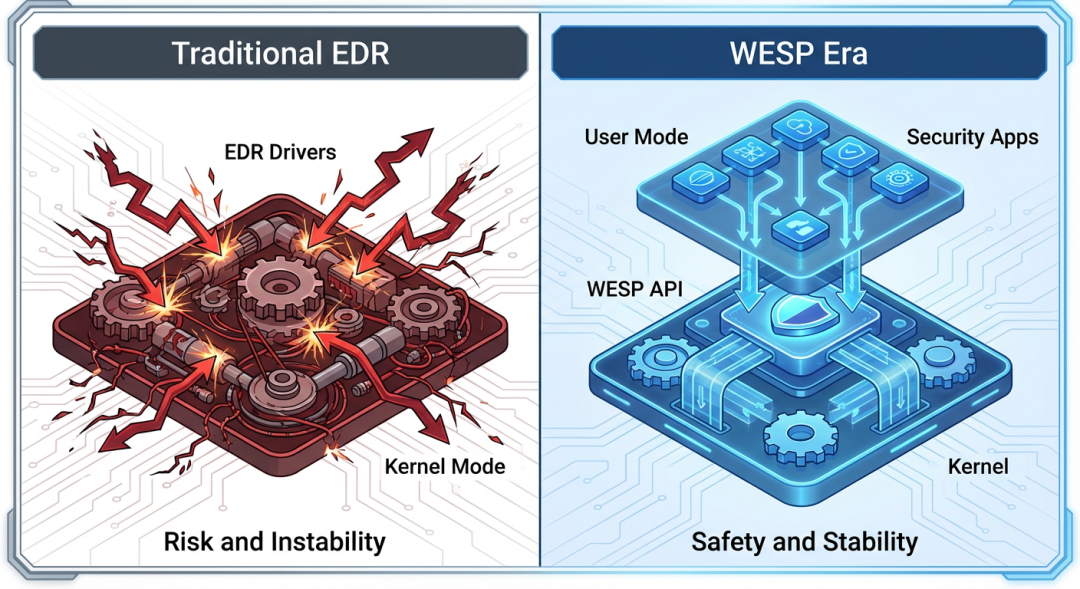

在这个过程中,安全产品的形态也从传统的防病毒软件(Antivirus, AV)演变为更复杂的端点检测与响应系统(Endpoint Detection and Response, EDR)。为了获得更强的端点行为遥测能力以及面向恶意行为及时阻断的能力,安全厂商的检测和防御机制也慢慢地从最初的用户态行为检测逐步深入到底层,转向内核态行为检测。

这种向内核层面的下沉虽赋予了安全厂商更强大的监控与阻断能力,但也是一把双刃剑。安全厂商不得不投入巨大的资源来应对Windwos版本兼容性挑战,在未公开的内核数据结构和复杂的系统机制之间如履薄冰。这不仅让产商在开发维护时异常痛苦,更为系统的稳定性埋下了巨大的隐患。正如 CrowdStrike 大范围蓝屏事件所揭示的一样,运行在内核级的驱动程序拥有最高的系统权限,任何微小的代码逻辑错误或兼容性问题,都足以导致整个操作系统崩溃(BSOD)。

而 WESP 改变了安全产品的构建方式。正如微软在演讲中所述,WESP 不再让每个端点安全应用各自为政,在操作系统中创建私有的可见性和控制点,而是由 Windows 平台直接提供一套安全的用户态接口。安全厂商直接利用这些接口来实现系统监控和威胁防护,不会像过去那样为了获取底层遥测数据或执行阻断操作而冒险进入内核。

面对这一架构变革,安全厂商必须对现有的防御方案进行彻底的迭代与升级。在未来,随着 WESP 的逐步普及,过去那种依赖私有内核 Hook 和非标准数据采集的传统技术路线将难以为继。安全厂商都将面临着产品架构重构的任务,各大安全软件都将需要把原本运行在内核态的检测逻辑迁移至用户态,并全面适配 WESP 的标准化接口。这不仅是技术实现的变更,更是竞争维度的转移。未来的安全攻防很大程度上将不再取决于谁能潜入系统底层挖掘更深的 Hook,而是取决于谁能更智能、更高效地利用标准化的遥测数据进行威胁分析与响应。

02

源头治理:重塑驱动生态

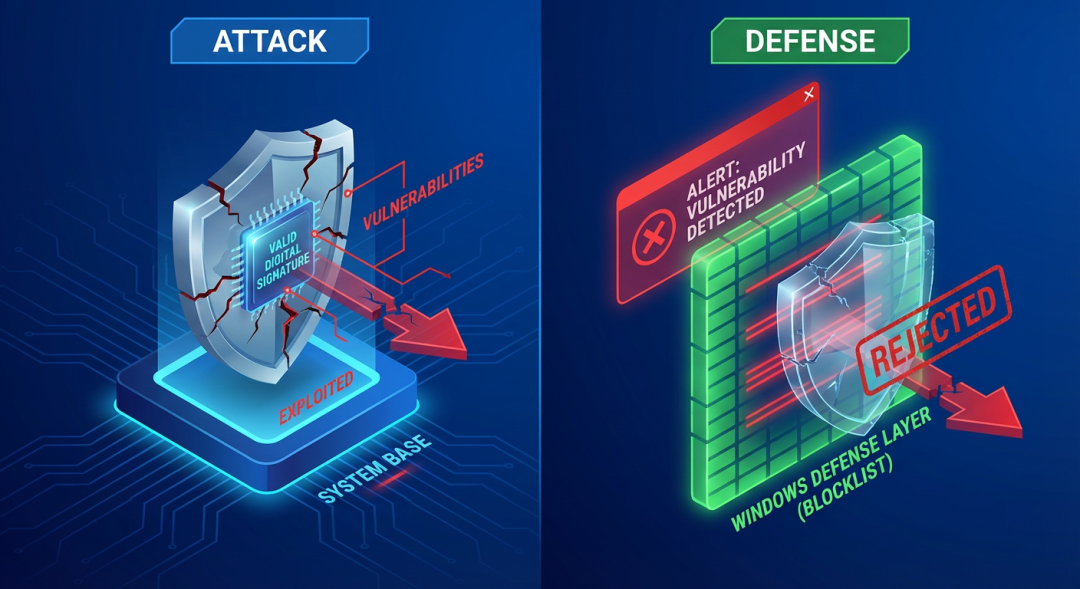

除了通过 WESP 将安全软件移至用户态外,微软还针对整个 Windows 驱动生态推出了更广泛的治理措施,旨在从源头减少内核级漏洞的攻击面。

一方面针对近年来频发的“自带易受攻击驱动”(Bring Your Own Vulnerable Driver, BYOVD)攻击技术,微软计划引入“易受攻击驱动阻断列表”功能。BYOVD 攻击是指攻击者利用拥有合法签名但存在已知漏洞的旧版驱动程序进入内核,进而绕过系统的安全机制。

新的阻断列表功能类似于安全管家类软件的防御机制,但它直接集成在操作系统核心。该功能会阻止已知存在漏洞的驱动程序在设备上运行。微软通过整个 Windows 生态系统收集入侵指标(IOC),自动更新这一列表。这意味着用户和企业无需采取额外的配置或手动干预,即可获得针对已知漏洞驱动的实时防护,有效切断了攻击者利用合法驱动作恶的路径。

另一方面对于那些出于性能或架构原因(如显卡驱动)必须保留在内核态的驱动程序,微软并未放松要求,而是实施了更严格的审核与控制措施。为了提升驱动的健壮性,微软引入了强制性的编译器安全防护、驱动隔离以及 DMA 重映射等技术手段,旨在将驱动故障的影响范围限制在最小,防止单一驱动错误导致系统级崩溃。

此外,微软正在重塑驱动程序的更新机制。正如微软在 Ignite 2025上所强调的:“我们正在与整个驱动生态系统合作,致力于让 Windows Update 成为您安全地保持设备和驱动程序更新的基础平台。”这意味着,未来的驱动程序不仅需要通过更严格的签名审核,其分发和更新也将更加依赖于 Windows Update 这一安全通道。通过统一的更新渠道,微软能够确保用户获取经过验证的、更稳定的驱动版本,从而在源头上降低因驱动版本混乱或来源不可靠带来的安全与稳定性风险。

03

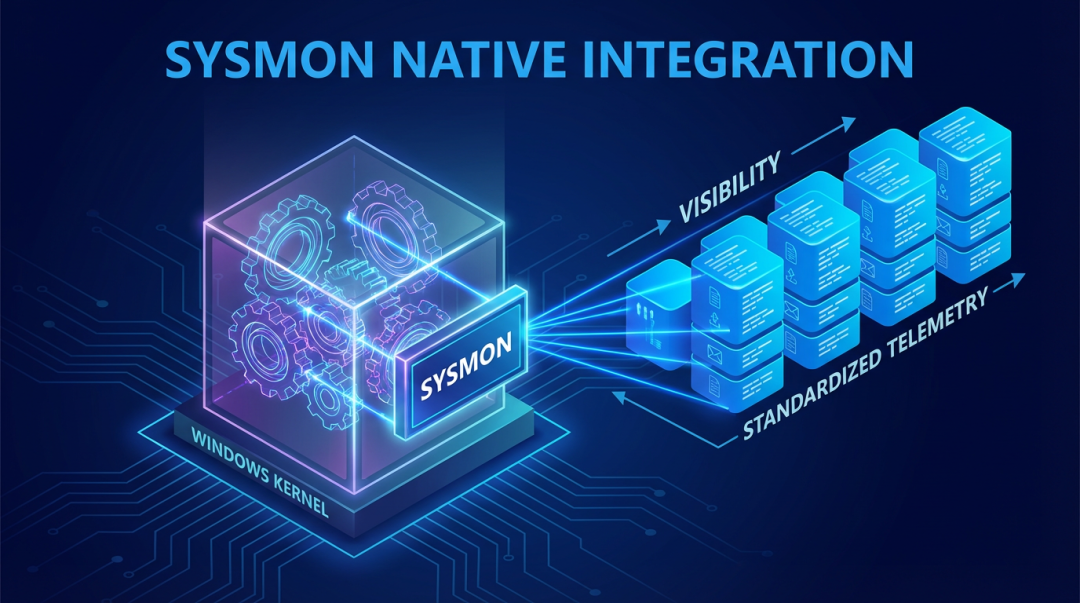

Sysmon 原生集成:增强的系统可见性

长期以来,Sysinternals 套件中的 Sysmon 一直是社区中进行深度系统监控的首选工具,因其能够记录详细的系统活动日志而被广泛用于威胁狩猎和取证分析。但由于其长期由社区维护,并没有官方对其驱动稳定性的背书。大部分已知的 EDR 厂商均会选择自研一套类似于 Sysmon的采集工具,而非直接使用它。在 Ignite 2025 上,微软宣布了一个重要的里程碑:Sysmon 的功能将不再仅仅作为一个独立的工具存在,而是即将原生集成到 Windows 11 和 Windows Server 2025 中。

这一转变标志着 Sysmon 从“外挂工具”向“原生能力”的进化。对于安全厂商而言,原生集成的 Sysmon 提供了易于激活、丰富且可定制的威胁检测信号。这不仅显著提升了企业安全团队对系统内部行为的可见性,也为第三方安全供应商提供了标准化的日志数据源,从而使得整个安全生态系统更快速、更高效地识别和响应潜在威胁。

04

总结

从本次 Ignite 2025 上 WESP 的正式推出到 Sysmon 的原生集成,无不标识着微软重构端点安全产品构建逻辑的决心。在过去的几十年里,安全厂商的核心壁垒往往建立在独特的数据采集和底层对抗能力之上。正如“痛苦金字塔”理论所暗示的,谁能挖掘到更深层次的系统 Hook,谁能捕获到更隐蔽的内核关键函数调用,谁就更有可能发现隐蔽的高级威胁,从而就被认定拥有更强的检测能力。然而 WESP 平台的出现、原生 Sysmon 的融入,以及微软近年来在 ETW 和 ETW-TI 上持续投入的努力,正在扭转这一观点。

操作系统在不久的将来将直接通过标准化的用户态 API 提供高质量、全覆盖的遥测数据。这不仅意味着所有的安全产商基本上站回了同一起跑线,更意味着客户无需再为安全软件内核驱动可能导致的操作系统故障而担忧。当“采集”能力不再是瓶颈,安全产品的竞争维度将回归到安全的本质。谁能从海量的标准化事件日志中,利用 AI 和威胁情报更快地嗅出攻击者的踪迹?谁能将复杂的攻击链路还原得更清晰?这才是未来安全产品的核心护城河。

作为专业的安全研究团队,科恩实验室一直密切关注着这一特性的发展动态,并在上周五该功能公开后,我们迅速跟进并完成了本篇解读。围绕 WESP 的具体实现原理和技术细节,科恩后续将持续跟进研究,为大家带来更详尽的技术分析。

参考链接

[1] https://ignite.microsoft.com/en-US/sessions/BRK345

[2] https://blogs.windows.com/windowsexperience/2025/11/18/preparing-for-whats-next-windows-security-and-resiliency-innovations-help-organizations-mitigate-risks-recover-faster-and-prepare-for-the-era-of-ai/

[3] https://blogs.windows.com/windowsdeveloper/2025/11/18/ignite-2025-furthering-windows-as-the-premier-platform-for-developers-governed-by-security/

[4] https://techcommunity.microsoft.com/blog/windows-itpro-blog/native-sysmon-functionality-coming-to-windows/4468112

[5] https://windowsforum.com/threads/sysmon-goes-native-in-windows-11-and-server-2025-what-enterprises-need-to-know.390687/

[6] https://blogs.windows.com/windowsexperience/2025/06/26/the-windows-resiliency-initiative-building-resilience-for-a-future-ready-enterprise/

[7] https://blogs.windows.com/windowsexperience/2024/11/19/windows-security-and-resiliency-protecting-your-business/

声明:本文来自腾讯安全威胁情报中心,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。