在移动设备安全领域,拒绝服务(DoS)漏洞已不再是单纯的破坏工具,而是现代间谍软件攻击链的核心组件。

这些漏洞通过引发系统服务崩溃或资源耗尽,为后续的远程植入、权限提升和持久化控制铺平道路。

特别是在 Android 框架中,DoS 漏洞的利用门槛低(无需额外权限),且可远程触发,使其成为商业间谍软件供应商的首选武器。

2025 年12月1日,谷歌证实安卓系统正遭受攻击,并紧急发布修复程序,以修复两个“无需额外执行权限即可导致远程拒绝服务攻击”的漏洞,真实案例证实了 DoS 在攻击链中的战略价值,因为此前类似漏洞,谷歌从未如此紧急的声称48小时内发布补丁更新。

制造商目前都收到新的源代码正在加急推送更新。

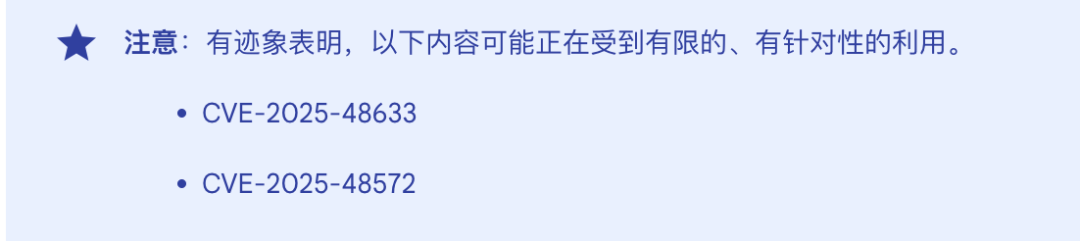

谷歌表示,有迹象表明 CVE-2025-48633 和 CVE-2025-48572 可能正被有针对性地进行有限的利用。

这类描述一般特指间谍软件类的攻击活动,针对特定目标发起攻击,这类Dos攻击的载体也相当多样性,可以是短信、音视频、通信信号等等,目前尚未得知此次攻击用的载体是什么。

问题来了,为什么针对安卓手机的远程拒绝服务攻击,会被应用在间谍软件攻击领域中呢?

实际上,安卓框架中的拒绝服务 (DoS) 漏洞是一种严重的安全缺陷,可导致设备或系统服务无法正常响应,攻击者无需额外权限即可利用,造成从轻微功能异常到设备完全瘫痪的多种危害。

商业间谍软件厂商的产品中,普遍集成了多类 DoS 攻击能力,这类能力也被视作间谍软件的 “DoS 工具箱” 核心组成。

Android 框架 DoS 漏洞已成为现代间谍软件的必备武器,它们不仅能造成系统瘫痪,更能作为攻击链的核心,实现从远程植入的开始制造手机崩溃从而导致机主混乱,从而在这个期间植入真实的漏洞利用,还有在分析人员取证时通过DoS漏洞干扰取证等手段方法。

这类漏洞的威胁远超单纯的服务拒绝,以及分布式拒绝服务攻击(DDOS),已演变为数字间谍活动的基础设施组件。

防范此类攻击的关键是及时安装系统更新,尤其是 Google 每月发布的安全补丁,以及谨慎处理不明来源的文件,特别是图片和应用程序。

声明:本文来自黑鸟,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。