1. IMN驱动的美军印太司令部指挥控制架构转型

美军印太司令部通过应用印太任务网络(Indo-Pacific Mission Network,IMN),实现了在多国、多制度环境下整合信息和分配指挥控制权能的关键能力。IMN 的核心功能是跨越不同国家和制度的界限,将多个部队掌握的分散信息资源汇聚为可共享、可操作的联合态势图。

图 1 军事指挥中心的雷达和态势监控

与以往依赖节点数量和带宽扩展衡量成效的指挥与控制架构相比,它的能力重点转向信息的可靠性与持续可用性。IMN 作为印太司令部指挥与控制系统的关键平台,在态势生成、指挥权能分配以及盟友协同等方面体现了美军指挥控制架构转型的基本方向和立场。

2. IMN的交付与部署进展

IMN 已获“五眼”情报联盟的正式使用,这意味着IMN已经获取了在英国、澳大利亚、新西兰和加拿大部署使用的权限,且在 2024 年逐步进入了多国联合演练的实用阶段。IMN在2024年年初的 Keen Edge 演练中实现初始作业能力,并在6月的 Valiant Shield 演习中完成了更大规模的现场应用。随后,韩国在夏季完成与IMN的对接,菲律宾也在下一轮开始了接入程序。

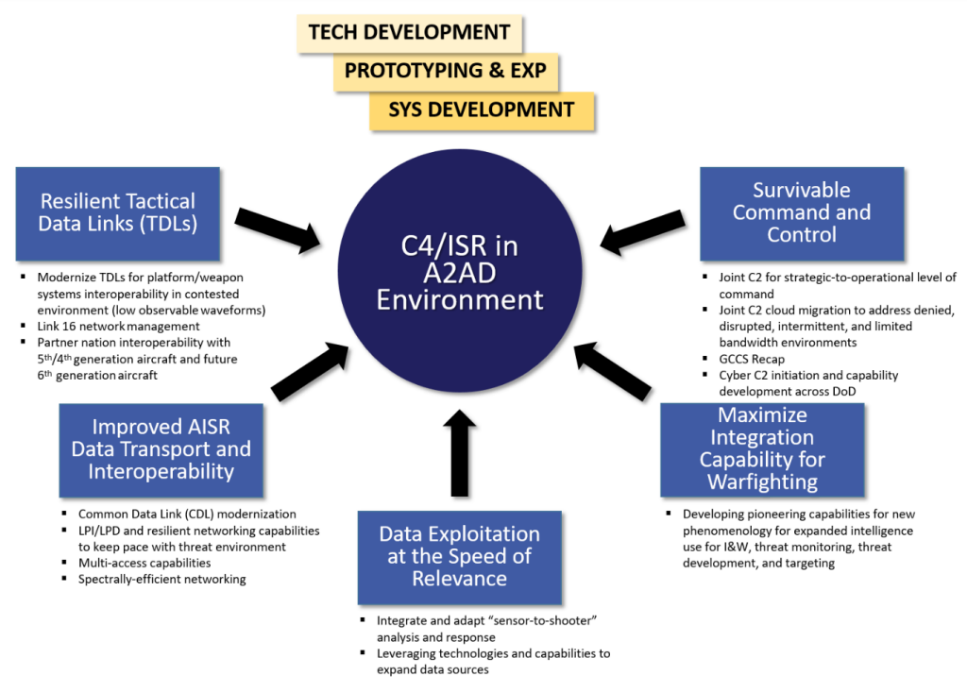

到 2025 年底,IMN估计将覆盖范围扩展至 23 个国家,届时平台将承载电话与视频通话、即时通信、文件分发、电子邮件以及共享作战态势等核心协同功能。这些设备首先在司令部级、基地级和演习现场完成装配和功能验证,典型实例包括 Keen Edge、Bold Quest 和 Valiant Shield 等演练中的现场安装与测试。目前,IMN 的关键基础设施已在印太司令部负责地区完成部署,包括机架式超融合系统、封装私有云节点、零信任访问网关和容器化运行平台。

3. 以数据为核心,以零信任为方法的指控架构取向

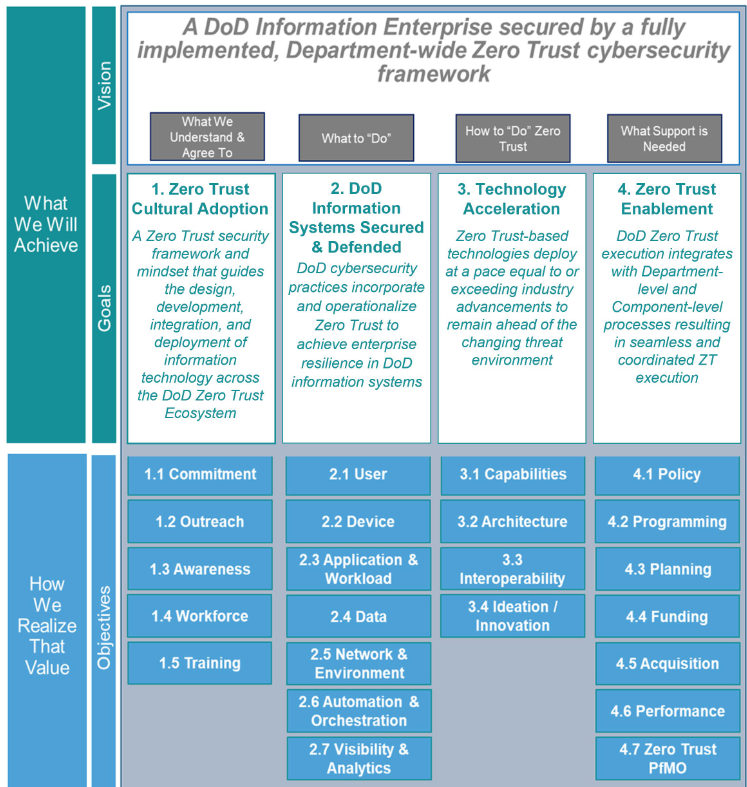

架构选择决定体系行为。美军印太司令部对其指挥与控制架构的根本调整体现在将“数据”定位为核心战略资产,并以内嵌零信任(Native Zero-Trust)为核心方法重构访问控制。

传统以边界为核心的安全模型在多国联盟场景中受到明显局限。边界的频繁变更、多国之间的法规差异和信任不对称等问题使得传统的指挥与控制架构常常成为合作瓶颈。

相较之下,IMN把访问决策下放到对每一笔数据的属性化裁决。通过基于属性的访问控制(ABAC)、端到端加密、可验证的身份断言以及细粒度审计,IMN使“谁在何种情境以何种用途访问何类数据”成为可程序化、可审计的策略集。这不仅体现了技术革新,更强调多方合作需要在语义和政策层面达成协调,以保障美军印太司令部指挥控制体系的稳健运行。

图 2 “零信任”信息域示意图

IMN系统的工程实现采用混合部署模式。它结合了超融合数据中心和私有虚拟云,同时配备战术边缘能力,以适应盟国能力差异和主权约束。

该混合模式既为遗留系统提供平滑接入路径,也为在链路受限情形下的边缘自治、离线工作流提供物理与逻辑基础。元数据模型与共识化术语集的设计是实现语义互操作的关键。这不仅要求统一字段与格式,还需将上下文和解释规则一并编码,从而确保数据在跨域传播时既能被正确理解,又能被有效治理。因而IMN系统整体又被定位为一个可扩展的区域信息域,目的是在保护敏感性的前提下扩大任务伙伴的接入范围与联合作战能力。

图 3 美国国防部的零信任架构战略

策略引擎与策略同步机制是美军印太司令部指挥控制架构能否落地的技术保证。访问策略必须在多个组织之间保持一致,确保不同参与方遵循统一的规则和标准。

这些策略需要能够被有效地下发到各个执行节点,以实现对访问权限的精准控制和实时管理。令牌与属性映射必须在运行时完成可信检验;审计链路要求在事后能追溯责任与决策路径。为此,IMN在核心层面把政策映射为可执行的策略代码,使法律、条约与联盟协定的界限能在技术层面被准确体现并动态调整。该种做法把技术实现与政治-法律意志紧密耦合,降低了因政策错配导致的临时性中断风险,但同时也提高了对策略治理能力与多边协商效率的依赖。

4. 运行逻辑及对指挥与控制架构的重塑

运行逻辑的核心在于把多源数据转译为可直接驱动行动的策略化视图(policy-driven views)。传感器流、情报汇报、战术单元输入与盟方数据进入IMN后,经过规范化的元数据处理、标签化策略应用与语义映射,按任务语境动态裁决展示给不同的指挥与战术节点。

相同原始信息在不同权限与任务语境下会被裁剪出不同的“任务视图”,每一视图与其接收方的任务目标直接对应,从而将原有的“数据→信息→情报→决策”的多步人工处理链压缩为可执行的机器辅助流。

该机制直接影响指挥节奏:决策延迟减少,信息整合负担下降,联合行动的一致性与响应速度显著提升。公开演习的经验表明,IMN在态势共识生成与跨国指挥协同中的作用逐渐从“试验”转为“实践”。

控制实现方式的根本变换体现在权能实现条件的迁移。上级对下级的控制不再仅以即时连通为前提,而更多依赖于策略可信度与本地授权能力。

策略化授权令牌、可验证身份断言与本地缓存机制允许战术节点在中心链路受限时,基于预设策略与本地态势实施受控自治。这种自治受限于策略边界与审计要求,并通过回传日志与后置审查保持上级对行动轨迹的可见性。结果是指挥链的可用性由“是否在线”向“策略是否可信并可验证”迁移,这一迁移增强了在电磁压制或通信受限情境下的任务持续性,但对身份管理与策略同步提出更高要求。

图 4 印太任务网络(IMN)中策略驱动视图的生成与分发机制示意图

语义互操作、技术互操作与组织互操作在实务中形成耦合闭环。技术互操作确保通道与接口的连通;语义互操作保证信息在跨系统流转时的可解释性;组织互操作把责任、程序与授权边界固化为可执行流程。

只有三者协同,才可能把信息优势转化为共同行动的执行优势。IMN的实践显示,短期内通过技术改造可以实现通道连通与态势共享,但要把临时对接转化为可持续的协作体系,必须把语义与组织要件制度化,使得联合作战不再依赖个人关系或临时协议,而在规则化框架内可复制、可审计

在资源受限与作战节奏紧张的条件下,运行机制需在自动化与人为判断之间实现平衡。策略引擎要能针对延迟容忍度、任务优先级与数据敏感度做实时权衡;边缘节点需具备自适应调度能力以决定何时处理、何时回传;联盟间的信任映射需要以可审计的回路进行动态调整并由政策层面定期复核。因此,IMN的运行不是单纯的系统自动化,而是技术能力与政治决策并行的治理过程,二者缺一不可。

5. 印太指挥控制架构转型对印太局势的影响

IMN推动了美军印太司令部指挥控制体系向更为一体化和数据驱动的方向发展。这一转型不仅提升了信息共享的效率和决策的敏捷性,也在一定程度上改变了印太地区军事力量的协同模式和作战节奏。通过构建跨国、跨制度的统一信息环境,IMN增强了美军及其盟军在复杂多变的区域环境中进行联合行动的能力,有助于提高对突发事件的响应速度和整体作战效能。

这一变革推动了多国联盟机制的深化和持续化发展,强化了区域内美军及盟军的战略协调能力,进而对印太地区的力量均衡产生一定影响。IMN所体现的数字化、零信任架构也提高了联合行动的韧性与安全保障水平,使得美军及其盟军应对电磁干扰和通信中断的能力得到增强。

在此形势下,我国需要持续关注印太指挥控制体系的技术进步及其对区域安全环境的潜在影响,并考虑采取相应措施以适应这一不断演变的军事态势,以维持我国国家安全与战略利益。

6. 总结

美军印太司令部的指挥控制架构正经历从传统网络边界防御向以数据为核心、零信任为方法的根本转型。该架构强调通过策略化治理和动态授权,将多源异构数据转化为可操作的指挥视图,支持多国、多制度环境下复杂联盟的协同作战。IMN作为这一转型的核心体现,集成了先进的技术和制度创新,推动了指挥权能的分布式实现与态势感知的实时更新,显著提升了联合行动的响应速度和稳定性。

然而,架构的技术能力必须与相应的治理机制相辅相成,确保跨国政策、信任链和安全要求得以有效执行。印太司令部通过将制度与技术深度融合,塑造了一种更具韧性和适应性的指挥控制体系,以提升美军及其盟友在印太地区的作战效能。面对这一局势变化,我国应持续关注相关动态,合理评估影响,重点维护周边安全环境的稳定与国家战略利益。(北京蓝德信息科技有限公司)

参考文献

1. aulkner K. INDOPACOM is replacing a pile of partner-nation networks with just one. DefenseOne, 2024-11; access date 2025-08-08.

2. U.S. Indo-Pacific Command. U.S. INDOPACOM Joint Mission Accelerator Directorate Reaches Initial Operating Capability. PACOM News, 2024; access date 2025-08-08.

3. Bender A. Charting the course toward interoperability and next-gen command and control. BreakingDefense, 2025-06; access date 2025-08-08.

4. Department of Defense. DoD Zero Trust Strategy. Washington: Office of the DoD CIO, 2022-01; access date 2025-08-08.

5. U.S. Indo-Pacific Command. Allies Come Together in the Indo-Pacific: Valiant Shield 24. PACOM News, 2024; access date 2025-08-08.

6. Aquilino J C. Statement to Senate Armed Services Committee. 2024; access date 2025-08-08.

7. Beavers M. Secure comms with allies is hard. The Pentagon wants to change that. DefenseOne, 2025-06; access date 2025-08-08.

8. Department of Defense. Department of Defense Zero Trust Reference Architecture (ZT RA) v2.0. Washington: DoD CIO, 2022-09; access date 2025-08-08.

9. Paparo S J. INDOPACOM posture statement. 2025-04; access date 2025-08-08.

10. Department of Defense. Directive-Type Memorandum 25-003, Implementing the DoD Zero Trust Strategy. 2025-07-17; access date 2025-08-08.

11. U.S. Department of Defense. Pacific Deterrence Initiative. 2024; access date 2025-08-08.

声明:本文来自蓝德智库,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。