电信安全云堤·抗D团队联合水滴实验室对全球最新DDoS攻击事件进行持续监测分析,实时掌握来自全球的互联网DDoS攻击态势,及时对我国域内攻击发出预警。监测显示,2025年11月以来,来自巴西、荷兰等境外国家的攻击源持续对我国北京、上海、深圳等地区发起DDoS攻击,金融、政务、互联网等行业成为主要目标。目前攻击仍在持续,相关单位需加强防护。

一、攻击态势:多区域多行业受影响

时间范围:2025年11月初至今

攻击来源:主要来自巴西、荷兰等国家

国内受影响地区:北京、上海、深圳、广州、杭州等

重点攻击行业:金融、政务、互联网等

攻击规模数据:高峰时段15分钟内被扫描攻击目标超100个C类地址段,累计被扫描攻击目标达数千个C类地址段。

二、攻击方式:两种主要攻击模式解析

DDoS攻击:即分布式拒绝服务攻击,通过大量伪造请求占用目标服务器资源,导致其无法响应正常用户请求。本次攻击主要采用以下两种模式:

1.攻击者首先通过随机向某段IP发起端口扫描,收到ACK包后针对目标端口发起新建连接,主要特征是流量较小,不易被监测到,但对整体网络负载影响明显,会产生一定的网络流量波动。

2.攻击者通过扫描方式发现目标IP开放的端口,随后构造TCP数据包,伪造成已经建立连接并需要立即处理的PSH-ACK数据包,并将数据包发送到目标服务器的指定端口,当目标服务器收到伪造的PSH-ACK包后,会检查自身是否存在对应的连接,由于并没有真正建立TCP连接,服务器无法找到匹配的连接,但仍然需要消耗资源处理这些数据包,服务器会被大量的PSH-ACK包淹没,资源耗尽,无法及时响应正常请求,从而导致拒绝服务。

攻击特征:攻击源IP和目的IP高度分散,单个目标IP流量较小但整体影响显著,主要针对80、443端口及分散高位端口发起攻击。

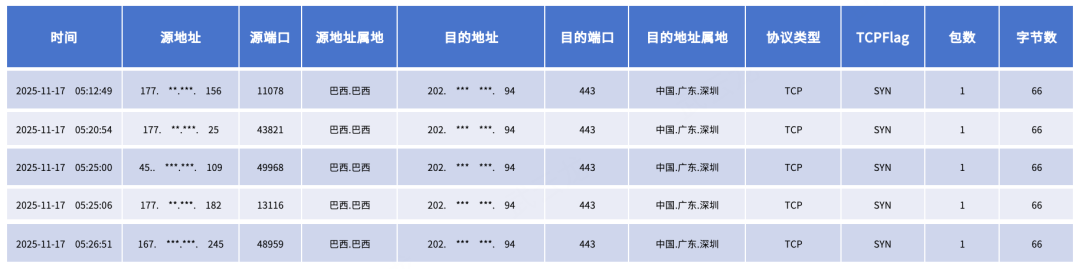

攻击案例数据:监测记录显示,11月7日5时至6时许,来自巴西的攻击源持续向我国广东深圳地区某IP的443端口发起SYN Flood攻击,均为包长为66字节的小包攻击,攻击频率密集且持续时间长。

供稿:抗D产品线

声明:本文来自电信云堤,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。