漏洞概述 | |||

漏洞名称 | React Server Components 拒绝服务漏洞 | ||

漏洞编号 | QVD-2025-48081,CVE-2025-55184 QVD-2025-48191,CVE-2025-67779 | ||

公开时间 | 2025-12-11 | 影响量级 | 百万级 |

奇安信评级 | 高危 | CVSS 3.1分数 | 7.5 |

威胁类型 | 拒绝服务 | 利用可能性 | 高 |

PoC状态 | 已公开 | 在野利用状态 | 未发现 |

EXP状态 | 未公开 | 技术细节状态 | 未公开 |

危害描述:导致服务器进程挂起、CPU 资源耗尽。 | |||

01 漏洞详情

影响组件

React 是由 Meta 开源、用于构建用户界面的 JavaScript 库。其“React Server Components”(RSC)架构允许组件在服务端渲染并序列化输出,通过“Flight”协议以 JSON-like 流式格式发送到客户端,实现零客户端 JS 体积的交互体验。RSC 已被 Next.js、Shopify Hydrogen、Gatsby 5 等主流框架采用,广泛应用于电商、SaaS、内容站点。

漏洞描述

近日,奇安信CERT监测到官方修复React Server Components 拒绝服务漏洞(CVE-2025-55184),攻击者可发送恶意该请求在反序列化时会导致无限循环,从而使服务器进程挂起,并阻止后续的 HTTP 请求。同时由于Next.js使用了存在缺陷的 React 服务端 DOM 包,同样导致Next.js拒绝服务漏洞(CVE-2025-67779)。目前该漏洞PoC已在互联网上公开,已确认 Dify 等应用受此漏洞影响。鉴于该漏洞影响范围较大,建议客户尽快做好自查及防护。

02 影响范围

影响版本

React Server < 19.0.3

React Server < 19.1.4

React Server < 19.2.3

其他受影响组件

Next.js 14.x < 14.2.35

Next.js 15.0.x < 15.0.7

Next.js 15.1.x < 15.1.11

Next.js 15.2.x < 15.2.8

Next.js 15.3.x < 15.3.8

Next.js 15.4.x < 15.4.10

Next.js 15.5.x < 15.5.9

Next.js 15.x canary < 15.6.0-canary.60

Next.js 16.0.x < 16.0.10

Next.js 16.x canary < 16.1.0-canary.19

Dify 等应用

03 复现情况

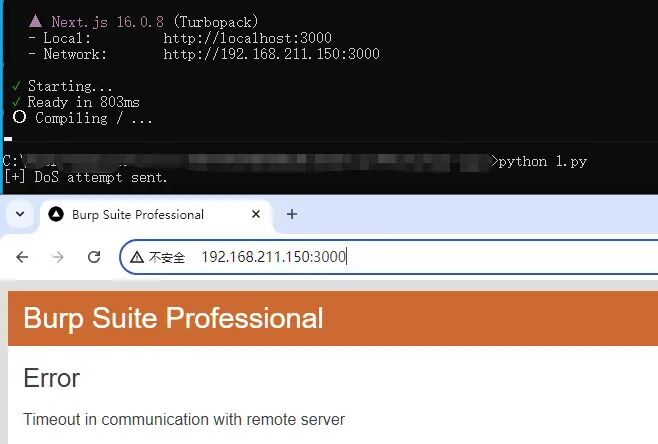

目前,奇安信威胁情报中心安全研究员已成功复现React Server Components 拒绝服务漏洞(CVE-2025-55184),截图如下:

04 处置建议

安全更新

官方已发布安全补丁,请及时更新至最新版本:

React Server >= 19.0.3

React Server >= 19.1.4

React Server >= 19.2.3

下载地址:

https://react.dev/blog/2025/12/11/denial-of-service-and-source-code-exposure-in-react-server-components

自查方案

1、执行以下命令检查版本是否受影响:

npm list react-server-dom-webpack react-server-dom-turbopack react-server-dom-parcel

2、或检查项目package.json依赖中的版本是否受影响:

05 参考资料

[1]https://react.dev/blog/2025/12/11/denial-of-service-and-source-code-exposure-in-react-server-components

[2]https://nextjs.org/blog/security-update-2025-12-11

声明:本文来自奇安信 CERT,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。