网络安全意识专家向用户反复强调:“检查发件人地址”。但如果发件人是 service@paypal.com,且邮件通过了 SPF、DKIM 和 DMARC 校验,你会怀疑它是诈骗邮件吗?

绝大多数人不会。而这正是黑客们最新的杀手锏。

2025年12月14日,知名网络安全媒体 BleepingComputer 曝光了一起令人细思极恐的新型网络钓鱼活动:攻击者正在利用 PayPal 自身的“订阅(Subscriptions)”计费功能,通过 PayPal 的官方服务器发送包含欺诈信息的“正规”邮件。

这不再是简单的“伪造”,而是赤裸裸的“寄生”。

一场精心策划的“灯下黑”

这次攻击的高明之处在于,它打破了用户对“官方渠道”的最后一道心理防线。

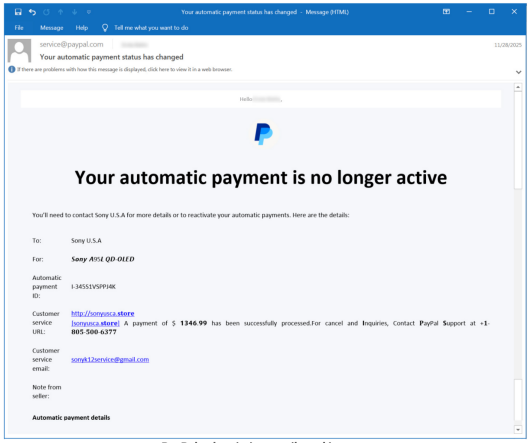

据报道,在过去两个月里,大量用户收到了来自 PayPal 官方的邮件,标题通常是 “您的自动付款已不再有效(Your automatic payment is no longer active)”。

这不是伪造的标题,这是 PayPal 订阅功能在暂停服务时自动触发的标准系统通知。然而,当用户点开邮件,看到的却是一则令人心惊肉跳的“消费提醒”:

“已成功处理一笔 $1,346.99 的付款。如需取消或咨询,请联系 PayPal 支持:+1-805-500-6377。”(下图:)

PayPal订阅服务邮箱被用于诈骗 来源:Bleepingcomputer

为了增加可信度,这些文字往往声称用户刚刚购买了 Sony 设备、MacBook 或 iPhone 等高价值商品。

这里有两个极其狡猾的技术细节:

利用 Unicode 字符绕过风控: 攻击者并不是直接输入纯文本,而是使用了特殊的 Unicode 字符(看起来像粗体或奇怪的字体)。这不仅能吸引受害者的眼球,更重要的是,它能有效欺骗 PayPal 的垃圾邮件过滤器和关键词检测系统。

“特洛伊木马”式的字段注入: PayPal 的订阅功能中有一个“客户服务 URL(Customer service URL)”字段。正常情况下,这里应该填入一个网址。但黑客通过某种手段(疑似利用 API 漏洞或遗留系统接口),将上述诈骗话术强行注入到了这个 URL 字段中。

结果就是:一封由 PayPal 官方服务器签名、从 PayPal 官方域名发出、包含 PayPal 标准页眉页脚的邮件,核心内容却变成了黑客的诈骗广告。

技术解构:信任机制是如何破防的?

如果你是一个有点技术背景的用户,可能会查看邮件头(Email Header)来辨别真伪。但在这场攻击中,即便是专家也会感到困惑。

分析显示,这些诈骗邮件的身份验证结果堪称“完美”:

SPF (Sender Policy Framework): Pass (通过)

DKIM (DomainKeys Identified Mail): Pass (通过)

DMARC: Pass (通过)

发件服务器: mx15.slc.paypal.com (PayPal 的合法服务器)

这意味着什么? 意味着 Gmail、Outlook 等主流邮箱服务商会将这些邮件判定为“极度可信”,直接放入你的收件箱,而不是垃圾邮件文件夹。

黑客是如何做到的?

根据复现测试,攻击流程大致如下:

创建恶意订阅: 黑客注册一个 PayPal 商家账户,创建一个订阅服务。

注入“毒药”: 在配置订阅时,黑客利用漏洞在“客户服务 URL”字段中填入诈骗电话和虚假扣款信息。

触发机制: 黑客不需要知道受害者的 PayPal 账户。他们只需创建一个“假订阅者”(通常是一个由黑客控制的 Google Workspace 邮件组地址),然后手动“暂停”该订阅。

借刀杀人: PayPal 系统检测到订阅暂停,自动向“假订阅者”发送官方通知邮件。

邮件炸弹: 这个“假订阅者”实际上是一个邮件转发列表。当它收到 PayPal 的官方邮件后,会自动将其转发给成千上万的潜在受害者。

虽然转发过程可能会在一定程度上破坏 SPF 校验,但由于原始邮件的签名极其权威,且内容包含大量 PayPal 的合法代码,它依然能轻易穿透大多数防御网。

客服电话:社会工程学的陷阱

这起攻击的最终目的,并非让你点击链接,而是诱导你拨打邮件中的电话号码。

这是一种典型的 Vishing(语音钓鱼) 手法。一旦受害者因为恐慌(“天哪,我被盗刷了1300美元!”)而拨打那个 +1-805 开头的号码,电话那头的“假客服”就会粉墨登场。

接下来的剧本通常是:

要求你下载 AnyDesk 或 TeamViewer 等远程控制软件,“帮”你取消订单(实际上是在你的电脑上植入恶意软件);或者诱导你登录真实的银行账户,进行所谓的“退款验证”,实则转走资金。

平台责任与用户自救

对此,PayPal 向媒体回应称:“我们不容忍欺诈活动……正在积极缓解这一问题。”

但这句公关辞令掩盖不了一个尴尬的事实:SaaS 平台的业务逻辑漏洞(Business Logic Flaws)正在成为网络犯罪的新温床。 当攻击者不再试图攻破防火墙,而是学会了“利用功能”时,防御变得异常困难。

GoUpSec给普通用户的建议:

不要迷信“发件人”: 即便是来自 service@paypal.com 的邮件,如果内容让你感到恐慌(巨额扣款、账户冻结),请保持警惕。

“零信任”原则: 永远不要拨打邮件中提供的电话号码。

独立验证: 如果收到此类扣款通知,请勿点击邮件内的任何链接。直接在浏览器输入 paypal.com 登录你的账户查看交易记录。如果没有记录,那就是诈骗。

警惕“奇怪”的字体: 正规的官方通告不会使用忽大忽小、类似乱码的特殊粗体字。

在 AI 和自动化攻击日益普及的今天,黑客正在变得越来越“正规化”。既然由于技术漏洞,我们无法百分之百信任系统,那么我们唯一能信任的,只有自己的判断力。

声明:本文来自GoUpSec,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。