近期日本防卫研究所(NIDS)研究员瀬戸崇志撰写了一份名为《美国网络司令部的“前出狩猎作战(Hunt Forward Operations)”(2018年~2025年):从数据、历史、实务视角审视七年发展的轨迹》的报告。这份报告从日本视角深度解构了美国网络司令部(USCYBERCOM)自 2018 年以来开展的“前出狩猎”演进。本文将简要介绍该报告的主要内容。

重新定义前出狩猎:不只是“狩猎”

在网络安全领域,“威胁狩猎”(Threat Hunting)通常指主动在网络内部搜索潜在威胁。然而,在美国网战司令部(USCYBERCOM)的作战序列中,前出狩猎的内涵被划分为“狭义”与“广义”两个维度:

狭义的前出狩猎(战术/作战层级):由美国网战任务部队(CNMF)派遣专家前往请求援助的盟友国家,在其授权的特定网络中寻找攻击者的IoC和TTPs。属于一种“国际协作式威胁狩猎”。

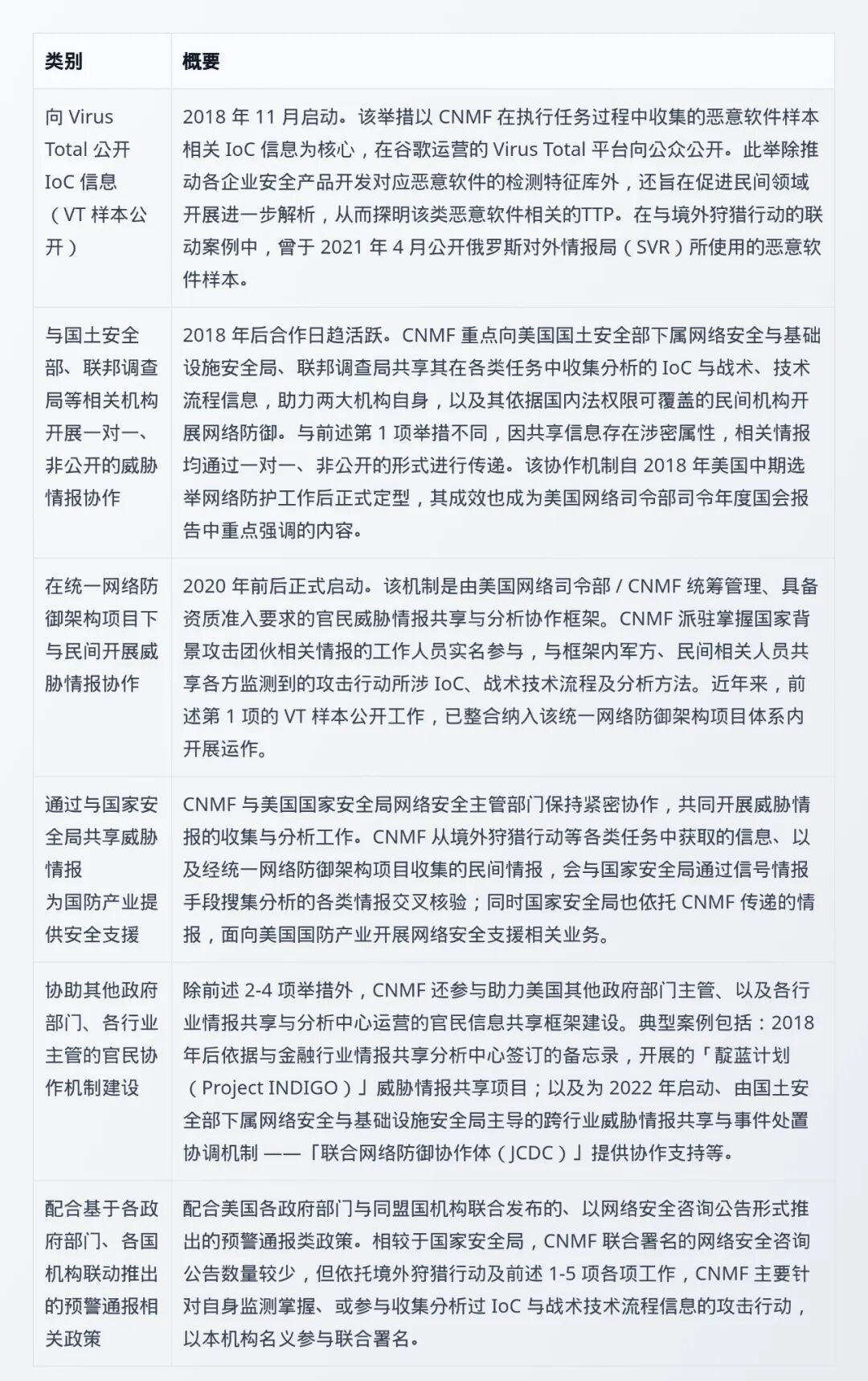

广义的前出狩猎(战略层级):将狩猎获得的威胁情报(CTI)回传,并与美国国内机构(如 DHS、FBI)、私营企业以及其他盟友共享,通过“情报联动”增强整个生态系统的防御韧性。

瀬戸崇志认为,前出狩猎并非具有破坏性的“攻势行动”,而是一种受邀进行的、以情报驱动的防势网络作战。

七年来的爆发式增长

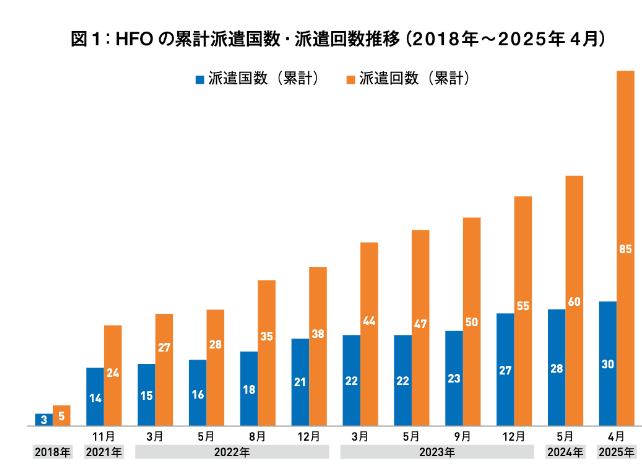

截止2025 年 4 月的统计,前出狩猎的作战节奏在过去几年内显著加快:

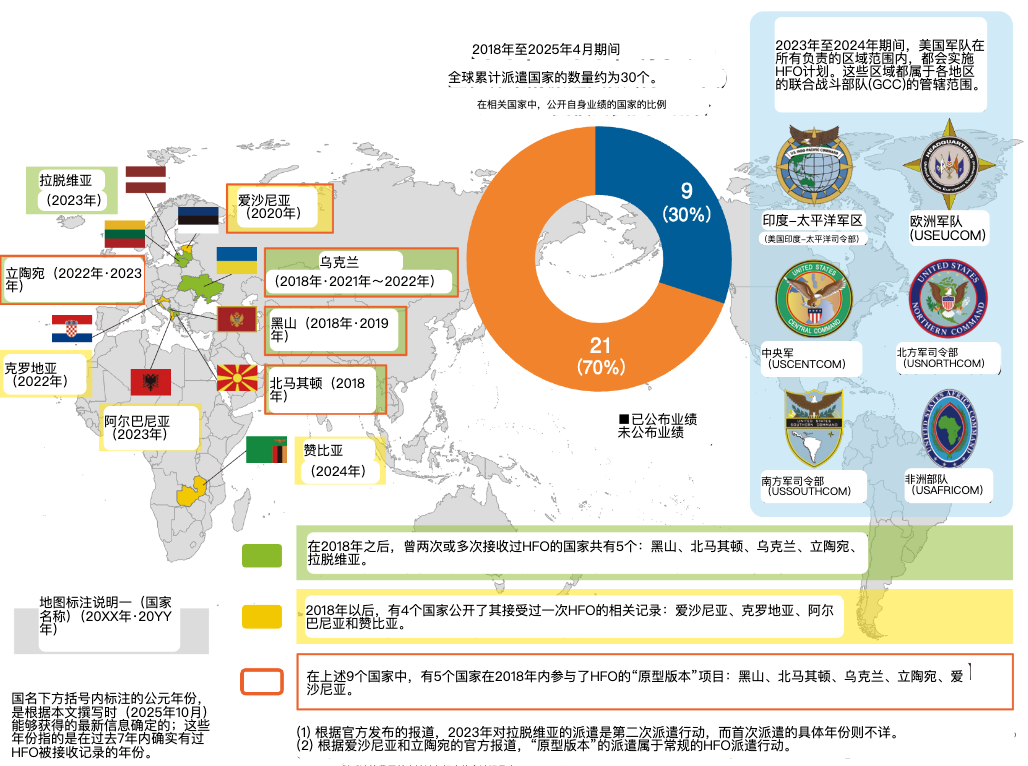

规模扩张:截至 2025 年 4 月,USCYBERCOM 已在全球累计执行了超过85 次任务,覆盖超过30 个国家。

地域跨越:2018 年启动之初,前出狩猎仅在黑山、前马其顿和乌克兰等 3 个欧洲国家试行。而到 2023-2024 年,该行动已实现全球覆盖,能够同时在美军所有 6 个地域性统一司令部(包括印太、中东、拉丁美洲等)辖区内展开。

典型案例:最著名的案例是 2021 年底至 2022 年初的乌克兰任务。在全面入侵前,约 40 名 CNMF 人员被派往基辅,协助乌克兰政府抵御俄罗斯的网络攻击。此外,阿尔巴尼亚、立陶宛等国也曾多次接收此类派遣。

从“笔记本”到“盒中SOC”

早期装备(2018-2019):依赖于基础的取证和流量分析工具。

下一代“狩猎包”(Next-Gen Hunt Kits):国防创新部门(DIU)主导开发的JCHK(联合网络狩猎包)。

JCHK设计理念:

“SOC in a Box”(将整个安全运营中心的功能集成到一个工具包中)。

硬件规格:必须符合民航随身行李标准,支持模块化拆分。

软件技术栈:强调民用现成技术的集成,而非单纯的军用定制软件,以提高操作性。

人员配置:标准部署团队约9人,角色主要分为:

Host Analysts(主机分析师)

Network Analysts(网络分析师)

《JCHK开发规范书》中列举的15项主要狩猎活动

前出狩猎遇到的挑战

在技术层面,前出狩猎被定义为“远程发现”的延伸。尽管 CNMF 具备先进的狩猎技术和专业技能,但在国际协作中仍面临复杂挑战。

数据共享的博弈:任务的成功取决于接收国提供网络访问权限的意愿。如何在保护主权网络安全与获取攻击者样本之间取得平衡,是实务中的关键问题。

情报闭环:前出狩猎的价值之一在于将发现的未知恶意软件样本上传至 VirusTotal 或通过“联合安全公告”(CSA)发布。从而显著增加其再次发起攻击的成本。

与狭义上的前出狩猎相关的主要“威胁信息共享与网络防御支援措施”

小结

前出狩猎的兴起反映了美国“前出防御”和“持续接触”战略的深化。通过在敌方频繁活动的“灰色地带”网络中采集第一手数据,美国网战司令部实际上是在利用他国网络作为“矿井里的金丝雀”,为美国本土安全提供预警。

参考资料

米国サイバー軍の「ハントフォワード作戦(Hunt Forward Operations)」(2018年~2025年)――データ・歴史・実務の視点から捉える7 年間の発展の軌跡

声明:本文来自玄月调查小组,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。