文/交通银行数据中心 檀玞杰 高思文 李心诚 吴泽铭

随着互联网基础设施的不断演进和加密通信的广泛应用,TLS协议已成为网络传输安全的核心机制。然而,随着加密流量比例的持续攀升与TLS协议版本的不断演进,传统基于规则匹配和深度包检测的方法逐渐失效,使得高度加密场景下恶意流量检测成为网络安全领域的重要挑战。为兼容高加密TLS1.3场景,本文针对TLS1.2和TLS1.3场景的加密流量特性引入了多视图时空序列特征,并提出了一种AI驱动的模型自适应加密恶意流量检测框架。具体来说,模型根据能否从加密流量中提取到证书与协议相关特征来区分TLS1.2场景与TLS1.3场景,自适应地分别采用早期机器学习模型与多维度深度学习模型进行检测。在实际部署场景下,自适应模型无需解密流量就能够准确识别恶意加密流量,且兼顾检测性能与隐私保护。

流量数据处理与特征工程

在采用AI方法对加密恶意流量检测之前,需要对原始网络流量进行预处理与特征工程。通过清洗、标准化及特征提取等步骤,提高数据质量与特征表达能力,为后续加密恶意流量检测模型的构建提供可靠的数据基础。

1. 流量数据预处理

在预处理阶段中,主要针对原始网络流量的完整性与规范性进行处理,以减少噪声干扰并统一数据格式。主要预处理方式包括数据清洗、IP头匿名化以及截断与填充三个步骤。

数据清洗。在原始流量数据中,存在部分无效或冗余的数据包,例如仅携带TCP控制标志(如SYN、ACK或FIN)的连接段,这些数据对于加密恶意流量检测无实质性贡献。此外,部分流量样本存在数据不完整或缺失关键信息的情况,难以提供有效的行为表征,若直接参与训练可能引入噪声并影响模型的稳定性与性能。因此,需要在预处理阶段剔除掉这些数据,以减少噪声干扰。

IP头匿名化处理。为避免原始数据中包含的源IP、目的IP地址及端口等信息对模型造成不必要的干扰,并防止潜在的隐私泄露风险,需要对相关字段进行匿名化处理,防止模型对IP地址等字段过拟合。

截断与填充。为统一样本结构并减少冗余数据量,对每个流量数据仅保留前50个数据包;每个数据包中提取前128个字节的有效载荷。当样本不足时进行零填充,超出部分则进行截断,以保证输入数据的特征维度的一致性,加快模型处理效率。

2. 特征工程

在完成数据预处理之后,需要从得到的数据中提取出能够有效表征通信行为的特征,以帮助模型学习恶意流量与良性流量的差异。我们从加密行为特征、时间序列特征和空间特征三个维度出发,从加密流量中提取出多维度特征用于模型训练。

加密行为特征。针对加密流量特性,我们从每个会话中提取了一组加密行为特征,涵盖流统计特征(如加密载荷大小统计特征、传输频率统计特征、包长字节分布等)、流状态特征(如流连接状态、结束状态、流标志位分布等)、网络行为特征(如流持续时间、上下行字节载荷比例、子流活跃状态等),从多角度刻画网络流量的通信行为模式。这些特征均可在两种协议的明文部分提取。此外,在TLS1.2场景下,由于握手过程仍以明文形式传输,还可以进一步提取与证书、密钥交换及握手过程等相关的细粒度特征,如证书链长度、证书有效期及协议相关特征等。

上述加密行为特征能够有效刻画加密恶意流量在通信行为、证书结构与加密配置层面与良性加密流量之间的差异。相比正常通信,恶意加密流量往往呈现出特定的偏离模式,例如异常的会话持续时间、非典型或过短的证书链、异常的有效期,以及罕见的密码套件或扩展组合等。这些模式往往反映出自动化攻击、证书伪造或规避检测的策略特征。通过分析以上加密行为特征的分布与关联,可在无需解密流量内容的前提下识别潜在的恶意加密流量。

时空序列特征。随着TLS1.3的广泛应用,握手阶段的加密范围显著扩大,证书以及大部分协议信息都被加密,传统依赖于证书属性与加密配置的加密行为特征无法观测,仅基于部分静态统计量难以准确地检测恶意加密流量。在此背景下,我们从流量的时序特征与空间特征分布中挖掘潜在的判别信息,构建了多视图时空序列特征,以更好地检测恶意流量。

时序特征方面,我们定义了三个时序特征序列:一是包到达时间间隔序列特征,计算相邻数据包的到达时间间隔,生成一个时间变化序列,用于反映通信的节奏特性;二是包长度序列特征,利用字节数来表示数据包的长度,并采用正负号来标注数据包的上下行方向,用以描述通信负载的周期性与方向性;三是内容类型序列特征,根据TLS报文头部中的内容类型标识构建序列,并采用正负号标注方向,用以捕捉协议层交互模式。

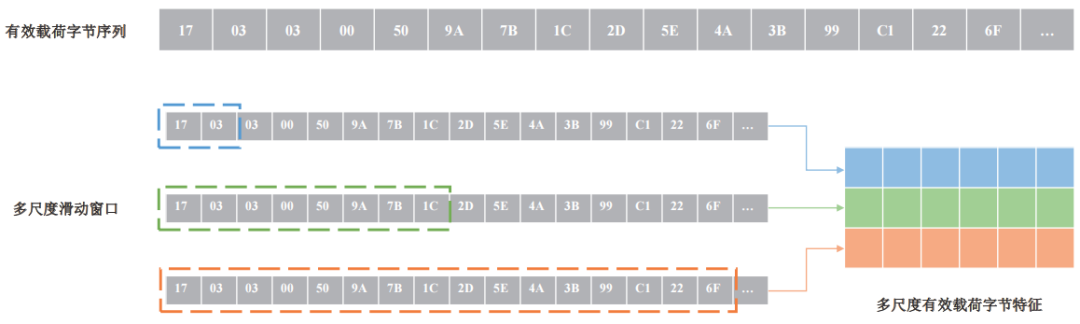

空间特征方面,我们设计了一种多尺度有效载荷字节特征。具体来说,首先将原始有效载荷以字节为单位构建成序列特征,随后采用多尺度滑动窗口(小、中、大尺度)进行遍历,以捕获加密流量在字节分布层面的层次结构。最后,将不同尺度下的窗口特征进行一元语法字典编码与融合,实现多尺度空间特征的统一表示。该特征的提取流程如图1所示。

图1 多尺度有效载荷字节特征

最终,我们将上述多视图时空序列特征统一映射为矩阵形式,并与前述提出的通用加密行为特征融合输入模型。该设计能够在高加密环境下弥补部分加密行为特征缺失的不足,实现对加密恶意流量的精准检测,同时保持模型在不同TLS版本下的通用性与鲁棒性。

基于AI的恶意流量检测模型的应用

1. 早期机器学习模型

在TLS1.3被正式提出并大范围使用之前,加密恶意流量检测主要针对TLS1.2场景,该场景下握手阶段传递的明文字段更多。因此可以从流量数据中提取出更为丰富的关键加密行为特征,用于支撑模型检测与分类。此外,在企业实际落地场景中,模型不仅需要具备较高的检测率,还需要满足轻量化的需求。基于此考虑,我们构建了一个基于机器学习的早期框架,选取了XGBoost与随机森林(RF)分类器来构建模型,以此实现在TLS1.2加密环境下对加密恶意流量的高效检测。

2. 多维度深度学习模型

随着加密算法的演进以及TLS1.3的普及,如上所述的证书及协议相关特征等被加密,无法提取,导致早期机器学习模型难以处理TLS1.3场景下的加密流量。为解决这一问题,我们引入了上述多视图时空序列特征,帮助模型从多维度捕捉加密恶意流量特性,以适应高加密场景。

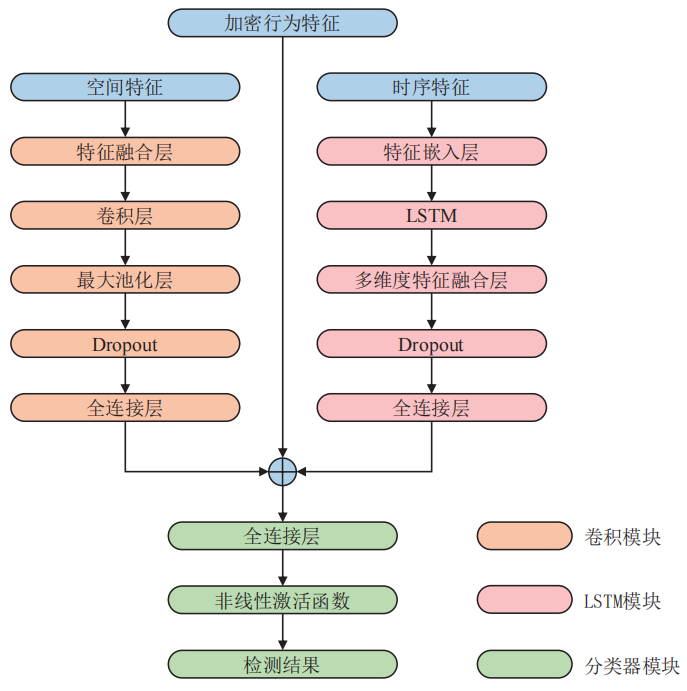

针对提出的多视图特征同时兼顾实际落地场景下的轻量型需求,我们设计了多维度深度学习模型,将加密行为特征与多视图时空序列特征进行融合,并结合多个深度学习模块进行时空特征的捕捉。模型整体架构如图2所示。

图2 多维度深度学习模型架构

其中,左侧分支卷积模块用于学习流量数据中的空间特征,捕获数据内部的空间依赖关系。该模块通过特征融合层将多尺度空间特征映射至统一表示空间,随后经过卷积层提取局部相关性特征。最大池化层用于下采样并保留最显著的空间特征,Dropout层防止过拟合,最终的全连接层得到空间特征的高层表示。右侧LSTM模块针对时间序列类输入,如包长度序列或时间间隔序列,用于刻画流量数据在时间维度上的相关性,挖掘通信行为的时序依赖性。模块首先通过特征嵌入层,将离散的内容类型序列映射为连续向量序列,之后经过多维度特征融合层整合三类时序特征,随后经Dropout层提升模型泛化能力,并通过全连接层统一最终输出维度。整体架构结合了两分支输出的空间特征与时间特征,同时捕捉时空依赖关系,并结合加密行为特征进行后续的综合表示和检测,有效提升模型对复杂加密行为的表征与识别能力。

需要说明的是,尽管Transformer等其他神经网络结构同样具备类似的特征学习能力,但考虑到实际部署时的轻量性与计算效率,我们选用了CNN与LSTM模块作为核心特征提取单元。得到流量数据的时空特征之后,将其与加密行为特征进行拼接。最终,由全连接层和非线性激活函数构成的分类器模块完成最终的判别,实现对高加密环境下恶意加密流量的检测。至此,所提出的多维度深度学习模型可以兼容不同TLS版本的加密恶意流量检测。

3. AI驱动的模型自适应加密恶意流量检测框架

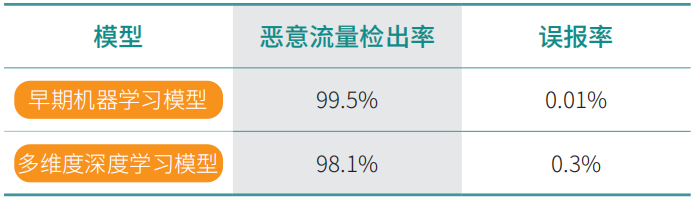

如上述两部分所述,在基于AI的恶意流量检测模型的应用过程中,早期的机器学习模型和多维度深度学习模型均可对TLS1.2及此前版本的加密恶意流量进行检测。因此,我们做了如下的对比实验验证两模型的效果。实验采用数据集包含僵尸网络、恶意软件、APT攻击的恶意流量和来自交行企业内部的白流量共50万条,模型设置与实际部署时一致(见下文),实验结果如表1所示。

表1 TLS1.2场景下机器学习模型与多维度深度学习模型的性能对比

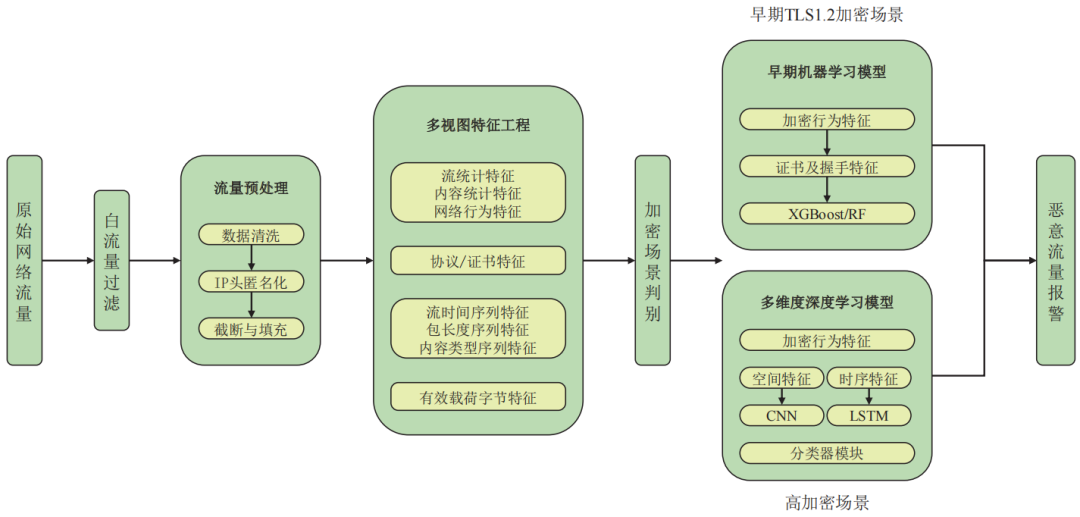

经过实验对比发现,在TLS1.2场景下,早期机器学习模型相对多维度深度学习模型展现出了更高的性能。基于此,在最终的实际应用中,我们将早期机器学习模型与多维度深度学习模型进行整合,构建了一个AI驱动的模型自适应加密恶意流量检测框架。模型的框架如图3所示。

图3 AI驱动的模型自适应加密恶意流量检测框架

具体来说,首先会根据能否提取到证书及协议特征来判断TLS加密协议的版本,随后依据判别结果采用相应的模型。若流量属于TLS1.2场景下或包含证书、协议等相关特征,使用早期模型进行检测,以充分利用加密行为特征进行高效识别;若流量属于TLS1.3场景或其他高加密场景下,则采用多维度深度学习模型,通过融合加密行为特征与多视图时空序列特征实现对高加密流量的精准检测。该模型自适应检测框架不仅保证了模型在不同加密版本下的适用性和通用性,也最大化提升了检测精度。

4. 交通银行的实践情况

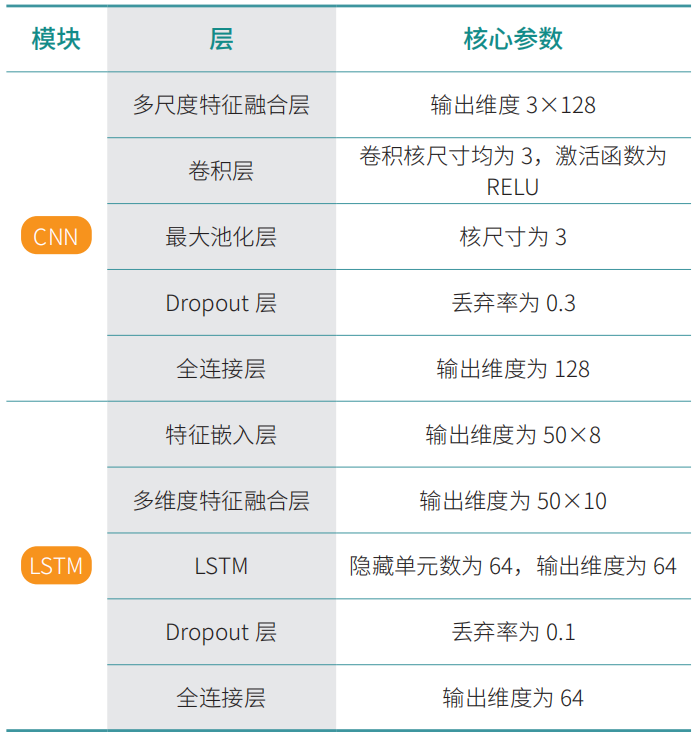

我们将模型在交通银行的实际网络环境中进行了部署与验证。早期机器学习模型中,XGBoost分类器的最大树深设为9,叶子数为512,学习率为0.08,树的数量为1000,这一参数设置既保证了模型能够充分拟合加密流量的复杂特征,又有效避免过拟合。多维度深度学习模型的各个模块的具体设计和参数如表2所示。CNN和LSTM最后的全连接层用于统一两模块的输出,便于与加密行为特征融合并送入分类器模块。

表2 多维度深度学习模型各模块的具体参数

模型在实际网络流量上进行了大规模的验证。在TLS1.2场景中,我们对超过800万条加密流量样本进行了检测,恶意流量检出率超过99.7%,白流量误报率控制在0.01%以内。在高加密场景下,模型检测了大约100万条流量样本,整体检出率达到94.06%,白流量误报率保持在0.4%以内。模型自适应的加密恶意流量检测框架能够结合早期机器学习模型的高识别能力与多维度深度模型对高加密场景的适应能力,从而在不同加密场景下兼顾通用性与高检测精度。在部署验证中,模型能够覆盖几乎所有TLS加密场景下的恶意流量类别,包括僵尸网络、恶意软件、C2通信、CS攻击及APT攻击等,有效识别了高加密场景下的恶意流量攻击。

未来,我们将聚焦于模型的轻量化与自适应优化。在保证检测性能的前提下,使模型能够根据流量中可提取特征的完整度动态调整检测路径,从而在单一架构下兼顾其他更多种加密协议环境。通过这一改进,模型有望在降低资源消耗和部署复杂度的同时,实现更高效、更灵活的加密流量检测,为企业网络安全提供可持续的智能防御能力。

(此文刊发于《金融电子化》2025年12月下半月刊)

声明:本文来自金融电子化,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。